Co można powiedzieć o tym wirusie Redl ransomware

Redl ransomware jest bardzo poważnym malware infekcji, został sklasyfikowany jako ransomware. Być może nigdy nie spotkać się z tego rodzaju złośliwego oprogramowania, zanim, w takim razie możesz być w ogromną niespodzianką. Ransomware wykorzystuje silne algorytmy szyfrowania do szyfrowania plików, i jak tylko są one zablokowane, dostęp do nich zostanie zablokowany. Szyfrowanie plików, malware, jest uważana za jedną z najbardziej szkodliwych infekcji można odszyfrować plików nie zawsze jest to możliwe.

Będziesz mieć wybór, z okupem, ale wielu badaczy malware nie polecam tego robić. Dając wnioski nie zawsze gwarantuje odszyfrowania plików, więc istnieje prawdopodobieństwo, że będziesz po prostu wydawać pieniędzy na nic. Nic nie stoi przestępców z po prostu zabierając swoje pieniądze i nie dając narzędzia do odszyfrowania. Ponadto, płacąc Państwu finansowanie przyszłych projektów mętów. Faktycznie chcesz, aby wspierać przemysł, który już robi miliardy dolarów strat dla firmy. I im więcej ludzi w potrzebie, tym bardziej dochodowy biznes ransomware staje, i to przyciąga coraz więcej ludzi w branży. Zakup kopii zapasowej z pieniędzmi będzie znacznie lepiej, bo jeśli jeszcze raz spotkać się z taką sytuacją, czy plik strat nie będzie problemem, bo chcieli być przywrócony z kopii zapasowej. Jeśli kopia zapasowa została wykonana do kodowania plików jest zainfekowany złośliwym oprogramowaniem, urządzenie, można po prostu zakończyć wirusa Redl ransomware i przystępujemy do odblokowania plików Redl ransomware. Dyskutowaliśmy, jak ransomware dotyczy i jak go uniknąć w punkcie poniżej.

Jak rozprzestrzenianie się szkodnika

Dość proste metody używane do dystrybucji oprogramowania ransomware, takich jak spam e-mail i złośliwe pliki do pobrania. Zazwyczaj nie ma potrzeby wymyślać bardziej skomplikowane techniki, tak jak wiele osób raczej niedbały, gdy korzystają z poczty e-mail i pobrać. Tym nie mniej, jest ransomware, które wykorzystują wyrafinowane metody. Oszuści wykorzystują znaną nazwę firmy, napisz do wiarygodne e-mail, dodać zainfekowanych stron-plik do wiadomości e-mail i wysłać go do potencjalnych ofiar. Pieniądze, związanych z tym, często są używane, tak jak ludzie są bardziej skłonni do odkrycia tych listów. I jeśli ktoś, jak Amazon, aby napisać człowiek o podejrzanej aktywności na ich koncie lub zakupu, właściciel konta może panikować, z kolei, niedbały w wyniku i w końcu otwierając załącznik. Aby chronić się od tego, istnieją pewne rzeczy, które trzeba zrobić podczas pracy z pocztą e-mail. Jeśli nie jesteś zaznajomiony z nadawcą, śledztwa. I jeśli je znasz, dwa razy sprawdź, czy adres e-mail, aby upewnić się, że spełnia on prawdziwy adres osoby/firmy. Gramatyczne błędy-to także znak, że adres e-mail nie może być tak, że myślisz. Kolejną wspólną cechą jest twoja nazwa nie jest używana jako znak powitania, jeśli ktoś, których wiadomości e-mail należy koniecznie otworzyć musieli napisać można, oni na pewno wykorzystać swoje imię zamiast powszechnego pozdrowienia, zwracam się do was jako do klienta lub członka. Pewne szyfrowania danych, złośliwe programy mogą także korzystać słabe miejsca w urządzeniach do wprowadzania. W programie są słabe punkty, które mogą być wykorzystane, aby zanieczyszczać urządzenia, ale często są naprawiane w programie dostawców. Mimo wszystko nie zawsze szybkie, aby zainstalować te poprawki, o czym świadczy atak WannaCry szkodnika. Bo wiele złośliwych programów używają tych słabości, tak ważne jest, aby twoje programy są regularnie aktualizowane. Poprawki może być również zainstalowany automatycznie.

Co ona robi

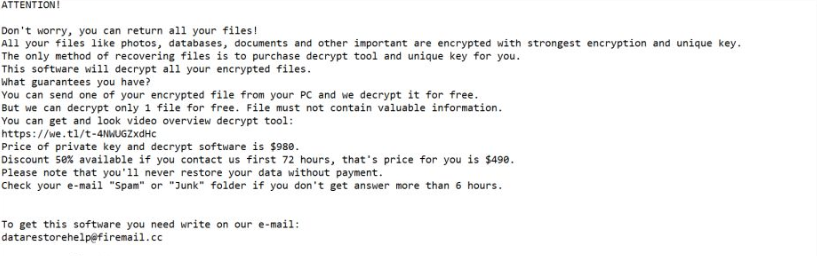

Jak tylko program dostanie się do komputera, będzie szukać określone typy plików, i jak tylko zostały znalezione, będzie kodować. Nie można otworzyć swoje pliki, tak, że nawet jeśli nie zauważasz procesu szyfrowania, wkrótce się dowiesz. Wszystkie zaszyfrowane pliki mają rozszerzenie, dodający do nich, które mają tendencję, aby pomóc użytkownikom w definicji których ransomware mają do czynienia. Niestety, pliki mogą być stale są kodowane, jeśli ransomware używa zaawansowanych algorytmów szyfrowania. W przypadku, jeśli nadal nie wiesz, co się dzieje, wszystko zostanie wyjaśnione w powiadomieniu o zakupie. Proponowana расшифровщик nie za darmo, oczywiście. Cena program do odszyfrowania powinny być przedstawione w nocie, ale jeśli nie, zostaniesz poproszony o wysłanie ich na e-mail, aby ustalić cenę, może różnić się od kilkudziesięciu dolarów, a może kilkaset. Oczywiście, ustępując wymagania nie zachęca. Zanim nawet biorąc pod uwagę płatności, wypróbować wszystkie inne opcje. Spróbuj sobie przypomnieć, czy kiedykolwiek zrobiłeś kopię zapasową, być może niektóre twoje dane są przechowywane gdzieś. Można również znaleźć narzędzie odszyfrować za darmo. Czasami naukowcy złośliwego oprogramowania są w stanie rozwijać narzędzie odszyfrować, co oznacza, że można znaleźć narzędzia do deszyfrowania za darmo. Weź to pod uwagę, zanim zapłacić okup nawet nie przekraczają swój umysł. Wykorzystując te pieniądze do bezpiecznego tworzenia kopii zapasowych może być mądrzejszy pomysł. Jeśli kopia zapasowa nie jest dostępna, po prostu naprawić Redl ransomware, a następnie odblokować pliki Redl ransomware. W przyszłości, upewnij się, że uniknąć kodowanie pliku złośliwego oprogramowania, i można to zrobić po zapoznaniu się z jego metodami dystrybucji. Trzymać się z wiarygodnych źródeł pobierz, należy zachować ostrożność podczas otwierania plików dodane do wiadomości e-mail i zapisz swoje programy up-to-date.

Metody usuwania wirusów Redl ransomware

narzędzie do usuwania złośliwego oprogramowania będzie konieczne, jeśli chcesz zająć dużo czasu, aby być w pełni zakończone. Podczas próby ręcznie naprawić wirusa Redl ransomware można wyrządzić jeszcze więcej szkód, jeśli nie najbardziej komputerowo-osób wykształconych. Anti-malware oprogramowanie będzie opcja zalecana w tym przypadku. To oprogramowanie jest przydatny w pracy systemu, ponieważ nie tylko zapewnia naprawić Redl ransomware, ale i przeszkadza otrzymywać w przyszłości. Znaleźć i zainstalować odpowiedni program, skanowania komputera w poszukiwaniu infekcji. Program nie pomoże odzyskać swoje pliki. Jeśli ransomware całkowicie zniknęły, przywrócić dane z kopii zapasowej, a jeśli go nie masz, zacząć go używać.

Offers

Pobierz narzędzie do usuwaniato scan for Redl ransomwareUse our recommended removal tool to scan for Redl ransomware. Trial version of provides detection of computer threats like Redl ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć Redl ransomware w trybie awaryjnym z obsługą sieci.

Usunąć Redl ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

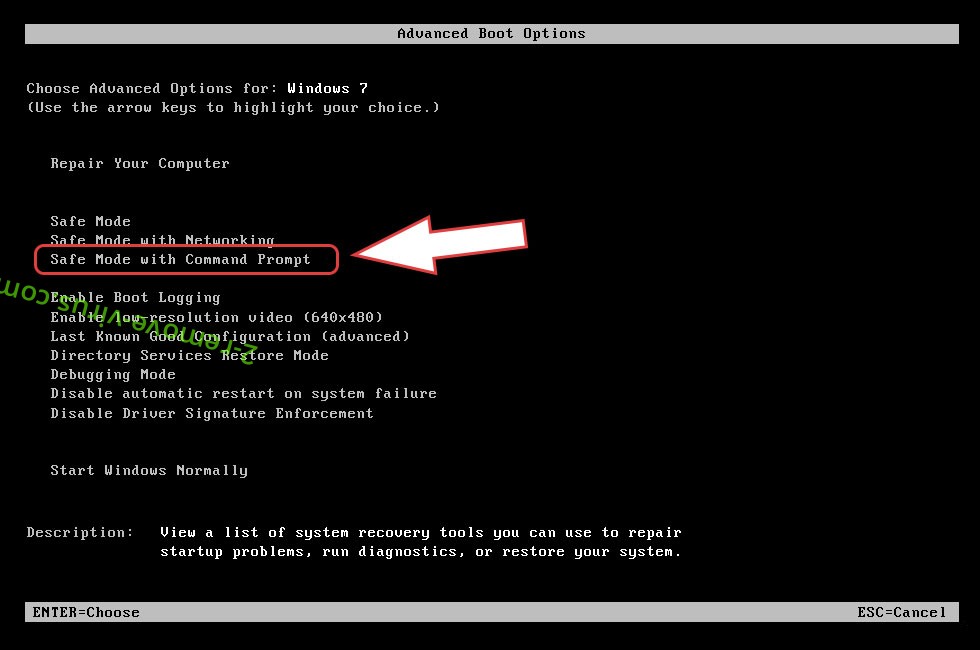

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć Redl ransomware

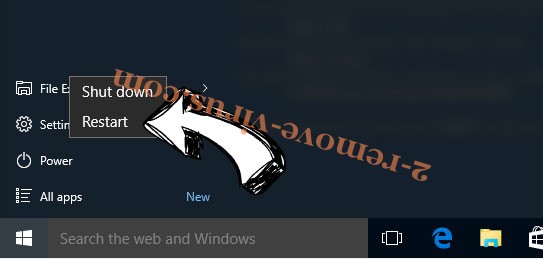

Usunąć Redl ransomware z Windows 8 i Windows 10

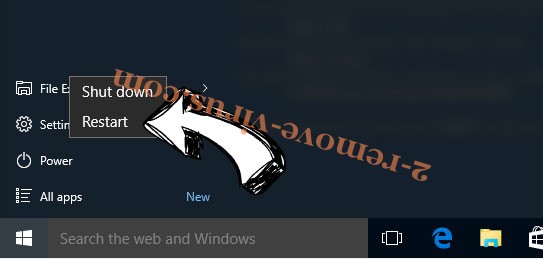

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

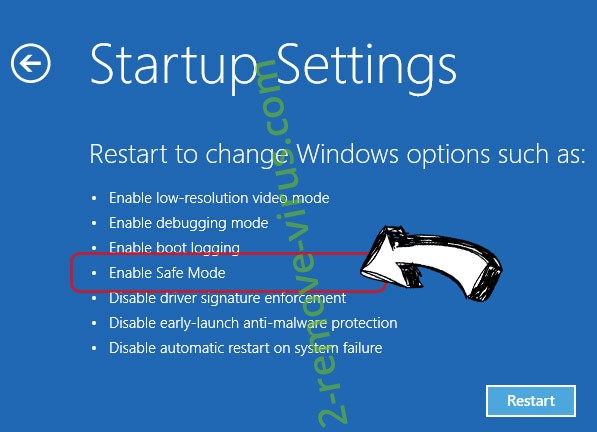

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć Redl ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

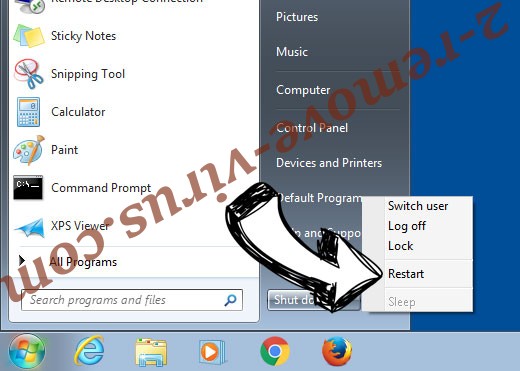

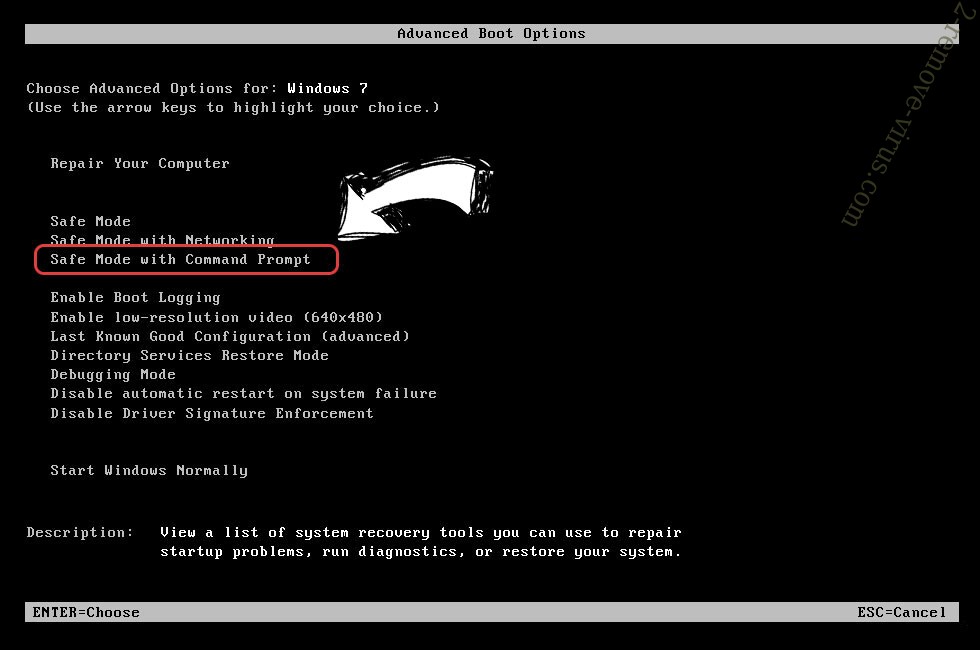

Usunąć Redl ransomware z Windows 7/Windows Vista/Windows XP

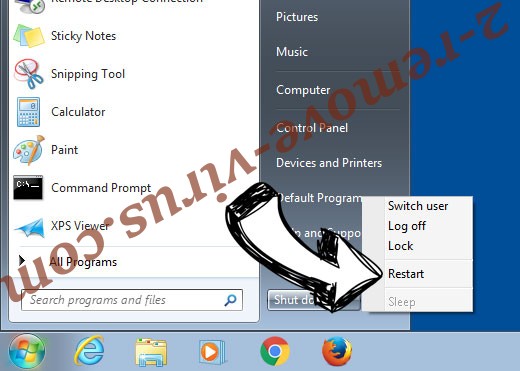

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

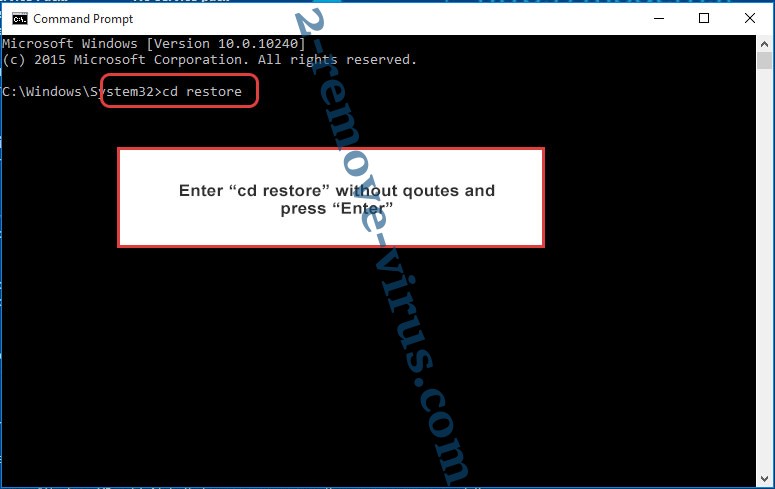

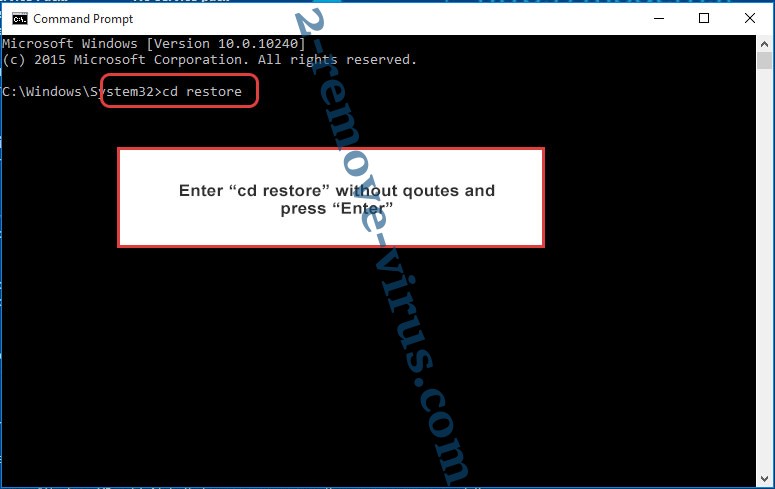

- Wpisz cd restore i naciśnij Enter.

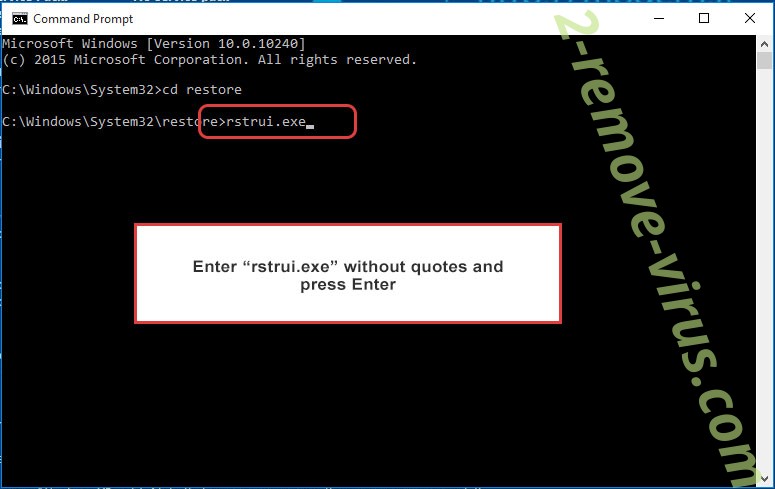

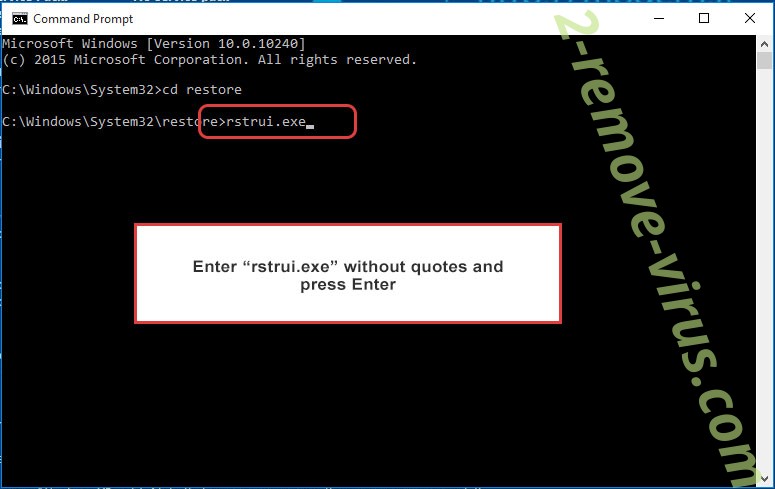

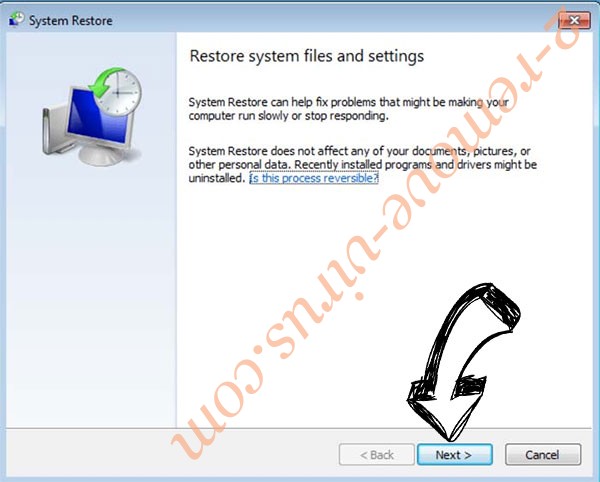

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

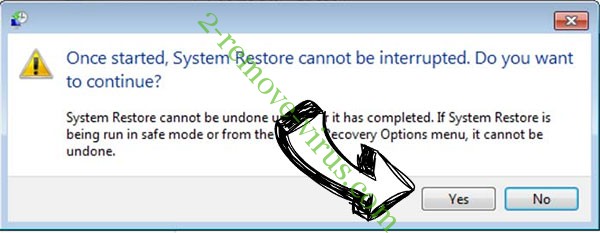

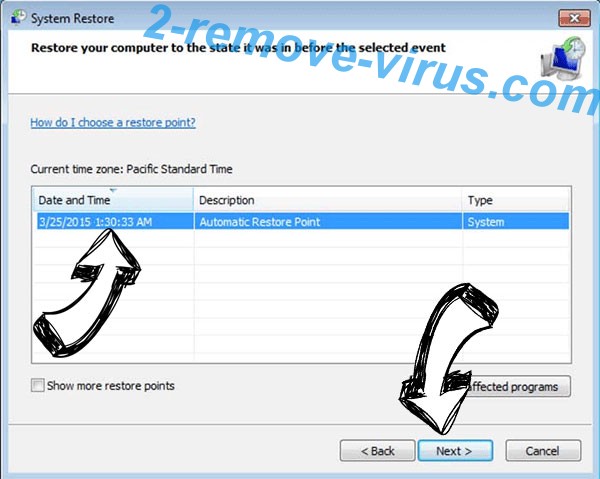

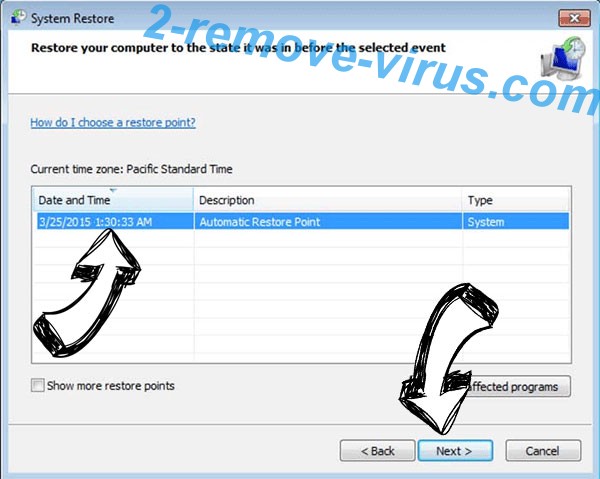

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

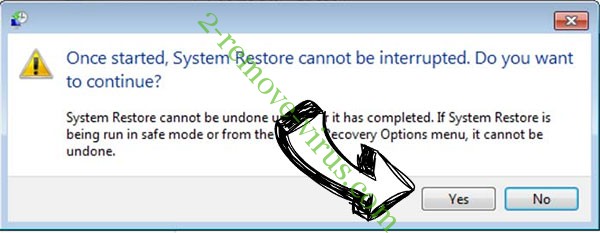

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć Redl ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

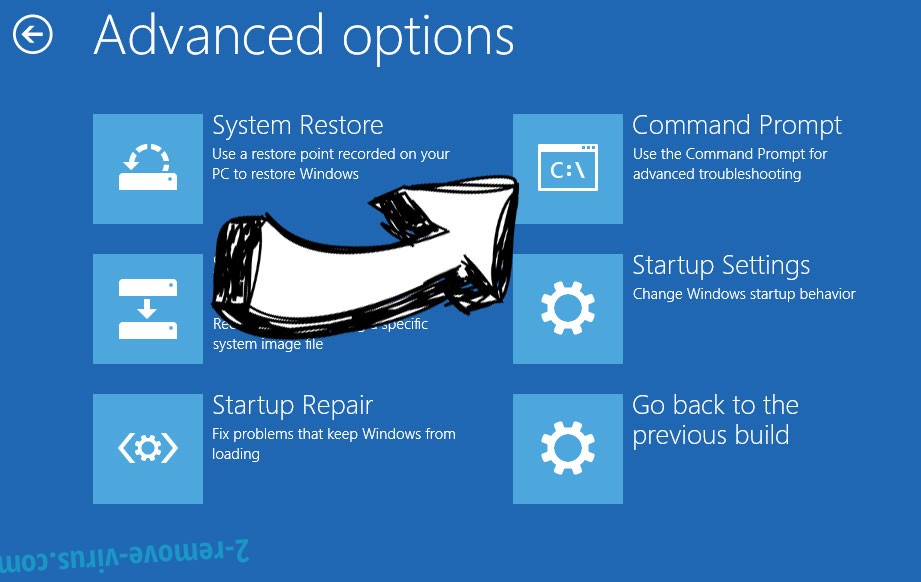

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.