Informacje o Venomous Ransomware wirusie

Venomous Ransomware jest złośliwym oprogramowaniem szyfrującym pliki, ale kategoryzacja, którą prawdopodobnie słyszałeś wcześniej, to ransomware. Chociaż o ransomware mówiło się szeroko, jest prawdopodobne, że nie słyszałeś o nim wcześniej, więc możesz nie wiedzieć, co zanieczyszczenie może oznaczać dla Twojego urządzenia. Ransomware może używać silnych algorytmów szyfrowania do blokowania danych, co uniemożliwia dostęp do nich dłużej.

Ponieważ ransomware może spowodować trwałą utratę danych, jest klasyfikowany jako bardzo niebezpieczne zagrożenie. Cyberoszuści dadzą Ci możliwość odszyfrowania plików, jeśli zapłacisz okup, ale ta opcja nie jest zalecana z kilku powodów. Istnieje wiele przypadków, w których płacenie okupu nie oznacza odszyfrowywania plików. Nic nie stoi na przeszkodzie, aby przestępcy po prostu zabierali pieniądze, nie dając ci możliwości odszyfrowania plików. Ponadto, poddając się wymaganiom, będziesz wspierać ich przyszłe działania, takie jak więcej ransomware. Czy naprawdę chcesz wesprzeć coś, co robi miliardy dolarów szkód. Oszuści zdają sobie również sprawę, że mogą łatwo zarabiać pieniądze, a im więcej ofiar spełnia wymagania, tym bardziej atrakcyjne dane szyfrujące złośliwy program stają się dla tego rodzaju ludzi. Sytuacje, w których możesz utracić dane, mogą wystąpić przez cały czas, więc mądrzej jest inwestować w tworzenie kopii zapasowych. Jeśli kopia zapasowa została wykonana przed złapaniem zagrożenia, możesz po prostu usunąć Venomous Ransomware i odblokować Venomous Ransomware pliki. Jeśli nie wiesz, co to jest szyfrowanie danych złośliwego oprogramowania, możesz nie wiedzieć, jak udało mu się zainfekować system, w którym to przypadku powinieneś uważnie przeczytać poniższy akapit.

W jaki Venomous Ransomware sposób rozprzestrzenia się

Większość typowych sposobów szyfrowania danych złośliwego oprogramowania to wiadomości spamowe, zestawy exploitów i złośliwe pliki do pobrania. Widząc, jak te metody są nadal używane, oznacza to, że ludzie są dość zaniedbania podczas korzystania z poczty e-mail i pobierania plików. Niemniej jednak, niektóre złośliwe oprogramowanie kodujące pliki może używać znacznie bardziej zaawansowanych metod, które wymagają więcej wysiłku. Hakerzy nie muszą wkładać wiele wysiłku, wystarczy napisać ogólny e-mail, który wydaje się nieco wiarygodny, dołączyć zanieczyszczony plik do wiadomości e-mail i wysłać go do potencjalnych ofiar, które mogą sądzić, że nadawca jest osobą legalną. Ponieważ temat jest wrażliwy, ludzie są bardziej skłonni do otwierania wiadomości e-mail mówiących o pieniądzach, dlatego te rodzaje tematów są często używane. Hakerzy również często udają amazonki i ostrzegają potencjalne ofiary, że na ich koncie zauważono jakąś dziwną aktywność, która powinna sprawić, że użytkownik będzie mniej ostrożny i będzie bardziej skłonny do otwarcia załącznika. Istnieje kilka rzeczy, które należy wziąć pod uwagę podczas otwierania plików dołączonych do wiadomości e-mail, jeśli chcesz zachować komputer chroniony. Po pierwsze, jeśli nie jesteś zaznajomiony z nadawcą, zbadaj go przed otwarciem załącznika. Jeśli znasz je, upewnij się, że rzeczywiście je poprzez dokładne sprawdzenie adresu e-mail. E-maile często zawierają również błędy gramatyczne, które wydają się być dość oczywiste. Innym godnym uwagi znakiem może być twoje imię i nazwisko nieobecne, jeśli, powiedzmy, że jesteś klientem Amazon i mieli wysłać ci e-mail, nie będą używać ogólnych pozdrowień, takich jak Drogi Klient / Członek / Użytkownik, a zamiast tego wstawisz nazwę, którą im podałeś. Luki w zabezpieczeniach na komputerze Programy podatne na zagrożenia mogą być również używane jako ścieżka do urządzenia. Wszystkie programy mają luki w zabezpieczeniach, ale gdy są one znalezione, są regularnie naprawiane przez dostawców, dzięki czemu złośliwe oprogramowanie nie może z niego skorzystać, aby wejść. Niestety, jak udowodniono przez WannaCry ransomware, nie wszyscy użytkownicy instalują aktualizacje, z tego czy innego powodu. Sytuacje, w których złośliwe oprogramowanie używa słabych punktów, aby dostać się jest dlaczego jest tak istotne, że programy regularnie otrzymywać aktualizacje. Aktualizacje mogą być instalowane automatycznie, jeśli nie chcesz mieć z nimi problemów za każdym razem.

Co możesz zrobić ze swoimi danymi

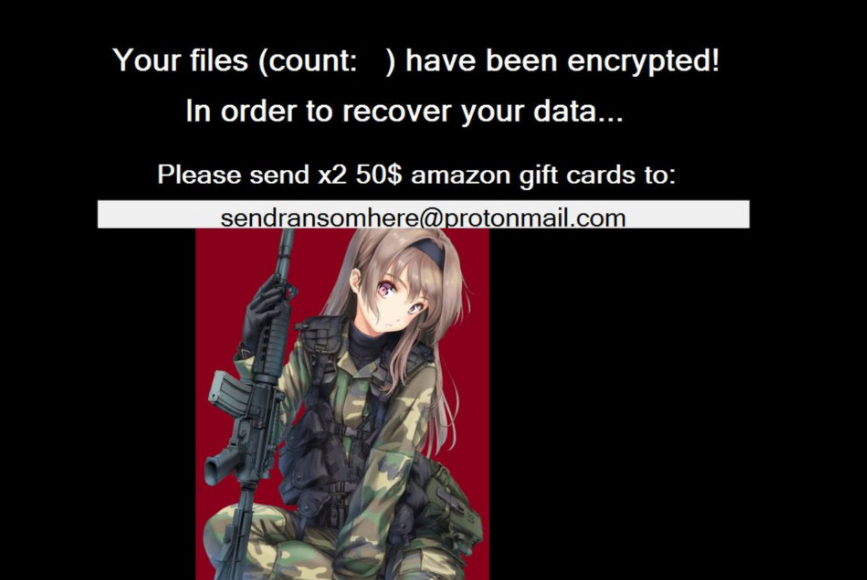

Gdy tylko złośliwe oprogramowanie szyfrujące pliki dostanie się do urządzenia, przeskanuje komputer w poszukiwaniu określonych typów plików, a gdy już się umieszczą, będzie je szyfrować. Nie będziesz w stanie otworzyć plików, więc nawet jeśli nie zauważysz procesu szyfrowania, będziesz wiedzieć w końcu. Wszystkie zaszyfrowane pliki będą miały rozszerzenie pliku, które pomaga ludziom w identyfikacji, które pliki szyfrują złośliwe oprogramowanie, które mają. Dane mogły być szyfrowane przy użyciu silnych algorytmów szyfrowania i istnieje prawdopodobieństwo, że mogą być szyfrowane bez prawdopodobieństwa ich odzyskania. Jeśli nadal nie masz pewności, co się dzieje, notatka o kupnie opisze wszystko. Co hakerzy zaleci to użyć ich płatnego narzędzia deszyfrowania, i ostrzegają, że może uszkodzić pliki, jeśli używasz innej metody. Jeśli kwota okupu nie jest jasno określona, musisz użyć podanego adresu e-mail, aby skontaktować się z hakerami, aby zobaczyć kwotę, która może zależeć od wartości twoich danych. Wspominaliśmy o tym wcześniej, ale nie wierzymy, że płacenie okupu jest największym wyborem. Pomyśl tylko o poddaniu się wymaganiom, gdy próbowałeś wszystkiego innego. Może zrobiłeś kopię zapasową, ale po prostu zapomniałeś. Lub, jeśli masz szczęście, może być dostępny darmowy deszyfrator. Jeśli badacz złośliwego oprogramowania może złamać dane szyfrujące złośliwe oprogramowanie, mogą zostać opracowane bezpłatne narzędzia deszyfrujące. Weź tę opcję pod uwagę i tylko wtedy, gdy masz całkowitą pewność, że darmowe narzędzie do deszyfrowania nie jest dostępne, jeśli nawet myślisz o spełnieniu wymagań. Inwestowanie części tych pieniędzy, aby kupić jakiś backup może zrobić więcej dobrego. Jeśli najcenniejsze pliki są przechowywane gdzieś, po prostu usunąć Venomous Ransomware wirusa, a następnie przywrócić pliki. Teraz, gdy jak szkodliwe ransomware może być, jak najlepiej, aby go uniknąć. Przynajmniej nie otwieraj załączników wiadomości e-mail losowo, aktualizuj programy i pobieraj tylko ze źródeł, o których wiadomo, że są legalne.

Venomous Ransomware usunięcie

Tak, aby zakończyć ransomware, jeśli jest nadal obecny na urządzeniu, narzędzie anty-malware będzie potrzebne, aby mieć. Jeśli nie występują problemy z komputerami, przypadkowe uszkodzenie komputera może spowodować próbę Venomous Ransomware ręcznego naprawienia komputera. Jeśli nie chcesz powodować dodatkowe szkody, przejdź z automatyczną metodą, aka program do usuwania złośliwego oprogramowania. Może to również uniemożliwić wprowadzanie złośliwego oprogramowania do szyfrowania danych w przyszłości, a także pomóc w usunięciu tego oprogramowania. Więc zbadać, co pasuje do tego, czego potrzebujesz, zainstalować go, skanowanie systemu i jeśli infekcja zostanie znaleziona, zakończyć go. Jednak narzędzie nie jest w stanie odzyskać danych, więc nie zdziw się, że twoje pliki pozostają takie, jak były, zaszyfrowane. Jeśli masz pewność, że system jest czysty, odzyskaj pliki z kopii zapasowej, jeśli go masz.

Offers

Pobierz narzędzie do usuwaniato scan for Venomous RansomwareUse our recommended removal tool to scan for Venomous Ransomware. Trial version of provides detection of computer threats like Venomous Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć Venomous Ransomware w trybie awaryjnym z obsługą sieci.

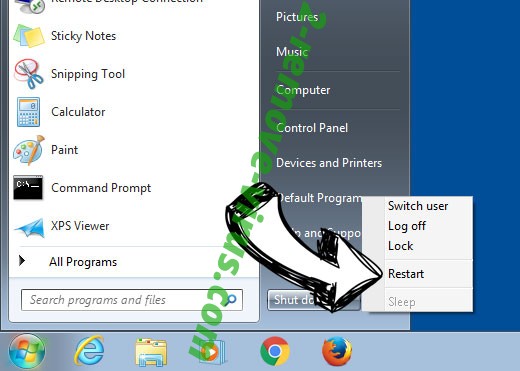

Usunąć Venomous Ransomware z Windows 7/Windows Vista/Windows XP

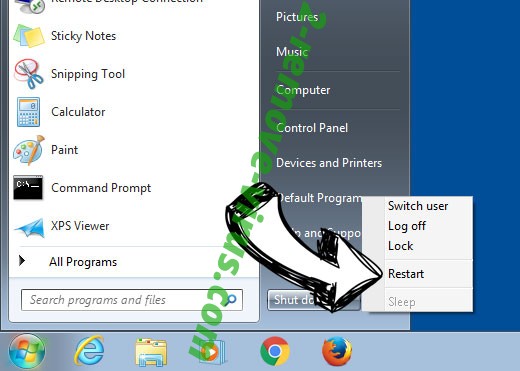

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

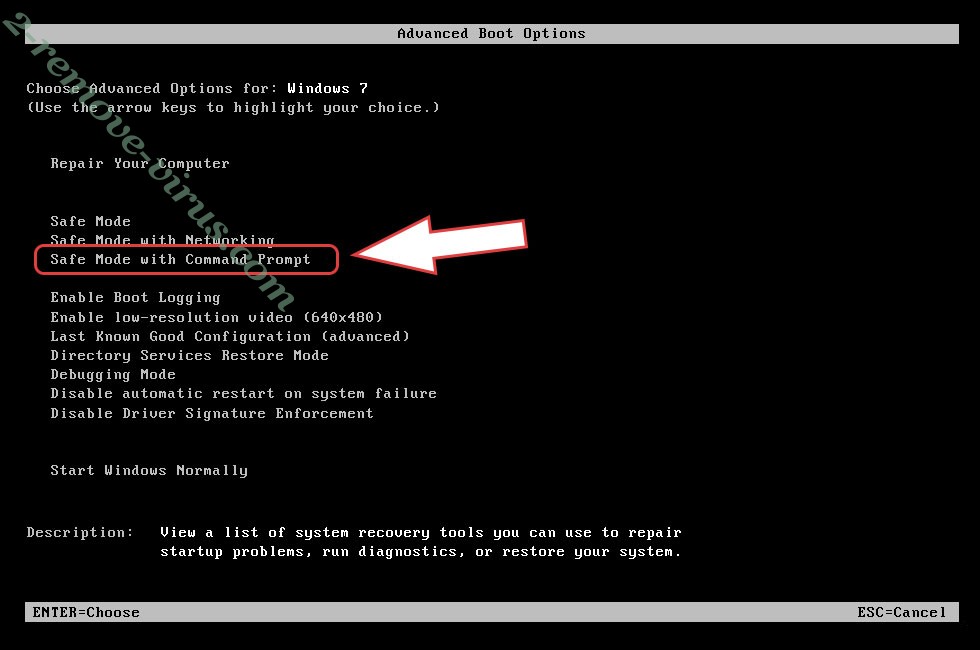

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć Venomous Ransomware

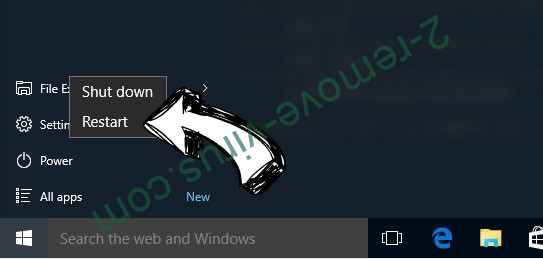

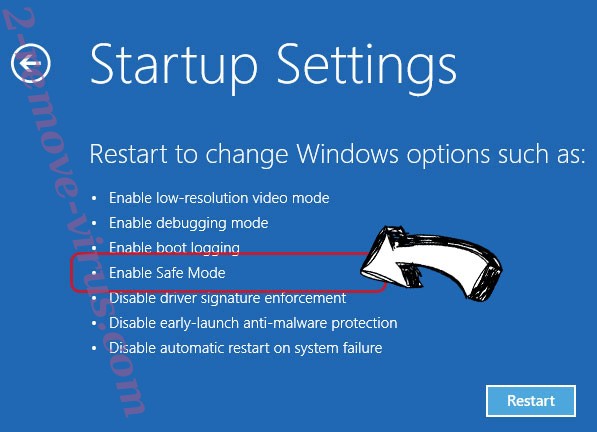

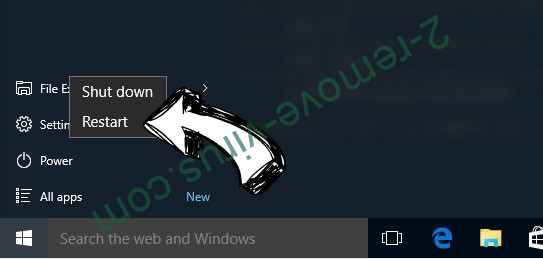

Usunąć Venomous Ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć Venomous Ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

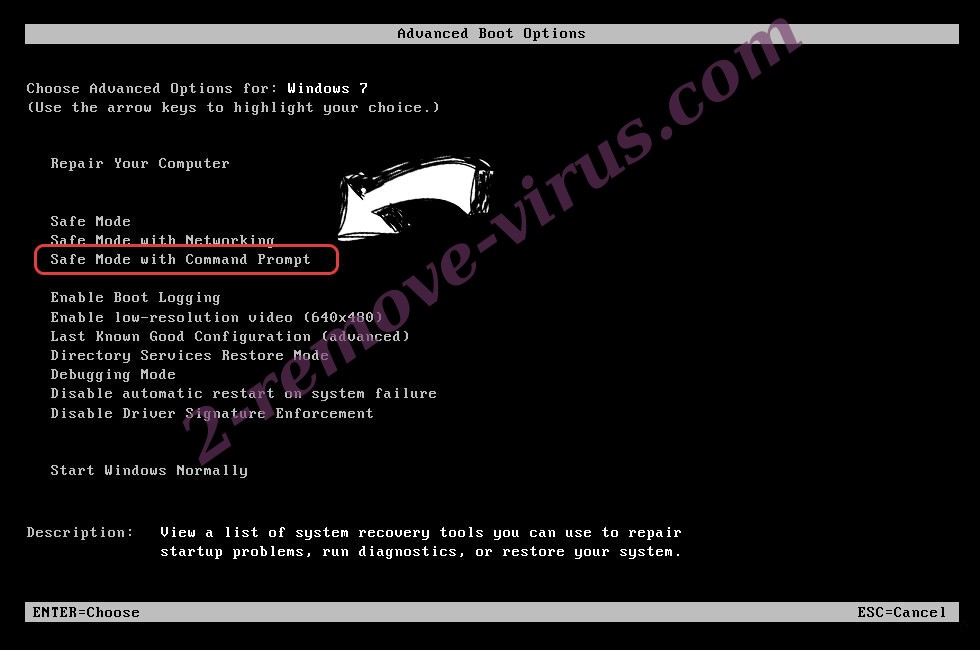

Usunąć Venomous Ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

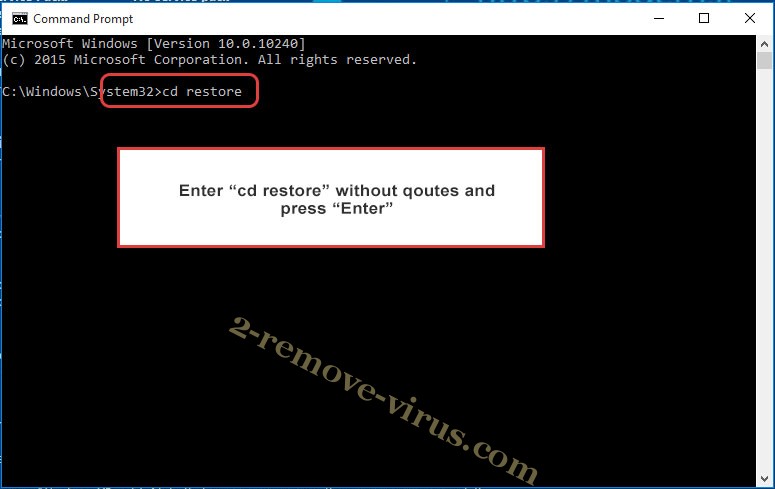

- Wybierz polecenie wiersza polecenia z listy.

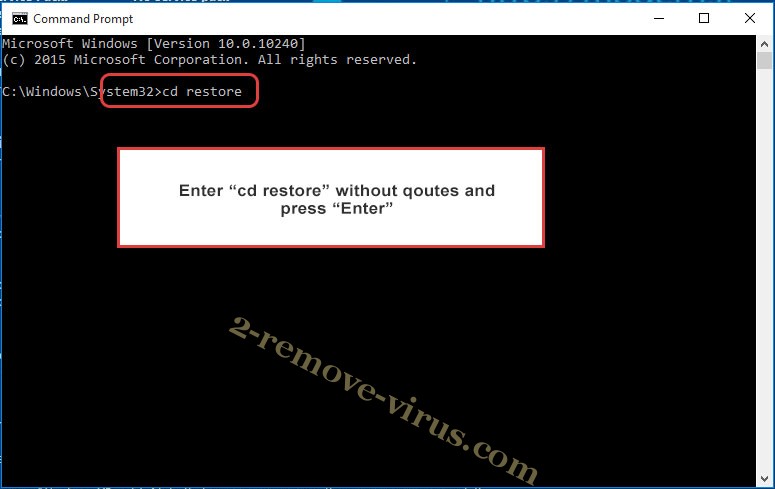

- Wpisz cd restore i naciśnij Enter.

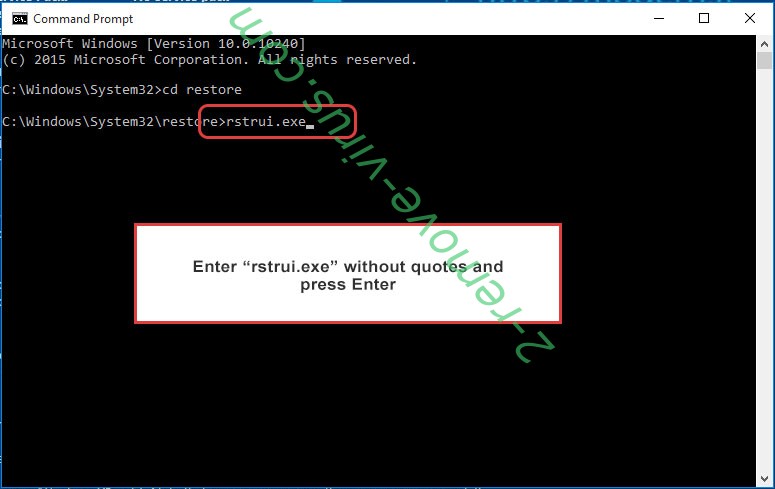

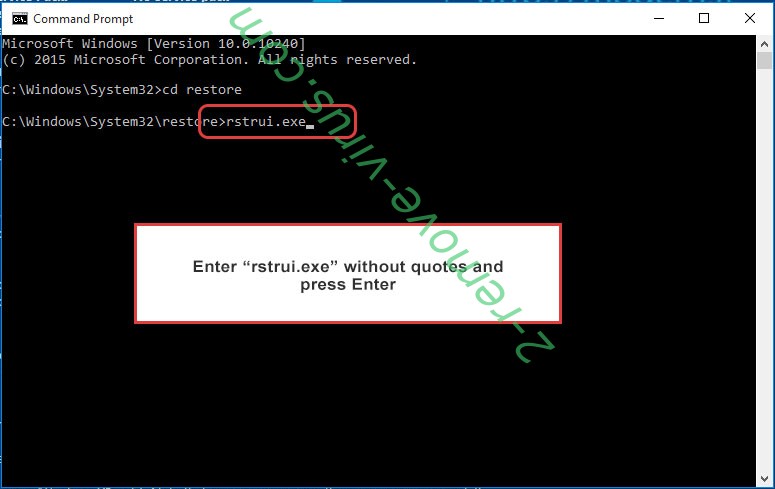

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

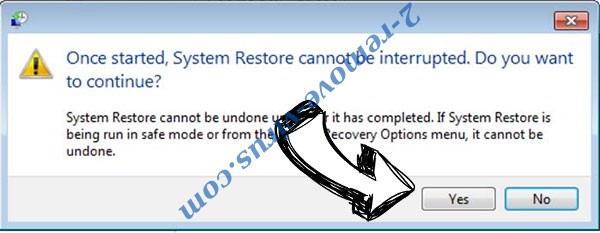

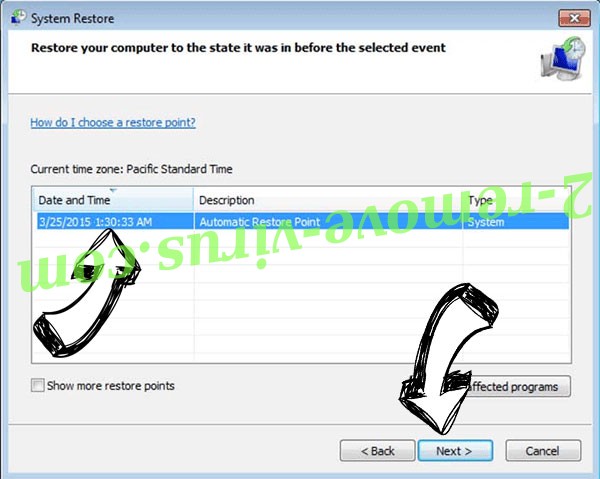

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

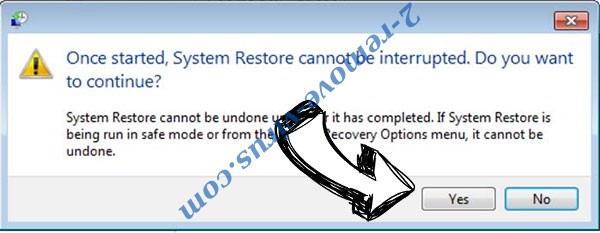

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć Venomous Ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

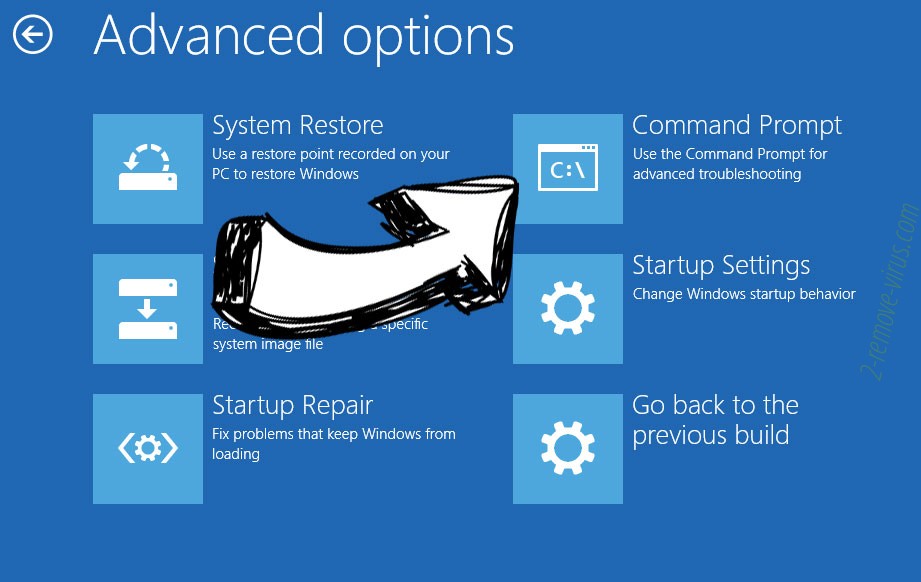

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

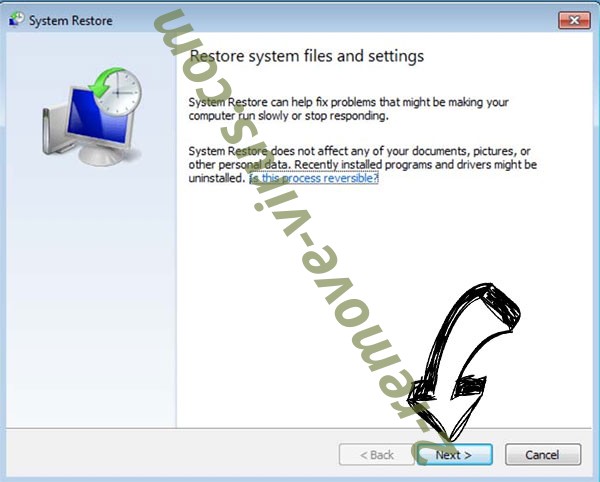

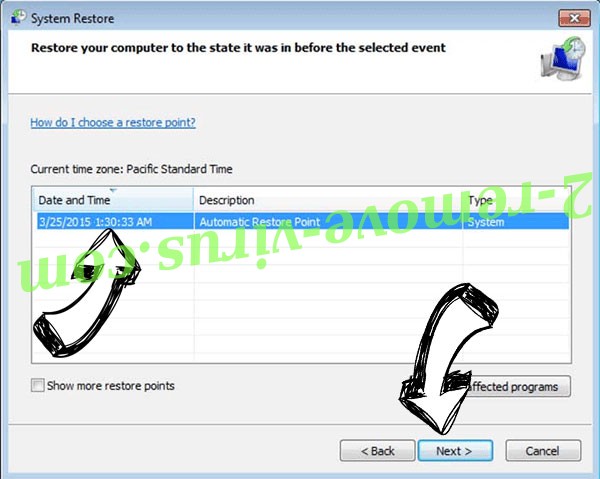

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.