Pesquisador de segurança, Brad Duncan, tem observado recentemente duas campanhas diferentes, usando a “fonte de HoeflerText não foi encontrado” pop-ups para espalhar malware. Quando um usuário entra em um site comprometido, ele é informado de que eles precisam para instalar uma atualização para ver o site. Isso também pode levar a RAT (remote access tool) to be installed ou a Locky ransomware. Estranhamente, o primeiro exclusivamente afeta Google Chrome, e o segundo funciona em apenas Chrome e Mozilla Firefox.

atualização de fonte de HoeflerText de Chrome se espalha malware de rato

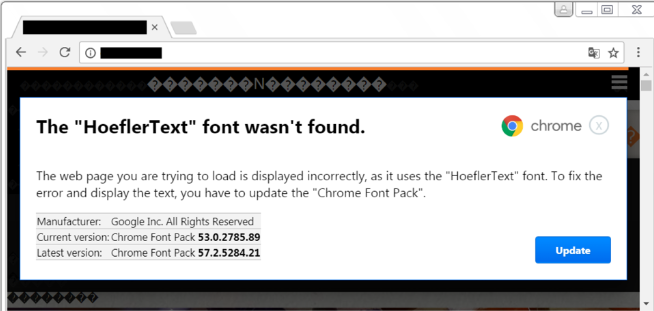

Para usuários de Google Chrome, quando eles entram o comprometimento do site, uma vontade de notificação pop-up e impede que o usuário acessar a página. Ele irá explicar que a fonte de “HoeflerText” não foi encontrada, e que você precisa atualizar seu pacote de fonte”Chrome”. Supostamente, o usuário está tentando acessar o site usa essa fonte particular, e porque ele não é instalado no computador do usuário, o texto não pode ser exibido corretamente. Tem o logotipo de Chrome nele, exibe Google Inc. como o fabricante, mas não parece legítimo remotamente. Infelizmente, muitos usuários menos experientes podem cair nessa, e as consequências podem não ser agradáveis.

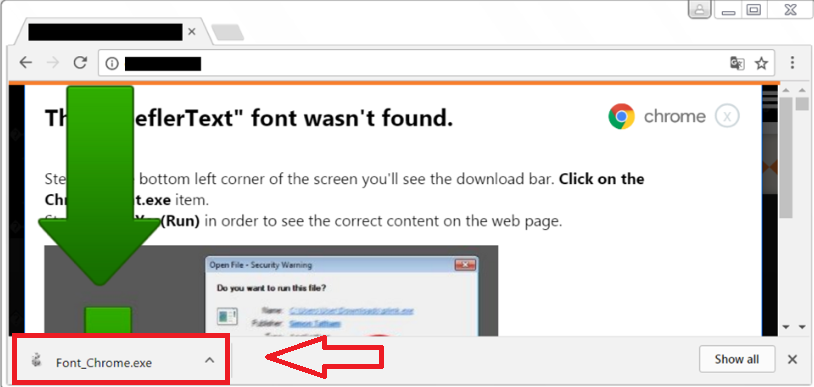

Se o usuário pressionou o botão de atualização, um arquivo de “Chrome_Font.exe” o download para o computador. Quando aberto, gostaria de instalar a ferramenta de acesso remoto do NetSupport Manager. Esta ferramenta está associada a outra campanha de malware que levou à contas de Steam hackeadas.

Se o usuário pressionou o botão de atualização, um arquivo de “Chrome_Font.exe” o download para o computador. Quando aberto, gostaria de instalar a ferramenta de acesso remoto do NetSupport Manager. Esta ferramenta está associada a outra campanha de malware que levou à contas de Steam hackeadas.

a mesma campanha de tipo foi usada no ano passado para espalhar vários ransomware, e não se sabe por que isso agora está implantando o rato em vez de criptografia de arquivo malware. A ferramenta não tem realmente uma presença, e os usuários não podem notar que estar lá. Se você tiver instalado, pode estar ligado a algum tipo de atividade de malware. Também deve ser notado que o site que mostra o pop-up malicioso funcionará apenas em Google Chrome. Duncan, observa que se um usuário de Internet Explorer foi entrar no site, conseguiria um esquema de suporte técnico com um número de telefone em vez de pop-up.

a mesma campanha de tipo foi usada no ano passado para espalhar vários ransomware, e não se sabe por que isso agora está implantando o rato em vez de criptografia de arquivo malware. A ferramenta não tem realmente uma presença, e os usuários não podem notar que estar lá. Se você tiver instalado, pode estar ligado a algum tipo de atividade de malware. Também deve ser notado que o site que mostra o pop-up malicioso funcionará apenas em Google Chrome. Duncan, observa que se um usuário de Internet Explorer foi entrar no site, conseguiria um esquema de suporte técnico com um número de telefone em vez de pop-up.

Mesmo tipo de pop-up leva os usuários Firefox e Chrome a Lukitus ransomware

Duncan também notei o mesmo tipo de pop-up em uma campanha diferente. E este é levando a Lukitus ransomware. Se você não estiver familiarizado com esse nome, você pode reconhecer Locky ransomware. Essa é uma das peças mais infames de malware com criptografia de arquivo, e depois de algum tempo de estar nas sombras, ele reapareceu com um novo nome, Lukitus.

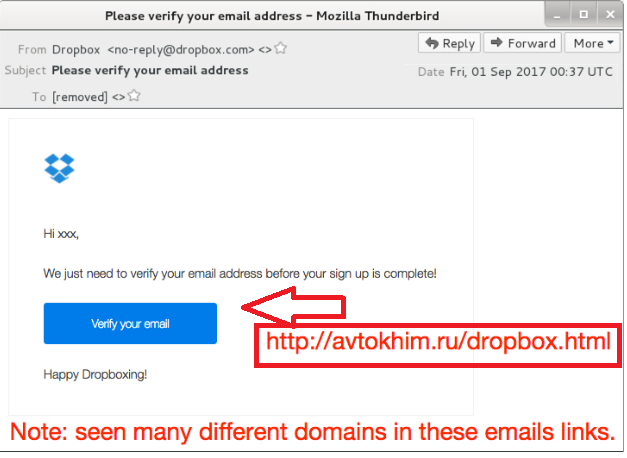

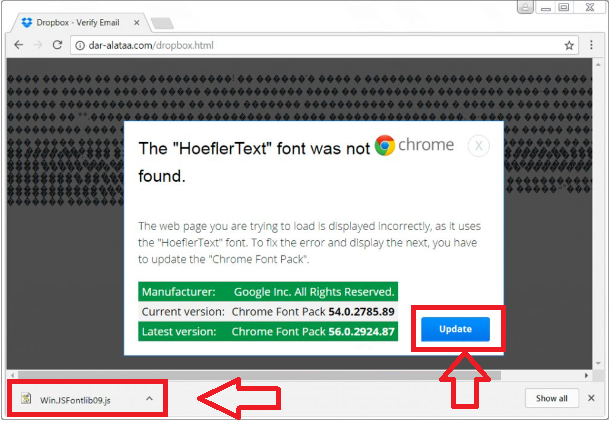

Esta campanha de malware usa e-mails falsos do Dropbox para levar os usuários para o ransomware. Vítimas recebo um e-mail, de supostamente Dropbox, alegando que eles precisam para verificar seus e-mails antes de concluído a inscrição. Se você pressionar o botão ‘Verificar seu e-mail’, eles poderia ser levados a um site que exibido o mencionado anteriormente “HoeflerText” pop-up. Observe que, dependendo do seu navegador, você pode ter um site diferente. Se os usuários estavam usando Internet Explorer ou Microsoft Edge para acessar o Web site, eles seriam levados para um site falso do Dropbox e nada aconteceria. No entanto, os usuários Firefox e Chrome verá a notificação.

Se o usuário pressiona o botão de atualização, um arquivo chamado Win.JSFontlib09.js vai baixar para o computador. De acordo com Duncan, o arquivo irá baixar e instalar o Locky. Uma vez Locky dentro o computador da vítima, arquivos serão criptografados, e uma nota de resgate será descartada.

Se o usuário pressiona o botão de atualização, um arquivo chamado Win.JSFontlib09.js vai baixar para o computador. De acordo com Duncan, o arquivo irá baixar e instalar o Locky. Uma vez Locky dentro o computador da vítima, arquivos serão criptografados, e uma nota de resgate será descartada.

Tanto quanto a propagação elaborada métodos ir, isto pode não ser muito eficaz. E também não é nova. Atualizações de pop-up falsas têm sido utilizadas para espalhar malware antes. Esta infecção particular é também muito fácil de evitar. Apenas abster-se de abrir links de e-mail e anexos de remetentes que não reconhecem e não instalar extensões sem certificar-se de que eles são seguros. Uma simples busca no Google teria dito que a instalação da atualização de HoeflerText levaria a malware. E em qualquer caso, nenhum navegador nunca pedirá que você instalar uma atualização de fonte.

Tanto quanto a propagação elaborada métodos ir, isto pode não ser muito eficaz. E também não é nova. Atualizações de pop-up falsas têm sido utilizadas para espalhar malware antes. Esta infecção particular é também muito fácil de evitar. Apenas abster-se de abrir links de e-mail e anexos de remetentes que não reconhecem e não instalar extensões sem certificar-se de que eles são seguros. Uma simples busca no Google teria dito que a instalação da atualização de HoeflerText levaria a malware. E em qualquer caso, nenhum navegador nunca pedirá que você instalar uma atualização de fonte.