O que pode ser dito sobre esta ameaça

Stun ransomwareé uma infecção de malware de alto nível, categorizada como ransomware. Se o ransomware foi algo que você nunca encontrou até agora, você está em um choque. Algoritmos de criptografia poderosos são usados para criptografar seus dados, e se o seu está realmente bloqueado, você será incapaz de acessá-los por mais tempo. Porque ransomware pode significar perda de arquivo permanente, ele é Categorizado como uma infecção altamente perigosa.

Você será dado a escolha de pagar o resgate por uma ferramenta de descriptografia, mas muitos pesquisadores de malware não recomendo fazer isso. Primeiro de tudo, você pode estar apenas gastando seu dinheiro para nada, porque os arquivos não são sempre recuperados após o pagamento. Por que as pessoas que criptografaram seus dados o primeiro lugar ajudá-lo a restaurá-los quando não há nada para impedi-los de apenas tomar o seu dinheiro. Considere também que o dinheiro será usado para projetos de malware no futuro. Você realmente quer apoiar o tipo de atividade criminosa. As pessoas também percebem que eles podem fazer dinheiro fácil, e quanto mais as vítimas dão nas demandas, a codificação de dados mais atraente software malicioso torna-se a esses tipos de pessoas. Considere investir esse dinheiro em backup em vez disso, porque você pode ser colocado em uma situação em que você enfrenta a perda de dados novamente. Se você tivesse uma opção de backup disponível, você poderia simplesmente apagar Stun ransomware e, em seguida, restaurar arquivos sem estar ansioso sobre perdê-los. E caso você não tenha certeza sobre como os dados de criptografia de malware conseguiram infectar seu sistema, seus métodos de distribuição serão discutidos no parágrafo abaixo no parágrafo a seguir.

Métodos de distribuição de ransomware

Métodos de propagação ransomware mais freqüentes incluem através de e-mails de spam, kits de exploração e downloads maliciosos. Uma vez que há uma abundância de usuários que não são cautelosos sobre como eles usam seu e-mail ou de onde eles baixar, os dados criptografadores de software malicioso não precisa vir acima com formas mais sofisticadas. As maneiras mais sofisticadas puderam ser usadas também, embora não sejam tão populares. Bandidos não precisam fazer muito, basta escrever um e-mail genérico que parece muito credível, adicionar o arquivo infectado para o e-mail e enviá-lo para centenas de usuários, que podem acreditar que o remetente é alguém confiável. Geralmente, os e-mails irão discutir dinheiro ou tópicos semelhantes, que os usuários são mais propensos a levar a sério. Os hackers também freqüentemente fingem ser da Amazônia, e alertam possíveis vítimas sobre alguma atividade incomum observada em sua conta, o que encorajaria imediatamente uma pessoa a abrir o anexo. Por causa disso, você deve ser cauteloso sobre a abertura de e-mails, e olhar para as indicações de que eles poderiam ser maliciosos. Verifique o remetente para ver se é alguém que você está familiarizado. Não tenha pressa para abrir o arquivo anexado apenas porque o remetente parece familiar para você, primeiro você terá que verificar novamente se o endereço de e-mail coincide com o e-mail real do remetente. Erros gramaticais também são um sinal de que o e-mail pode não ser o que você pensa. A maneira como você é saudado também pode ser uma pista, o e-mail de uma empresa legítima importante o suficiente para abrir incluiria o seu nome na saudação, em vez de um cliente genérico ou membro. Vulnerabilidades no seu computador o software vulnerável também pode ser usado para infectar. Todos os programas têm vulnerabilidades, mas geralmente, os fornecedores de patch-los quando eles se tornam conscientes deles para que o malware não pode tirar proveito dele para infectar. Ainda assim, por uma razão ou outra, nem todo mundo instala essas atualizações. É sugerido que você instale um patch sempre que ele é disponibilizado. Você também pode optar por instalar patches automaticamente.

Como se comporta

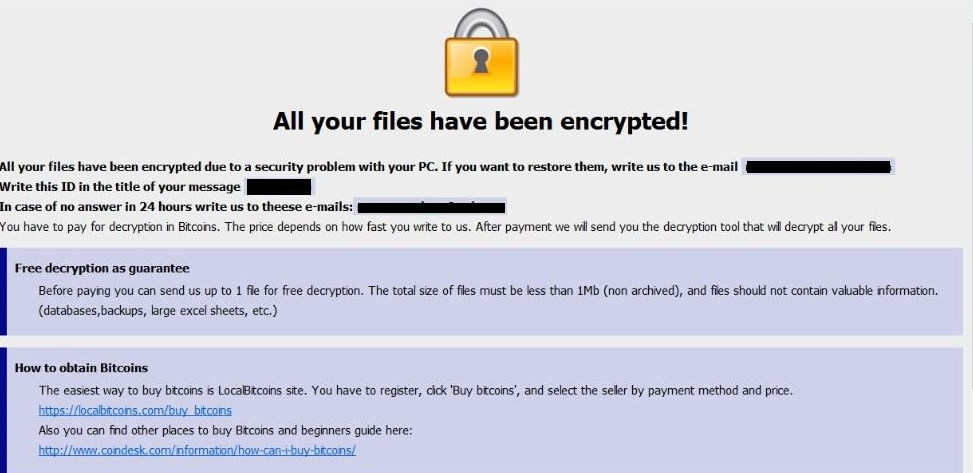

Se o arquivo que criptografa o programa malicioso infecta seu computador, ele vai procurar determinados tipos de arquivo e uma vez que ele localizou-los, ele irá bloqueá-los. Se por acaso você não notou nada de estranho até agora, quando você é incapaz de abrir arquivos, você vai notar que algo aconteceu. Você verá que uma extensão de arquivo foi anexada a todos os arquivos criptografados, o que pode ajudar a identificar o ransomware certo. Deve-se dizer que, a descriptografia de arquivo pode ser impossível se o ransomware usou um algoritmo de criptografia poderoso. Em uma nota, os bandidos vão lhe dizer o que aconteceu com seus dados, e propor-lhe uma maneira de restaurá-los. Um utilitário de descriptografia será proposto a você, em troca de dinheiro, obviamente, e os criminosos vão ganhar que o uso de outras opções de recuperação de dados pode danificá-los. A nota deve explicar claramente o quanto os custos de software de descriptografia, mas se não o fizer, você será dado um endereço de e-mail para entrar em contato com os hackers para configurar um preço. Como você já sabe, pagar não é a opção que escolheríamos. Pagar deve ser seu último curso de ação. Talvez tenha esquecido que fez cópias dos seus arquivos. Também pode ser possível que você seria capaz de encontrar um Decryptor livre. Especialistas em malware pode de vez em quando desenvolver software de descriptografia de graça, se eles podem quebrar os dados criptografando programa malicioso. Antes de decidir pagar, procure um utilitário de descriptografia. Você não teria que se preocupar se o seu computador foi contaminado novamente ou caiu se você investiu algum desse dinheiro em algum tipo de opção de backup. Se o backup está disponível, basta remover Stun ransomware vírus e, em seguida, desbloquear Stun ransomware arquivos. No futuro, evite o arquivo de criptografia de software malicioso, tanto quanto possível, familiarizando-se seus métodos de distribuição. No mínimo, pare de abrir anexos de e-mail para a esquerda e direita, manter o seu software atualizado, e só baixar a partir de fontes que você sabe ser real.

Maneiras de eliminar Stun ransomware vírus

Se o arquivo de criptografia de malware ainda está no sistema, você terá que obter uma ferramenta de remoção de malware para terminá-lo. Para corrigir manualmente Stun ransomware vírus não é fácil processo e pode levar a mais danos ao seu sistema. Usando um programa anti-malware é uma decisão melhor. Esta ferramenta é benéfica para ter no computador, porque não só pode corrigir Stun ransomware , mas também colocar uma parada para aqueles semelhantes que tentam entrar. Uma vez que a ferramenta de remoção de malware de sua escolha foi instalada, basta digitalizar o seu dispositivo e permitir que ele se livrar da ameaça. Tenha em mente que, uma ferramenta de remoção de malware desbloquear Stun ransomware arquivos. Uma vez que o sistema está limpo, o uso normal do computador deve ser restaurado.

Offers

Baixar ferramenta de remoçãoto scan for Stun ransomwareUse our recommended removal tool to scan for Stun ransomware. Trial version of provides detection of computer threats like Stun ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua Stun ransomware usando o modo seguro com rede.

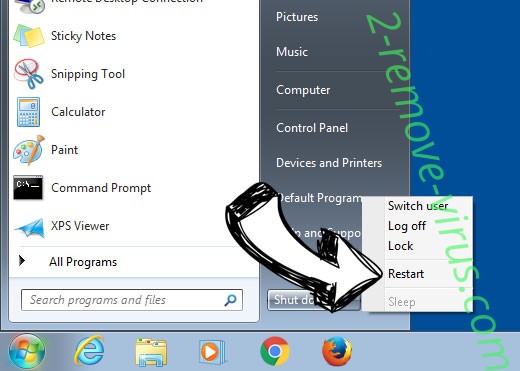

Remova o Stun ransomware do Windows 7/Windows Vista/Windows XP

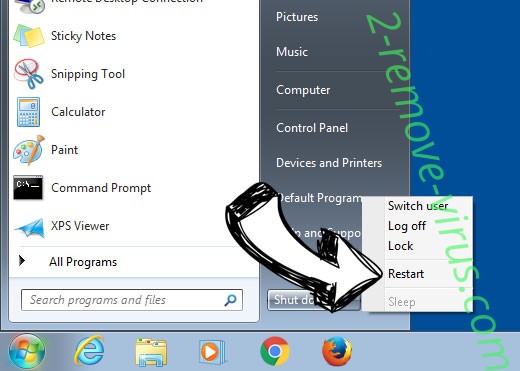

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

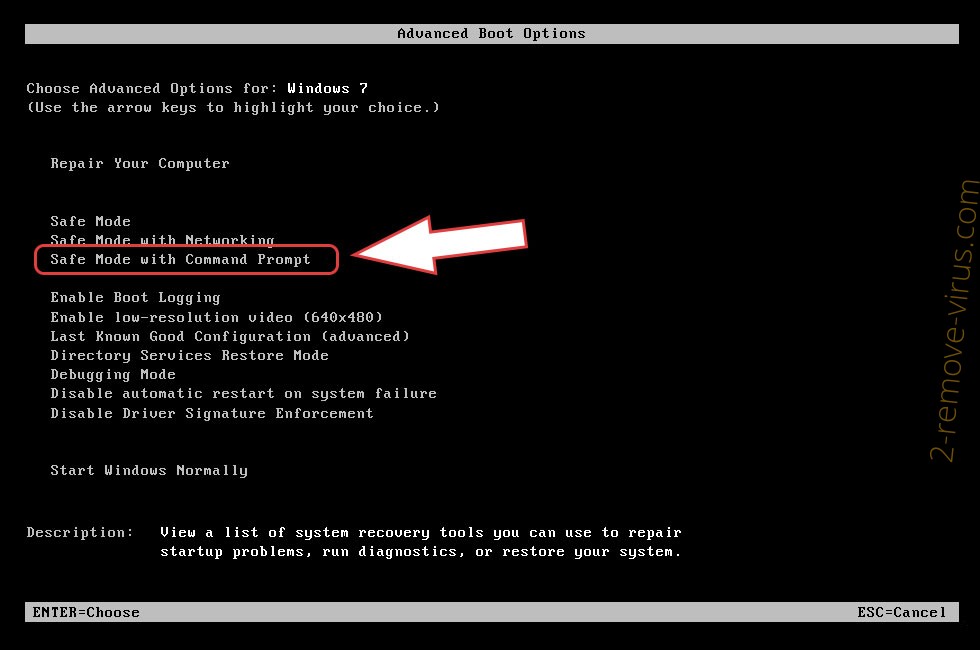

- Comece batendo F8 quando o PC começa a carregar.

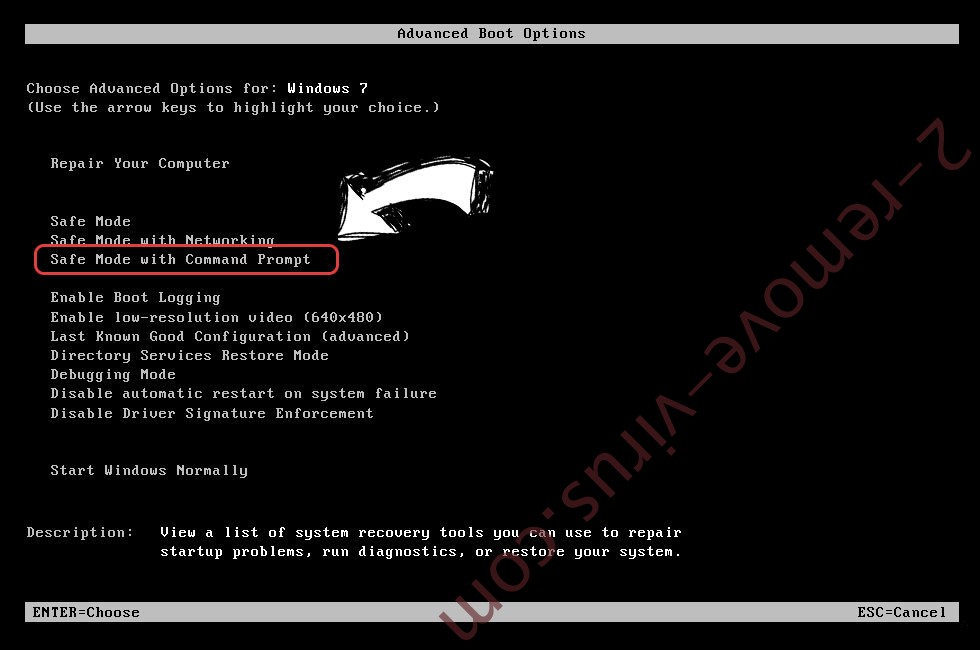

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover Stun ransomware

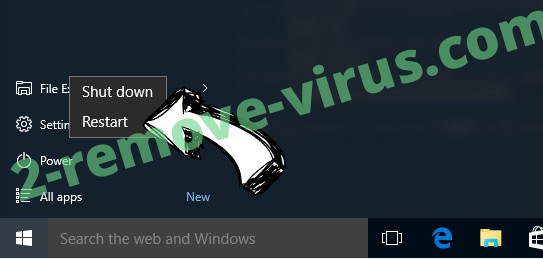

Remova o Stun ransomware do Windows 8/Windows 10

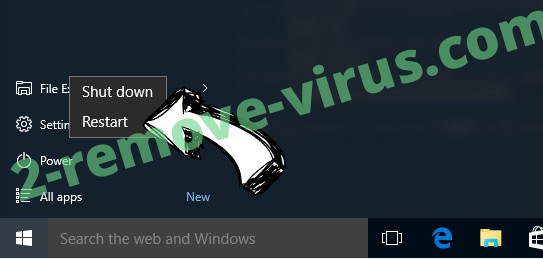

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

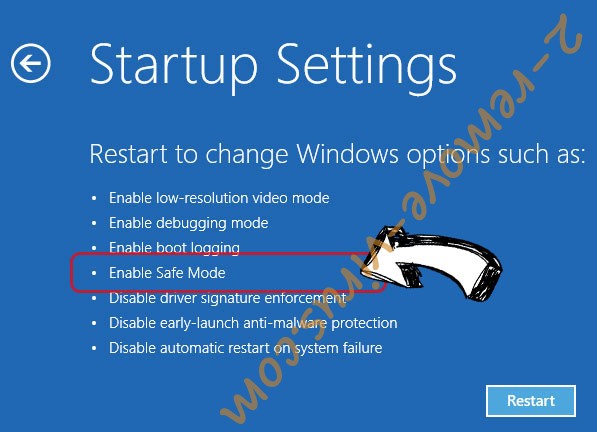

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o Stun ransomware

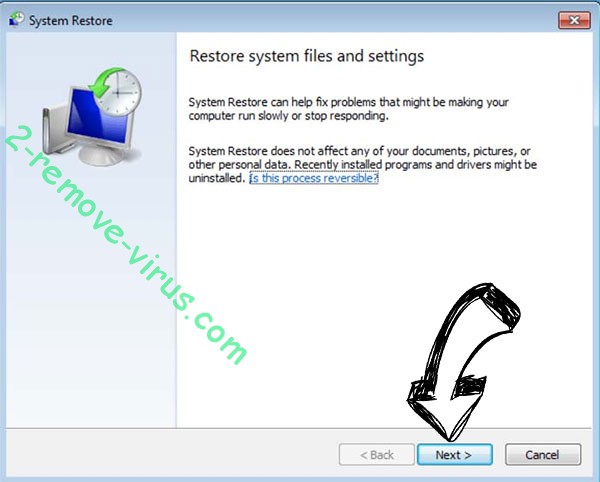

passo 2. Restaurar seus arquivos usando a restauração do sistema

Excluir Stun ransomware de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

- Escolha o Prompt de comando na lista.

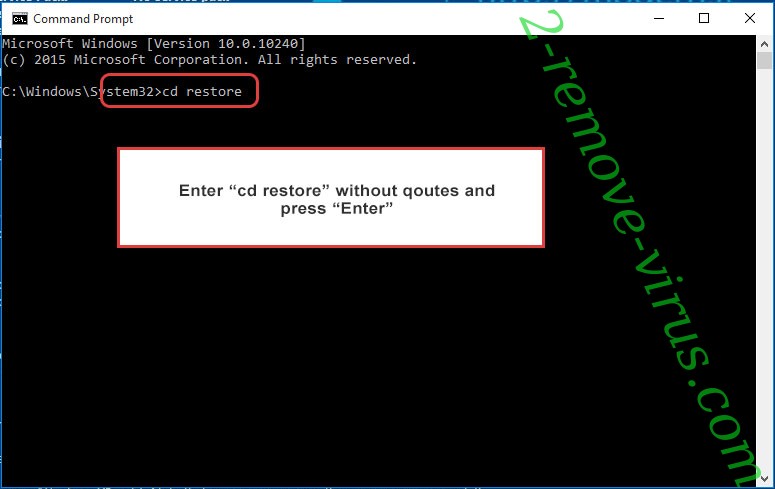

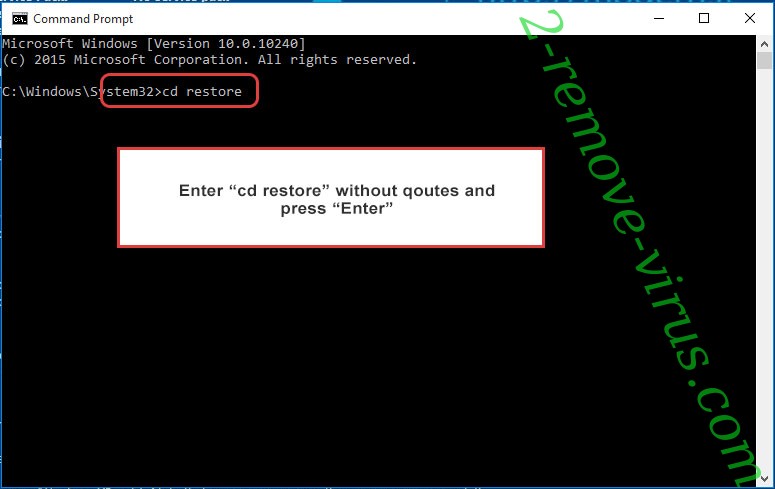

- Digite cd restore e toque em Enter.

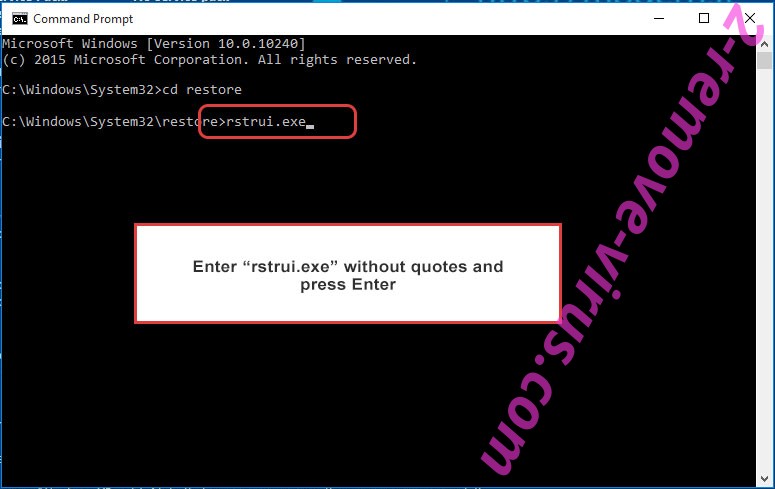

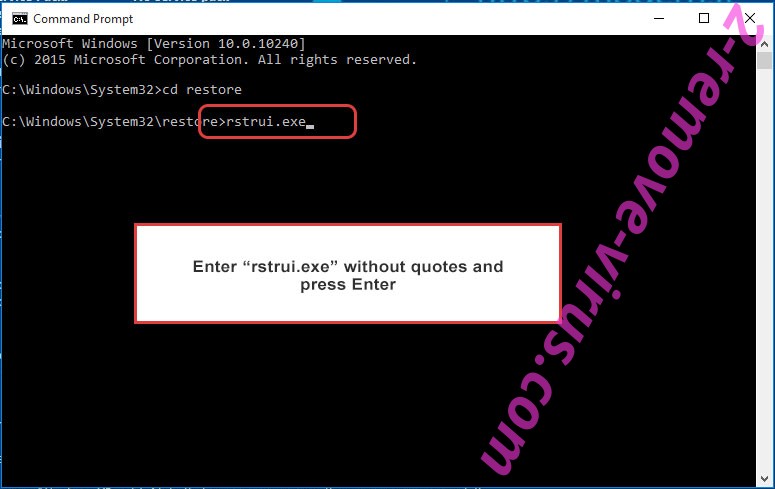

- Digite rstrui.exe e pressione Enter.

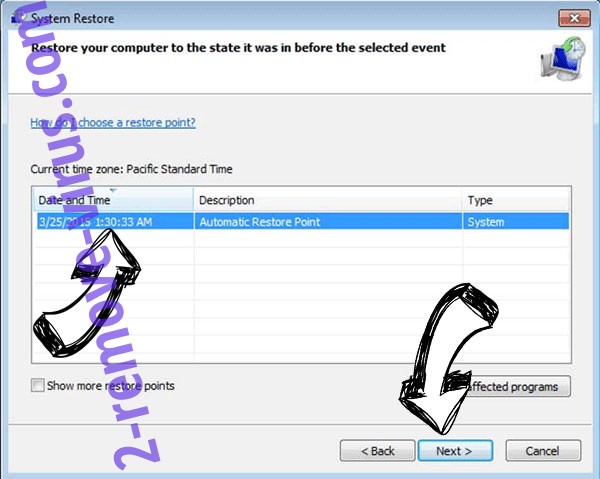

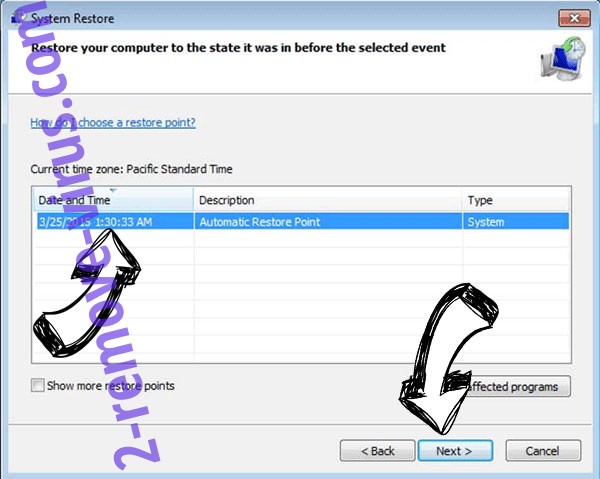

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

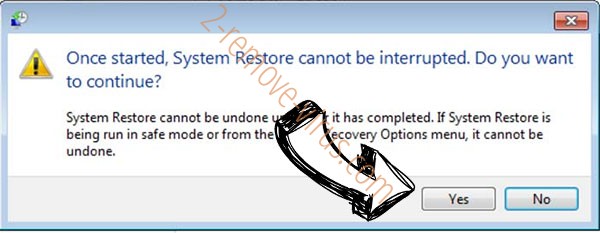

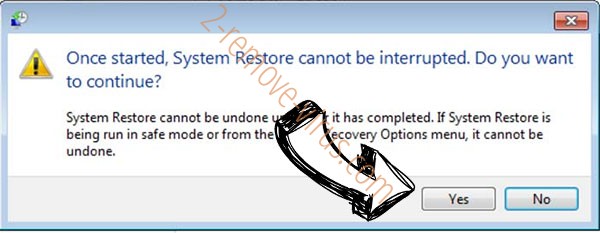

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

Excluir Stun ransomware do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

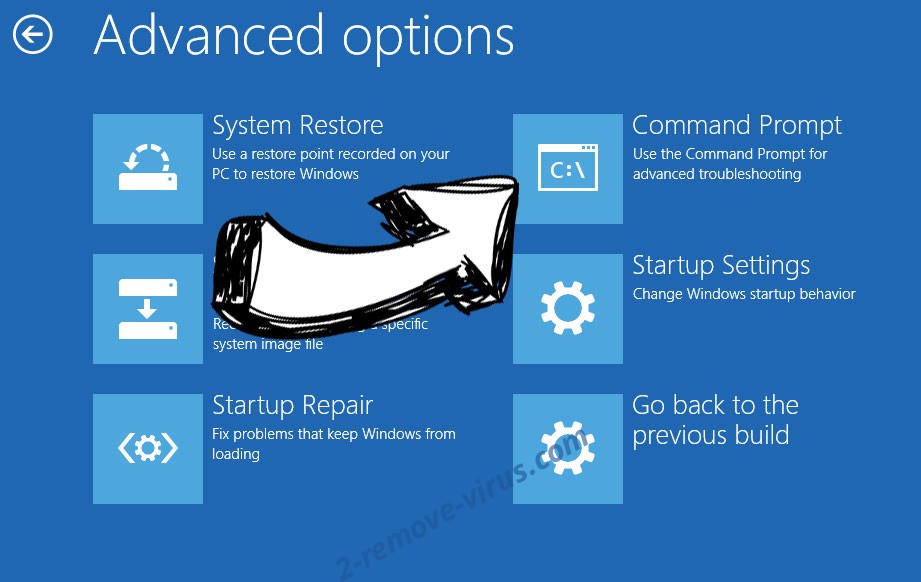

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.