O que é ‘seus arquivos pessoais são criptografados pelo CTB-armário’?

A CTB-armário ransomware vírus infiltra-se sistemas operacionais através de mensagens de e-mail infectadas e falsos downloads (por exemplo, vídeo players desonestos ou falsas atualizações Flash). Após a infiltração de sucesso, este programa malicioso encripta arquivos (*. doc, *. docx, *. xls, *. ppt, PDF, *.psd, *.eps, * ai, *. CDR, *. jpg, etc) armazenados em computadores e demandas de pagamento de um resgate de US $300 (em Bitcoins) para descriptografá-los (documentos criptografados recebem uma extensão de arquivos de .ctbl).

Cyber criminosos responsáveis por lançar este programa desonestos certifique-se de que ele executa no Windows todas as versões do sistema operacional (Windows XP, Windows Vista, Windows 7 e Windows 8). Critroni ransomware cria AllFilesAreLocked.bmp DecryptAllFiles.txt e [sete letras aleatórias] arquivos. html dentro de cada pasta que contém os arquivos criptografados.

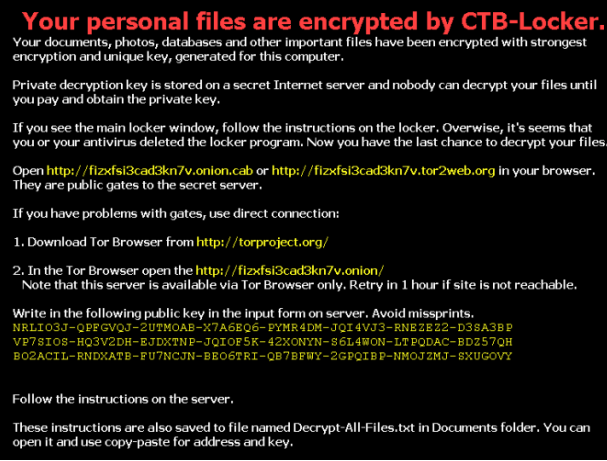

Esses arquivos contêm instruções detalhando como os usuários podem descriptografar seus arquivos e usar do navegador Tor (um navegador web anônimo). Cyber criminosos usam o Tor para esconder suas identidades. Usuários de PC devem ter cuidado que enquanto a infecção em si não é complicada de remover, descriptografia de arquivos (criptografados usando criptografia RSA 2048) afetado por este programa malicioso é impossível sem pagar o resgate. Na época da pesquisa, não havia ferramentas ou soluções capazes de descriptografar arquivos criptografados por Critroni. Note que a chave particular necessária para descriptografar os arquivos é armazenada pelos servidores de comando e controle do CTB-armário, que são geridas por ciber-criminosos. Portanto, a melhor solução é remover esse vírus ransomware e restaure seus dados de um backup.

Ransomware infecções tais como CTB-armário (incluindo CryptoWall, CryptoDefense, CryptorBit e Cryptolocker) apresentam um caso forte para manter backups regulares dos dados armazenados. Observe que pago o resgate, conforme exigido por este ransomware é equivalente ao enviar seu dinheiro para os criminosos da Internet – você irá apoiar o seu modelo de negócio malicioso e não há nenhuma garantia de que seus arquivos já serão descriptografados. Para evitar a infecção do computador com ransomware infecções como esta, expressar o cuidado ao abrir mensagens de e-mail, como ciber-criminosos usam vários títulos cativantes para enganar os usuários de PC em abrir anexos de e-mail infectados (por exemplo, “Notificação de exceção da UPS” ou “Notificação de falha de entrega FedEx”). A pesquisa mostra que criminosos cibernéticos também usam redes P2P e falso downloads contendo infecções ransomware empacotado para proliferar Critroni. Atualmente, o ransomware ‘seus arquivos pessoais são encriptados’ ameaça é entregue nas línguas inglesa e russa, e, portanto, países falando estas línguas estão no topo da lista de alvos de cibercriminosos proliferando deste malware.

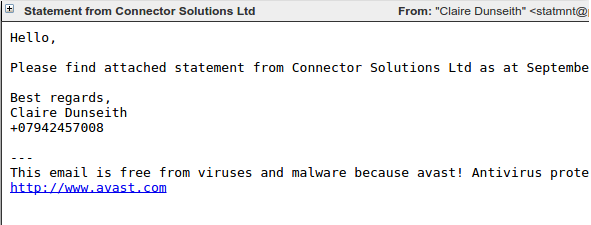

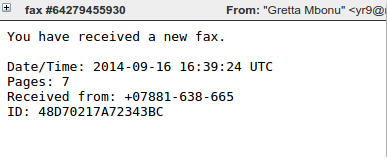

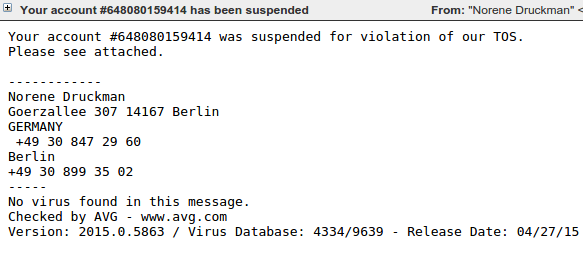

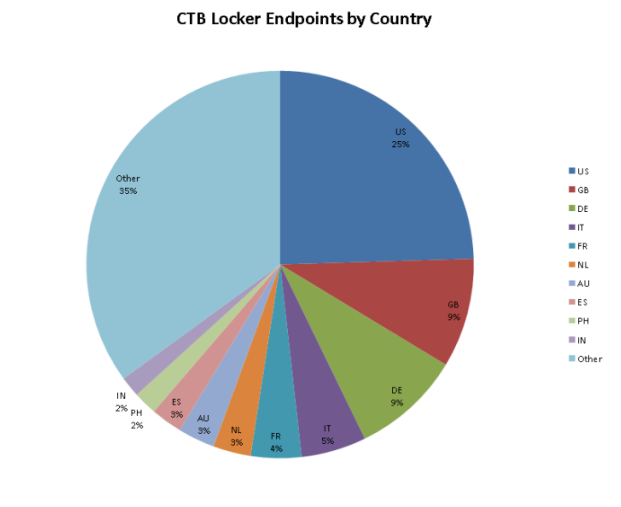

Cyber criminosos lançaram uma versão atualizada do CTB-armário ransomware direcionamento EUA, Itália, Holanda e Alemanha. Esta variante é distribuída principalmente usando fax falsa notificação de e-mails com anexos infectados. Cyber criminosos também tem alargado a um período de tempo em que as vítimas devem pagar o resgate para recuperar o controle de seus arquivos para 96 horas (anteriormente, de 72 horas)

Os autores do CTB-armário estiver usando um programa de afiliados para infecções unidade terceirizando o processo de infecção de uma rede de afiliados ou parceiros em troca de uma parte dos lucros. O modelo da filial é uma estratégia experimentada, testada e muito bem sucedida, alcançando grandes volumes de infecções por malware. Ela tem sido usada para gerar grandes receitas para falso antivírus, clique em esquemas de fraude e uma grande variedade de outros tipos de malware. É agora usado para distribuir ransomware em geral e o CTB-armário em particular.

Esquema de afiliado para CTB-armário publicamente primeiro foi destacada pelo pesquisador Kafeine, em meados de 2014. Um Reddit 2015 post afirma ser de um participante real do programa de afiliados e fornece dicas interessantes para seu funcionamento. Os autores do CTB-armário usam uma estratégia semelhante a muitos autores de kit de exploração, oferecendo uma opção hospedada onde o operador paga uma taxa mensal e os autores hospedam todo o código. Isso faz com que se tornar um afiliado, simples e relativamente livre de risco. O cartaz do Reddit alegou fazer 15.000 (presumivelmente dólares) por mês, com custos de cerca de 7.000. O autor também menciona que ele só se concentra em vítimas de (tier 1) de países como EUA, UK, Austrália e Canadá, como ele ganha dinheiro tão pouco de outras regiões que não vale o tempo.

Usar um modelo de parceria para distribuição significa que há uma grande variedade de vetores de infecção diferentes para CTB-armário. Temos visto ele ser distribuído através de vários kits de exploração, incluindo equipamento e Nuclear. No entanto, é através de campanhas de spam malicioso que a maioria das infecções de CTB-armário foram observada.

As campanhas de spam mais comumente visto que distribuem CTB-armário usam um componente de downloader, conhecido como Dalexis ou Elenoocka. As mensagens de spam se sigam uma ampla variedade de formatos, incluindo mensagens de fax não atendidas, demonstrações financeiras, faturas em atraso, suspensões de conta e mensagens mms não atendidas. Aqui estão vários exemplos:

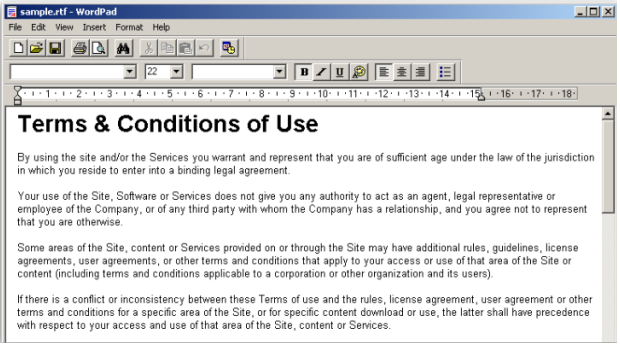

Uma grande proporção de spam malicioso de moderno-dia chega como um arquivo exe dentro de um arquivo zip ou rar. Um aspecto peculiar da Dalexis é que quase sempre chega em um arquivo de menos comuns, normalmente um arquivo cab. O arquivo contém a amostra maliciosa em si, muitas vezes com uma extensão . scr e um arquivo adicional que contém um documento de isca que será exibido para convencer a vítima de que o acessório era inofensivo.

a amostra Dalexis mal-intencionado usa diversas técnicas na tentativa de evitar as caixas de areia e automatizado de análise de sistemas, incluindo dormir por um período de tempo. Dalexis então downloads a amostra CTB-armário sobre HTTP em um formato criptografado, decodifica e executa-lo.

a amostra Dalexis mal-intencionado usa diversas técnicas na tentativa de evitar as caixas de areia e automatizado de análise de sistemas, incluindo dormir por um período de tempo. Dalexis então downloads a amostra CTB-armário sobre HTTP em um formato criptografado, decodifica e executa-lo.

Execução

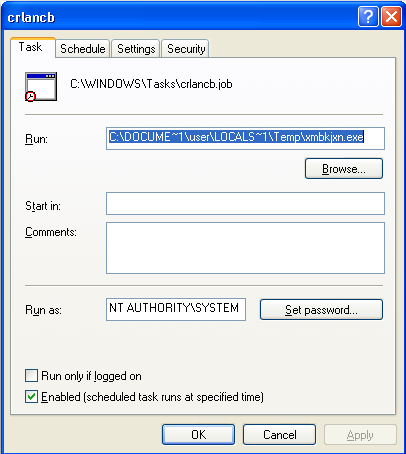

Quando executa CTB-armário, ele deixa cair uma cópia de si mesmo para o diretório temp e cria uma tarefa agendada para habilitar a persistência de reinicialização.

o sistema de arquivos é iteramos e todos os arquivos com extensões que coincidem com a lista de extensão do CTB-armário serão criptografados. A imagem de fundo do desktop é alterado e sobreposições de CTB-armário a mensagem de resgate e uma interface clicável no centro da tela.

o sistema de arquivos é iteramos e todos os arquivos com extensões que coincidem com a lista de extensão do CTB-armário serão criptografados. A imagem de fundo do desktop é alterado e sobreposições de CTB-armário a mensagem de resgate e uma interface clicável no centro da tela.

Ao contrário de algumas variantes de cripto-ransomware, CTB-armário não requer uma conexão de internet ativa antes que comece a criptografia de arquivos.

Criptografia

CTB-armário defende “Curva-Tor-Bitcoin-armário.” A parte de “Curva” do nome é tirada de seu uso de criptografia de curva elíptica (ECC). ECC é uma forma de criptografia de chave pública com base em curvas elípticas sobre corpos finitos. Sua força é derivada o problema do logaritmo discreto de curva elíptica. A maioria dos Ransomware criptografia de arquivo que usa criptografia de chave pública tende a usar RSA, que é baseada na fatoração. Um benefício que o ECC tem sobre RSA é que níveis podem ser conseguidos com muito menores tamanhos de chave a segurança equivalente. Por exemplo, uma chave de 256-bit ECC tem segurança equivalente a uma chave RSA de 3072 bits.

As vantagens do tamanho da chave que ECC oferece pode ter sido um fator contribuinte no processo de tomada de decisão do autor, pois eles incorporar uma chave pública para a amostra de malware e uma chave menor ocupa menos espaço.

CTB-armário usa uma combinação de criptografia simétrica e assimétrica para arquivos scramble. A criptografia em si é realizada usando AES e em seguida os meios para descriptografar os arquivos são criptografados com a chave pública do ECC. Isso garante que apenas os autores do CTB-armário que possua a chave privada correspondente são capazes de descriptografar os arquivos. Para uma análise detalhada de criptografia ver esquema usado pelo CTB-armário, esta análise do “zairon.”

CTB-armário irá criptografar arquivos com as seguintes extensões:

PWM, kwm, txt, cer, crt, der, pem, Doutor, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, cofre,

grupos, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, dd, md, dds, jpe, jpg, jpeg, cr2, cru, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

Ai, arw, baía, mistura, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Esta lista foi expandida como variantes mais recentes foram liberadas.

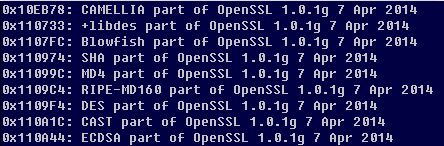

Originalmente, arquivos criptografados todos tinham uma extensão de “.ctbl”, no entanto, que logo foi mudado para ter uma extensão de aleatória. Parece que os autores têm emprestado pelo menos alguns dos seu criptografia código do OpenSSL, como grandes quantidades de cadeias de caracteres relacionadas podem ser encontradas no código descompactado.

Rede de comunicação

Desde que o CTB-armário pode começar criptografar arquivos sem ter de contactar um servidor de comando e controle, não tem de haver qualquer comunicação de rede até que a vítima tenta descriptografar seus arquivos.

Quando isso acontece, todas as comunicações são realizadas sobre Tor (é onde entra o “Tor” da curva-Tor-Bitcoin-armário), geralmente através de sites de proxy que atuam como relés ao Tor escondido serviço dessa infra-estrutura de anfitriões o back-end.

Quando uma vítima pagou o resgate, CTB-armário irá contatar o servidor de comando e controle, enviando um bloco de dados que contém as informações necessárias para derivar a chave que irá descriptografar os arquivos das vítimas. Este bloco de dados só pode ser descriptografado com a chave mestra armazenada no servidor.

Pedido de resgate

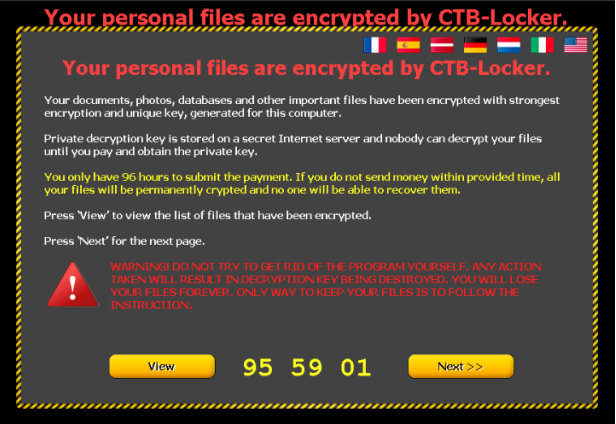

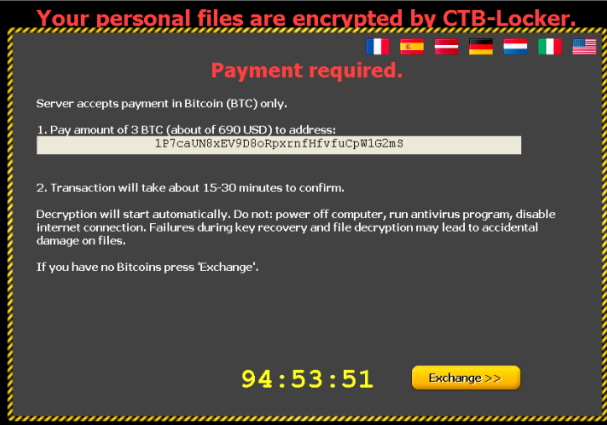

Quando todos os arquivos das vítimas têm sido criptografados, a mensagem de resgate é exibida, alterando o fundo do desktop e sobrepondo-se o centro da tela com o pedido de resgate do principal e interface clicável.

Esta tela informa a vítima que “seus arquivos pessoais são criptografados pelo CTB-armário”, dizem que eles têm “96 horas para enviar o pagamento”, e eles são avisados de que qualquer tentativa de remover o malware do sistema infectado resultará na chave de descriptografia sendo destruída – esse limite de tempo foi menor em versões anteriores. A vítima pode clicar no botão “Next” para iniciar o processo de descriptografia ou o botão “View” para ver a lista de arquivos criptografados.

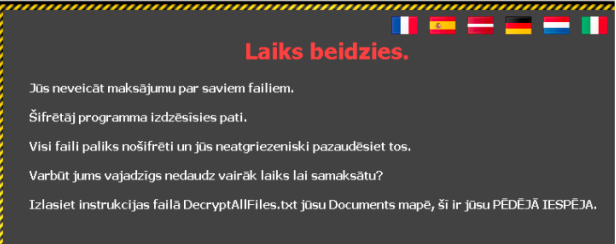

CTB-armário é altamente multi lingual com o bilhete de resgate oferecido em uma variedade de línguas, acessíveis através de vários ícones de bandeira no topo da tela. A escolha das línguas parece ser pelo menos parcialmente personalizáveis pelo afiliado que comprou esta instância particular do CTB-armário, e as opções disponíveis têm crescido ao longo do tempo. Um exemplo recente tinha as seguintes opções de idioma – inglês, francês, alemão, espanhol, Letão, holandês e italiano.

CTB-armário é altamente multi lingual com o bilhete de resgate oferecido em uma variedade de línguas, acessíveis através de vários ícones de bandeira no topo da tela. A escolha das línguas parece ser pelo menos parcialmente personalizáveis pelo afiliado que comprou esta instância particular do CTB-armário, e as opções disponíveis têm crescido ao longo do tempo. Um exemplo recente tinha as seguintes opções de idioma – inglês, francês, alemão, espanhol, Letão, holandês e italiano.

Letão é uma opção de linguagem incomum, como Letônia não é geralmente vista como um grande alvo para ransomware e outros tipos de crimeware. Isto possivelmente representa os autores olhando para entrar novos mercados onde a consciência é inferior, ou talvez o afiliado especial tem conhecimento local e é melhor capaz de lançar uma campanha bem sucedida nesse país.

Letão é uma opção de linguagem incomum, como Letônia não é geralmente vista como um grande alvo para ransomware e outros tipos de crimeware. Isto possivelmente representa os autores olhando para entrar novos mercados onde a consciência é inferior, ou talvez o afiliado especial tem conhecimento local e é melhor capaz de lançar uma campanha bem sucedida nesse país.

Recentes variantes do CTB-armário também oferecem uma maneira para que a vítima verificar que os ficheiros podem ser descriptografados por unscrambling das cinco aleatoriamente selecionado arquivos gratuitamente. Este parece ter sido introduzida como uma maneira de ganhar a confiança da vítima e aumentar a probabilidade de que o resgate total será pago.

Recentes variantes do CTB-armário também oferecem uma maneira para que a vítima verificar que os ficheiros podem ser descriptografados por unscrambling das cinco aleatoriamente selecionado arquivos gratuitamente. Este parece ter sido introduzida como uma maneira de ganhar a confiança da vítima e aumentar a probabilidade de que o resgate total será pago.

Pagamento de resgate

Quando a vítima clica através da interface de resgate, eles recebem instruções detalhadas sobre quanto custa para pagar e como pagar isso.

CTB-armário requer Bitcoins (BTC) para pagar o resgate (“Bitcoin” em curva-Tor-Bitcoin-armário). A quantidade exata de BTC é definida pelo afiliado que comprou CTB-armário, embora os autores dão uma orientação para ajudar a definir a quantidade de resgate a um nível que é susceptível de gerar o rendimento máximo. Figura 12 acima mostra um exemplo exigindo 3 BTC. Também é exibido um valor aproximado equivalente em moeda local – por exemplo, 690 dólares ou 660 Euros.

CTB-armário requer Bitcoins (BTC) para pagar o resgate (“Bitcoin” em curva-Tor-Bitcoin-armário). A quantidade exata de BTC é definida pelo afiliado que comprou CTB-armário, embora os autores dão uma orientação para ajudar a definir a quantidade de resgate a um nível que é susceptível de gerar o rendimento máximo. Figura 12 acima mostra um exemplo exigindo 3 BTC. Também é exibido um valor aproximado equivalente em moeda local – por exemplo, 690 dólares ou 660 Euros.

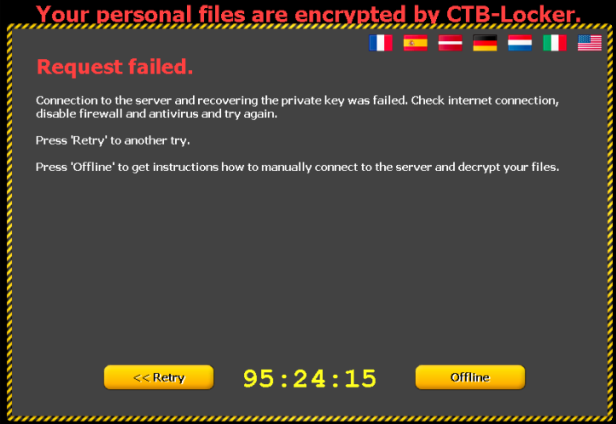

Uma desvantagem de usar os serviços oculto de Tor é que a confiabilidade pode ser um problema, significa que o servidor de comando e controle não pode ser alcançado quando a vítima tenta pagar o resgate.

Na tentativa de combater isso, CTB-armário tenta usar múltiplos servidores de proxy Tor diferentes para alcançar o serviço escondido e oferece também o manual de instruções deve a amostra de malware ser removida da máquina infectada. Estes envolvem visitando o serviço Tor escondido através de um navegador da web e colando em um formulário, a chave pública que a vítima é dado.

Na tentativa de combater isso, CTB-armário tenta usar múltiplos servidores de proxy Tor diferentes para alcançar o serviço escondido e oferece também o manual de instruções deve a amostra de malware ser removida da máquina infectada. Estes envolvem visitando o serviço Tor escondido através de um navegador da web e colando em um formulário, a chave pública que a vítima é dado.

Confiabilidade

Confiabilidade

Leitura através de vários lançamentos de fórum de apoio público sugere que em muitos casos pago o resgate resultará no CTB-armário descriptografar os arquivos das vítimas. O recurso de “Teste de descriptografia” é um bom indicador que descriptografia é possível.

No entanto, a vítima deve ainda confia em que os cibercriminosos cumprirá sua promessa depois de entregar o montante do resgate no BTC. Há também a possibilidade de que os componentes de servidor que hospedam as chaves privadas necessárias para realizar a descriptografia serão usados, temporariamente ou permanentemente, que pode fazer a descriptografia impossível. Nessa circunstância, é provável que os cibercriminosos continuará a aceitar pagamentos de resgate, apesar de saber que não dá para descriptografar os arquivos das vítimas.

Estatísticas

Infecções do CTB-armário são vistas principalmente na Europa Ocidental, América do Norte e Austrália. Estas são de um modo geral os países de nível 1 descritos no post Reddit mencionado acima. Vítimas nesses países parecem ser alvo com base na experiência anterior do autor ransomware de pagamentos bem sucedidas.

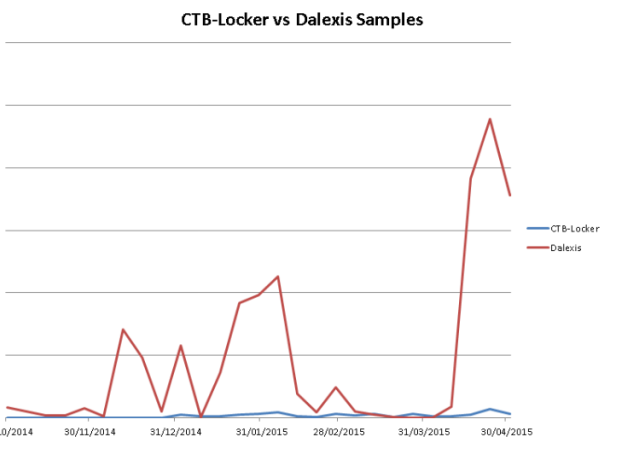

Quando se olha para os números de amostras podemos ver que o número de amostras reais de CTB-armário é muito menor do que o número de amostras de Dalexis que são usados para baixar CTB-armário. Isto faz sentido, uma vez que o downloader é propagado para fora em volumes extremamente grandes, que permite que os produtos de segurança adicionar deteção muito rapidamente. Tornando cada amostra única, alterando uma pequena quantidade em cada arquivo aumenta a probabilidade de que algumas soluções de proteção baseada na soma de verificação irão falhar para detectar todas as amostras.

Quando se olha para os números de amostras podemos ver que o número de amostras reais de CTB-armário é muito menor do que o número de amostras de Dalexis que são usados para baixar CTB-armário. Isto faz sentido, uma vez que o downloader é propagado para fora em volumes extremamente grandes, que permite que os produtos de segurança adicionar deteção muito rapidamente. Tornando cada amostra única, alterando uma pequena quantidade em cada arquivo aumenta a probabilidade de que algumas soluções de proteção baseada na soma de verificação irão falhar para detectar todas as amostras.

Proteção

Proteção

Sophos protege contra CTB-armário em execução com HPmal/resgate-N e estaticamente com uma matriz de nomes de deteção incluindo: Troj/resgate-AKW, Troj/cebola-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos detecta o downloader Dalexis/Elenoocka com uma matriz de nomes de deteção incluindo: Troj/Agent-AMTG, Troj/Agent-AMKP, Troj/taxista-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/taxista-B.

Estas assinaturas de quadris geralmente não exigem quaisquer atualizações como detectam no código descompactado memória independentemente de arquivos no disco que são embalados, ofuscado ou criptografado.

Tendo a Sophos quadris tecnologia habilitada é altamente recomendável para bloquear ransomware proativamente.

Se você suspeitar que foram comprometidos por ransomware, você pode remover o malware usando nosso Virus Removal Tool . Infelizmente, não há muito o que fazer para obter seus arquivos exceto volta a pagar o resgate – a criptografia é demasiado forte para rachar.

Além de ter seu antivírus atualizado, há mudanças de sistema adicionais para ajudar a prevenir ou desarmar ransomware infecções que um usuário pode aplicar.

1. backup de seus arquivos.

A melhor maneira de garantir que você não perde seus arquivos para ransomware é apoiá-los regularmente. Armazenar seu backup separadamente também é fundamental – como discutido, algumas variantes ransomware Excluir Windows cópias de sombra de arquivos como uma tática mais para impedir a sua recuperação, então você precisa para armazenar o backup off-line.

2. aplicar o windows e outras atualizações de software regularmente.

Mantenha seu sistema e aplicativos atualizados. Isto dá-lhe a melhor chance de evitar o seu sistema ser explorada usando tiroteio download ataques e vulnerabilidades de software (particularmente Adobe Flash, Microsoft Silverlight, Web Browser, etc.) que são conhecidas por instalar ransomware.

3. Evite clicar em links de e-mail não confiáveis ou abrir anexos de e-mails não solicitados.

Ransomware maioria chega via e-mail de spam, ou clicando nos links ou como anexos. Ter um scanner antivírus de e-mail bom também proativamente bloqueiam anexos comprometido ou malicioso site links ou binário que levam à ransomware.

4. desativar ActiveX conteúdo em aplicativos do Microsoft Office como Word, Excel, etc.

Já vimos muitos documentos maliciosos que contêm macros que podem baixar ainda mais o ransomware silenciosamente em segundo plano.

5. instalar um firewall, bloquear o Tor e I2P e restringir a portas específicas.

Impedindo que o malware atingindo seu call home servidor através da rede pode desarmar uma variante ransomware ativo. Como tal, bloquear conexões com servidores I2P ou Tor através de um firewall é uma medida eficaz.

6. desabilitar conexões de área de trabalho remota.

Desabilite conexões de área de trabalho remota se eles não são necessários no seu ambiente, para que autores mal-intencionados não podem acessar sua máquina remotamente.

7. bloquear binários fugindo % APPDATA % e caminhos de % TEMP %.

A maioria dos arquivos ransomware é caiu e executada a partir destes locais, assim bloqueando a execução impediria o ransomware de execução.