Quando ouvimos sobre algum tipo de incidente hacking, a imagem que vemos é um indivíduo altamente qualificado, ou um grupo deles, digitando furiosamente com os teclados, e em nenhum momento, eles podem invadir o computador de alguém. Não havia nada a ser feito para impedi-lo, certo? Os hackers são extremamente qualificados, e não há nenhuma maneira você pode evitar um ataque, certo?

Fonte da imagem: Kaspersky.com

Fonte da imagem: Kaspersky.com

A realidade é um pouco diferente. Você pode se surpreender ao saber que a maioria dos ataques de cyber é causada por human error, e há algo a ser feito sobre isso. Simplesmente informar-se sobre certos riscos, e desenvolver certos hábitos, você poderia estar impedindo um ataque aconteça para você. Então, aqui estão algumas dicas relevantes que poderiam percorrer um longo caminho para te impedindo de se tornar uma vítima.

Senhas e logins seguros

Senhas fortes

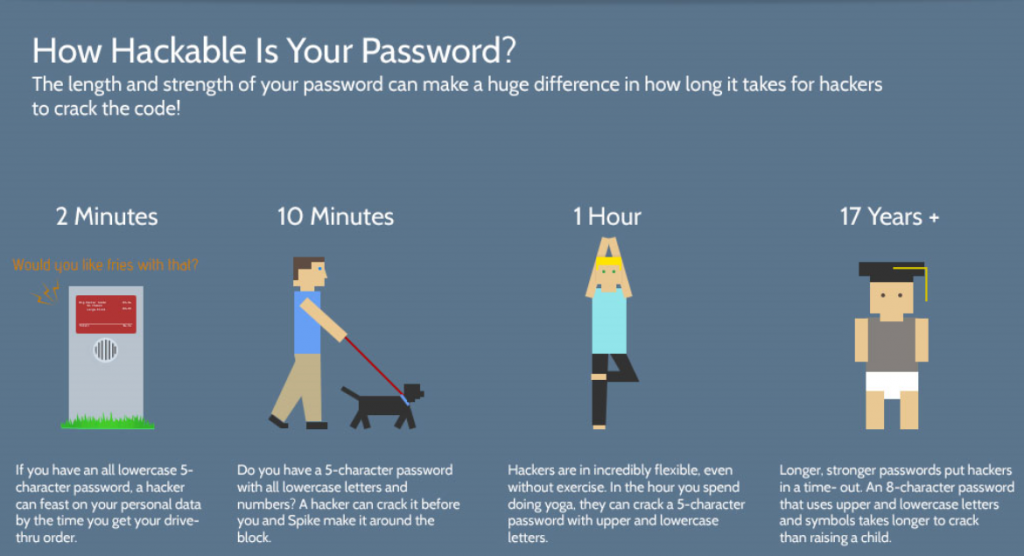

Então isso é uma óbvia. Se você tiver uma senha complexa, isso torna muito mais difícil entrar sua conta. E ainda, muitos usuários ainda grudar ‘123’, ‘senha’ ou algo igualmente simples de adivinhar. Talvez seja porque eles não pensam eles nunca vão se tornar uma vítima ou eles simplesmente não podem ser incomodados para lembrar uma senha mais complexa. O que são as razões, não são boas desculpas. Não há nenhuma desculpa aceitável quando se trata de senhas fracas, e se você quer manter sua conta segura, faça uma senha forte, exclusiva. Incluir números, símbolos e letras maiusculas e minúsculas e evitar palavras ou frases. Se você tem dificuldade em lembrá-los, use um Gerenciador de senhas. Apenas certifique-se de que você começ um legítimo.

Reaproveitando senhas

Reaproveitando senhas

Este é um outro erro que muitos usuários estão fazendo. Você nunca deve reutilizar senhas porque se uma das suas contas foi hackeada, pode seguir a outro, com a mesma senha. Então se sua conta de Gmail tem assumida, e você tem a mesma senha para o Facebook, os hackers não terá problemas acessando o último. Não importa como a senha é difícil de adivinhar, você deve nunca reutilizá-la. E um Gerenciador de senhas vai vir a calhar se você tiver 10 contas e luta para lembrar todas as suas senhas.

Autenticação de dois fatores

É 2017 e um monte de serviços oferecem autenticação de dois fatores. Eles não são impossíveis de contornar, mas ainda oferecem uma camada de segurança. Você fornece o seu número de telefone e ative a autenticação de dois fatores, e a partir daí, toda vez que você logar de um dispositivo não reconhecido, você receberá um código para o seu telefone. Você colocar esse código no campo que aparece quando você se logar, e se o código está correto, você pode acessar sua conta. Você também pode ter um conjunto de códigos que você pode colocar no se você não quer usar o seu telefone.

Logon computadores públicos

Se você estiver usando um computador público, como em um cibercafé ou uma biblioteca, evite login em suas contas. Você não sabe que tipo de programas são instalados no mesmo computador, algum tipo de keylogger você pode configurar e ele iria registrar suas credenciais de logon se você digitá-los em.

Rede virtual privada (VPN)

Rede virtual privada (VPN)

Você provavelmente tem um protegido por senha roteador em casa, pelo menos esperamos que você faz, então você pode seguramente login para contas e usar o computador. No entanto, quando você estiver usando Wi-Fi pública, é uma história diferente. Mesmo quando WiFi público é protegido por senha, geralmente, qualquer um pode obter a senha. Desde que o WiFi público não está bem seguro, pode ser fácil para hackers para acessar seu dispositivo. É por isso é recomendado usar uma VPN. Criaria uma conexão segura à Internet, e você pode usá-lo com segurança.

Instalando apps

Não é só o computador que você precisa para manter a salvo. Telefones inteligentes são tão vulneráveis a malware. E os usuários geralmente seus dispositivos a se expõem.

Permissões

Então quando você baixar algum tipo de app, não importa se é da peça oficial Google, Apple store ou algum um de terceiros, você nunca para para verificar quais permissões necessita? Se sua resposta for não, então você deve começar a verificar. Se você estiver instalando um aplicativo de papel de parede, por que ele precisaria de permissão para ler e alterar seus dados, ou por que ele precisaria de acesso a suas mensagens. Quando você está revendo as permissões, sempre pergunte a mesmo por que ele precisaria aqueles específicos.

Editores de App

Evite malware instalado verificando o Publicador do app. É possível para os criadores de malware disfarçar seu produto como um aplicativo legítimo, então a menos que você verificar o desenvolvedor, você pode não notar.

Lojas de terceiros

É recomendável que você fique ao lojas oficiais, como loja de peça de Google ou Apple, para suas aplicações. Enquanto eles não são invencíveis para hospedagem de aplicativos maliciosos, a possibilidade de obter algo perigoso é muito menor se você usar lojas legítimas, confiáveis.

Mantendo os seus dados pessoais seguros

Secure sites

Quando um site é pedir detalhes particulares, olhe para a barra de endereços. Se há um sinal de bloqueio, significa que é seguro digitar seus dados. Você também deve olhar para https:// no início do endereço. Se não tem fechadura, ou se é atravessada por uma linha vermelha, e o endereço começa com http://, convém abster-se de colocar em seus detalhes particulares.

Enviando seus dados privados

Não utilize e-mails ou aplicativos de mensagens para enviar dados privados, importantes (tais como detalhes de cartão de crédito) para alguém. Os hackers podem obter acesso a esses dados, portanto, tenha cuidado.

Golpes de phishing e e-mails maliciosos

Golpes de phishing

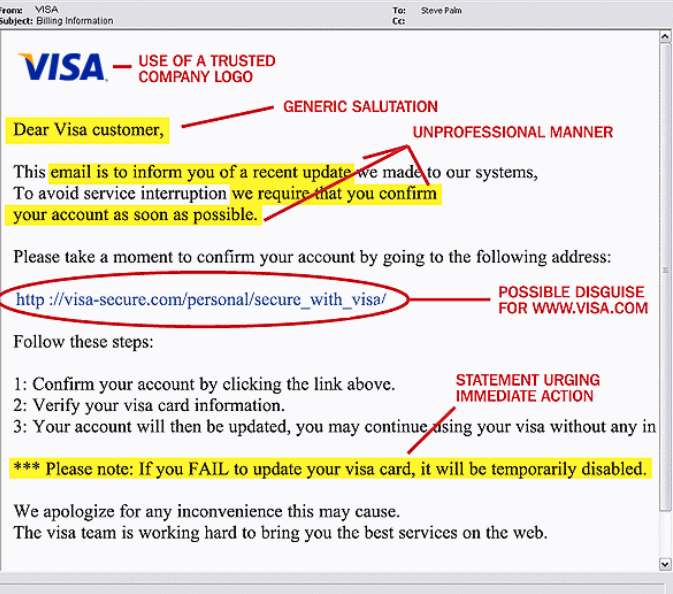

Muitas pessoas assumem que golpes de phishing são eles realmente não precisam se preocupar com alguma coisa. Enquanto eles são geralmente bastante óbvio, cheio de erros, etc, mas se alguém realmente quisesse para phish, eles provavelmente poderiam fazê-lo. Uma empresa de podcasting, verruma Media, recentemente fiz uma experiment onde eles tentaram phish os CEOs da empresa. Sem estragar o podcast episódio completamente, podemos afirmar que qualquer pessoa pode obter phished. Isso é que é importante que você se familiarizar com o que procura.

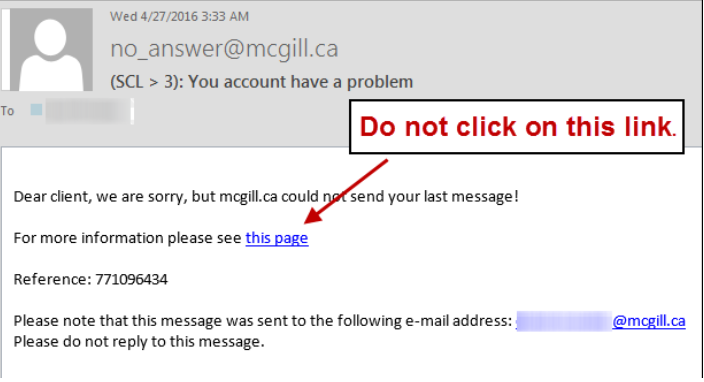

Links e anexos de e-mail

Links e anexos de e-mail

Se você sabe sobre criptografia de arquivo de malware, conhecido como ransomware, você saberá que muitas vezes, ele se espalha através de anexos de correio electrónico maliciosa. Desenvolvedores de anexar um arquivo infectado para um e-mail, escrever um texto aparentemente legítimo e então esperem por alguém para abrir o arquivo. Quando você está lidando com anexos de e-mail, você precisa ter muito cuidado. Mesmo se o remetente parece legítimo, até que você saiba que o conteúdo é 100% seguro, não abra o anexo. Mesmo vale para links. Se você começar emitido algum tipo de ligação, seja por e-mail ou algum tipo de mensagens de app, primeiro inquirir o remetente sobre isso e só então abri-lo. Se ele pede para instalar algo, não faça isso.

Mantendo o seu computador e dados seguros

Atualização de software

As atualizações são um crucial. Sempre que uma vulnerabilidade é identificada, os desenvolvedores geralmente liberar uma atualização para remendá-lo, para que os hackers não podem tirar vantagem disso. O ataque de ransomware WannaCry é um exemplo perfeito. Quando foi identificada uma vulnerabilidade no Windows, a Microsoft lançou uma atualização para corrigi-lo. Muitos usuários não instalá-lo. Estava disponível para 2 meses antes WannaCry se aproveitou da vulnerabilidade e conseguiu infectar milhares de computadores. Quem instalar a atualização estavam a salvo. Certifique-se de que você não clique em “Lembrar-me mais tarde” na próxima vez que uma atualização de pop-up.

Backup

Finalmente, backup! Se você tem cópias de seus arquivos importantes armazenados em algum lugar não no seu computador, você poderia estar guardando um monte de problemas. Se é por causa do ransomware ou porque seu computador já não é operável, você pode acabar perdendo seus arquivos para sempre para se certificar que você investir em algum tipo de backup. Há uma abundância de opções disponíveis assim que você vai encontrar um que satisfaça suas necessidades o melhor. Nosso recomendado backup software.

Estas são apenas as medidas de segurança, existem muitas outras que você poderia ler sobre. Mas se levar pelo menos acima mencionada mais em conta, você poderia estar impedindo um ataque de hacker que afetam você.

Fonte da imagem:

Fonte da imagem: