LockBit 3.0 ransomware é uma nova variante do ransomware LockBit. Ele tem como alvo arquivos pessoais, criptografa-os, e, em seguida, essencialmente extorquia dinheiro das vítimas. O ransomware renomeia todos os arquivos criptografados em sequências aleatórias de caracteres, bem como adiciona . HLJkNskOq. Se você ver essa extensão, seus arquivos, infelizmente, foram criptografados por LockBit 3.0 ransomware . Atualmente, não há uma maneira livre de recuperar arquivos.

LockBit 3.0 ransomware visa empresas e empresas. Assim que o ransomware for iniciado em um computador, ele começará a criptografar todos os arquivos. Ele tem como alvo todos os arquivos importantes, incluindo fotos, imagens, vídeos, documentos, etc. Todos os arquivos criptografados serão renomeados. Por exemplo, texto.txt se tornaria [caracteres aleatórios]. HLJkNskOq quando criptografado. Como você provavelmente já notou, você não será capaz de abrir nenhum dos arquivos criptografados. Para recuperá-los, você precisa de um decodificador especial. No entanto, obtê-lo não será fácil porque as únicas pessoas que o têm são os cibercriminosos que operam este ransomware.

O ransomware também soltará uma nota de resgate de texto terminando em . LEIA.TXT. A nota é bem longa. Isso explica que os arquivos foram criptografados e como você pode recuperá-los. Os atores mal-intencionados que operam este ransomware estão essencialmente pressionando as vítimas a comprar o descriptografador com a nota. A nota também contém um monte de informações desnecessárias e se vangloriando, mas a essência disso é que as vítimas precisam pagar US $ 1 milhão em resgate para obter um descriptografador. A soma solicitada está na extremidade superior quando se trata de empresas de segmentação de ransomware.

Geralmente, pagar o resgate nunca é recomendado. Principalmente porque não garante um descriptografador funcionando. Houve casos no passado em que as empresas pagaram o resgate apenas para receber descriptos que realmente não funcionam. Mesmo com usuários regulares, inúmeras vítimas não receberam seus decodificadores. É importante ter em mente que os operadores de ransomware colocam dinheiro acima de tudo. Não há nada que os impeça de simplesmente pegar o dinheiro e não enviar um decodificador.

~~~ LockBit 3.0 the world’s fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don’t pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don’t hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.Tor Browser Links:

–Links for normal browser:

–>>>>> What guarantee is there that we won’t cheat you?

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation. We are not a politically motivated group and we want nothing more than money. If you pay, we will provide you with decryption software and destroy the stolen data. After you pay the ransom, you will quickly make even more money. Treat this situation simply as a paid training for your system administrators, because it is due to your corporate network not being properly configured that we were able to attack you. Our pentest services should be paid just like you pay the salaries of your system administrators. Get over it and pay for it. If we don’t give you a decryptor or delete your data after you pay, no one will pay us in the future. You can get more information about us on Ilon Musk’s Twitter hxxps://twitter.com/hashtag/lockbit?f=live>>>>> You need to contact us and decrypt one file for free on TOR darknet sites with your personal ID

Download and install Tor Browser hxxps://www.torproject.org/

Write to the chat room and wait for an answer, we’ll guarantee a response from you. If you need a unique ID for correspondence with us that no one will know about, tell it in the chat, we will generate a secret chat for you and give you his ID via private one-time memos service, no one can find out this ID but you. Sometimes you will have to wait some time for our reply, this is because we have a lot of work and we attack hundreds of companies around the world.

A melhor maneira de lutar contra o ransomware é ter backups de arquivos e um bom plano de recuperação de arquivos. Quando os arquivos são salvos em algum lugar seguro, o ransomware se torna um problema muito menos sério. Tanto usuários regulares quanto empresas devem fazer backups regularmente.

Como infectou LockBit 3.0 ransomware seu computador?

Os usuários frequentemente expõem seus computadores a malware, abrindo anexos de e-mail não solicitados. Usuários cujos endereços de e-mail foram vazados geralmente são alvos de e-mails maliciosos. Felizmente, e-mails que contêm malware são muito óbvios. E-mails maliciosos, para começar, frequentemente têm erros de ortografia e gramática. Os erros são extremamente óbvios, mesmo para falantes de inglês não nativos, porque os remetentes frequentemente fingem ser de empresas confiáveis. E-mails maliciosos também podem se referir a usuários usando termos genéricos como “Usuário”, “Cliente”, “Membro”, etc. Você provavelmente já notou que quando as empresas enviam e-mails para seus clientes, eles se referem a eles pelo nome. Usar palavras genéricas pareceria pouco profissional em um e-mail legítimo.

Quando você é um alvo específico, no entanto, os e-mails não serão tão óbvios. As tentativas dos hackers de infectar seu computador com malware seriam muito mais sofisticadas se tivessem algumas de suas informações pessoais. Por exemplo, seu nome seria usado para endereça-lo, o e-mail seria livre de erros, e pode haver algumas informações nele que fariam o e-mail parecer crível. É por isso que é recomendado sempre digitalizar anexos de e-mail (especialmente os não solicitados) com software anti-malware ou VirusTotal antes de abri-los.

Se você receber um e-mail não solicitado, você também deve verificar o endereço de e-mail do remetente. Há uma possibilidade muito significativa de que o e-mail que você está recebendo seja malicioso ou spam se o remetente afirma ser de uma empresa conhecida/legítima, mas o endereço de e-mail parece ser absolutamente aleatório. Mas mesmo que um endereço de e-mail pareça ser legítimo, você ainda deve procurar o remetente para confirmar que eles são quem eles dizem que são.

Torrents também são usados frequentemente para espalhar malware. Como muitos sites de torrents são muitas vezes mal regulamentados, não é difícil para atores mal-intencionados carregar torrents com malware neles. Em particular, muitas vezes você encontrará malware em torrents para conteúdo protegido por direitos autorais, mais especificamente, filmes, programas de TV e videogames. Se você piratear regularmente usando torrents, pode ser assim que você infectou seu computador com este ransomware. De um modo geral, não é recomendável baixar conteúdo protegido por direitos autorais gratuitamente usando torrents, porque isso não só coloca seu computador em perigo, mas também essencialmente equivale ao roubo de conteúdo.

Quando as empresas são alvo, a infecção geralmente acontece quando os funcionários abrem anexos maliciosos. O Ransomware também pode usar vulnerabilidades para entrar, e é por isso que é tão importante instalar sempre as atualizações necessárias.

LockBit 3.0 ransomware remoção

Como o ransomware é uma infecção muito complexa, então você precisa usar o software anti-malware para remover LockBit 3.0 ransomware do seu computador. Se você tentar excluir LockBit 3.0 ransomware manualmente e fazê-lo incorretamente, você pode acabar causando mais danos ao seu computador. Manual LockBit 3.0 ransomware seria um processo tedioso e longo, por isso não é apenas mais seguro usar anti-malware, mas também mais fácil.

Uma vez que o ransomware tenha sido totalmente removido, você pode se conectar ao seu backup para começar a recuperar seus arquivos. Recuperar arquivos será muito mais difícil, se não impossível se você não tiver um backup. Se você não tem intenção de pagar o resgate, sua única opção é esperar que um descriptografador gratuito seja liberado. Como já discutimos, se ele seria lançado não é certo, mas você ainda deve fazer backup de seus arquivos criptografados e, ocasionalmente, verificar NoMoreRansom .

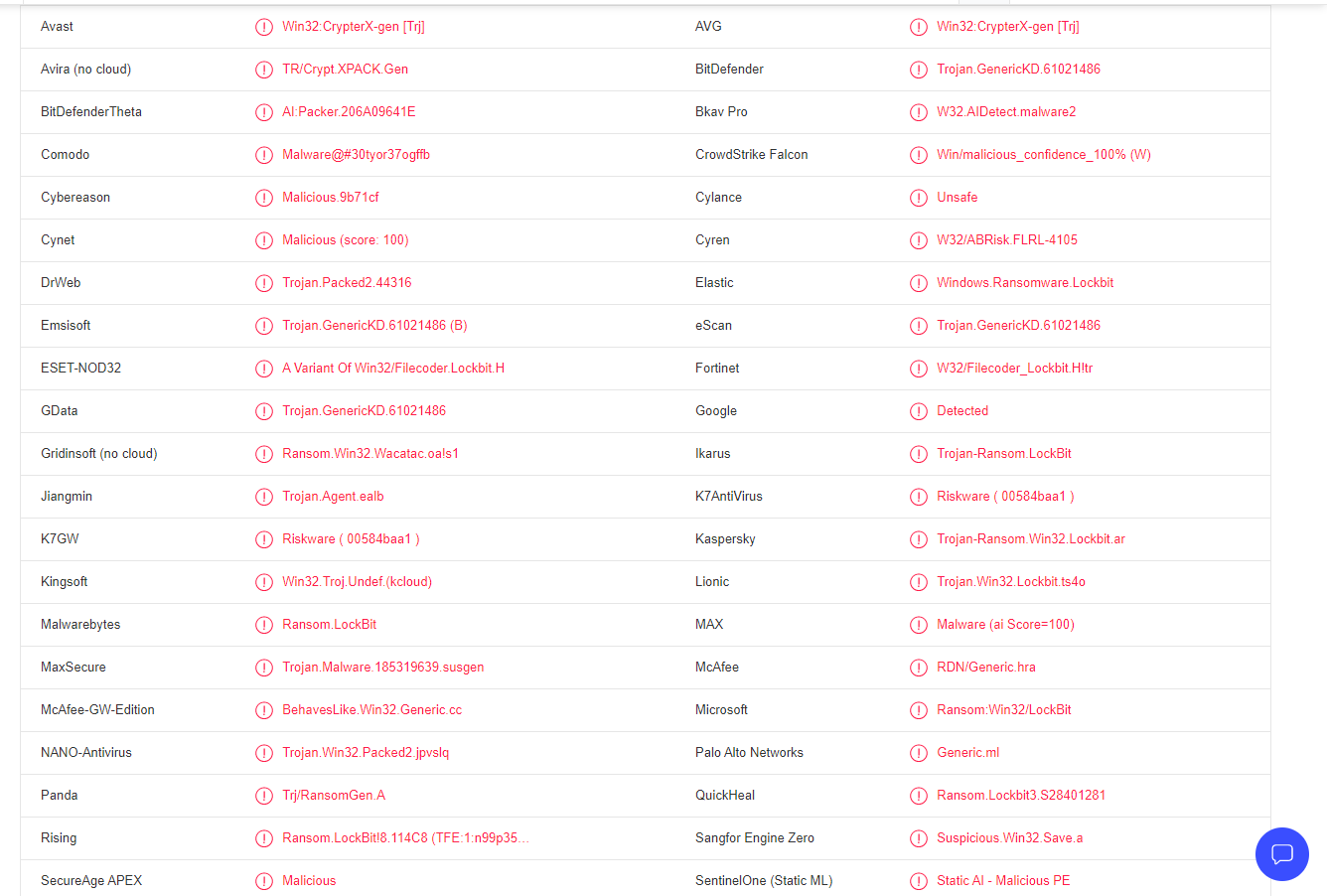

LockBit 3.0 ransomware é detectado como:

- Win32:CrypterX-gen [Trj] por Avast/AVG

- Trojan.GenericKD.61021486 (B) por Emsisoft

- Uma variante de Win32/Filecoder.lockbit.h por ESET

- Ransom.LockBit por Malwarebytes

- Ransom.Win32.LOCKBIT.YXCGD por TrendMicro

- Trojan.GenericKD.61021486 por BitDefender

- Trojan-Ransom.Win32.Lockbit.ar por Kaspersky

- RDN/Generic.hra por McAfee

- Resgate:Win32/LockBit pela Microsoft

- Trojan.Gen.MBT pela Symantec