O grupo Lazarus, o notório grupo de hackers com laços com o governo norte-coreano, está supostamente usando uma nova estrutura de malware multiplataforma, apelidada de MATA, para atingir redes corporativas em todo o mundo. O grupo Lazarus está ativo há muitos anos, eles ganharam atenção mundial pela primeira vez por hackear a Sony Films em 2014 e depois por estar por trás do ataque de ransomware WannaCry de 2017. Mas eles têm sido alvo de países por muito mais tempo do que isso. Organizações financeiras em países como Índia, México, Coreia do Sul, Vietnã, Chile foram alvo no passado, assim como setores governamentais, de mídia e de tecnologia. Este avançado MATA malware framework é a mais nova ferramenta que Lázaro usou para atingir várias entidades.

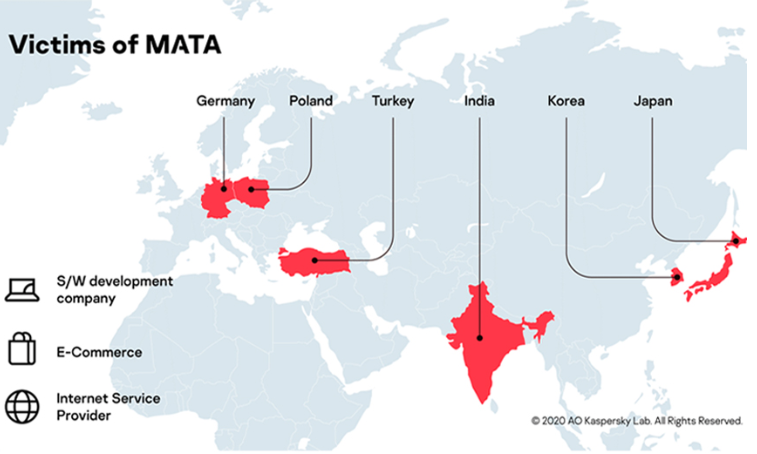

A MATA foi recentemente vista pela Equipe Global de Pesquisa e Análise do Kaspersky Lab, e parece que foi usada para atacar entidades corporativas em países como Alemanha, Polônia, Turquia, Índia, Coreia e Japão. As empresas-alvo incluem um desenvolvimento de software e uma empresa de comércio eletrônico, bem como um provedor de serviços de internet.

“Com base em nossa telemetria, conseguimos identificar várias vítimas que foram infectadas pelo quadro MATA. A infecção não se restringe a um território específico. As vítimas foram registradas na Polônia, Alemanha, Turquia, Coreia, Japão e Índia. Além disso, o ator comprometeu sistemas em vários setores, incluindo uma empresa de desenvolvimento de software, uma empresa de comércio eletrônico e um provedor de serviços de internet”, disse Kaspersky.

MATA malware framework foi usado em tentativas de roubar bancos de dados de clientes

Os MATA malware framework recursos têm muitos recursos que podem executar uma variedade de diferentes atividades maliciosas em um dispositivo infectado, e podem atingir sistemas operacionais Windows, Linux e macOS. Ao executar um ataque, atores mal-intencionados podem usar MATA para manipular arquivos e processos do sistema, injetar DLLs e criar proxies HTTP.

De acordo com a Kaspersky, que divulgou uma extensa report sobre isso, artefatos relacionados à MATA foram usados pela primeira vez por volta de abril de 2018. Foi usado agressivamente para se infiltrar em entidades corporativas em todo o mundo.

“Os primeiros artefatos que encontramos relacionados à MATA foram usados por volta de abril de 2018. Depois disso, o ator por trás dessa estrutura avançada de malware usou-o agressivamente para se infiltrar em entidades corporativas em todo o mundo”, diz o relatório da Kaspersky.

Embora as intenções completas de Lázaro só possam ser adivinhadas, é bastante claro que um de seus interesses são os bancos de dados de clientes. A Kaspersky notou que em um caso em que a MATA e seus plugins foram implantados, os atores mal-intencionados que o operavam tentaram encontrar o banco de dados da vítima e executar várias consultas de banco de dados para roubar a lista de clientes, embora não se saiba se eles foram bem sucedidos. Distribuir ransomware também pode ser um de seus propósitos, já que foi usado para infectar uma vítima com ransomware VHD em um caso específico.

Kaspersky vinculou MATA ao grupo Lazarus com base em nomes de arquivos orquestradores exclusivos que também foram notados em versões do trojan Manuscrypt, que é conhecido por ser uma ferramenta usada por hackers norte-coreanos.

“Além disso, a MATA usa dados de configuração global, incluindo um ID de sessão gerado aleatoriamente, informações de versão baseadas em datas, um intervalo de sono e vários endereços de servidor C2s e C2. Vimos que uma das variantes manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) compartilha uma estrutura de configuração semelhante com a estrutura MATA”, acrescentou Kaspersky.

A Kaspersky prevê que o malware evoluirá no futuro.