O ano novo nos traz um novo tipo de ransomware chamado Ransom32 . Isso não seria tão notável se não fosse por uma coisa: Ransom32 é o primeiro de seu tipo, porque é baseado em Javascript. O programa malicioso usa a plataforma NW.js, o que o torna um ransomware cross-OS. Até agora ele só tem como alvo sistemas operacionais Windows, no entanto, que podem facilmente mudar como a estrutura NW.js permite que ele seja escrito para Mac OS X e Linux. Essa estrutura também é responsável por conceder ao ransomware mais controle sobre o sistema afetado e permitir que o JavaScript funcione quase da mesma maneira que tais linguagens de programação como C++ e Delphi.

Outro problema com o aplicativo malicioso é que ele é vendido como um serviço. Ransom32 pode ser baixado de um site tor subterrâneo por qualquer um que tenha um endereço Bitcoin. O chamado comprador não precisa pagar nada pelo executável, mas os desenvolvedores do ransomware recebem um corte de 25% de todos os pagamentos de resgate que são enviados para o endereço bitcoin do comprador. Uma vez que um usuário se inscreve para o malware, ele é apresentado com um Console de Afiliados, que mostra estatísticas da campanha de distribuição, incluindo Instalações, Lockscreens, Pagamentos e BTC pagos. O console também contém uma seção de configuração de configurações, onde o afiliado pode definir a quantidade de Bitcoins a serem solicitados pelos usuários do computador, escolher se o computador infectado deve ou não ser bloqueado, e assim por diante. Uma vez que o afiliado baixa a versão personalizada do parasita, ele pode iniciar sua distribuição.

O processo de criptografia começa logo após a ameaça se infiltrar no sistema do computador. O arquivo malicioso insere o sistema na forma de um arquivo RAR de 22MB que se auto-extrai e adiciona vários arquivos à pasta C:UserUserAppDataRoaming Chrome Browser. Ele também cria um atalho na Pasta de Inicialização chamada Chrome Service, que permite que o ransomware seja lançado automaticamente toda vez que o usuário ligar o PC. O atalho em si está ligado a um chrome arquivo .exe, que na verdade é um pacote NW.js contendo código Javascript que criptografa os arquivos armazenados no computador. Os tipos de arquivos que podem ser afetados pela criptografia incluem .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat e muito mais.

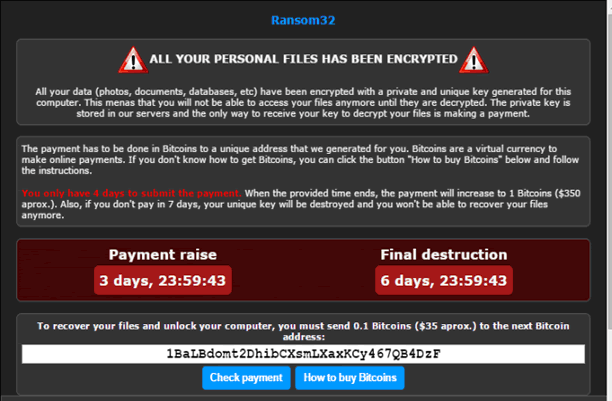

Uma vez que o malware é feito com a criptografia, ele exibe uma mensagem na área de trabalho. Esta mensagem informa ao usuário que seus dados foram criptografados e que, para recuperá-los, ele precisa comprar uma chave de descriptografia privada. O usuário recebe um prazo de 4 dias antes que o valor do pagamento seja aumentado, e um prazo de 7 dias antes que a chave seja destruída. O idioma padrão da mensagem é inglês, no entanto, pode ser apresentado em espanhol também. A tela também oferece a possibilidade de descriptografar um arquivo gratuitamente para provar que os arquivos podem realmente ser recuperados.

Infelizmente, neste momento não há opções possíveis para descriptografar os arquivos de qualquer forma alternativa, além de restaurá-los a partir de backup. É por isso que é tão importante ter cópias de backup de seus dados mais relevantes. Também pedimos que você tenha mais cuidado on-line, especialmente ao baixar arquivos em seu PC, e ter uma poderosa ferramenta de prevenção e remoção de malware instalada e atualizada o tempo todo.