O crime cibernético vem em uma variedade de formas, um dos mais Ransomware comuns , um tipo de infecção por malware que criptografa arquivos e exige dinheiro em troca de decodificá-los. Ransomware

O custo estimado dos Ransomware ataques ultrapassou US$ 20 bilhões apenas em 2020, mais que o dobro disso em 2018. O custo dos danos só vai aumentar nos próximos anos, com cada vez mais empresas e organizações sendo vítimas. E com Ransomware -como-um-serviço (Raas) tornando-se amplamente disponível para qualquer um que deseja recorrer a este tipo particular de crime cibernético, Ransomware tornou-se uma ameaça ainda maior. Os criminosos cibernéticos agora podem apenas alugar Ransomware e comprar acesso a sistemas para lançar o Ransomware on, enquanto se esforçam minimamente e exigem pouca habilidade.

Embora os usuários regulares ainda estejam em risco de se tornarem vítimas de Ransomware ataques, são as empresas e organizações que têm o maior risco. Usuários regulares geralmente são vítimas de ataques muito genéricos, muitas vezes facilmente Ransomware evitáveis, mas as organizações são alvo de cepas muito específicas e Ransomware sofisticadas. As apostas também são muito mais altas para este último, já que Ransomware as demandas muitas vezes excedem milhões de dólares.

Empresas e organizações também enfrentam outro problema, Ransomware as gangues agora não só criptografam arquivos e causam interrupções significativas nas operações cotidianas, mas também roubam dados e ameaçam liberá-los publicamente se um resgate não for pago. Muitos Ransomware cumpriram essa promessa e, de fato, divulgaram publicamente dados potencialmente sensíveis roubados de empresas que tomaram a decisão de não pagar.

Para usuários individuais, evitar Ransomware significa desenvolver melhores hábitos de navegação e não se envolver em atividades ilegais na Internet. Para empresas e organizações, no entanto, é muito mais complicado.

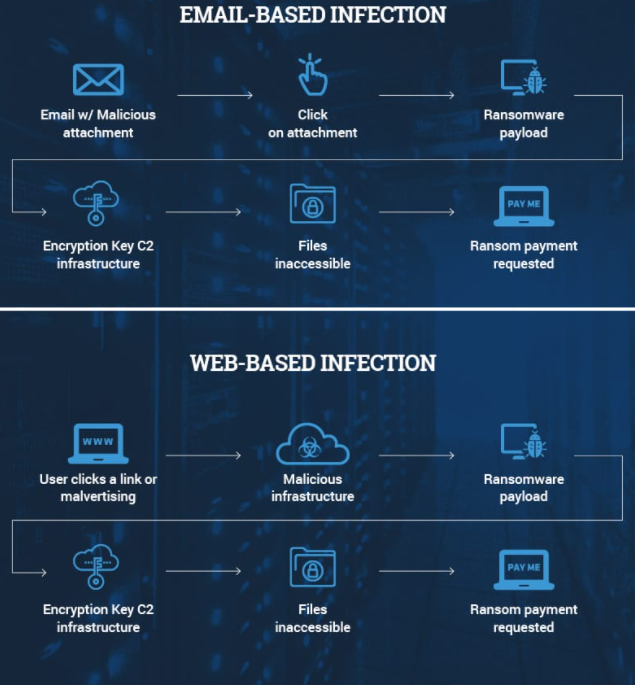

Abaixo você pode encontrar os métodos Ransomware mais comumente usos para infectar sistemas, aplicáveis tanto a usuários individuais quanto a alvos maiores.

Pirataria de conteúdo protegido por direitos autorais

Não é segredo que você pode obter qualquer tipo de filme pago, séries de TV, jogo, software, etc., de graça por pirataria. Se você deve fazer isso ou não é outra questão, mas o fato é que é possível. E como muitas pessoas escolhem essa opção para obter seu conteúdo favorito, cria a oportunidade perfeita para atores mal-intencionados distribuirem malware. Sem mencionar o fato de que fontes que piratearam conteúdo são muitas vezes muito mal regulamentadas, o que permite que os criminosos cibernéticos distribuam facilmente seus malwares.

Na maioria dos casos, os usuários pegam Ransomware através de torrents para conteúdo de entretenimento e ao baixar rachaduras de software. Você não pode confiar em sites como o Pirate Bay ou fóruns de crack de software para fornecer conteúdo seguro quando o objetivo dessas plataformas é dar acesso a conteúdo roubado. A maioria dos sites de torrents em particular são notoriamente mal regulamentados, o que permite que partes mal-intencionadas carreguem facilmente seu conteúdo malicioso nas plataformas.

Torrents para conteúdo popular com mais frequência do que não têm malware escondido neles. Por exemplo, quando a popular série de TV Game of Thrones estava no ar, torrents para episódios eram muitas vezes malware. O mesmo pode ser dito sobre qualquer filme, séries de TV e videogame altamente esperados/ populares.

Além de torrents contendo malware, os próprios sites de torrents podem muitas vezes ser classificados como maliciosos. Os sites exibem vários golpes, incluindo falsos alertas de vírus, solicitam o download de programas potencialmente perigosos e golpes de “você ganhou um prêmio”. Além disso, muitos sites de torrent podem ser mais vulneráveis à exploração por partes maliciosas, o que poderia permitir que eles iniciassem downloads drive-by.

A maneira mais fácil de evitar pegar Ransomware e outros tipos de infecções por malware de sites de pirataria é não torrent. No entanto, se você não está preocupado com esse fato de que você está essencialmente roubando conteúdo, no mínimo tem software antivírus instalado para quando você inevitavelmente acabar baixando malware.

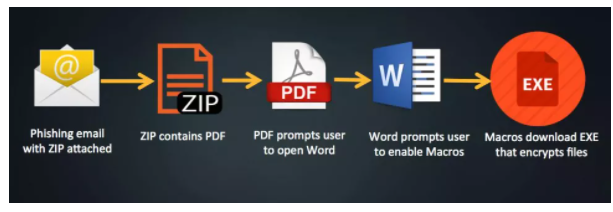

Anexos de e-mail

Malspam e seus anexos são uma das maneiras mais comuns de o malware, Ransomware especialmente, ser distribuído. Isso se aplica tanto a usuários regulares quanto a redes corporativas. Várias táticas de engenharia social são usadas para enganar os usuários para abrir anexos de e-mail, fazendo o que iniciaria o malware. Os anexos maliciosos vêm em vários formatos, incluindo Word, Excel, PDF e ZIP.

As campanhas do Malspam variam de muito básicas a bastante sofisticadas, sendo que estas geralmente têm alvos específicos, como empresas ou instituições governamentais. As campanhas genéricas de malspam são facilmente reconhecíveis, desde que os usuários não se apressem em abrir anexos de e-mail não solicitados. No entanto, os sofisticados podem ser extremamente difíceis de detectar, a julgar pelas inúmeras empresas e instituições que foram vítimas.

Como evitar ser infectado:

- inspecionar o endereço de e-mail do remetente;

O endereço de e-mail do remetente deve ser a primeira coisa que você verifica quando recebe um e-mail não solicitado com um anexo, porque muitas vezes é uma grande oferta. A menos que eles tenham alvos específicos, Ransomware os e-mails são frequentemente enviados a partir de endereços de e-mail muito genéricos compostos por combinações aleatórias de números e letras. No entanto, mesmo que o endereço de e-mail pareça legítimo, verifique sempre se ele realmente pertence a quem o remetente afirma ser.

- procurar erros de gramática e ortografia em e-mails não solicitados;

Seja intencional ou não, malspam, phishing e outros e-mails maliciosos muitas vezes contêm erros muito óbvios de gramática e ortografia. Se você receber um e-mail (especialmente se for o automático genérico) de uma empresa cujos serviços você usa, o e-mail não terá erros de gramática/ortografia, pois eles são vistos como não profissionais. Se, por exemplo, você receber um e-mail com erros de alguém que afirma ser seu banco, considere isso uma grande bandeira vermelha.

- tome nota de como o e-mail aborda você;

Você provavelmente notou que quando uma empresa cujo serviço você usa envia um e-mail, ela aborda você pelo nome. Por exemplo, se você usar o serviço de streaming Netflix, eles o abordariam pelo nome do principal perfil do usuário da Netflix. Se você tiver uma conta bancária com, por exemplo, Barclays, a correspondência oficial irá endereça-lo pelo seu sobrenome. Palavras genéricas como “Usuário”, “Membro”, “Cliente”, etc., jamais serão usadas para enderecê-lo em e-mails legítimos por serviços que você usa. Se um e-mail que usa palavras genéricas para endereçar você pede que você abra um anexo porque é um documento importante, você deve ter muito cuidado.

- digitalizar anexos de e-mail com software antivírus ou VirusTotal;

É altamente recomendável digitalizar todos os anexos de e-mail com software antivírus ou antes de VirusTotal abri-los. Você pode carregar o anexo de e-mail no VirusTotal, e ele mostraria se alguma das dezenas de programas antivírus detecta o arquivo como malicioso.

- não clique em links desconhecidos.

Em alguns casos, os e-mails contêm links em vez de anexos de e-mail. Clicar em um link malicioso o levaria a um site onde malwares Ransomware como podem estar se escondendo.

Publicidade maliciosa

Publicidade maliciosa, ou malvertising em suma, também é uma tática usada pelos Ransomware distribuidores para espalhar seu software malicioso. A maneira como o malvertising funciona é que atores mal-intencionados inserem códigos maliciosos em anúncios e, em seguida, usam redes de publicidade legítimas para exibir esses anúncios aos usuários. Se os usuários interagirem com o anúncio malicioso, eles serão redirecionados para um servidor malicioso que hospeda um kit de exploração, que pode então executar. Os kits de exploração são malwares que verificam o dispositivo infectado para que as vulnerabilidades sejam exploradas. Ao explorar uma vulnerabilidade, o kit de exploração pode essencialmente permitir Ransomware a entrada em um computador.

Anúncios maliciosos podem ser encontrados em sites completamente legítimos, embora geralmente sejam rapidamente descobertos e removidos. Infelizmente, isso significa que interagir com anúncios mesmo em sites legítimos nem sempre é seguro.

Como evitar ser infectado:

- instalar regularmente atualizações;

Para evitar que o malware aproveite as vulnerabilidades, certifique-se de instalar atualizações regularmente. Sempre que os desenvolvedores se tornam cientes de uma vulnerabilidade que poderia ser explorada, eles liberam uma atualização para corrigi-la. Tudo que você precisa fazer é instalá-lo. Você pode ativar atualizações automáticas em muitos casos, e nós recomendamos muito fazer isso.

- ter software antivírus e adblocker instalado;

Ter o software antivírus instalado é uma obrigação para prevenir infecções por malware, incluindo aqueles que se espalham através de publicidade maliciosa. Um programa antivírus confiável evitará infecções como Ransomware entrar ou causar qualquer dano. Instalar uma extensão de adblocker também é uma boa ideia, pois bloquearia anúncios e evitaria pop-ups.

- evite interagir com anúncios em sites de alto risco.

Ao navegar em sites de alto risco, é uma boa ideia não clicar em nenhum anúncio, pois há uma grande chance de que eles sejam inseguros. Sites que piratearam conteúdo, páginas de streaming gratuitas e sites de pornografia estão entre os mais de alto risco, por isso deve-se ter cuidado extra ao visitá-los. Recomenda-se ter o adblocker instalado no mínimo.

Downloads drive-by

Da mesma forma que os downloads de drive-by envolvem atores mal-intencionados injetando código malicioso em sites e, em seguida, usando kits de exploração para infectar computadores. Sites legítimos às vezes podem ser comprometidos e resultar em downloads drive-by, mas não é particularmente comum, pois envolve essencialmente invadir os sites e nem sempre é tão fácil quando há medidas de proteção suficientes tomadas.

Esses downloads podem ocorrer sem que os usuários percebam algo estranho, geralmente basta apenas visitar o site para o download começar. Isso pode levar a todos os tipos de infecções, Ransomware incluindo.

Como evitar ser infectado:

- ter software antivírus instalado.

Ter o software antivírus instalado é uma obrigação para prevenir infecções por malware, incluindo aqueles que se espalham através de publicidade maliciosa. Um programa antivírus confiável evitará infecções como Ransomware entrar ou causar qualquer dano.

Protocolo de desktop remoto (RDP)

Remote Desktop Protocol, ou RDP em suma, é uma ferramenta que permite que os usuários se conectem a outro computador ou servidor usando uma conexão de rede. Sem surpresa, os criminosos cibernéticos viram uma oportunidade de distribuir Ransomware via RDP. Atualmente é um dos métodos de infiltração mais Ransomware utilizados, especialmente quando se trata de infectar organizações em vez de usuários individuais. As notórias famílias Dharma e GandCrab Ransomware são conhecidas por explorar o Protocolo remoto de desktop para infectar computadores.

O maior perigo é deixar uma porta RDP aberta à Internet, pois essencialmente permite que qualquer pessoa se conecte ao servidor remoto. Se um invasor for capaz de se conectar com sucesso a ele, ele teria acesso ao servidor e poderia executar uma variedade de ações, como a instalação Ransomware . Os criminosos cibernéticos são capazes de digitalizar a Internet em busca de portas RDP abertas, para as quais eles tentam fazer login adivinhando as credenciais ou usando as roubadas. Uma vez que o invasor esteja no sistema, ele procederia a desativar sistemas de segurança para tornar a rede vulnerável e, em seguida, entregaria a carga aka install Ransomware .

Como evitar ser infectado:

- usar uma VPN;

É altamente recomendável usar uma VPN para tornar o acesso a redes remotas seguro.

- ter senhas fortes e permitir a autenticação de vários fatores;

A maioria dos ataques de RDP bem-sucedidos ocorrem devido a credenciais de login fracas. Criar uma senha longa, aleatória e, mais importante, única, impediria que os invasores pudessem realizar ataques com sucesso via RDP. No entanto, como é sempre possível comprometer senhas, recomenda-se permitir a autenticação de vários fatores para tornar mais difícil para as partes não autorizadas fazer login.

- usar um firewall para limitar quem tem acesso.

Você pode usar um firewall para limitar quais endereços IP ou que faixa de endereços IP têm acesso ao RDP.