O que pode ser dito sobre esta infecção

O ransomware conhecido como .phoenix Ransomware é Categorizado como uma infecção grave, devido à quantidade de dano que poderia fazer para o seu dispositivo. É provável que você nunca encontrou este tipo de programa malicioso antes, caso em que, você pode ser especialmente chocado. Seus arquivos podem ter sido codificados usando algoritmos de criptografia poderosos, tornando você não é capaz de acessá-los mais.

Como o ransomware pode resultar em perda permanente de arquivos, esse tipo de ameaça é altamente perigoso. Os bandidos lhe darão a opção de descriptografar arquivos pagando o resgate, mas essa não é a opção incentivada. Antes de mais nada, pagar não garantirá que os arquivos sejam restaurados. Não há nada que impeça os criminosos de apenas pegar seu dinheiro, e não dar uma maneira de decodificar os arquivos. Além disso, esse dinheiro ajudaria futuros dados de codificação de malware e malware projetos. Você realmente quer apoiar algo que faz bilhões de dólares em danos. As pessoas também estão se tornando cada vez mais atraídos para toda a indústria, porque quanto mais as pessoas cumprem com os pedidos, mais rentável torna-se. Situações em que você pode perder seus dados são bastante freqüentes para que possa ser mais sábio para comprar backup. Em seguida, você pode restaurar arquivos do backup depois de encerrar .phoenix Ransomware ou ameaças relacionadas. Se você não tiver certeza sobre como você obteve a infecção, discutiremos os métodos de distribuição mais comuns no parágrafo abaixo.

Como o ransomware é distribuído

As formas mais freqüentes de distribuição de ransomware incluem e-mails de spam, kits de Exploit e downloads maliciosos. Porque as pessoas tendem a ser bastante negligente quando eles abrem e-mails e arquivos de download, muitas vezes não é necessário para propagadores de ransomware para usar maneiras mais sofisticadas. Isso não quer dizer que os propagadores não usam maneiras mais sofisticadas em tudo, no entanto. Os hackers escrevem um e-mail um tanto persuasivo, ao usar o nome de uma empresa ou organização bem conhecida, anexar o arquivo de ransomware-montado para o e-mail e enviá-lo para as pessoas. Temas relacionados com o dinheiro são comumente usados porque as pessoas são mais propensos a se preocupar com esses tipos de e-mails, portanto, abri-los sem muita hesitação. E se alguém que finge ser Amazon era enviar por correio electrónico um usuário sobre a atividade duvidosa em sua conta ou uma compra, o proprietário da conta seria muito mais propenso a abrir o acessório sem pensar. Há certos sinais que você deve estar à procura de antes de abrir anexos de e-mail. Antes de mais nada, verifique a identidade do remetente e se eles podem ser confiáveis. Mesmo se você souber o remetente, não se apresse, primeiro verifique o endereço de e-mail para garantir que é legítimo. Além disso, estar no olhar para fora para erros gramaticais, o que pode ser bastante evidente. Outro sinal evidente poderia ser o seu nome não usado em qualquer lugar, se, digamos que você use Amazon e eles foram para e-mail, eles não iriam usar Saudações gerais como caro cliente/membro/usuário, e em vez disso, inseriria o nome que você lhes deu. Também é possível para o arquivo de criptografia de malware para usar pontos fracos em computadores para infectar. Essas vulnerabilidades são geralmente encontradas por pesquisadores de malware, e quando os criadores de software se conscientizar deles, eles lançam patches para repará-los para que os desenvolvedores de software malicioso não podem explorá-los para computadores corruptos com software malicioso. Infelizmente, como pode ser visto pela generalizada de ransomware WannaCry, nem todo mundo instala essas correções, por diferentes razões. Situações em que o malware usa pontos fracos para entrar é por isso que é importante que você atualize seu software regularmente. Você também pode optar por instalar atualizações automaticamente.

Como ele age

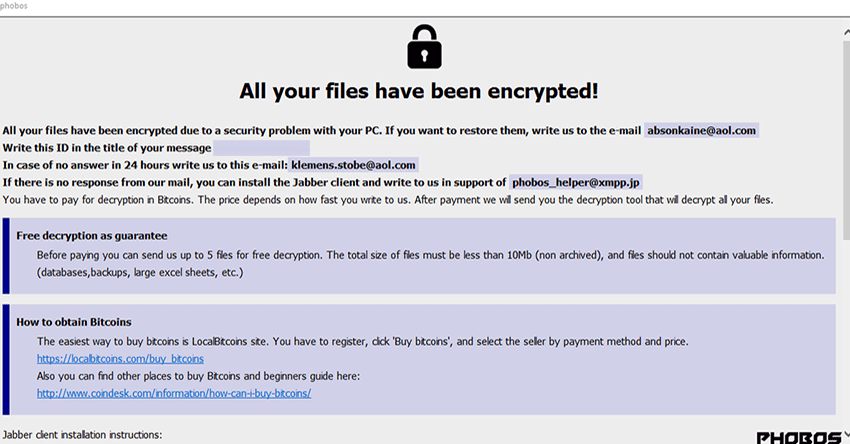

Logo após a codificação de dados programa malicioso infecta o seu dispositivo, ele vai analisar o seu computador para tipos de arquivos específicos e uma vez que eles foram identificados, ele irá criptografá-los. Se você inicialmente não notou algo acontecendo, você certamente saberá quando você não pode abrir seus arquivos. Os arquivos que foram codificados terão uma extensão anexada a eles, o que pode ajudar as pessoas a descobrirem o nome do ransomware. Se os dados de codificação de malware implementado um algoritmo de criptografia forte, ele poderia fazer descriptografar arquivos altamente difícil, se não impossível. Uma nota de resgate será colocada nas pastas com seus arquivos ou ele aparecerá na sua área de trabalho, e ele deve explicar que seus arquivos foram criptografados e como você pode restaurá-los. De acordo com os cibercriminosos, a única maneira de restaurar seus arquivos seria com o seu Decryptor, que claramente não virá de graça. Um preço claro deve ser exibido na nota, mas se não for, você teria que usar o endereço de e-mail fornecido para entrar em contato com os bandidos para descobrir o quanto você teria que pagar. Pagar esses hackers não é o que recomendamos para as razões que já discutimos acima. Só considere dar as demandas quando tudo o resto falhar. Talvez você simplesmente não se lembra de fazer cópias. Em alguns casos, ferramentas de descriptografia livre podem ser encontradas. Existem alguns pesquisadores de malware que são capazes de decifrar os dados de criptografia de software malicioso, assim, eles poderiam desenvolver um programa gratuito. Considere isso antes de pagar o resgate até cruzar sua mente. Um investimento mais inteligente seria o backup. Se o backup estiver disponível, basta encerrar .phoenix Ransomware e, em seguida, desbloquear .phoenix Ransomware arquivos. Agora que você está ciente de quanto dano este tipo da infecção poderia fazer, tente evitá-lo tanto quanto possível. No mínimo, pare de abrir anexos de e-mail à esquerda e à direita, atualize seus programas e faça o download apenas de fontes que você sabe que pode confiar.

Maneiras de eliminar.phoenix Ransomware

Obter um utilitário de remoção de malware, porque ele vai ser necessário para obter o ransomware fora do seu computador, se ele ainda está no seu computador. Pode ser bastante difícil de corrigir manualmente o .phoenix Ransomware vírus, porque um erro pode levar a mais danos. Em vez disso, sugerimos que você use um software anti-malware, um método que não colocaria em perigo o seu computador ainda mais. Este utilitário é benéfico para ter no computador, porque ele pode não só se livrar desta ameaça, mas também parando um de entrar no futuro. Então, selecione um programa, instalá-lo, digitalizar o seu dispositivo e garantir para se livrar do ransomware, se ele ainda está presente. O utilitário não é capaz de recuperar seus arquivos, no entanto. Se o ransomware estiver totalmente desaparecido, restaure os dados do backup e, se você não o tiver, comece a usá-lo.

Offers

Baixar ferramenta de remoçãoto scan for .phoenix RansomwareUse our recommended removal tool to scan for .phoenix Ransomware. Trial version of provides detection of computer threats like .phoenix Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua .phoenix Ransomware usando o modo seguro com rede.

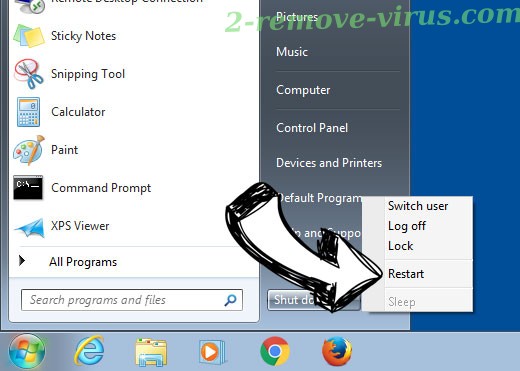

Remova o .phoenix Ransomware do Windows 7/Windows Vista/Windows XP

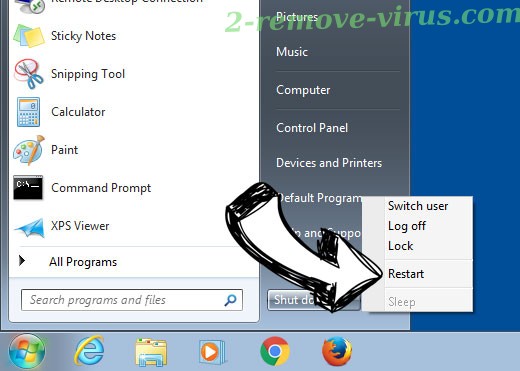

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

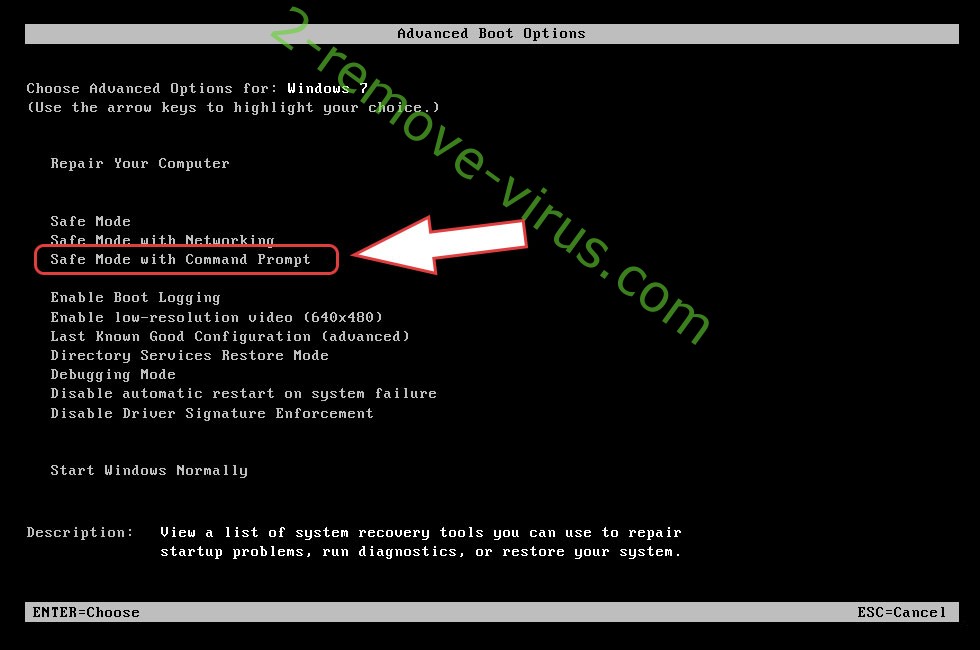

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover .phoenix Ransomware

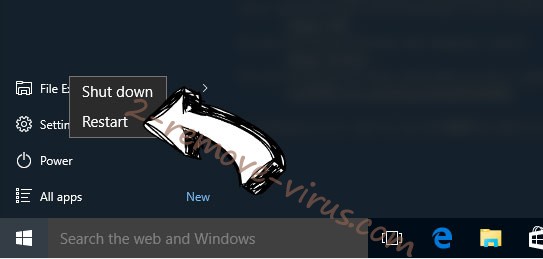

Remova o .phoenix Ransomware do Windows 8/Windows 10

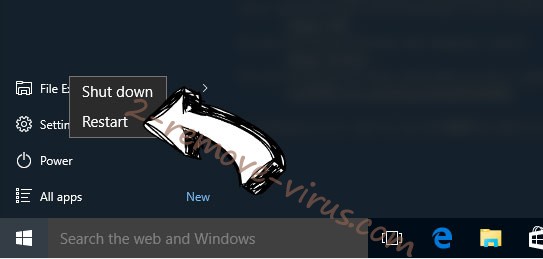

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

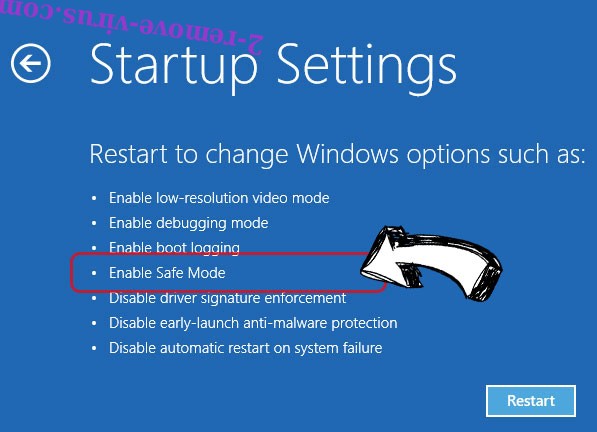

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o .phoenix Ransomware

passo 2. Restaurar seus arquivos usando a restauração do sistema

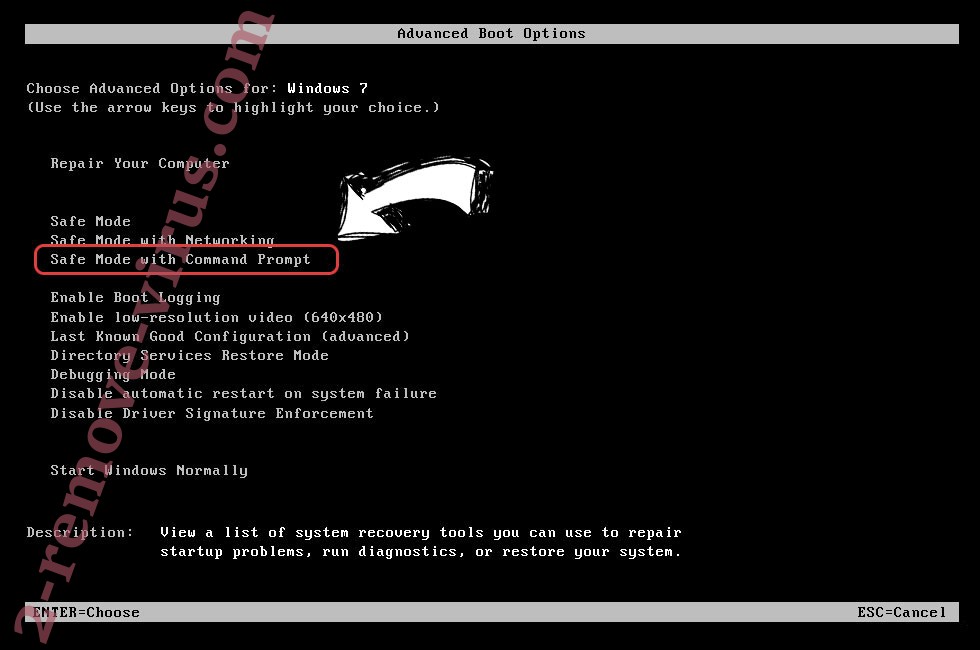

Excluir .phoenix Ransomware de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

- Escolha o Prompt de comando na lista.

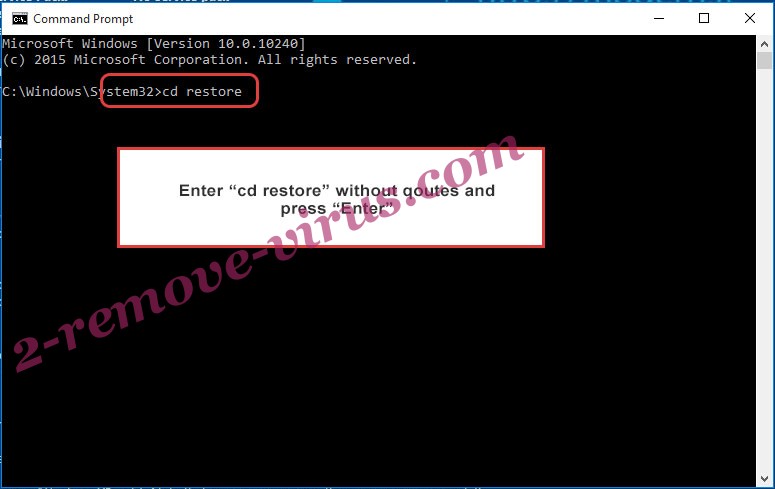

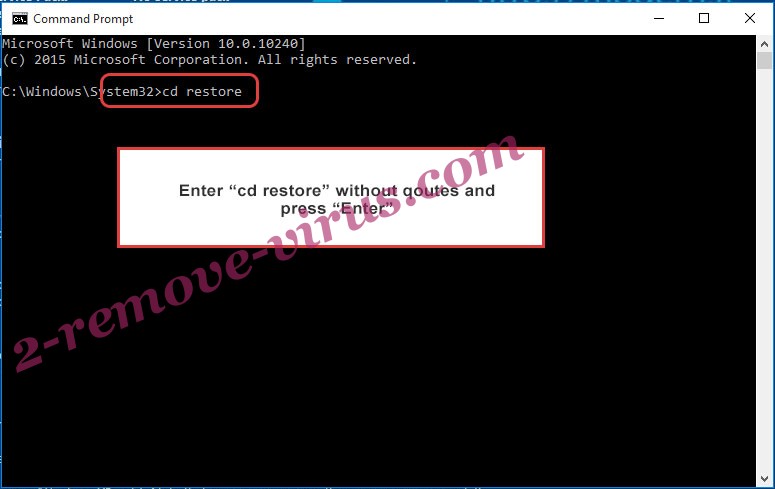

- Digite cd restore e toque em Enter.

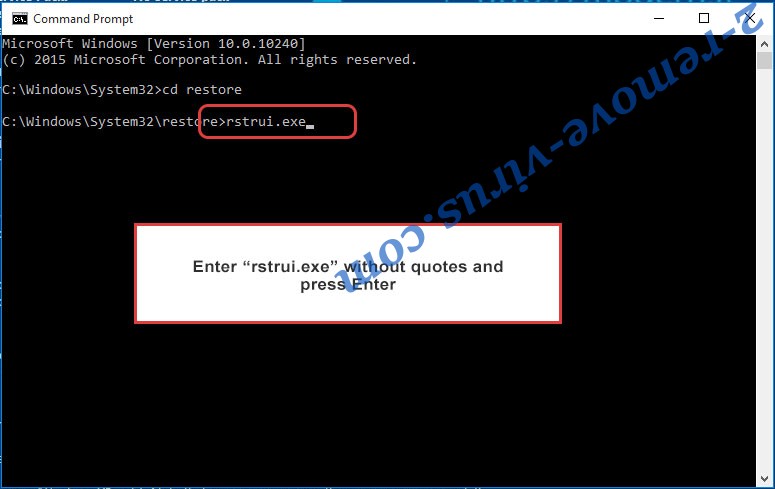

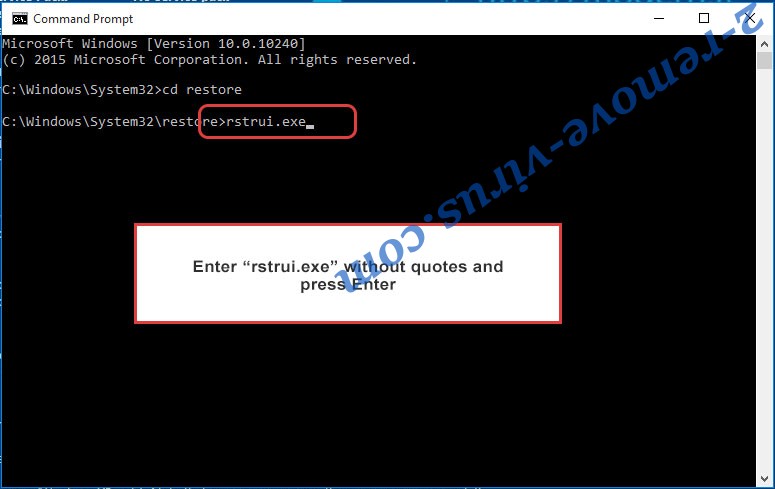

- Digite rstrui.exe e pressione Enter.

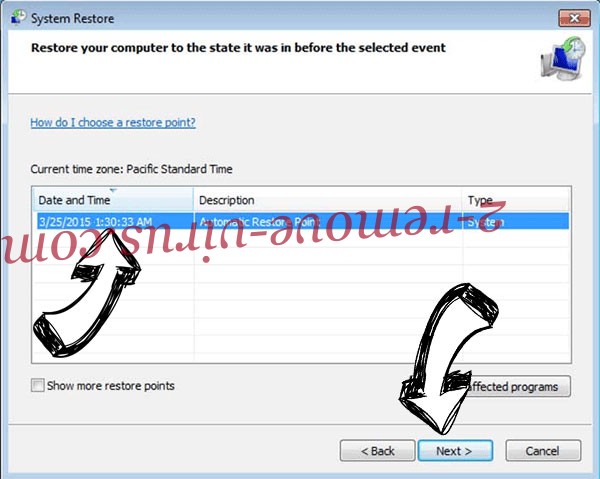

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

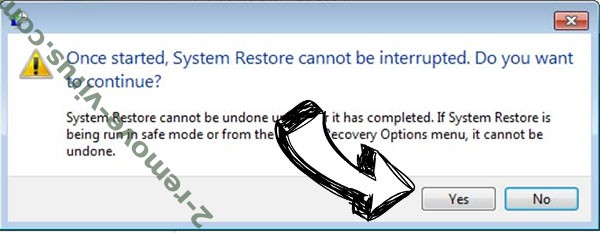

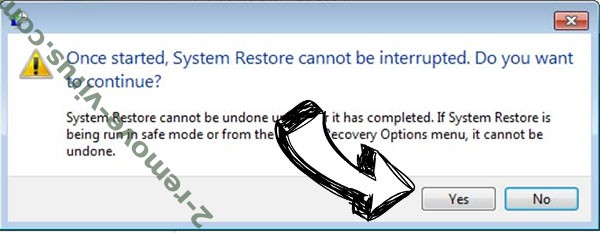

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

Excluir .phoenix Ransomware do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

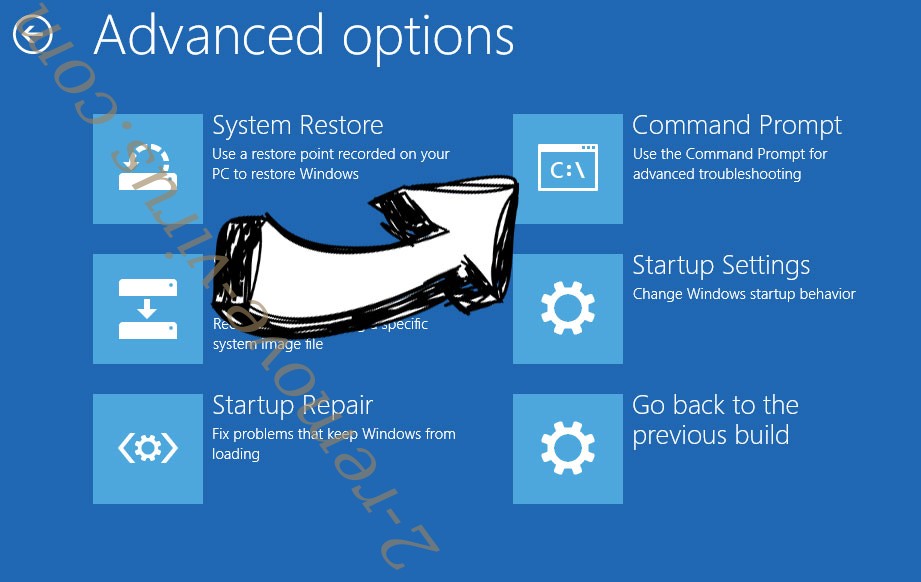

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

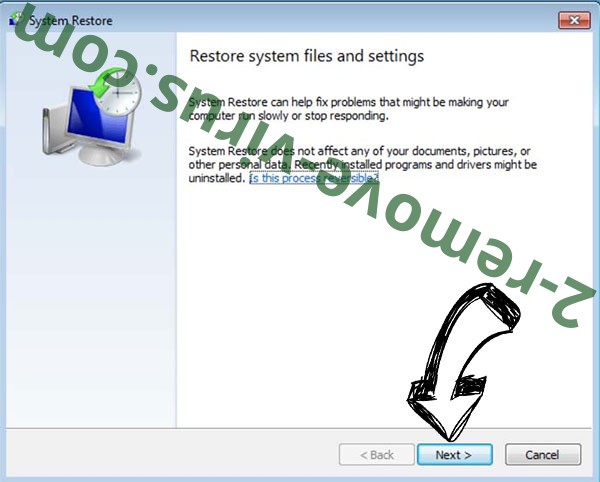

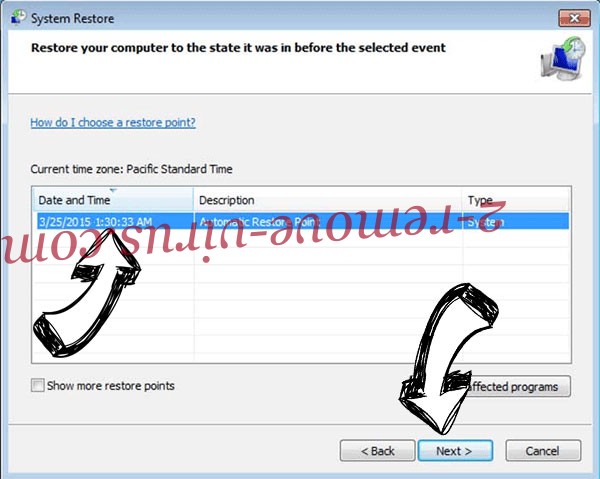

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.