O que pode ser dito sobre esse REMK ransomware vírus

REMK ransomware é considerado uma ameaça grave, conhecida como ransomware ou malware de criptografia de arquivos. Se ransomware era algo que você nunca ouviu falar até agora, você está em um choque. Algoritmos de criptografia poderosos são usados para criptografia de arquivos, e se o seu estiver realmente bloqueado, você não poderá acessá-los por mais tempo. Como o malware de codificação de dados pode significar perda permanente de arquivos, ele é categorizado como uma infecção muito perigosa. Você terá a opção de recuperar arquivos se pagar o resgate, mas essa opção não é encorajada por algumas razões.

É possível que você não tenha seus dados descriptografados mesmo depois de pagar, então você pode acabar gastando seu dinheiro por nada. Tenha em mente que você está esperando que as pessoas que criptografaram seus dados em primeiro lugar se sintam obrigadas a ajudá-lo na recuperação de dados, quando eles tiverem a escolha de apenas pegar seu dinheiro. Você também deve levar em consideração que o dinheiro irá para futuras atividades criminosas. Ransomware já está custando muito dinheiro para as empresas, você realmente quer apoiar isso. As pessoas também percebem que podem ganhar dinheiro fácil, e quando as pessoas pagam o resgate, elas tornam a indústria de ransomware atraente para esse tipo de pessoas. Comprar backup com o dinheiro solicitado seria melhor porque se você for colocado neste tipo de situação novamente, você pode apenas recuperar dados de backup e não se preocupar em perdê-los. Se o backup foi feito antes que o software malicioso codificador de arquivos infectasse seu sistema, você pode apenas corrigir REMK ransomware vírus e recuperar arquivos. Os métodos de disseminação de malware criptografados por arquivos podem não ser familiares para você, e explicaremos as maneiras mais comuns abaixo.

Como você obteve o ransomware

Maneiras um pouco básicas são usadas para espalhar software malicioso de codificação de arquivos, como e-mail de spam e downloads maliciosos. Como muitos usuários não são cautelosos sobre como usam seus e-mails ou de onde baixam, os espalhadores de software maliciosos não têm que chegar a métodos mais sofisticados. Maneiras mais sofisticadas podem ser usadas também, embora não sejam tão populares. Os criminosos só têm que usar um nome de empresa bem conhecido, escrever um e-mail convincente, adicionar o arquivo infectado ao e-mail e enviá-lo para vítimas em potencial. Você freqüentemente encontrará tópicos sobre dinheiro nesses e-mails, porque as pessoas estão mais inclinadas a cair nesse tipo de tópicos. Os hackers também frequentemente fingem ser da Amazon, e alertam as possíveis vítimas de que houve alguma atividade estranha observada em sua conta, o que imediatamente encorajaria uma pessoa a abrir o anexo. Há certas coisas que você precisa estar atento antes de abrir anexos de e-mail. Verifique o remetente para ver se é alguém que você está familiarizado. Se o remetente for alguém que você conhece, não se apresse em abrir o arquivo, primeiro verifique minuciosamente o endereço de e-mail. Procure por erros de gramática evidentes, eles são freqüentemente gritantes. Outra pista significativa pode ser o seu nome não usado em qualquer lugar, se, digamos que você use a Amazon e eles fossem enviar um e-mail para você, eles não usariam saudações gerais como Caro Cliente/Membro/Usuário, e em vez disso usariam o nome que você forneceu a eles. Também é possível que o ransomware use pontos fracos em sistemas para infectar. Todos os softwares têm pontos fracos, mas quando são descobertos, eles normalmente são corrigidos por fornecedores para que o malware não possa usá-lo para entrar em um sistema. Ainda assim, como os ataques de ransomware generalizados provaram, nem todos instalam essas atualizações. Como muitos malwares podem usar esses pontos fracos é tão crítico que você atualiza seu software regularmente. Se você achar que as notificações de atualização são problemáticas, elas podem ser configuradas para instalar automaticamente.

O que você pode fazer sobre seus dados

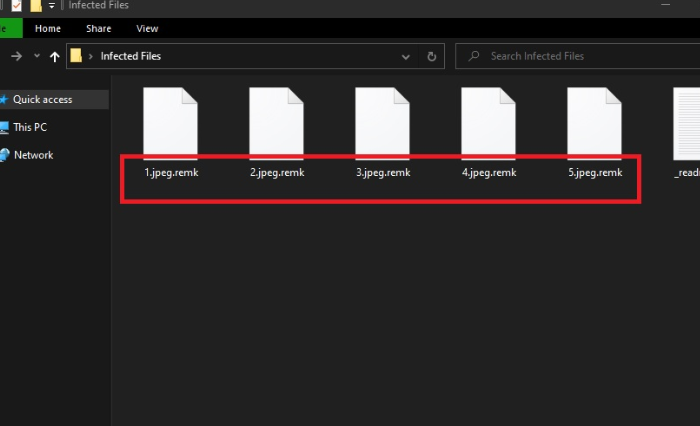

Um malware de codificação de arquivos só tem como alvo certos arquivos, e quando eles são encontrados, eles são bloqueados quase de uma vez. Seus arquivos não serão acessíveis, então mesmo que você não veja o que está acontecendo no início, você saberá eventualmente. Você verá que todos os arquivos afetados têm extensões estranhas adicionadas a eles, e isso provavelmente ajudou a identificar os dados criptografando malware. Infelizmente, a decodificação de arquivos pode não ser possível se o software malicioso criptografador de dados usar um algoritmo de criptografia forte. Você notará uma nota de resgate que descreverá o que aconteceu com seus dados. O que os bandidos vão sugerir que você faça é usar sua ferramenta de descriptografia paga, e avisar que você pode danificar seus arquivos se outro método for usado. O preço de um decodificador deve ser especificado na nota, mas se não for, você será solicitado a enviar-lhes um e-mail para definir o preço, então o que você paga depende de quanto você valoriza seus dados. Pagar pelo decodificador não é a opção recomendada pelas razões que já discutimos acima. Quando você já tentou todas as outras opções, só então você deve pensar em pagar. Talvez tenha esquecido que fez backup para seus arquivos. Ou, se você tiver sorte, alguém pode ter desenvolvido um decodificador gratuito. Um utilitário de descriptografia gratuito pode estar disponível, se alguém fosse capaz de descriptografar o malware de codificação de dados. Antes de decidir pagar, veja essa opção. Comprar backup com essa quantia pode ser mais útil. Se você tivesse feito backup antes da infecção acontecer, você deve ser capaz de restaurá-los de lá depois que você terminar REMK ransomware o vírus. Se você está familiarizado com malware de codificação de dados é distribuído, você deve ser capaz de proteger seu dispositivo contra ameaças desse tipo. No mínimo, pare de abrir anexos de e-mail à esquerda e à direita, atualize seus programas e baixe apenas de fontes que você sabe serem legítimas.

REMK ransomware Remoção

Se o malware criptografado por arquivos permanecer no seu dispositivo, um utilitário de remoção de malware deve ser usado para terminá-lo. Corrigir manualmente REMK ransomware o vírus não é um processo fácil e você pode acabar trazendo mais danos. Em vez disso, o uso de um utilitário anti-malware não colocaria mais em risco o seu dispositivo. Ele também pode impedir a entrada de ransomware futuro, além de ajudá-lo a se livrar deste. Então escolha um programa, instale-o, faça-o escanear o dispositivo e, uma vez que o malware criptografado seja encontrado, livre-se dele. No entanto, uma ferramenta anti-malware não é capaz de restaurar seus dados. Depois que a infecção for limpa, certifique-se de obter backup e faça cópias regularmente de todos os dados essenciais.

Offers

Baixar ferramenta de remoçãoto scan for REMK ransomwareUse our recommended removal tool to scan for REMK ransomware. Trial version of provides detection of computer threats like REMK ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua REMK ransomware usando o modo seguro com rede.

Remova o REMK ransomware do Windows 7/Windows Vista/Windows XP

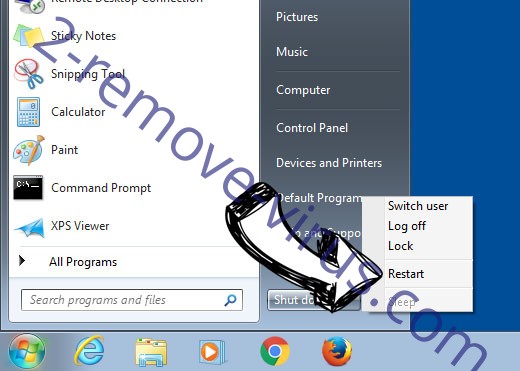

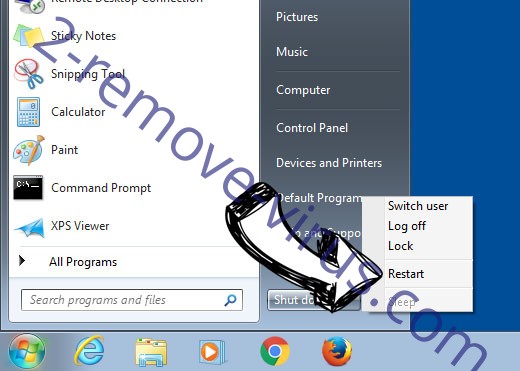

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

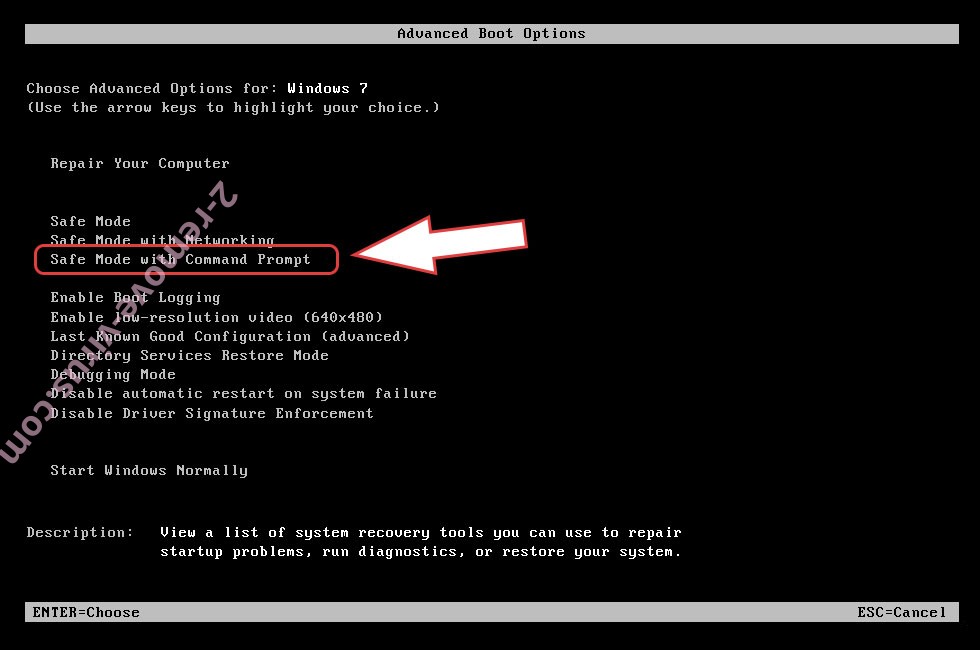

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover REMK ransomware

Remova o REMK ransomware do Windows 8/Windows 10

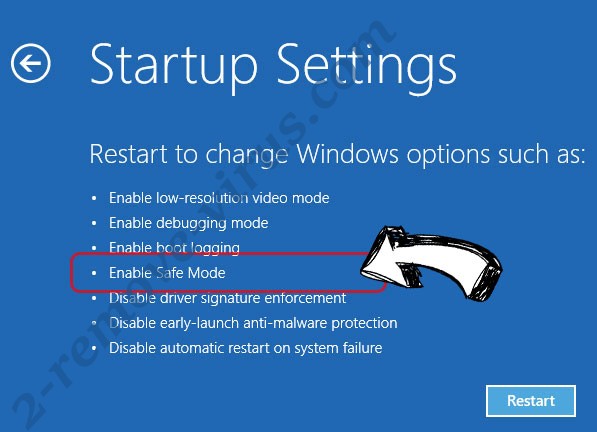

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o REMK ransomware

passo 2. Restaurar seus arquivos usando a restauração do sistema

Excluir REMK ransomware de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

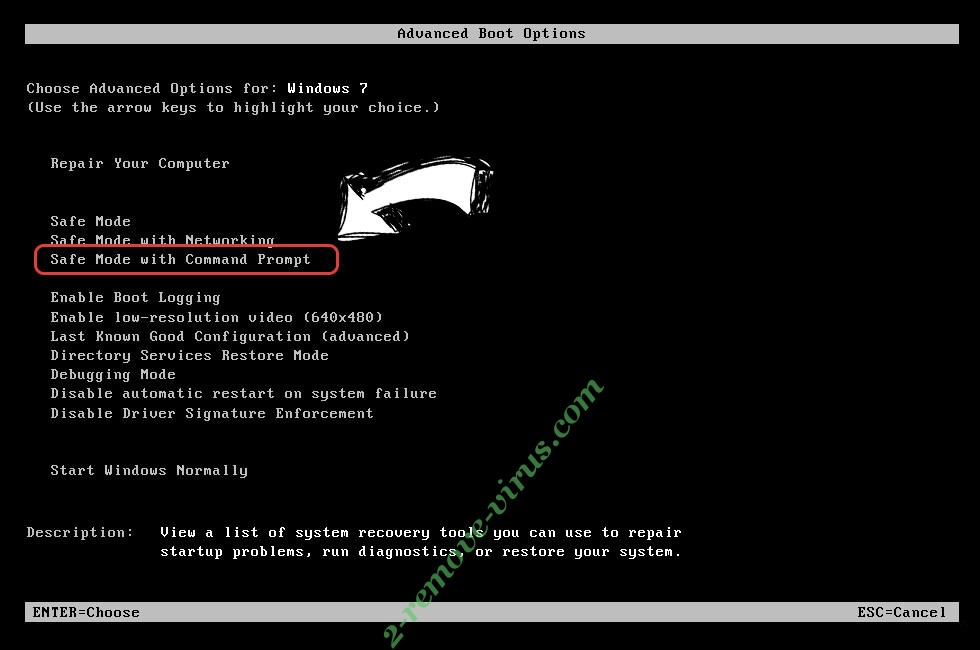

- Escolha o Prompt de comando na lista.

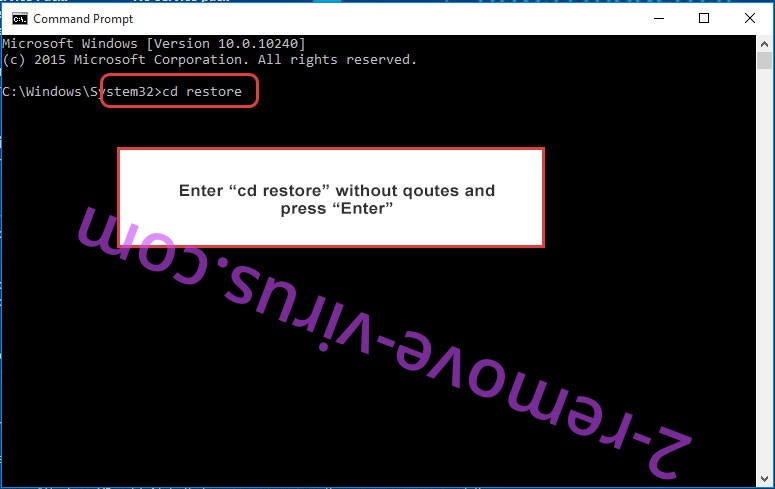

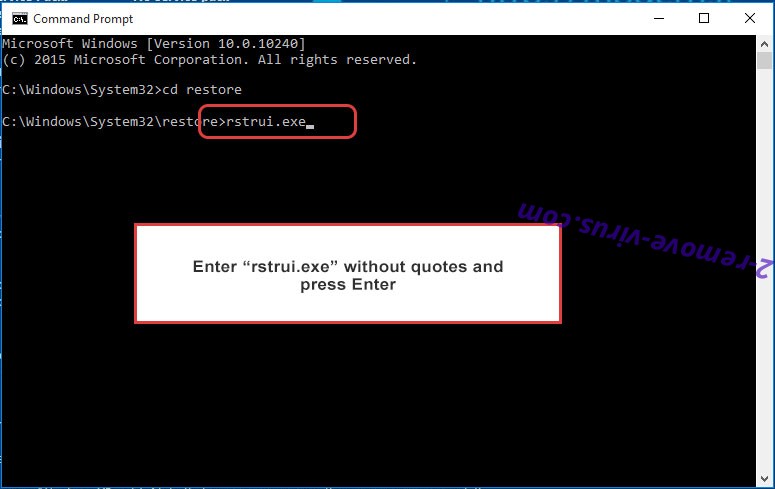

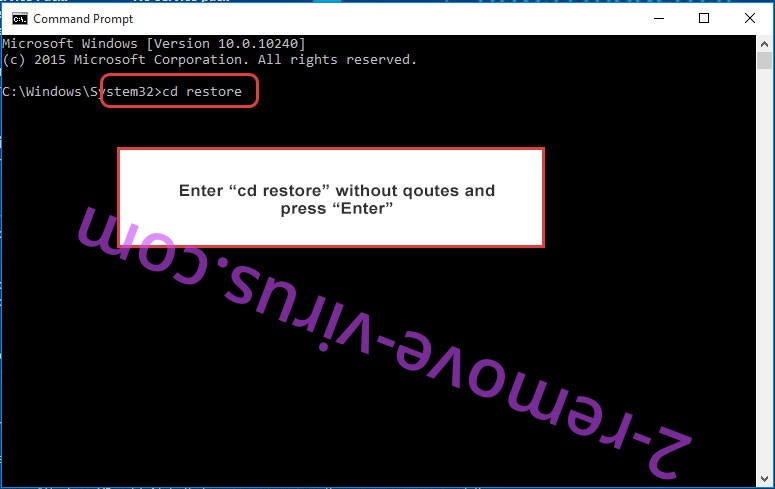

- Digite cd restore e toque em Enter.

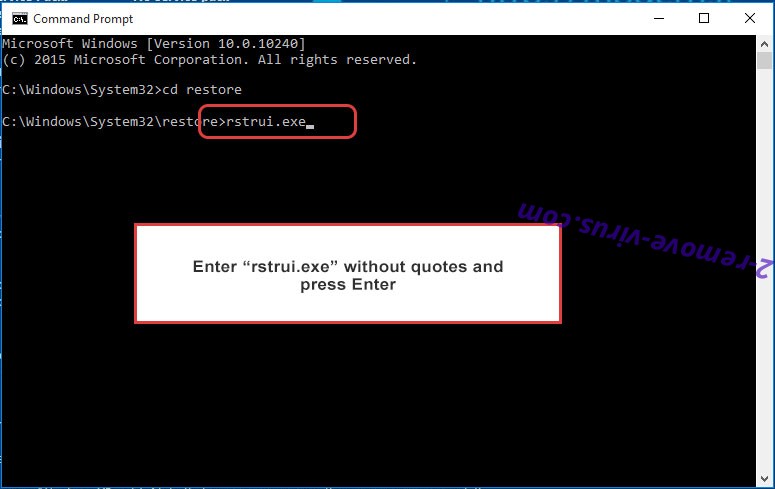

- Digite rstrui.exe e pressione Enter.

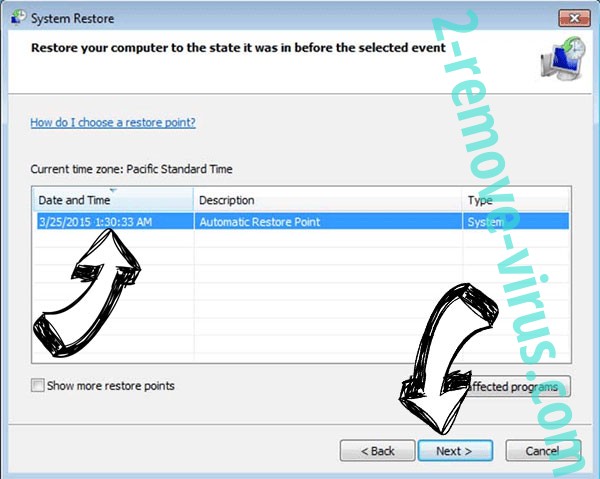

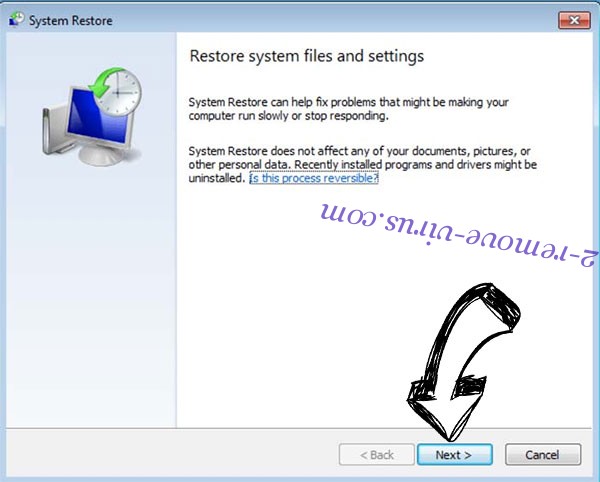

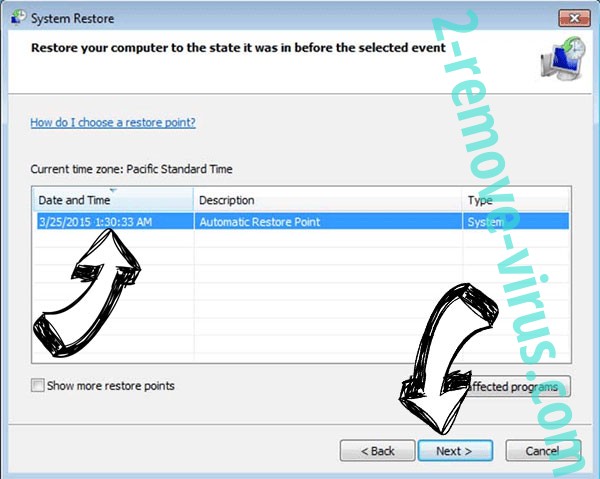

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

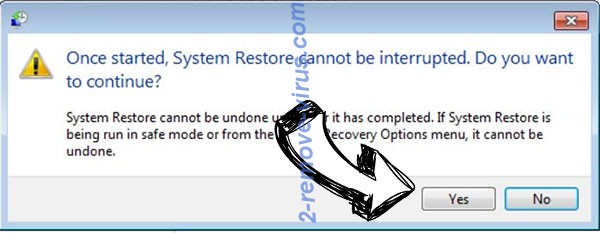

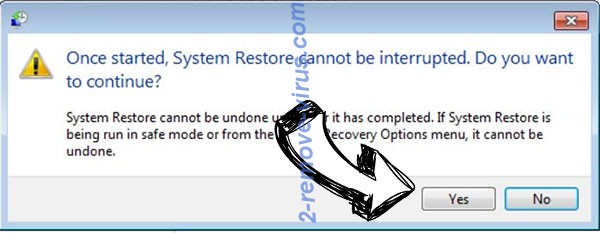

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

Excluir REMK ransomware do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

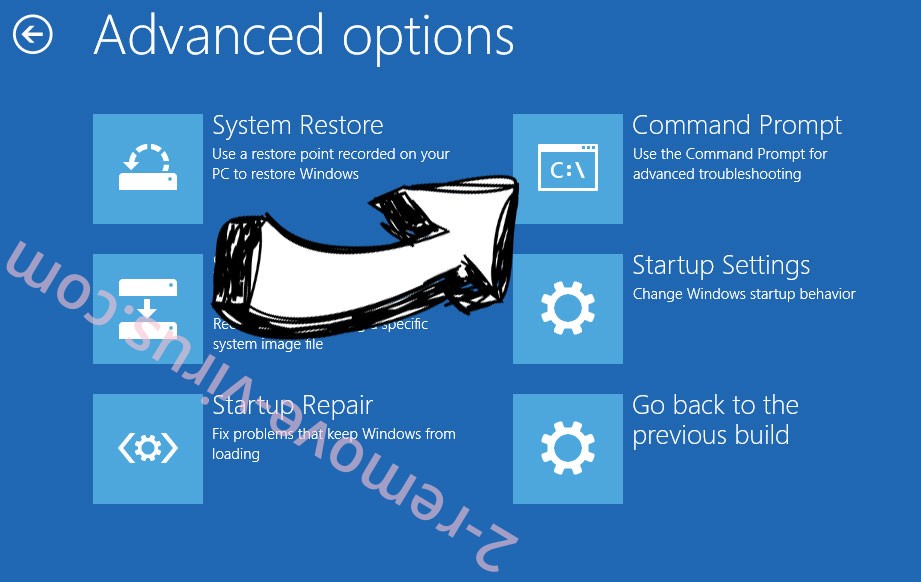

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.