O que é TeslaRVNG1.5

TeslaRVNG1.5 acredita-se ser uma infecção de software maliciosa muito grave, categorizada como ransomware, que pode danificar seu dispositivo de forma severa. É provável que você nunca tenha se deparado com ransomware antes, nesse caso, você pode estar especialmente surpreso. A criptografia de dados de software malicioso usa algoritmos de criptografia fortes para criptografar arquivos e, uma vez bloqueados, seu acesso a eles será impedido. É por isso que o ransomware é considerado um malware altamente perigoso, visto que a infecção pode levar seus arquivos a serem bloqueados permanentemente.

Os criminosos lhe darão a opção de descriptografar arquivos pagando o resgate, mas essa opção não é incentivada por algumas razões. Em primeiro lugar, você pode acabar apenas desperdiçando seu dinheiro porque o pagamento nem sempre leva à descriptografia de dados. Tenha em mente com quem você está lidando, e não espere que os criminosos cibernéticos se incomodem em ajudá-lo com seus arquivos quando eles têm a opção de apenas pegar seu dinheiro. Considere também que o dinheiro irá para futuras atividades criminosas. O malware de criptografia de arquivos já está custando milhões de dólares para as empresas, você realmente quer apoiar isso. Quando as pessoas cedem às demandas, o malware de codificação de arquivos se torna cada vez mais lucrativo, atraindo assim mais pessoas que têm o desejo de ganhar dinheiro fácil. Considere comprar backup com esse dinheiro em vez disso, porque você pode ser colocado em uma situação onde você enfrenta perda de arquivo novamente. Se você tivesse backup disponível, você poderia simplesmente remover TeslaRVNG1.5 e, em seguida, recuperar dados sem se preocupar em perdê-los. E caso você esteja confuso sobre como conseguiu obter o ransomware, seus métodos de distribuição serão explicados mais adiante no artigo no parágrafo abaixo.

TeslaRVNG1.5 Métodos de propagação de ransomware

Um malware de criptografia de dados é comumente distribuido através de anexos de e-mail de spam, downloads prejudiciais e kits de exploração. Muitos ransomwares dependem do descuido do usuário ao abrir anexos de e-mail e maneiras mais sofisticadas não são necessárias. No entanto, alguns ransomwares podem ser espalhados usando maneiras mais sofisticadas, que requerem mais tempo e esforço. Os criminosos cibernéticos não precisam fazer muito, basta escrever um simples e-mail pelo que os usuários menos cuidadosos podem se apaixonar, anexar o arquivo contaminado ao e-mail e enviá-lo para futuras vítimas, que podem pensar que o remetente é alguém confiável. Devido à sensibilidade do tópico, os usuários são mais propensos a abrir e-mails falando sobre dinheiro, portanto, esses tipos de tópicos podem ser frequentemente encontrados. Os criminosos gostam de fingir ser da Amazon e informá-lo que havia uma atividade estranha em sua conta ou uma compra foi feita. Você tem que olhar para certos sinais ao abrir e-mails se quiser um computador livre de infecções. Veja se você conhece o remetente antes de abrir o arquivo anexado ao e-mail, e se eles não são conhecidos por você, investigue quem eles são. Mesmo que você conheça o remetente, não se apresse, primeiro investigue o endereço de e-mail para ter certeza de que é real. Erros gramaticais também são bastante comuns. Outra pista significativa pode ser o seu nome não usado em qualquer lugar, se, digamos, você é um cliente da Amazon e eles deveriam enviar-lhe um e-mail, eles não usariam saudações típicas como Caro Cliente/Membro/Usuário, e em vez disso inseriria o nome que você lhes deu. Também é possível que o malware de codificação de dados use pontos fracos em dispositivos para infectar. Todos os softwares têm pontos fracos, mas quando são descobertos, eles normalmente são corrigidos por marcas de software para que o malware não possa tirar proveito dele para infectar. Ainda assim, por uma razão ou outra, nem todos instalam essas atualizações. É muito essencial que você instale esses patches porque se um ponto fraco for severo o suficiente, pontos fracos suficientes podem ser facilmente usados por malware, por isso é essencial que todos os seus programas sejam atualizados. Constantemente ser incomodado com atualizações pode ficar problemático, para que você possa configurá-las para instalar automaticamente.

O que TeslaRVNG1.5 faz

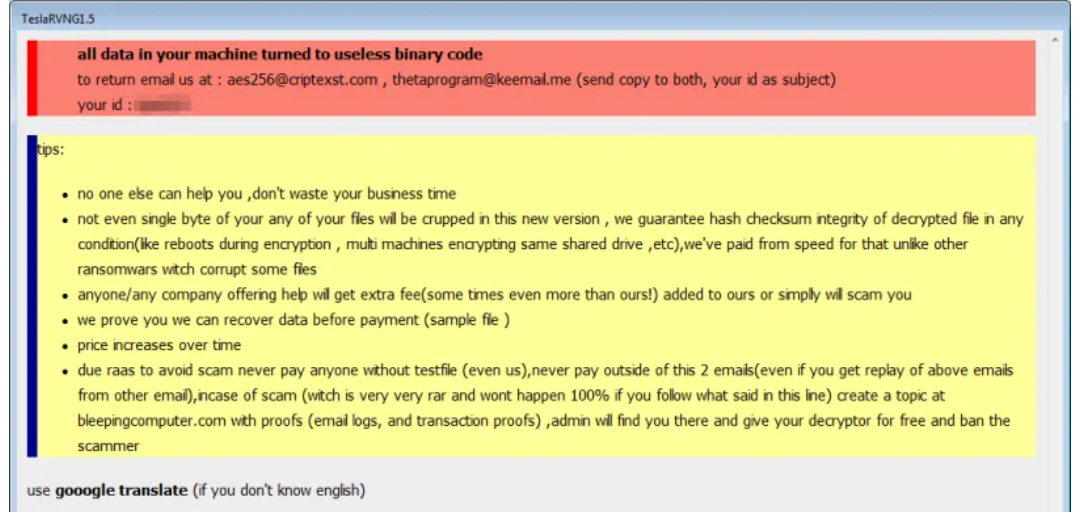

Seus arquivos serão criptografados por ransomware logo após entrar em seu dispositivo. Mesmo que a situação não fosse óbvia desde o início, você definitivamente saberá que algo está errado quando seus arquivos não podem ser acessados. Os arquivos que foram criptografados terão uma extensão de arquivo estranha, que geralmente ajuda as pessoas a reconhecer com qual ransomware estão lidando. Algoritmos de criptografia poderosos podem ter sido usados para codificar seus dados, e há uma possibilidade de que eles possam ser criptografados permanentemente. Uma notificação de resgate será colocada nas pastas que contêm seus dados ou aparecerá em sua área de trabalho, e deve explicar como você pode restaurar dados. Será oferecido um descriptografador, por um preço obviamente, e os criminosos alertarão para não implementar outros métodos porque isso pode levar a dados permanentemente danificados. Os valores do resgate geralmente são especificados na nota, mas de vez em quando, os criminosos solicitam que as vítimas enviem um e-mail para definir o preço, então o que você paga depende de quanto você valoriza seus dados. Por razões já especificadas, pagar os criminosos cibernéticos não é a escolha sugerida. Quando você tentou todas as outras alternativas, só então você deve sequer considerar pagar. Talvez tenha esquecido que fez cópias de seus arquivos. Para alguns malwares criptografando arquivos, os usuários podem até obter descriptografadores gratuitos. Se o ransomware for rachado, alguém pode ser capaz de liberar um descriptografador gratuitamente. Leve essa opção em consideração e somente quando você tiver certeza de que um software de descriptografia gratuito não é uma opção, caso você sequer considere cumprir as exigências. Seria mais sábio comprar backup com parte desse dinheiro. Se o backup estiver disponível, basta apagar TeslaRVNG1.5 o vírus e, em seguida, desbloquear TeslaRVNG1.5 arquivos. Tente evitar a criptografia de dados de softwares maliciosos no futuro e uma das maneiras de fazer isso é se familiarizar com meios que podem entrar no seu sistema. Atenha-se a páginas da Web seguras quando se trata de downloads, tenha cuidado com os anexos de e-mail que você abre e certifique-se de que os programas sejam atualizados.

TeslaRVNG1.5 Remoção

Se você deseja se livrar totalmente do ransomware, use ransomware. Se você não tiver experiência com computadores, você pode acabar danificando involuntariamente seu dispositivo ao tentar corrigir TeslaRVNG1.5 o vírus manualmente. Se você optar por usar um software de remoção de malware, seria uma escolha muito melhor. O software não só é capaz de ajudá-lo a lidar com a infecção, mas pode impedir que o malware de criptografia de arquivos futuros entre. Então selecione um programa, instale-o, digitalize seu sistema e certifique-se de eliminar o ransomware, se ele for encontrado. No entanto, o utilitário não será capaz de descriptografar dados, então não se surpreenda que seus arquivos permaneçam criptografados. Uma vez que o computador tenha sido limpo, o uso normal do computador deve ser restaurado.

Offers

Baixar ferramenta de remoçãoto scan for TeslaRVNG1.5Use our recommended removal tool to scan for TeslaRVNG1.5. Trial version of provides detection of computer threats like TeslaRVNG1.5 and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua TeslaRVNG1.5 usando o modo seguro com rede.

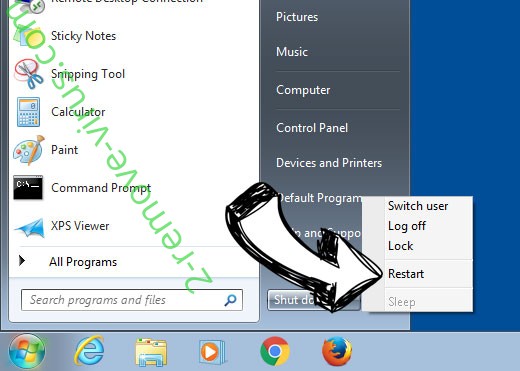

Remova o TeslaRVNG1.5 do Windows 7/Windows Vista/Windows XP

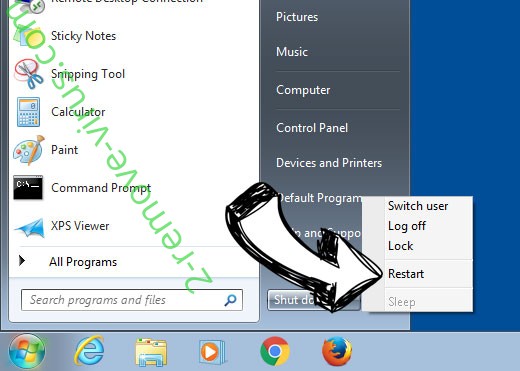

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

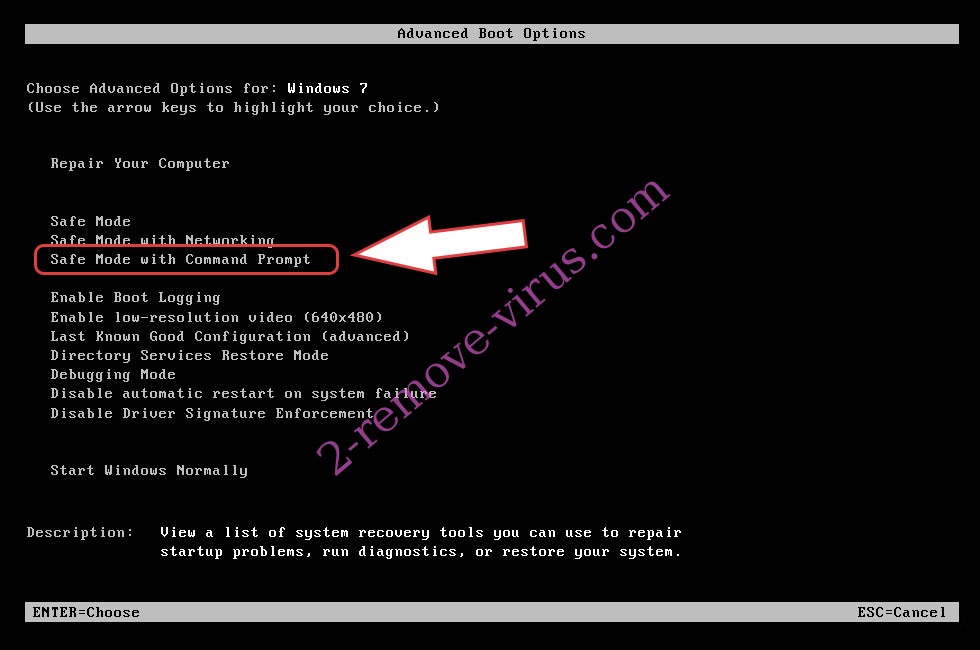

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover TeslaRVNG1.5

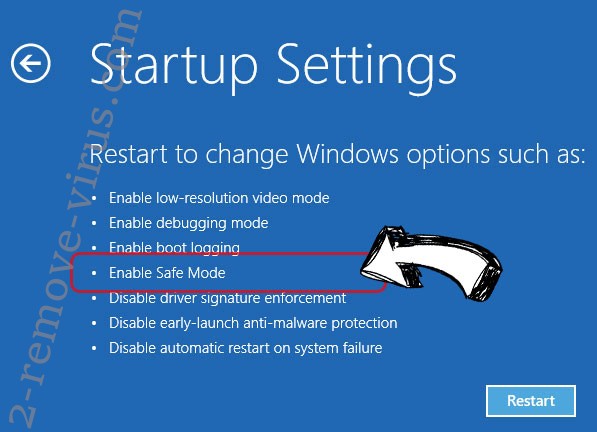

Remova o TeslaRVNG1.5 do Windows 8/Windows 10

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o TeslaRVNG1.5

passo 2. Restaurar seus arquivos usando a restauração do sistema

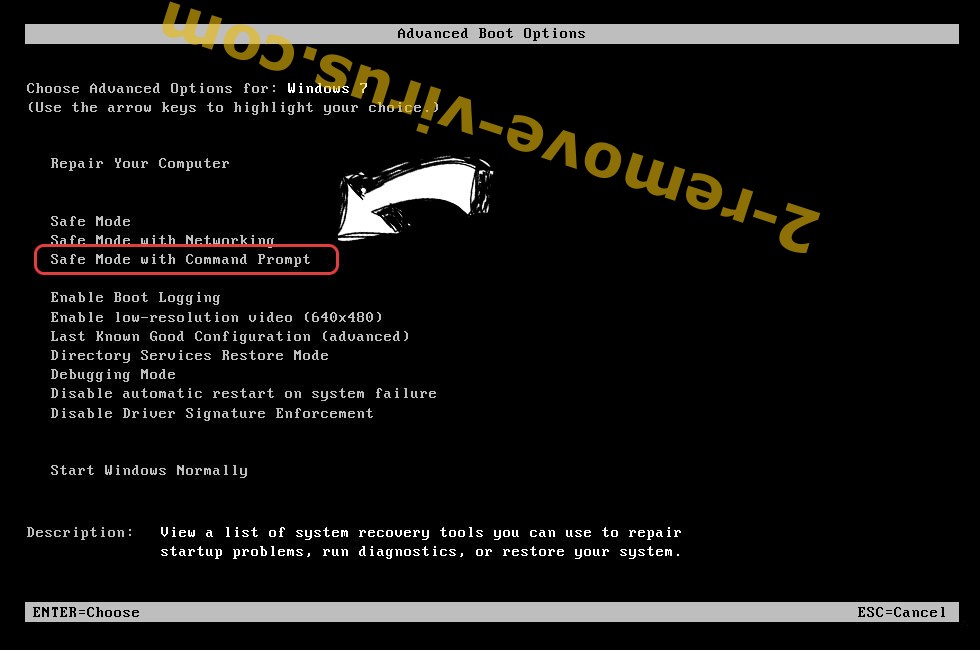

Excluir TeslaRVNG1.5 de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

- Escolha o Prompt de comando na lista.

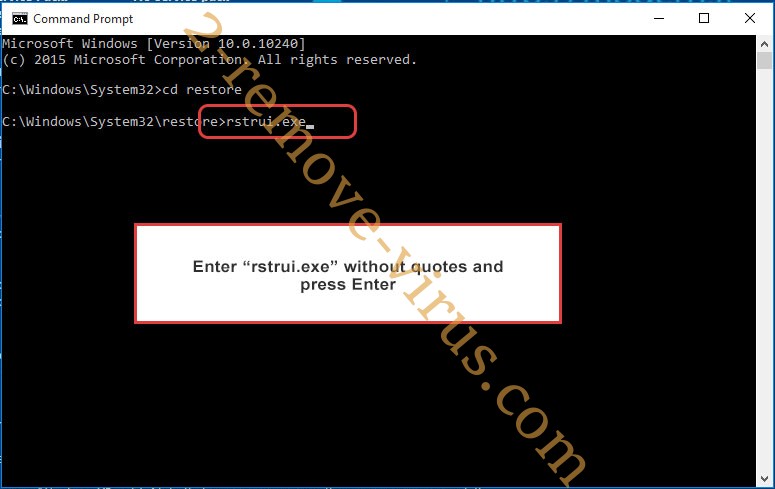

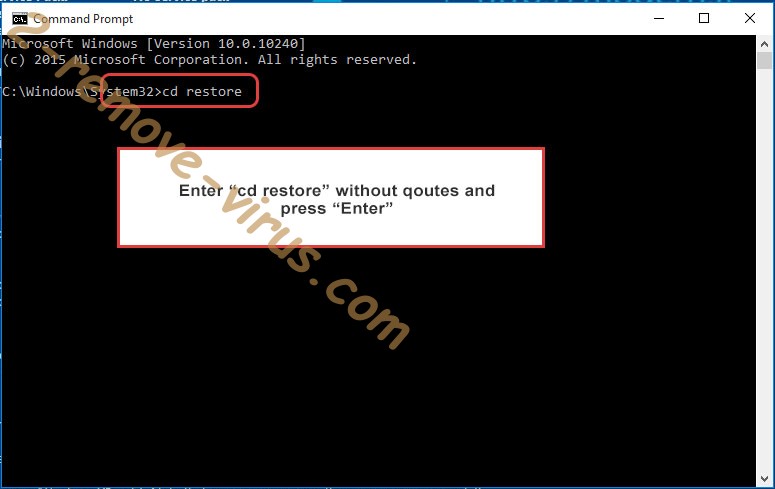

- Digite cd restore e toque em Enter.

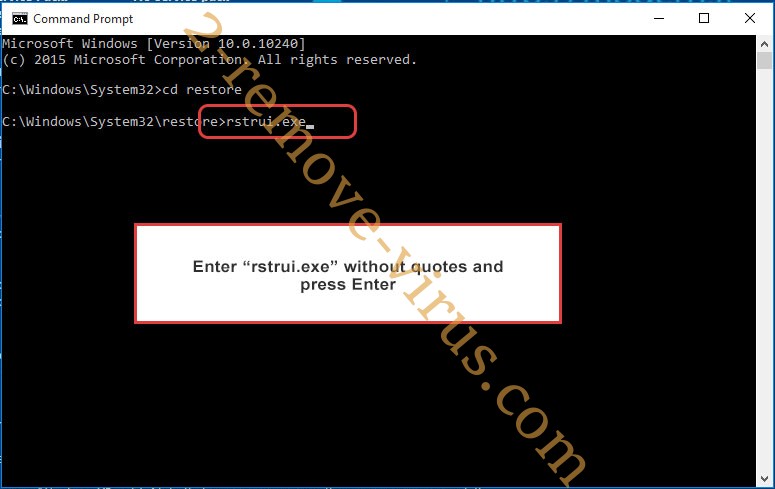

- Digite rstrui.exe e pressione Enter.

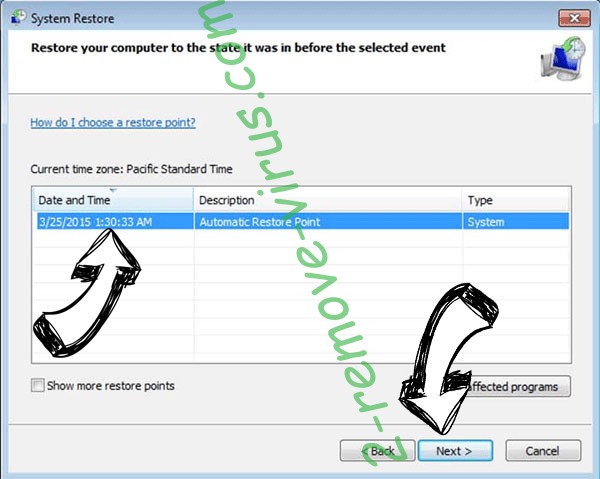

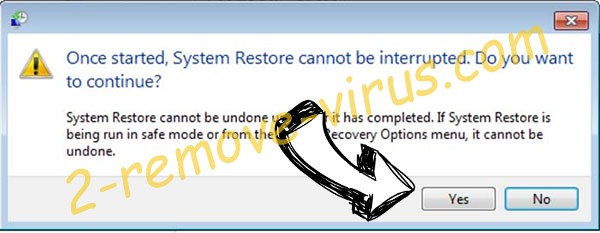

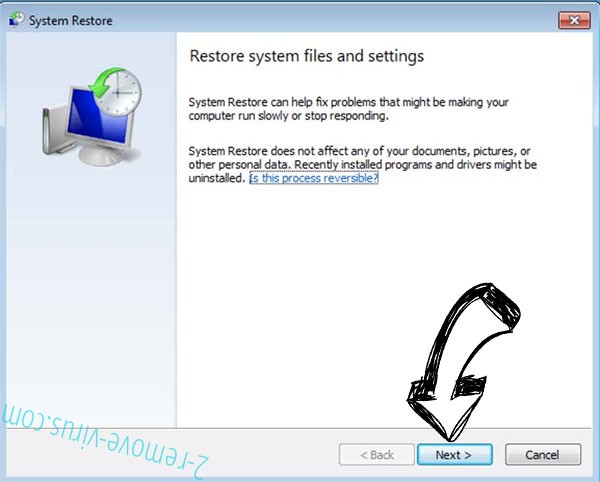

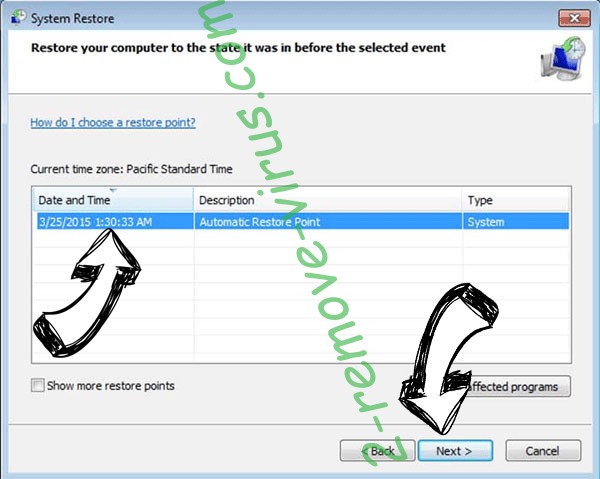

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

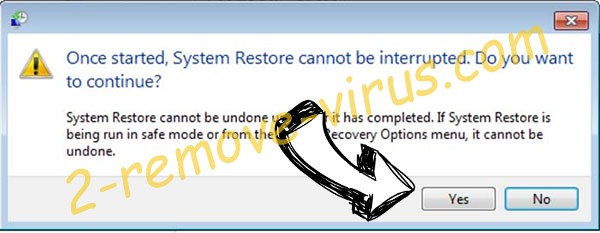

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

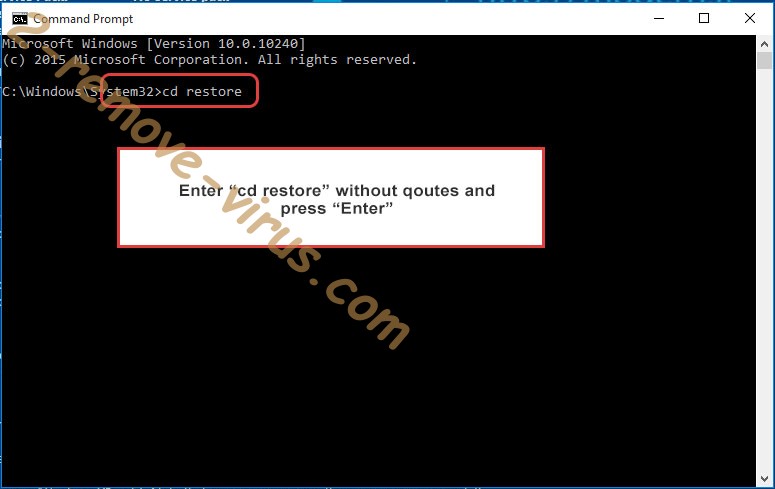

Excluir TeslaRVNG1.5 do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

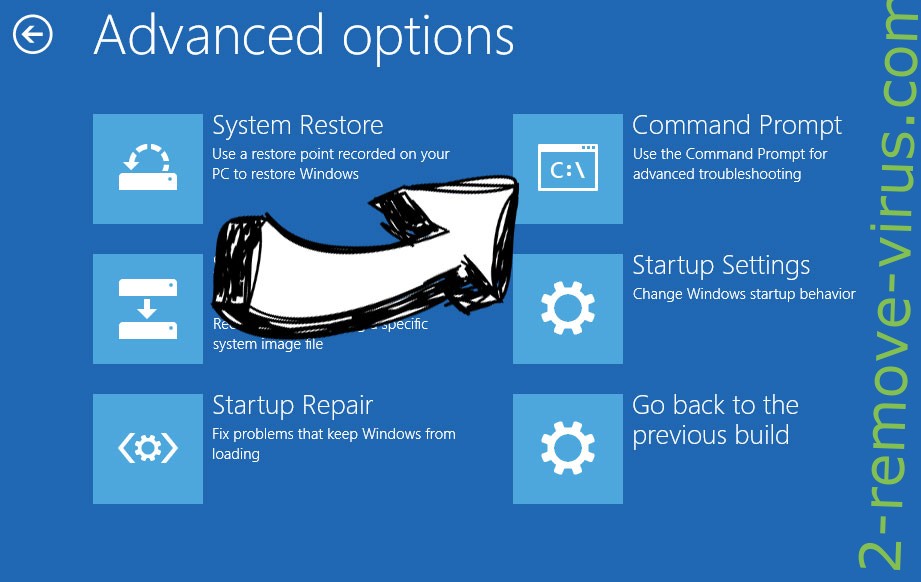

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.