O que é CRYPTER v2.40 Ransomware

O ransomware conhecido como CRYPTER v2.40 Ransomware é classificado como uma infecção grave, devido à quantidade de danos que pode causar ao seu dispositivo. Ransomware não é algo que todos já se encontraram antes, e se é a primeira vez que o encontra, você aprenderá o quão prejudicial pode ser em primeira mão. O malware de codificação de arquivos usa algoritmos de criptografia poderosos para criptografar dados e, uma vez bloqueados, seu acesso a eles será impedido. A criptografia de dados do programa malicioso é tão prejudicial porque a restauração de arquivos não é possível em todos os casos.

Será dada a opção de descriptografar arquivos se pagar o resgate, mas essa não é a opção incentivada. A descriptografia de dados mesmo que você pague não seja garantida, então você pode acabar desperdiçando seu dinheiro. Por que as pessoas responsáveis pela criptografia de dados ajudariam você a recuperá-los quando eles poderiam apenas pegar o dinheiro. Além disso, esse dinheiro iria para o futuro ransomware ou algum outro software malicioso. Você realmente quer apoiar o tipo de atividade criminosa que causa danos no valor de bilhões de dólares. As pessoas também estão se tornando cada vez mais atraídas para o negócio porque a quantidade de pessoas que pagam o resgate tornam o ransomware muito lucrativo. Investir esse dinheiro em backup confiável seria uma decisão muito melhor, porque se você encontrar esse tipo de situação novamente, você pode apenas desbloquear CRYPTER v2.40 Ransomware arquivos de backup e não se preocupar com sua perda. Se você tivesse uma opção de backup disponível, você poderia simplesmente desinstalar CRYPTER v2.40 Ransomware o vírus e, em seguida, recuperar dados sem se preocupar em perdê-los. E no caso de você estar se perguntando como o malware de codificação de dados conseguiu corromper seu dispositivo, explicaremos suas formas de distribuição no parágrafo seguinte.

Como é CRYPTER v2.40 Ransomware disseminada

Anexos de e-mail, kits de exploração e downloads maliciosos são os métodos de distribuição de ransomware mais comuns. Visto que esses métodos ainda são bastante populares, isso significa que os usuários são bastante descuidados quando usam e-mail e download de arquivos. Isso não quer dizer que métodos mais sofisticados não sejam usados, no entanto. Os criminosos cibernéticos adicionam um arquivo infectado a um e-mail, escrevem um texto semi-plausível e afirmam falsamente ser de uma empresa/organização confiável. Esses e-mails geralmente falam sobre dinheiro porque devido à delicadeza do tema, as pessoas são mais propensas a abri-los. Comumente, os hackers fingem ser da Amazon, com o e-mail alertando que havia atividade estranha em sua conta ou uma compra foi feita. Por causa disso, você tem que ser cauteloso sobre abrir e-mails, e olhar para os sinais de que eles podem ser maliciosos. Verifique o remetente para ver se é alguém que você conhece. E se você os conhece, verifique o endereço de e-mail para ter certeza de que são realmente eles. Além disso, fique atento aos erros gramaticais, que geralmente tendem a ser bastante óbvios. Outra pista evidente pode ser o seu nome ausente, se, digamos que você use a Amazon e eles lhe enviassem um e-mail, eles não usariam saudações típicas como Caro Cliente/Membro/Usuário, e em vez disso usariam o nome que você lhes deu. Pontos fracos no software desatualizado do seu computador também podem ser usados como um caminho para o sistema. Um programa vem com pontos fracos que podem ser explorados por programas maliciosos criptografando arquivos, mas normalmente, eles são corrigidos quando o fornecedor se dá conta disso. No entanto, como os ataques generalizados de ransomware têm mostrado, nem todas as pessoas instalam esses patches. É crucial que você atualize regularmente seus programas, porque se um ponto fraco for sério, pontos fracos sérios podem ser facilmente explorados por malware, então certifique-se de atualizar todo o seu software. Você também pode optar por instalar atualizações automaticamente.

O que faz CRYPTER v2.40 Ransomware

Assim que o ransomware entrar no seu sistema, ele procurará certos tipos de arquivos e, uma vez identificados, ele irá codificá-los. Mesmo que o que aconteceu não fosse óbvio inicialmente, vai se tornar bastante óbvio que algo não está certo quando os arquivos não abrem como normal. Os arquivos que foram criptografados terão uma extensão anexada a eles, que geralmente ajudam as pessoas a reconhecer qual ransomware eles têm. Algoritmos de criptografia fortes podem ter sido usados para criptografar seus dados, e há uma probabilidade de que eles possam ser bloqueados permanentemente. Depois de todos os arquivos terem sido criptografados, você encontrará uma notificação de resgate, que tentará esclarecer o que aconteceu com seus arquivos. De acordo com os criminosos, você será capaz de descriptografar arquivos através de seu software de descriptografia, que não será gratuito. Se o valor do resgate não for especificamente declarado, você terá que usar o endereço de e-mail fornecido para entrar em contato com os bandidos para descobrir o valor, que pode depender do valor de seus arquivos. Pelas razões que já mencionamos, não sugerimos pagar o resgate. Experimente todas as outras opções possíveis, antes mesmo de considerar ceder às demandas. Talvez tenha esquecido que tem backup de seus arquivos. Ou, se a sorte está do seu lado, alguém pode ter liberado um utilitário de descriptografia gratuito. Se o ransomware for rachado, um pesquisador de malware pode ser capaz de lançar um programa que desbloquearia CRYPTER v2.40 Ransomware arquivos gratuitamente. Antes de decidir pagar, procure um decodificador. Se você usar parte desse dinheiro no backup, você não enfrentaria uma provável perda de arquivo novamente, pois você sempre pode acessar cópias desses arquivos. No caso de você ter feito backup antes da infecção, basta remover CRYPTER v2.40 Ransomware e, em seguida, desbloquear CRYPTER v2.40 Ransomware arquivos. No futuro, certifique-se de evitar o ransomware tanto quanto possível, familiarizando-se com suas formas de distribuição. Atenha-se a fontes seguras de download, fique atento ao lidar com arquivos anexados a e-mails e certifique-se de que os programas sejam atualizados.

Métodos para remover CRYPTER v2.40 Ransomware

um utilitário anti-malware será um software necessário para ter se você quiser se livrar do ransomware no caso de ele ainda estar presente em seu dispositivo. Corrigir manualmente CRYPTER v2.40 Ransomware o vírus não é um processo fácil e você pode acabar prejudicando seu sistema por acidente. Se você optar pela opção automática, seria uma escolha mais inteligente. Também pode ajudar a parar esses tipos de infecções no futuro, além de ajudá-lo a remover este. Encontre um utilitário adequado e, uma vez instalado, escaneie seu dispositivo para saber a ameaça. Infelizmente, um programa de remoção de malware desbloqueia CRYPTER v2.40 Ransomware arquivos. Depois que o ransomware for completamente eliminado, você pode usar seu computador com segurança novamente, enquanto faz backup rotineiro de seus dados.

Offers

Baixar ferramenta de remoçãoto scan for CRYPTER v2.40 RansomwareUse our recommended removal tool to scan for CRYPTER v2.40 Ransomware. Trial version of provides detection of computer threats like CRYPTER v2.40 Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua CRYPTER v2.40 Ransomware usando o modo seguro com rede.

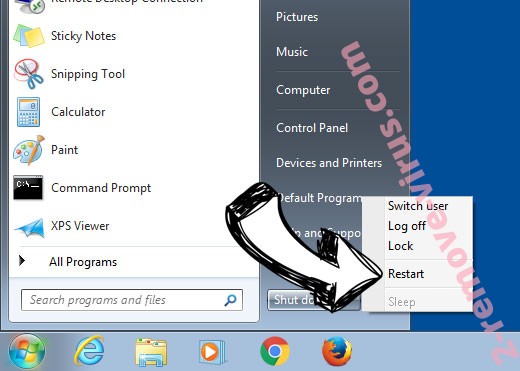

Remova o CRYPTER v2.40 Ransomware do Windows 7/Windows Vista/Windows XP

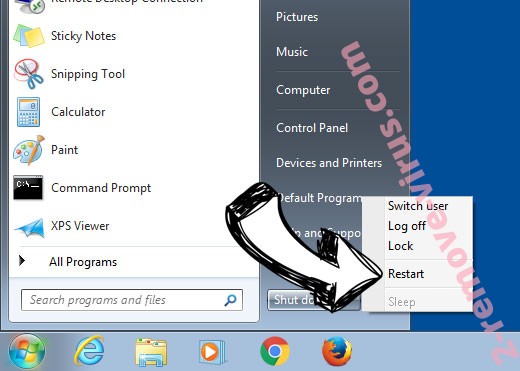

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

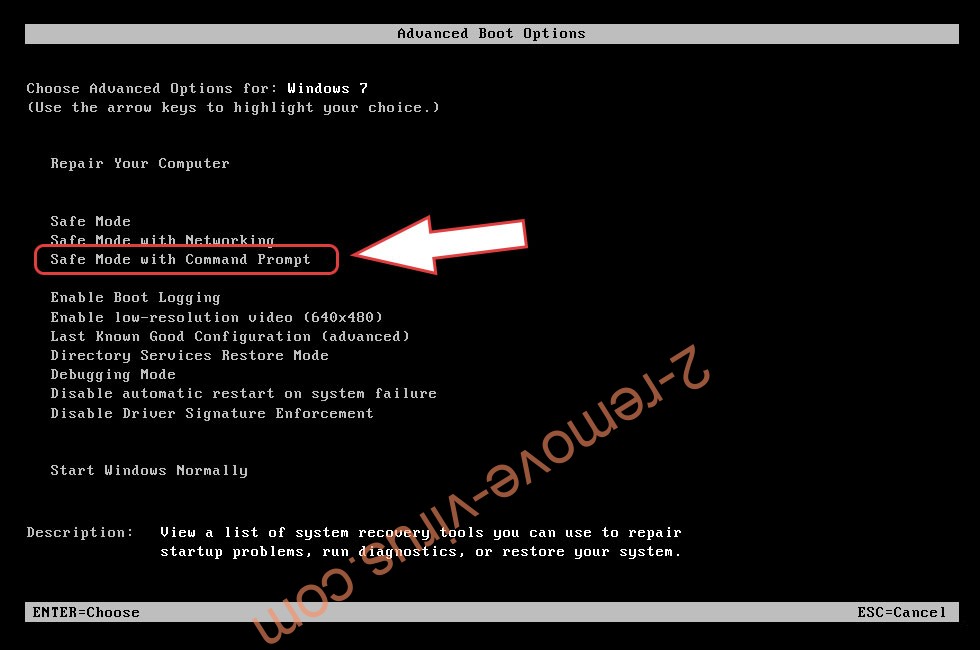

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover CRYPTER v2.40 Ransomware

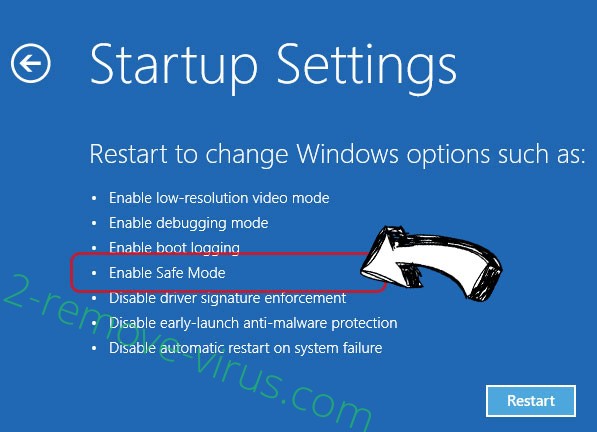

Remova o CRYPTER v2.40 Ransomware do Windows 8/Windows 10

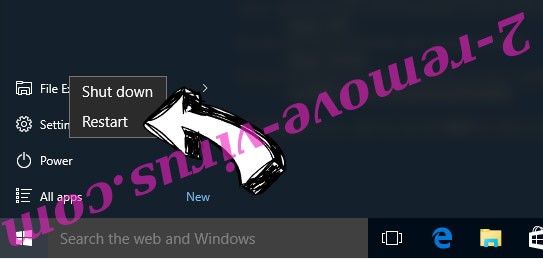

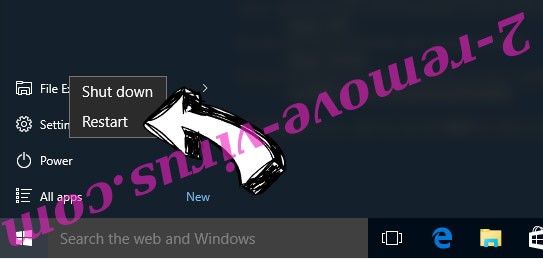

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o CRYPTER v2.40 Ransomware

passo 2. Restaurar seus arquivos usando a restauração do sistema

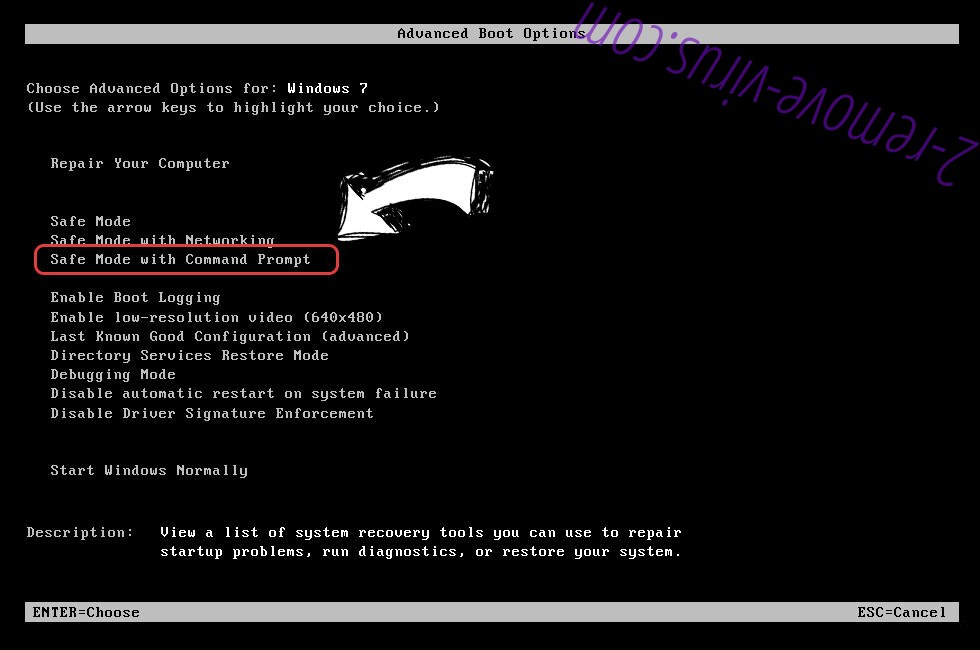

Excluir CRYPTER v2.40 Ransomware de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

- Escolha o Prompt de comando na lista.

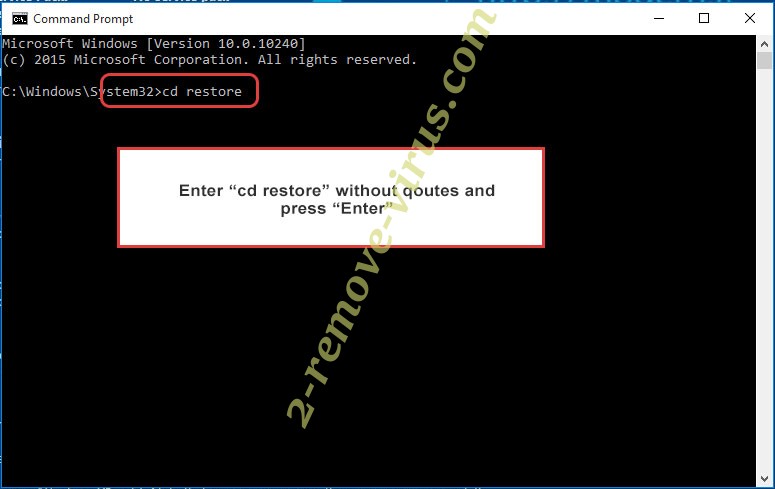

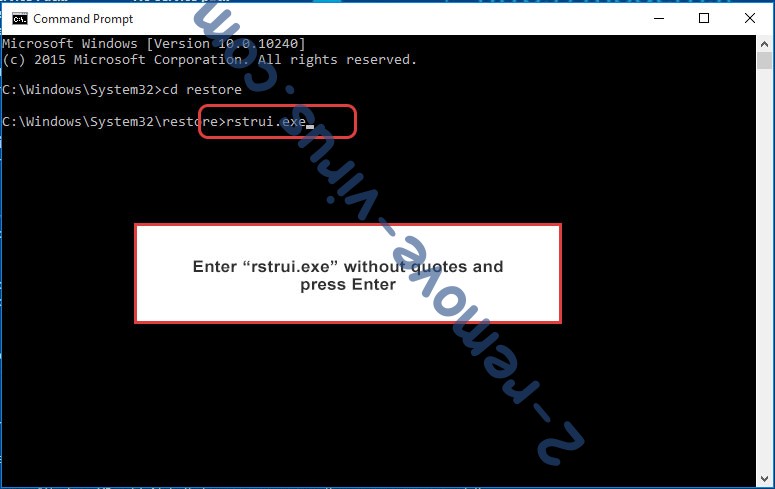

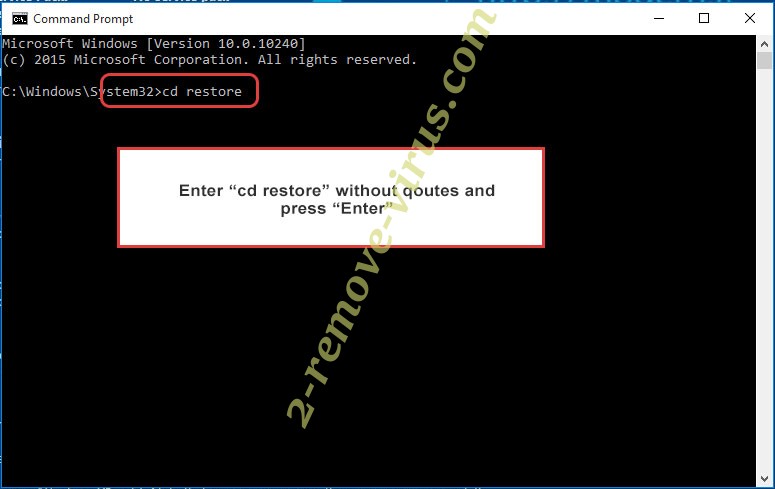

- Digite cd restore e toque em Enter.

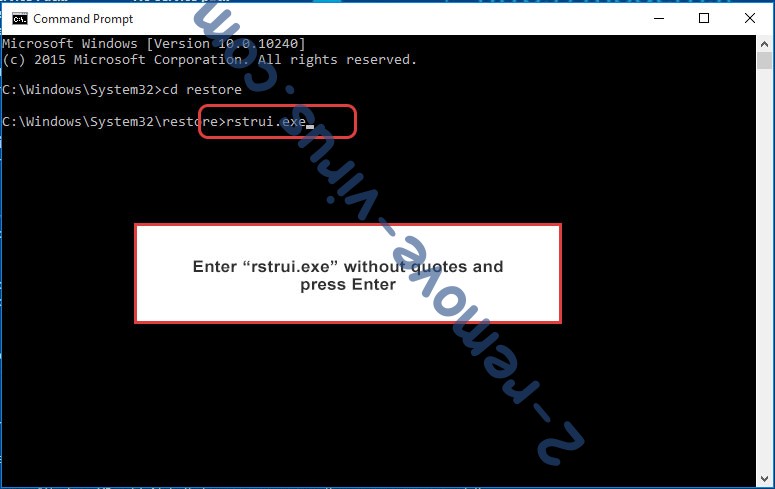

- Digite rstrui.exe e pressione Enter.

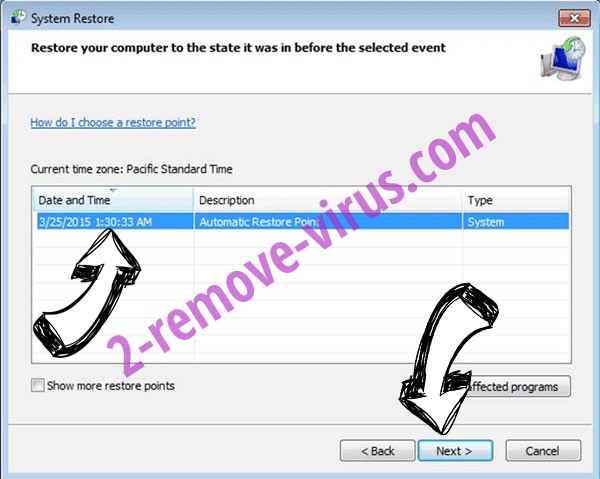

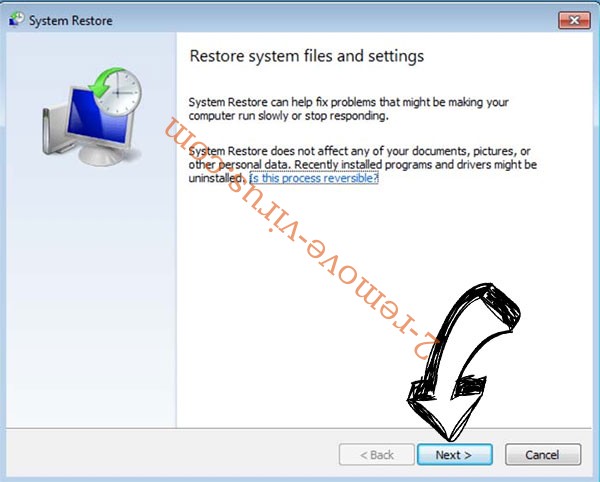

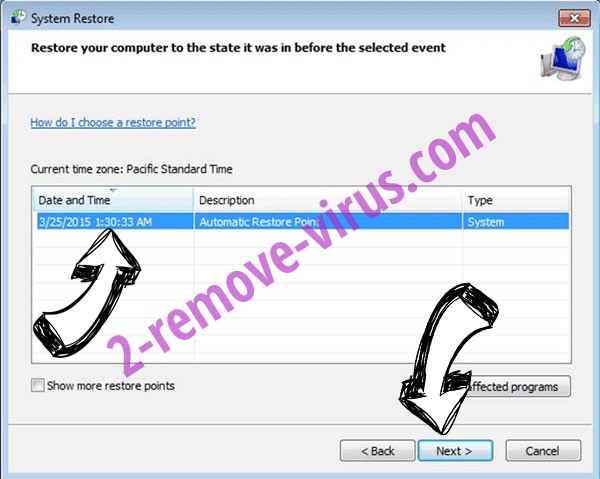

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

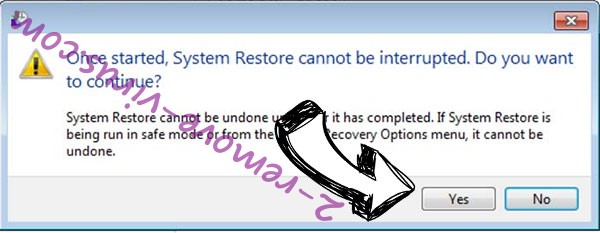

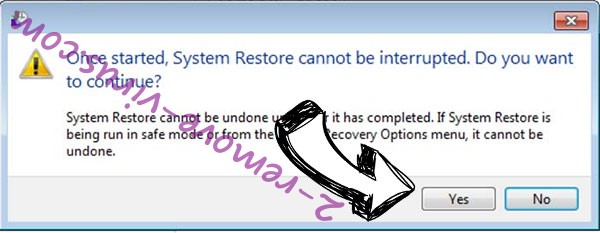

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

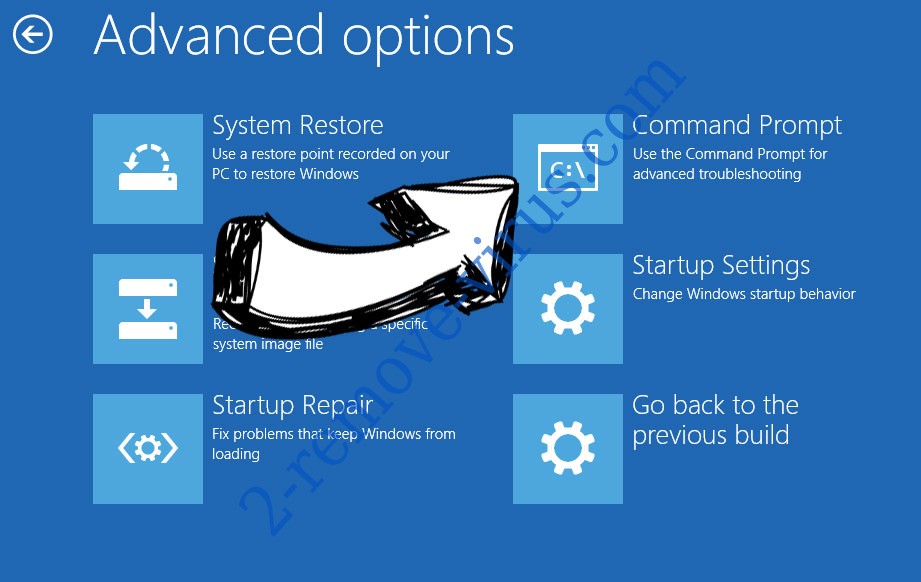

Excluir CRYPTER v2.40 Ransomware do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.