Sobre Venomous Ransomware o vírus

Venomous Ransomware é um malware criptografando arquivos, mas a categorização que você provavelmente já ouviu antes é ransomware. Embora o ransomware tenha sido amplamente falado, é provável que você não tenha ouvido falar dele antes, portanto, você pode não saber o que a contaminação pode significar para o seu dispositivo. O Ransomware pode usar algoritmos de criptografia fortes para bloquear dados, o que impede que você os acesse por mais tempo.

Como o ransomware pode resultar em perda permanente de dados, ele é categorizado como uma ameaça muito perigosa. Os criminosos cibernéticos lhe darão a opção de descriptografar arquivos se você pagar o resgate, mas essa opção não é recomendada por algumas razões. Há muitos casos em que pagar o resgate não significa descriptografia de arquivos. Não há nada que impeça os criminosos de pegar seu dinheiro, sem lhe dar uma maneira de descriptografar arquivos. Além disso, ao ceder às demandas, você estaria apoiando suas atividades futuras, como mais ransomware. Você realmente quer apoiar algo que faz bilhões de dólares em danos. Os bandidos também percebem que podem ganhar dinheiro fácil, e quanto mais vítimas cumprem as exigências, mais atraentes a criptografia de dados programas maliciosos se torna para esse tipo de pessoas. Situações em que você pode perder seus dados podem ocorrer o tempo todo, então pode ser mais sábio investir em backup. Se o backup foi feito antes de pegar a ameaça, você pode simplesmente excluir Venomous Ransomware e desbloquear Venomous Ransomware arquivos. Se você não sabia o que é criptografar malware de dados, talvez não soubesse como ele conseguiu infectar seu sistema, nesse caso você deve ler vigilantemente o parágrafo abaixo.

Como Venomous Ransomware se espalha

A maioria das formas típicas de criptografia de dados de distribuição de malware são através de e-mails de spam, kits de exploração e downloads maliciosos. Visto que esses métodos ainda são usados, isso significa que as pessoas são bastante negligentes ao usar e-mail e baixar arquivos. No entanto, alguns malwares de codificação de arquivos poderiam usar métodos muito mais sofisticados, o que requer mais esforço. Os hackers não precisam se esforçar muito, apenas escrever um e-mail genérico que pareça um pouco crível, anexar o arquivo contaminado ao e-mail e enviá-lo para potenciais vítimas, que podem acreditar que o remetente é alguém legítimo. Como o tema é sensível, as pessoas são mais propensas a abrir e-mails falando sobre dinheiro, portanto esses tipos de tópicos são frequentemente usados. Os hackers também geralmente fingem ser da Amazon, e alertam as vítimas em potencial de que houve alguma atividade estranha notada em sua conta, o que tornaria o usuário menos cuidadoso e eles seriam mais propensos a abrir o anexo. Há algumas coisas que você deve levar em conta ao abrir arquivos anexados a e-mails se quiser manter seu computador protegido. Em primeiro lugar, se você não estiver familiarizado com o remetente, investigue-os antes de abrir o anexo. Se você estiver familiarizado com eles, certifique-se de que é genuinamente eles, verificando cuidadosamente o endereço de e-mail. Os e-mails também geralmente contêm erros de gramática, que tendem a ser bastante evidentes. Outro sinal notável pode ser o seu nome ausente, se, digamos que você é um cliente da Amazon e eles deveriam enviar-lhe um e-mail, eles não usariam saudações gerais como Caro Cliente/Membro/Usuário, e em vez disso inseriria o nome que você lhes deu. Vulnerabilidades em seu computador Programas vulneráveis também podem ser usados como um caminho para o seu dispositivo. Todos os softwares têm vulnerabilidades, mas quando são encontrados, são regularmente corrigidos por fornecedores para que o malware não possa aproveitar para entrar. Infelizmente, como comprovado pelo ransomware WannaCry, nem todos os usuários instalam atualizações, por uma razão ou outra. Situações em que software malicioso usa pontos fracos para entrar é por isso que é tão essencial que seus programas obtenham atualizações regularmente. As atualizações podem ser instaladas automaticamente, se você não quiser se incomodar com elas todas as vezes.

O que você pode fazer sobre seus dados

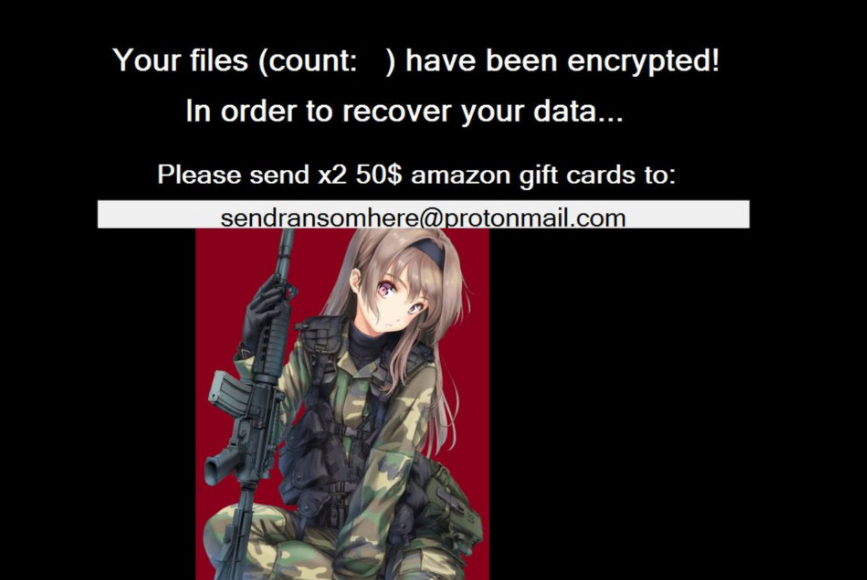

Assim que o malware de criptografia de arquivo entrar no seu dispositivo, ele digitalizará seu computador para tipos específicos de arquivos e, uma vez localizados, ele os criptografará. Você não será capaz de abrir seus arquivos, então mesmo que você não note o processo de criptografia, você saberá eventualmente. Todos os arquivos criptografados terão uma extensão de arquivo, que auxilia as pessoas a identificar qual arquivo criptografando malware eles têm. Seus dados podem ter sido criptografados usando algoritmos de criptografia fortes, e há uma probabilidade de que eles possam ser criptografados sem probabilidade de recuperá-los. Se você ainda não tem certeza sobre o que está acontecendo, a nota de resgate descreverá tudo. O que os hackers recomendarão que você faça é usar seu utilitário de descriptografia pago e avisar que você pode prejudicar seus arquivos se você usar um método diferente. Se o valor do resgate não for claramente declarado, você terá que usar o endereço de e-mail dado para entrar em contato com os hackers para ver a quantia, o que pode depender do valor de seus dados. Já mencionamos isso antes, mas.não acreditamos que pagar o resgate seja a melhor escolha. Só pense em ceder às exigências quando você tentar tudo o resto. Talvez você tenha feito backup, mas simplesmente esquecido. Ou, se você tiver sorte, um decodificador gratuito pode estar disponível. Se um pesquisador de malware pode decifrar os dados criptografando software malicioso, um utilitário de descriptografia gratuito pode ser desenvolvido. Leve essa opção em consideração e somente quando você estiver completamente certo de que uma ferramenta de descriptografia gratuita não está disponível, caso você sequer pense em cumprir as exigências. Investir parte desse dinheiro para comprar algum tipo de backup pode fazer mais bem. Se seus arquivos mais valiosos forem mantidos em algum lugar, você simplesmente apaga Venomous Ransomware o vírus e depois restaura arquivos. Agora que você como o ransomware pode ser prejudicial, faça o seu melhor para evitá-lo. No mínimo, não abra anexos de e-mail aleatoriamente, atualize seus programas e só baixe de fontes que você sabe que são legítimas.

Venomous Ransomware remoção

Para encerrar o ransomware se ele ainda estiver presente no dispositivo, um utilitário anti-malware será necessário ter. Se você não tiver experiência quando se trata de computadores, danos acidentais podem ser causados ao seu computador ao tentar corrigir à Venomous Ransomware mão. Se você não quiser causar danos adicionais, vá com o método automático, também conhecido como um programa de remoção de malware. Ele também pode impedir a entrada de softwares maliciosos de criptografia de dados futuros, além de ajudá-lo a remover este. Então pesquise o que corresponde ao que você precisa, instale-o, escaneie o sistema e se a infecção for encontrada, termine-a. No entanto, o utilitário não é capaz de recuperar dados, então não se surpreenda que seus arquivos permaneçam como eram, criptografados. Se você tiver certeza de que seu sistema está limpo, recupere arquivos de backup, se você tiver.

Offers

Baixar ferramenta de remoçãoto scan for Venomous RansomwareUse our recommended removal tool to scan for Venomous Ransomware. Trial version of provides detection of computer threats like Venomous Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua Venomous Ransomware usando o modo seguro com rede.

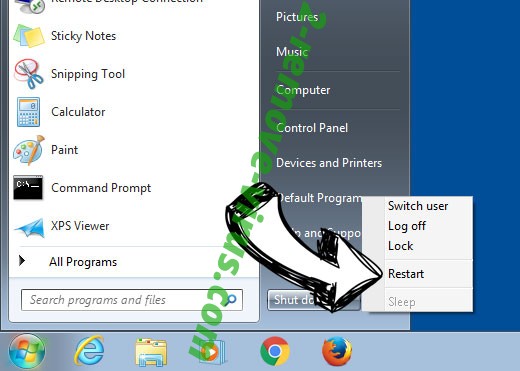

Remova o Venomous Ransomware do Windows 7/Windows Vista/Windows XP

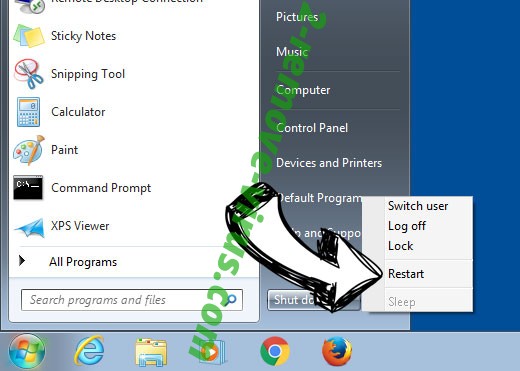

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

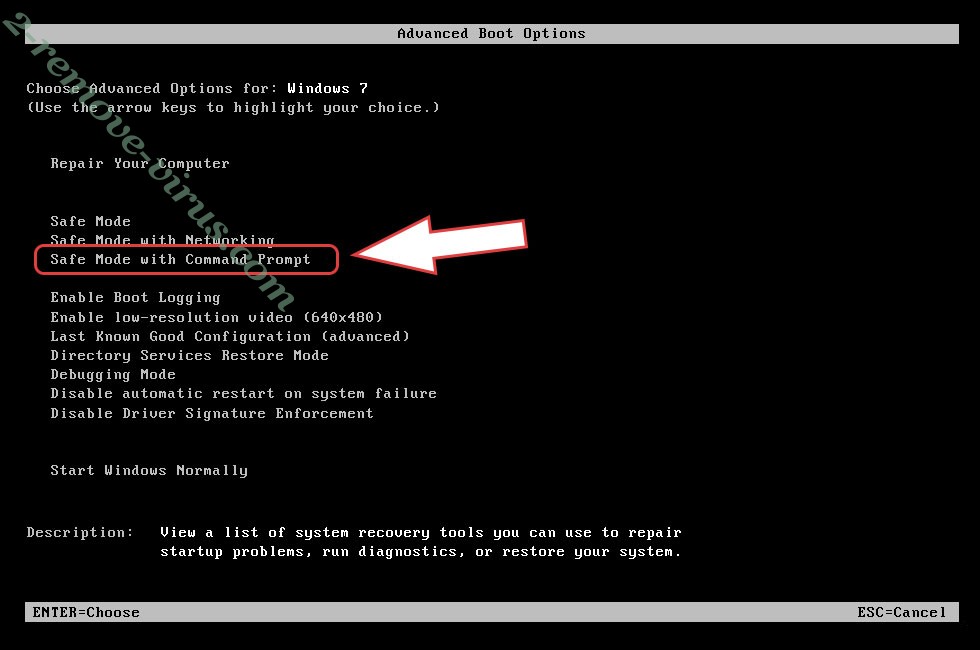

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover Venomous Ransomware

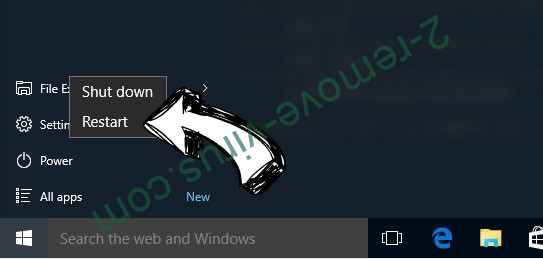

Remova o Venomous Ransomware do Windows 8/Windows 10

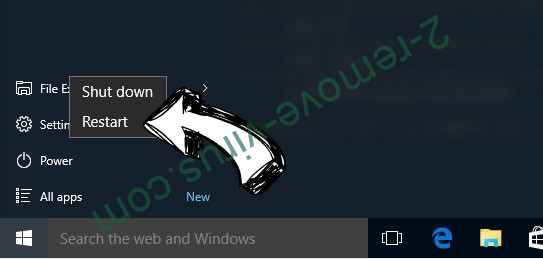

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

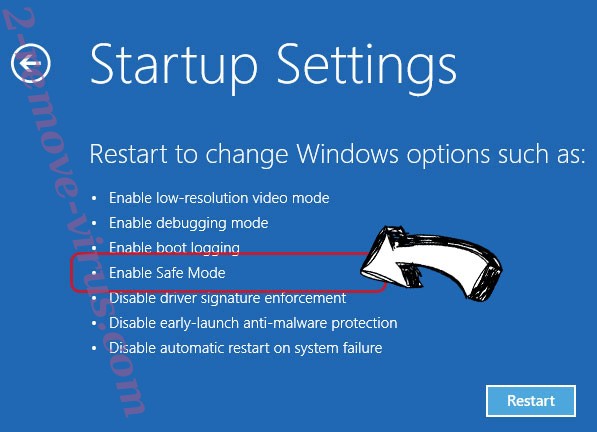

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o Venomous Ransomware

passo 2. Restaurar seus arquivos usando a restauração do sistema

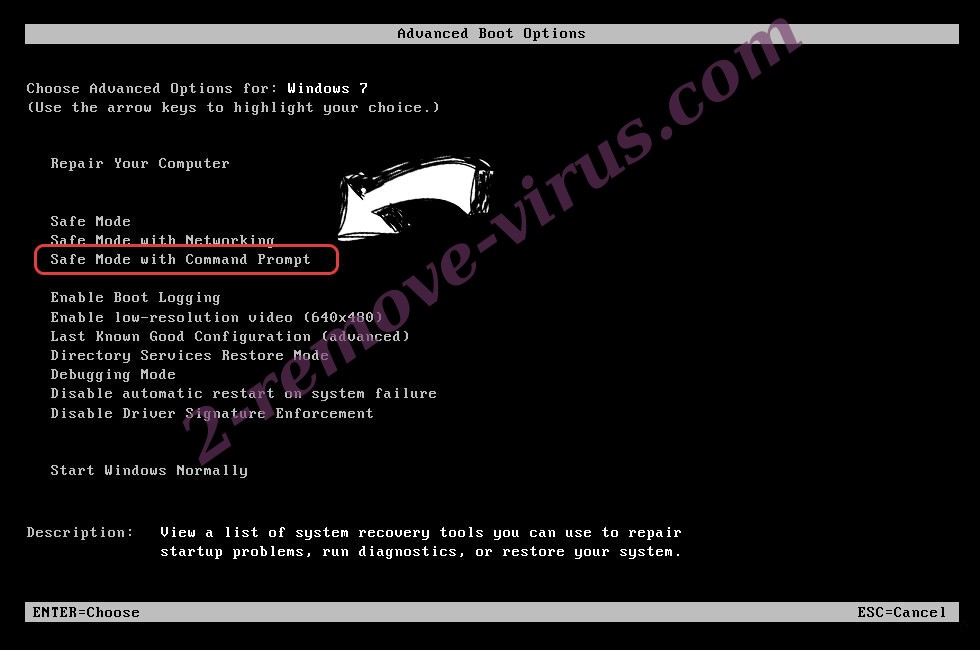

Excluir Venomous Ransomware de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

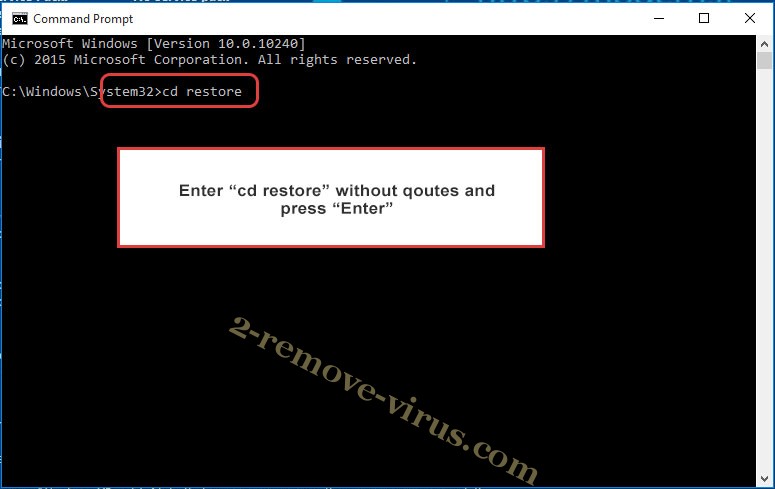

- Escolha o Prompt de comando na lista.

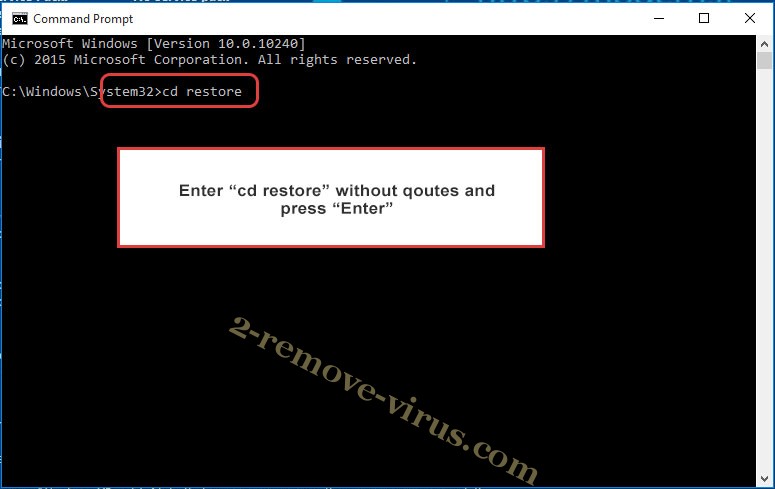

- Digite cd restore e toque em Enter.

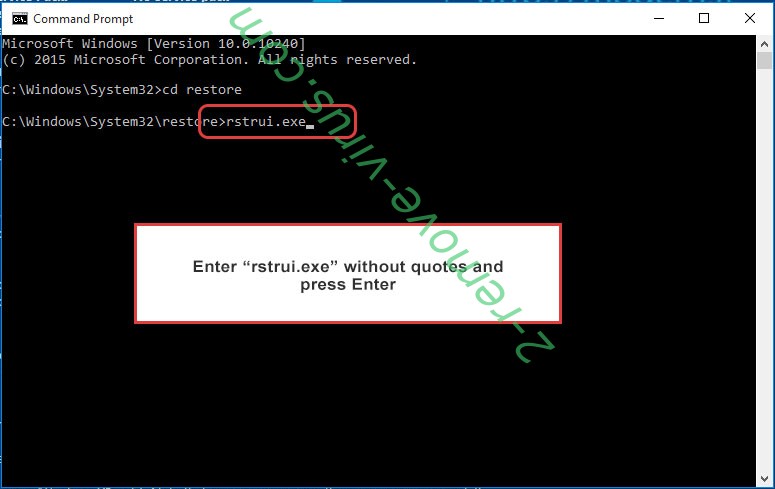

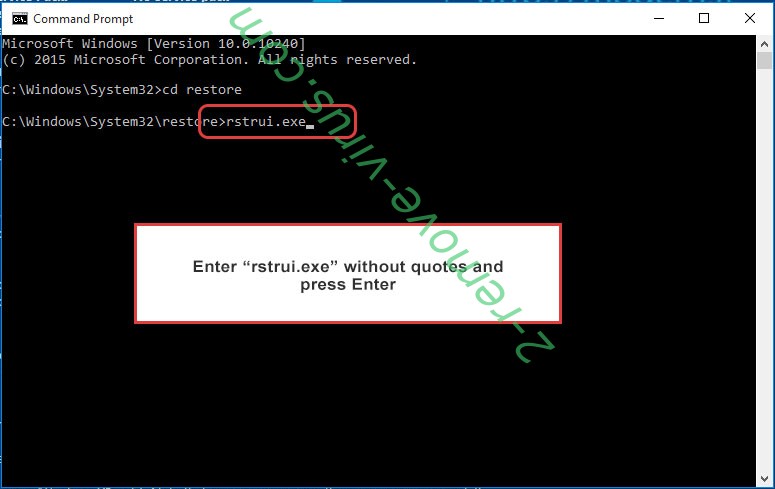

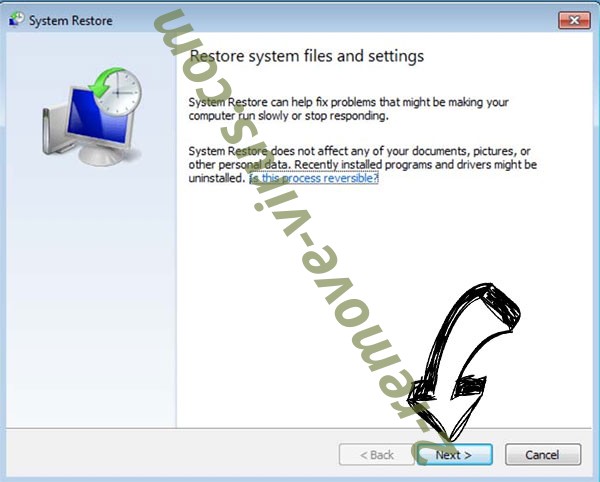

- Digite rstrui.exe e pressione Enter.

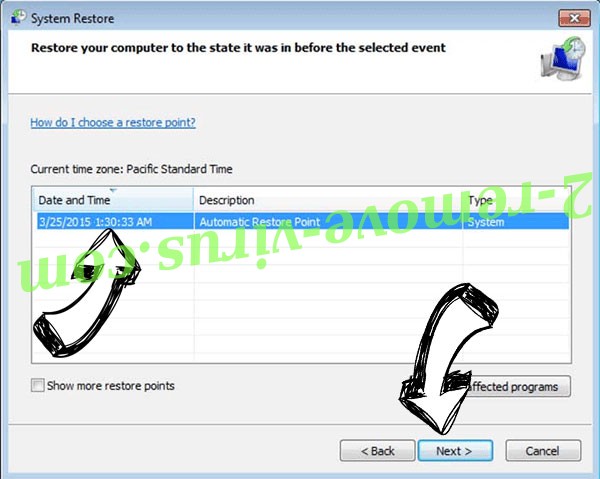

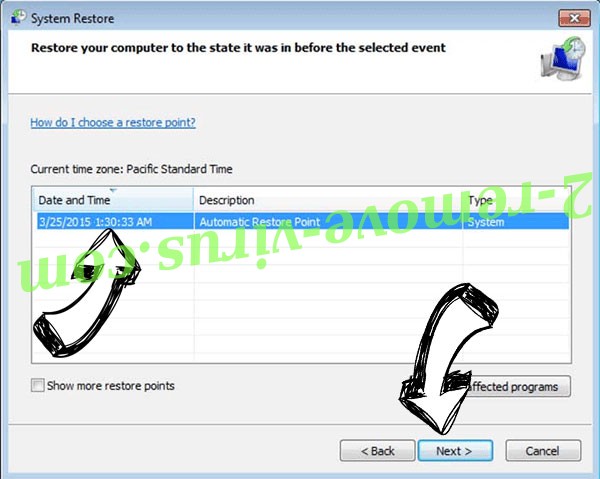

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

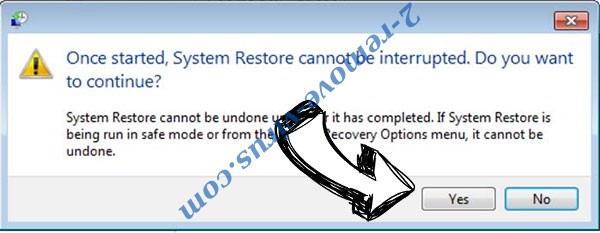

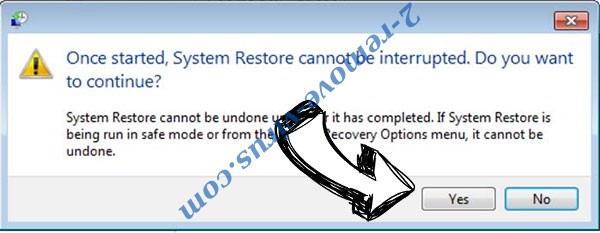

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

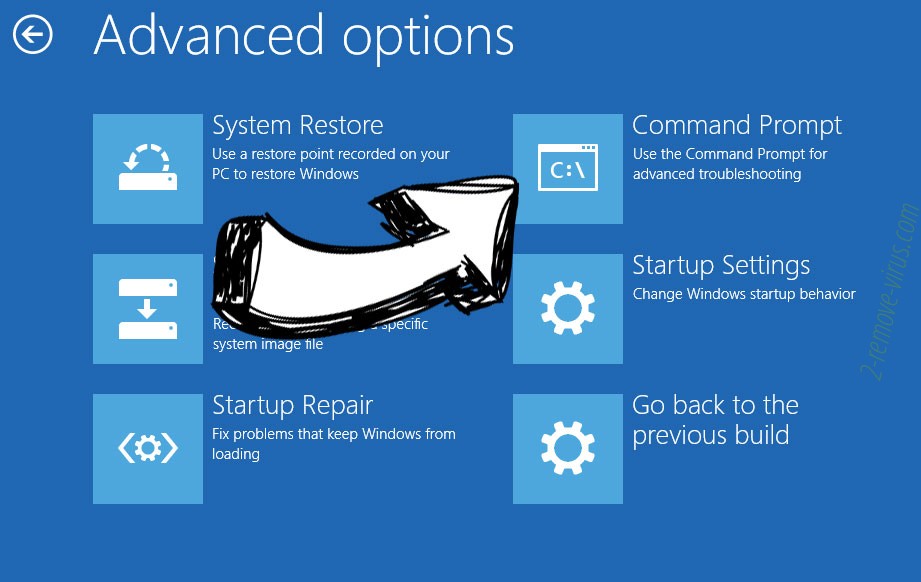

Excluir Venomous Ransomware do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.