Является ли это тяжелым Boot ransomware вирусом

Вымогателей известный как Boot ransomware классифицируется как тяжелая инфекция, из-за количества вреда, который он может сделать для вашего компьютера. Вымогателей не то, что каждый человек слышал, и если вы только что столкнулись с ним сейчас, вы узнаете, как повреждения это может быть из первых рук. Вымогатели используют сильные алгоритмы шифрования для кодирования файлов, и как только процесс будет выполнен, файлы будут заблокированы, и вы не сможете открыть их. Причина этого вредоносных программ считается серьезной угрозой, потому что вымогателей заблокированные файлы не всегда восстанавливаются. Вам также предложат купить утилиту расшифровки за определенную сумму денег, но это не предложенный вариант по нескольким причинам.

Прежде всего, оплата не обеспечит расшифровку файлов. Почему люди, ответственные за шифрование файлов, помогут вам восстановить их, когда ничто не мешает им просто взять ваши деньги. Кроме того, заплатив, вы будете финансировать будущие проекты кибер-преступников. Вымогателей уже сделал миллиарды на сумму ущерба для бизнеса в 2017 году, и это всего лишь оценка. И чем больше людей дают им денег, тем больше прибыльный бизнес вымогателей становится, и что привлекает многих людей в отрасли. Покупка резервного копирования с требуемыми деньгами будет гораздо мудрее решения, потому что если вы когда-нибудь столкнуться с такого рода ситуации снова, вы можете просто разблокировать Boot ransomware данные из резервного копирования и их потери не будет возможность. В случае, если у вас есть резервная резервная информация до заражения, удалить Boot ransomware вирус и восстановить данные оттуда. Информация о наиболее распространенных методах распределения будет предоставлена в приведенном ниже пункте, если вы не уверены в том, как вымогателей удалось заразить вашу систему.

Вымогателей распространения способов

Вложения электронной почты, эксплойт комплекты и вредоносные загрузки являются наиболее распространенными методами распространения вымогателей. Это, как правило, не обязательно придумывать более сложные методы, потому что много людей не осторожны, когда они используют электронную почту и скачать что-то. Можно было бы также использовать более сложные методы, хотя и не так часто. Преступники просто должны использовать известное название компании, написать убедительное письмо, добавить вредоносный файл на электронную почту и отправить его возможным жертвам. Пользователи более склонны к открытию связанных с деньгами писем, таким образом, эти типы тем часто используются. И если кто-то, кто претендует на Amazon было по электронной почте человеку о сомнительной деятельности в их счет или покупки, владелец счета будет гораздо более склонны к открытию вложения, не думая. Из-за этого, вы должны быть осторожны при открытии электронной почты, и обратите внимание на признаки того, что они могут быть вредоносными. Если вы не знакомы с отправителем, исследуйте. Даже если вы знаете отправителя, не спешите, сначала исследуйте адрес электронной почты, чтобы убедиться, что он является законным. Электронные письма могут быть полны грамматических ошибок, которые, как правило, вполне очевидны. Другой очевидный ключ может быть ваше имя отсутствует, если, позволяет сказать, что вы используете Amazon, и они должны были отправить вам по электронной почте, они не будут использовать общие приветствия, как Уважаемые клиента / член / пользователь, а вместо этого будет вставлять имя, которое вы дали им. Слабые места в системе также могут быть использованы для инфекции. Все программы имеют слабые места, но обычно, авторы программного обеспечения исправить их, когда они идентифицируют их так, что вредоносные программы не могут использовать его для входа в устройство. Как было показано WannaCry, однако, не все, что быстро обновить свои программы. Очень важно, что вы часто обновляете программное обеспечение, потому что если слабое место является достаточно серьезным, он может быть использован вредоносным программным обеспечением. Постоянно устанавливать обновления может получить надоедливым, так что вы можете настроить их для установки автоматически.

Как он себя ведет

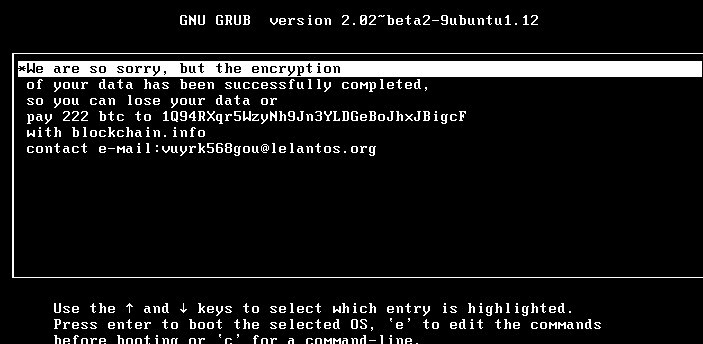

Когда данные, шифрующие вредоносное программное обеспечение, успеют войти в вашу систему, они будут сканировать определенные типы файлов, и как только они будут найдены, они будут зашифрованы. Первоначально, это может ввести в заблуждение, что происходит, но когда ваши файлы не могут быть открыты как обычно, вы по крайней мере знаете, что-то не так. Необычное расширение также будет прикреплено ко всем затронутым файлам, которые могут помочь определить правильный файл кодирования вредоносных программ. Следует отметить, что расшифровка данных может быть невозможной, если будут использованы мощные алгоритмы шифрования. В случае, если вы все еще путают о том, что происходит, все будет ясно в уведомлении о выкупе. Вам будет предложен расшифровщик в обмен на определенную сумму денег. Если цена на расшифровку не отображается должным образом, вам придется связаться с хакерами, как правило, через предоставленный адрес электронной почты, чтобы узнать, сколько и как платить. По уже обсуждаемым причинам, платить мошенникам не является воодушевленным выбором. Попробуйте все другие вероятные варианты, прежде чем вы даже рассмотреть вопрос о соблюдении требований. Может быть, вы просто не помните, сделать резервную. Свободное программное обеспечение для расшифровки также может быть вариантом. Утилита расшифровки может быть доступна бесплатно, если кто-то смог расшифровать вымогателей. Учтите, что перед оплатой запрошенных денег даже пересекает ваш ум. Вы не столкнетесь с возможной потерей данных, если вы когда-нибудь в конечном итоге в этой ситуации снова, если вы вложили часть этой суммы в купить резервное копирование с этими деньгами. Если резервная система была создана до того, как инфекция вторглась, вы можете восстановить файлы после устранения Boot ransomware вируса. Если вы хотите избежать вымогателей в будущем, ознакомиться с вероятными средствами, с помощью которых он может войти в ваш компьютер. Придерживайтесь безопасных страниц, когда дело доходит до загрузки, будьте осторожны при работе с вложениями электронной почты, и убедитесь, что программы являются актуальными.

Способы удаления Boot ransomware

Если файл шифрования вредоносной программы все еще находится в компьютере, вам придется получить анти-вредоносный инструмент, чтобы избавиться от него. Чтобы вручную исправить Boot ransomware не простой процесс, и вы можете в конечном итоге чего о больше вреда. Вместо этого, мы предлагаем вам использовать инструмент удаления вредоносных программ, метод, который не поставит ваш компьютер в опасности. Это также может остановить будущие вымогателей от входа, в дополнение к оказанию помощи вам в удалении этого. Найдите, какое программное обеспечение для удаления вредоносных программ наиболее подходит для вас, установите его и разрешите выполнить сканирование вашего устройства, чтобы определить инфекцию. Как бы ни прискорбно это ни было, инструмент для борьбы с вредоносным ПО не поможет вам восстановить данные, так как он не способен на это. После того, как инфекция очищается, убедитесь, что вы приобретаете резервное копирование и регулярно резервное копирование всех важных данных.

Offers

Скачать утилитуto scan for Boot ransomwareUse our recommended removal tool to scan for Boot ransomware. Trial version of provides detection of computer threats like Boot ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите Boot ransomware, используя безопасный режим с поддержкой сети.

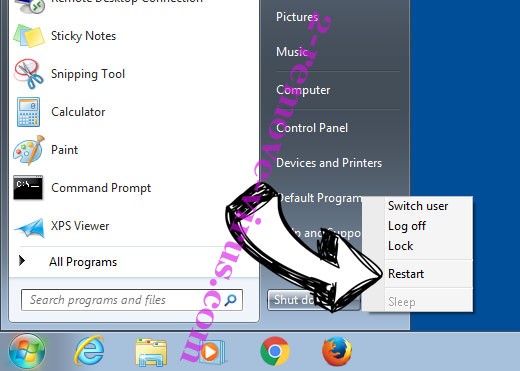

Удалить Boot ransomware из Windows 7/Windows Vista/Windows XP

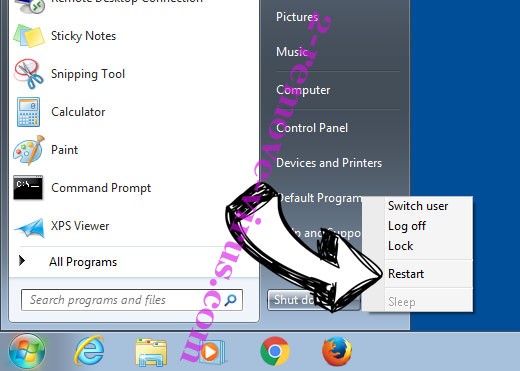

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

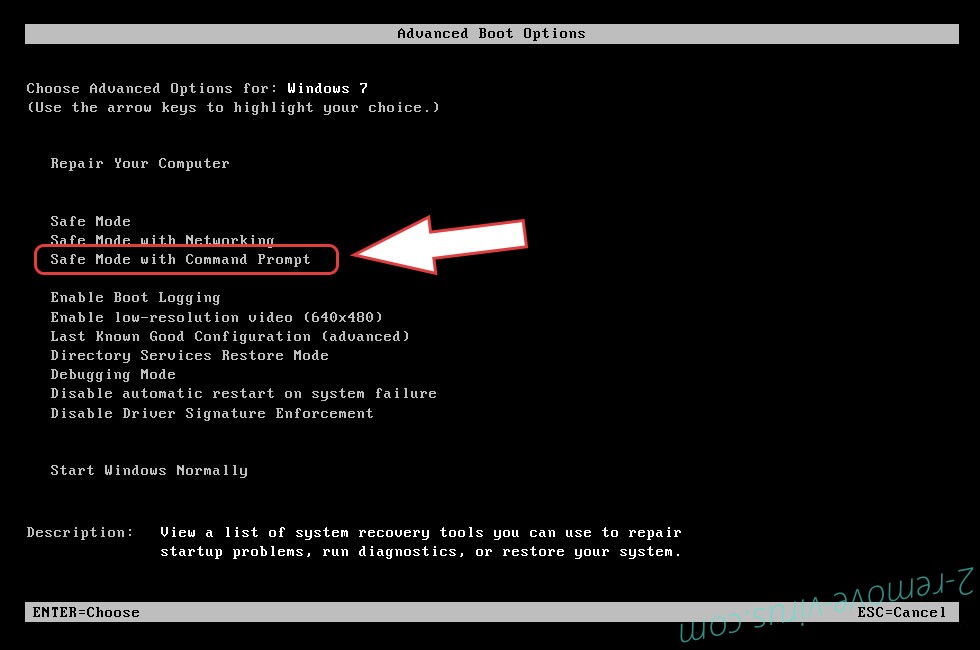

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления Boot ransomware

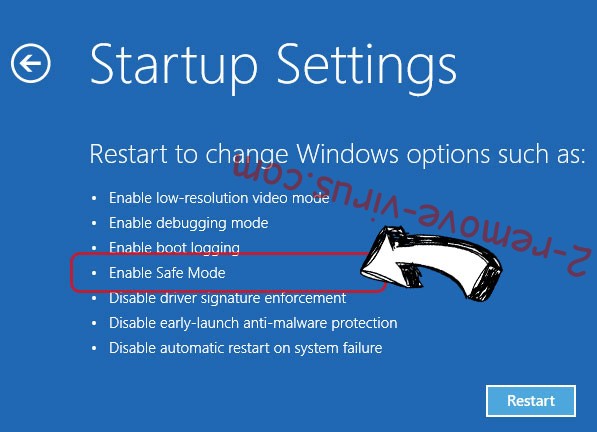

Удалить Boot ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления Boot ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

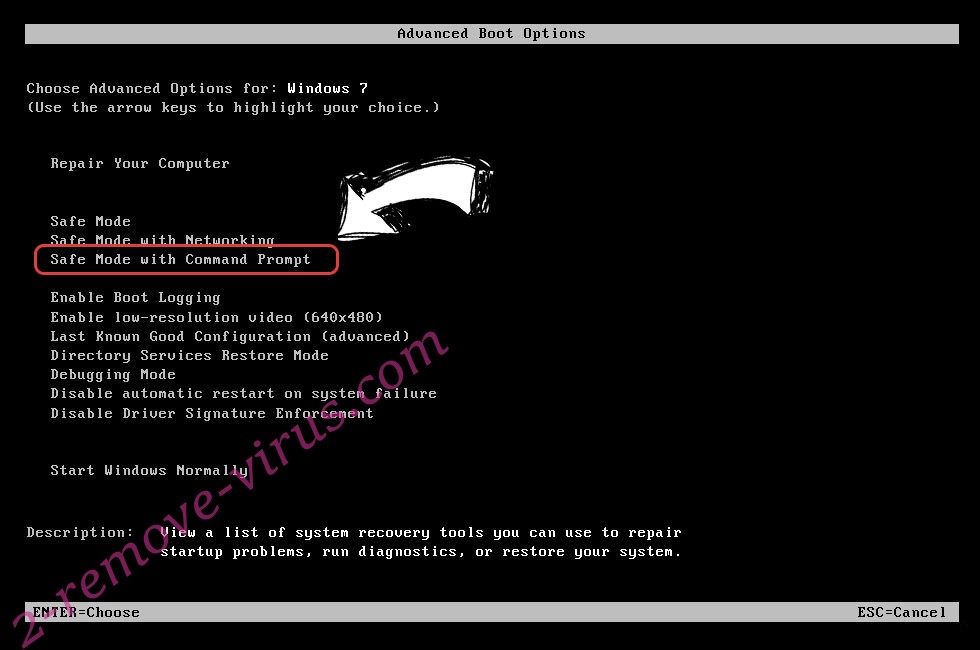

Удалить Boot ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

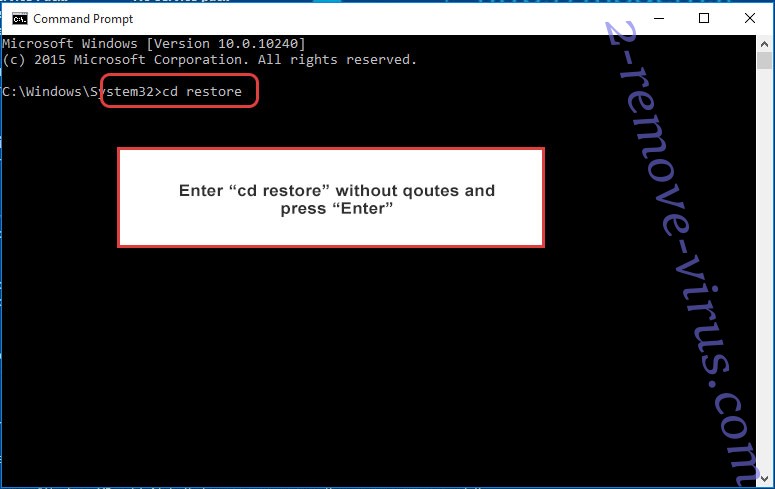

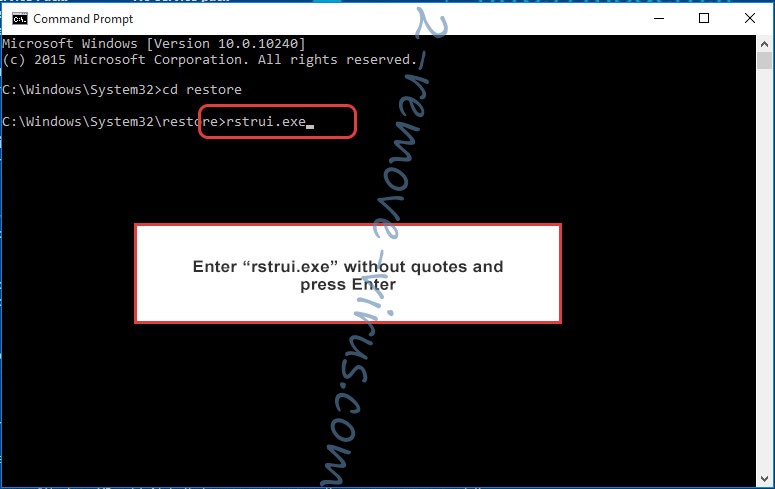

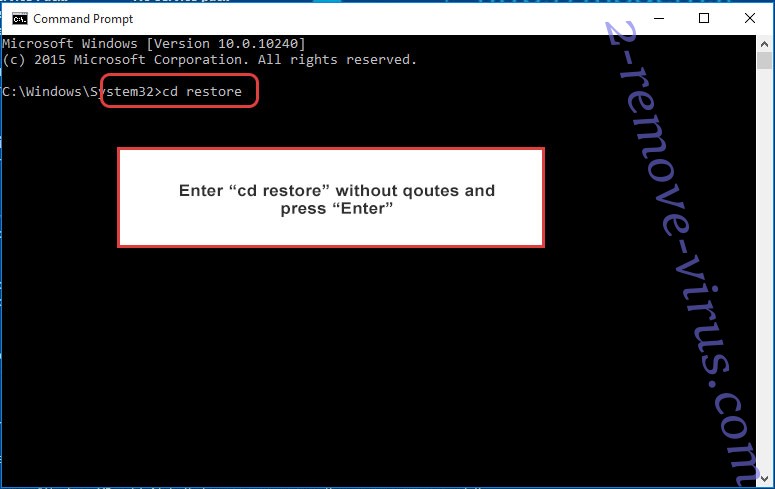

- Введите cd restore и нажмите Enter.

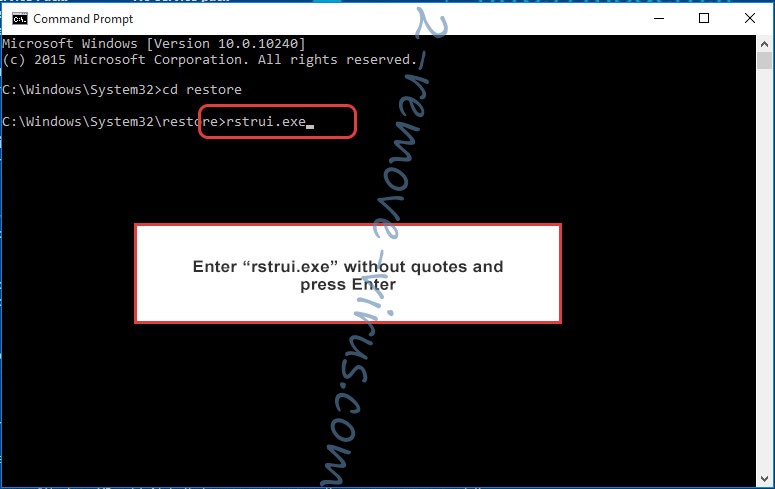

- Введите rstrui.exe и нажмите клавишу Enter.

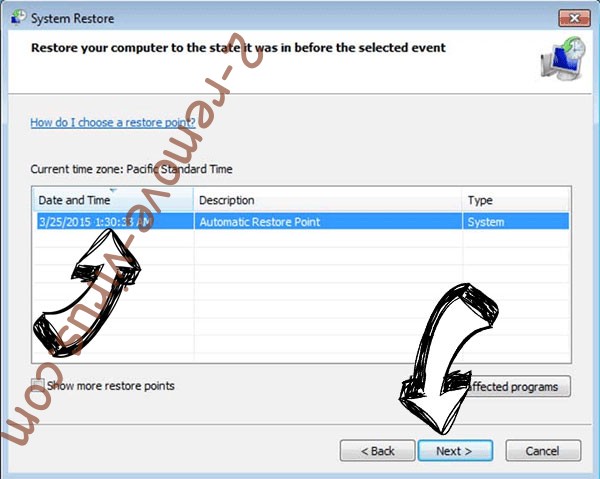

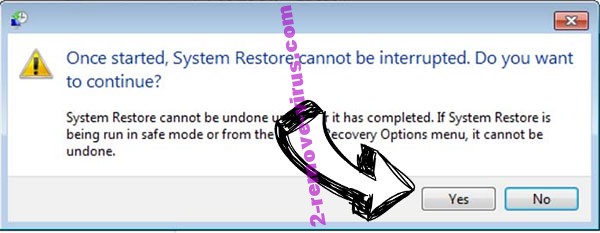

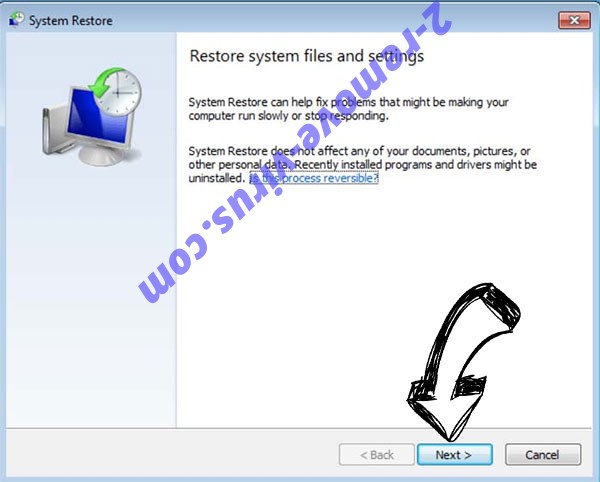

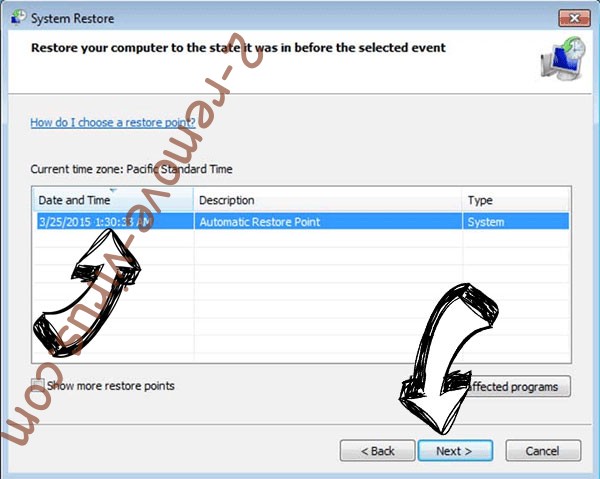

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

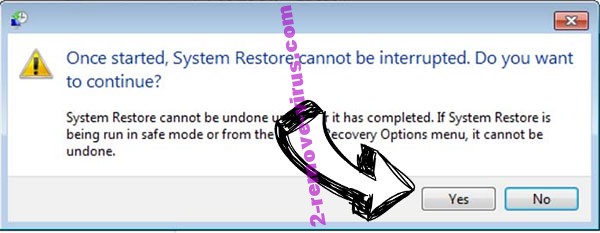

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить Boot ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

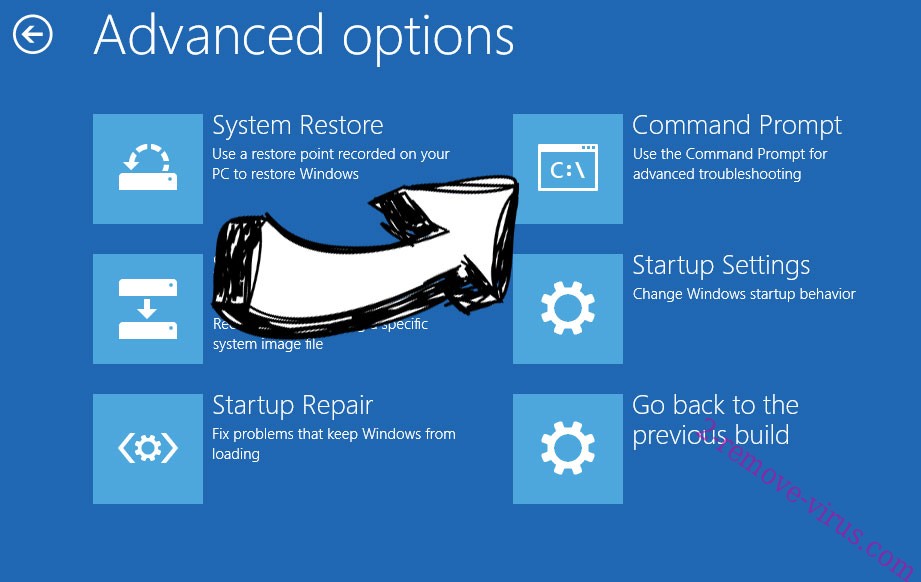

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.