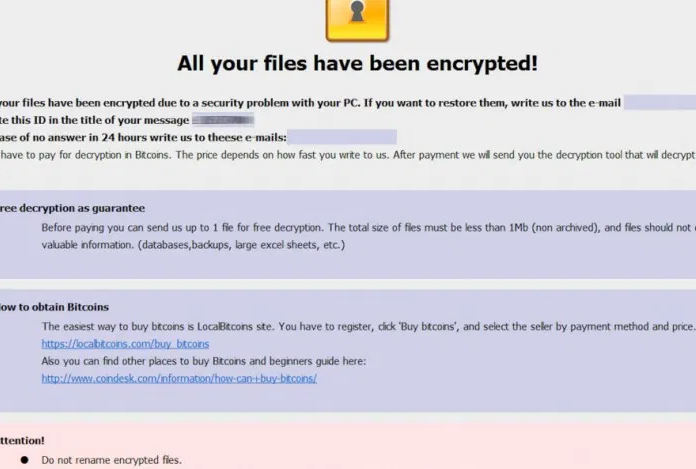

Eject переименовывает зашифрованные файлы, добавляя идентификатор жертвы, cynthia-it@protonmail.com адрес электронной почты и добавляя расширение «.eject» к их именам файлов. Например, он переименовывает файл под названием «1.jpg» на «1.jpg.id-1E857D00-2833». «Cynthia-it@protonmail.com.eject», «2.jpg» до «2.jpg.id»1E857D00-2833». «Цинтия-it@protonmail.com.eject», и так далее. Оба всплывающих окна («info.hta») и текстовый файл «info.txt» содержат инструкции о том, как связаться с разработчиками Eject и некоторые и некоторые другие детали.

Вымогателей известный как Eject ransomware классифицируется как серьезная угроза, из-за возможного вреда, который он может причинить. Вымогателей не то, что каждый человек слышал, и если это ваш первый раз сталкиваются с ним, вы узнаете на своем нелегком пути, сколько ущерба он может сделать. Мощные алгоритмы шифрования используются программами-вымогателями для шифрования данных, и как только они будут заблокированы, ваш доступ к ним будет заблокирован. Поскольку расшифровка файлов не всегда возможна, в дополнение к усилиям, которые требуется, чтобы вернуть все в нормальное русло, вымогателей считается одним из самых опасных вредоносных программ вы могли бы столкнуться. У вас есть возможность платить выкуп, чтобы получить утилиту расшифровки, но мы не поощряем это. Прежде всего, вы можете в конечном итоге просто тратить деньги ни за что, потому что мошенники не всегда восстановить файлы после оплаты. Имейте в виду, что вы имеете дело с мошенниками, которые, скорее всего, не чувствуют себя вынужденными восстановить ваши файлы, когда они имеют возможность просто принимать ваши деньги. Будущая деятельность киберпреступников также будет поддерживаться этими деньгами. Вымогателей уже стоит много денег для бизнеса, вы действительно хотите быть поддержка этого. Когда люди поддаются требованиям, шифрование файлов вредоносных программ постепенно становится более выгодным, тем самым привлекая больше людей, которых заманивают легкими деньгами. Инвестирование суммы, которая запрашивается от вас в надежное резервное копирование было бы гораздо лучшее решение, потому что если вы когда-нибудь встретить этот тип ситуации снова, вы файл потери не будет беспокоитьвасить вас, как они будут восстановлены из резервного копирования. Затем можно приступить к восстановлению данных после того, как вы исправить Eject ransomware вирус или аналогичные инфекции. Если вы не уверены в том, как вы получили загрязнения, наиболее распространенные методы будут объяснены в следующем пункте.

Методы распространения вымогателей

Наиболее частые данные кодирования вредоносных программ распространения способов включают через спам-сообщений, эксплойт комплектов и вредоносных загрузок. Многие вымогателей зависит от пользователей небрежно открытия вложений электронной почты и не должны использовать более сложные способы. Это не означает, что распространители не используют более сложные способы на всех, однако. Все мошенники должны сделать, это добавить зараженный файл по электронной почте, написать какой-то текст, и ложно заявить, что от законной компании / организации. Эти письма обычно обсуждают деньги, потому что из-за деликатности темы, пользователи более склонны к их открытию. И если кто-то, кто претендует на Amazon было по электронной почте пользователю о сомнительной деятельности в их счет или покупки, владелец счета может паниковать, свою очередь, небрежно, как результат и в конечном итоге открытие добавленного файла. Когда вы имеете дело с электронной почтой, Есть определенные признаки, чтобы высматривать, если вы хотите, чтобы защитить устройство. Проверьте, знаком ли вам отправитель перед открытием файла, добавленного в электронную почту, и если он вам не известен, проверьте их. Даже если вы знаете отправителя, вы не должны спешить, сначала проверить адрес электронной почты, чтобы убедиться, что он соответствует адрес у вас знать, принадлежит этому лицу / компании. Ошибки грамматики также являются признаком того, что письмо может быть не то, что вы думаете. Другой общей характеристикой является отсутствие вашего имени в приветствии, если кто-то, чья электронная почта вы должны обязательно открыть были по электронной почте вам, они, безусловно, знаю ваше имя и использовать его вместо универсального приветствия, как клиент или член. Для загрязнения также могут использоваться устаревшие уязвимости программного обеспечения. Программа имеет уязвимости, которые могут быть использованы с помощью кодирования вредоносных программ, но они регулярно патч поставщиков. Как было доказано WannaCry, однако, не все, что быстро обновить свое программное обеспечение. Ситуации, когда вредоносные программы используют уязвимости, чтобы попасть в то, почему очень важно, что вы обновляете программное обеспечение часто. Постоянно беспокоит об обновлениях может получить надоедливым, так что вы можете настроить их для установки автоматически.

Как он себя ведет

Ваши файлы будут кодированы вымогателей, как только он заражает ваш компьютер. Ваши файлы не будут доступны, так что даже если вы не видите, что происходит в начале, вы будете знать, что-то не так в конце концов. Вы заметите, что расширение файла было добавлено ко всем закодированным файлам, которые могли бы помочь распознать вымогателей. Ваши данные могли быть зашифрованы с помощью мощных алгоритмов шифрования, и существует вероятность того, что они могут быть заблокированы на постоянной основе. Уведомление о выкупе покажет, что случилось с вашими файлами. Предложенный расшифровщик, конечно, не будет бесплатным. Если цена на расшифровку не указана, вам придется связаться с преступниками, как правило, через адрес, который они предоставляют, чтобы увидеть, сколько и как платить. Очевидно, что мы не предлагаем вам платить, по уже обсуждаемым причинам. Только рассмотреть вопрос об оплате, когда вы пробовали все другие варианты. Может быть, вы забыли, что вы резервное копирование файлов. Или, может быть, бесплатный дешифратор был разработан. Если вредоносное КОДирование файлов можно взломать, специалист по вредоносным программам может выпустить программу расшифровки бесплатно. Примите этот вариант во внимание, и только тогда, когда вы уверены, что свободный дешифратор не вариант, если вы даже думать о соблюдении требований. Использование части этих денег, чтобы купить какой-то резервного копирования может оказаться лучше. Если вы сделали резервную произвудал до инфекции случилось, вы должны быть в состоянии восстановить их оттуда после удаления Eject ransomware вируса. Если вы ознакомитесь с данными, шифрующими методы распространения вредоносной программы, предотвращение инфекции не должно быть большим делом. Убедитесь, что вы устанавливаете обновление всякий раз, когда обновление становится доступным, вы не открываете случайные файлы, прикрепленные к электронной почте, и вы только скачать вещи из надежных источников.

Eject ransomware Удаления

программное обеспечение для удаления вредоносных программ будет необходимо, если вы хотите, чтобы данные шифрования вредоносной программы, чтобы исчезнуть полностью. Это может быть сложно вручную исправить Eject ransomware вирус, потому что ошибка может привести к дальнейшему вреду. Использование анти-вредоносного инструмента является лучшим выбором. Эти виды утилит создаются с целью обнаружения или даже остановки такого рода инфекций. Найти надежный инструмент, и как только он установлен, сканировать устройство, чтобы найти инфекцию. Как бы ни прискорбно это ни было, анти-вредоносная утилита не способна расшифровать ваши данные. Если программа-вымогатель была полностью прекращена, восстановите файлы, оттуда, где вы храните их, и если у вас нет его, начните использовать его.

Offers

Скачать утилитуto scan for Eject ransomwareUse our recommended removal tool to scan for Eject ransomware. Trial version of provides detection of computer threats like Eject ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите Eject ransomware, используя безопасный режим с поддержкой сети.

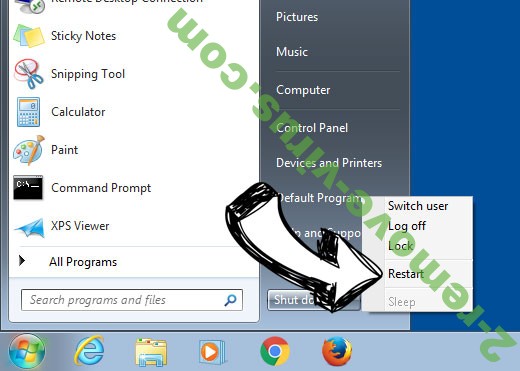

Удалить Eject ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

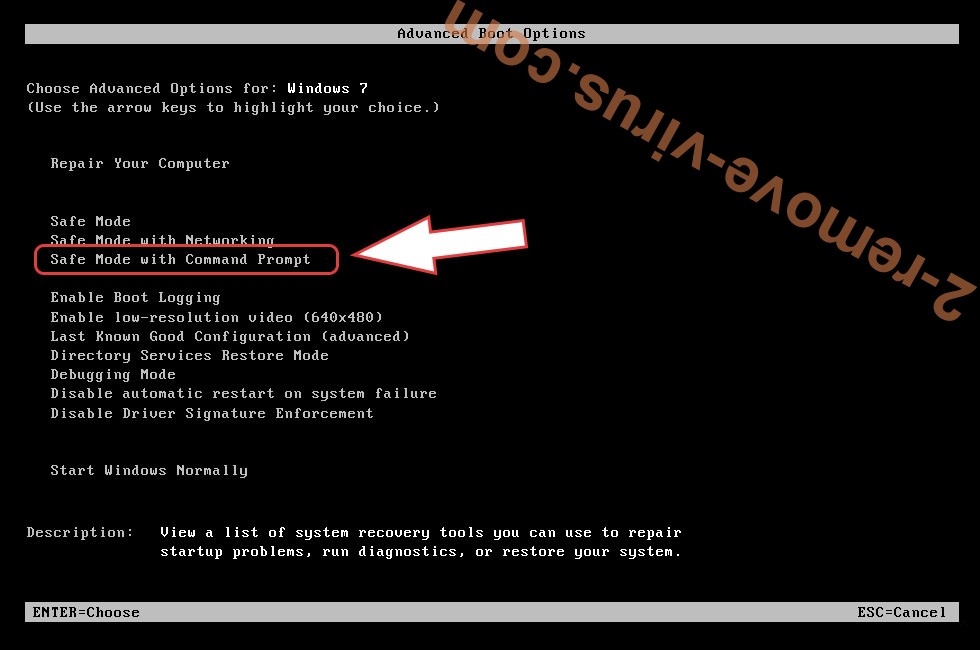

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления Eject ransomware

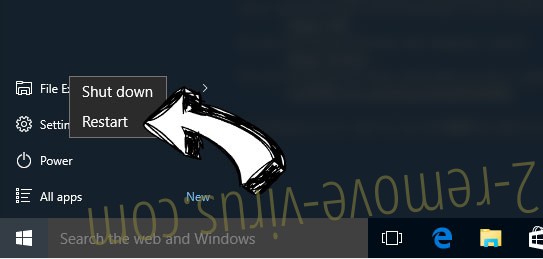

Удалить Eject ransomware из Windows 8/Windows 10

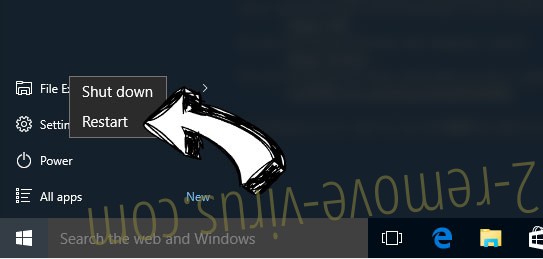

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

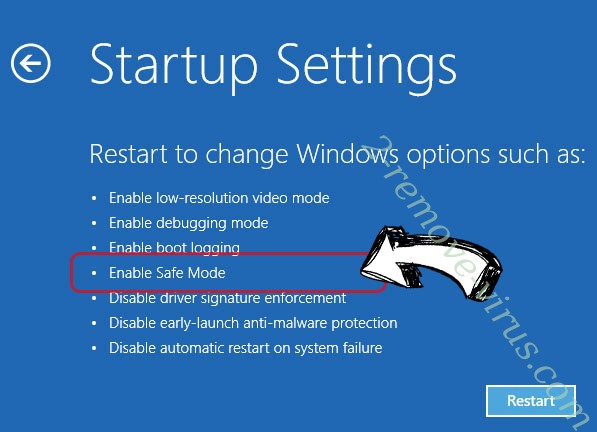

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления Eject ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

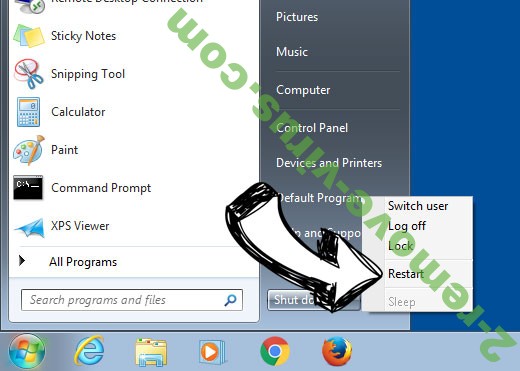

Удалить Eject ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

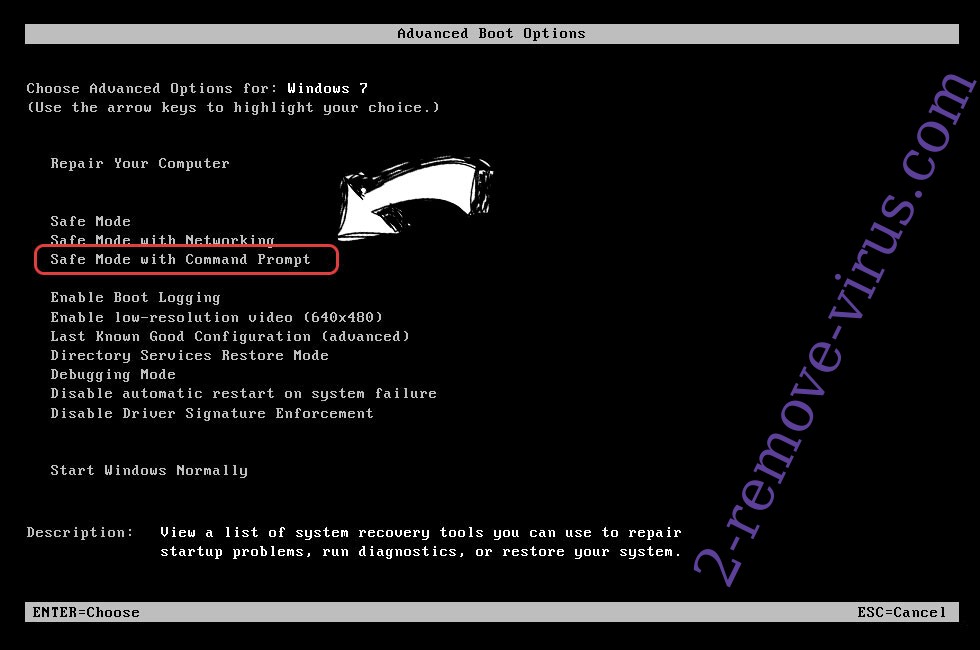

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

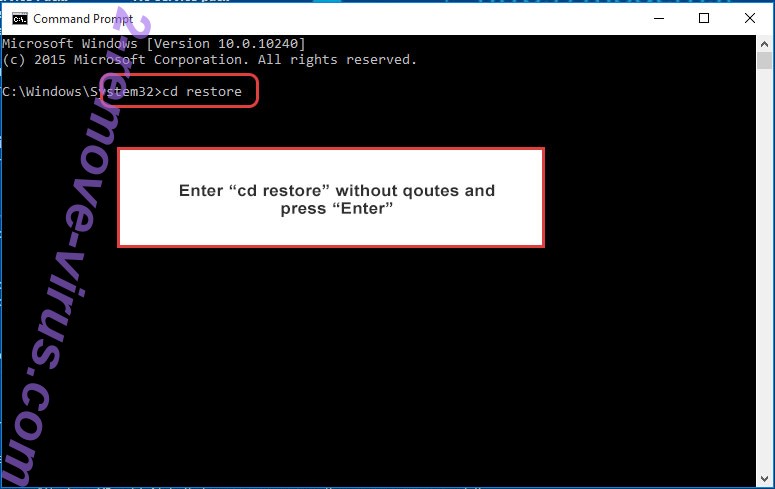

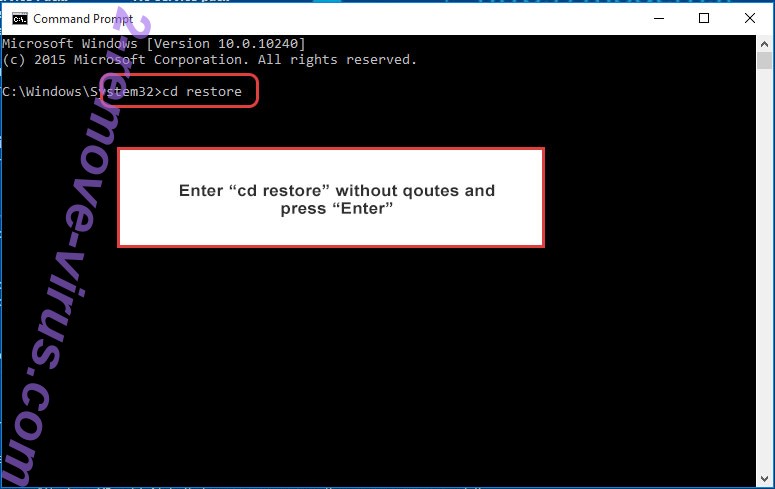

- Введите cd restore и нажмите Enter.

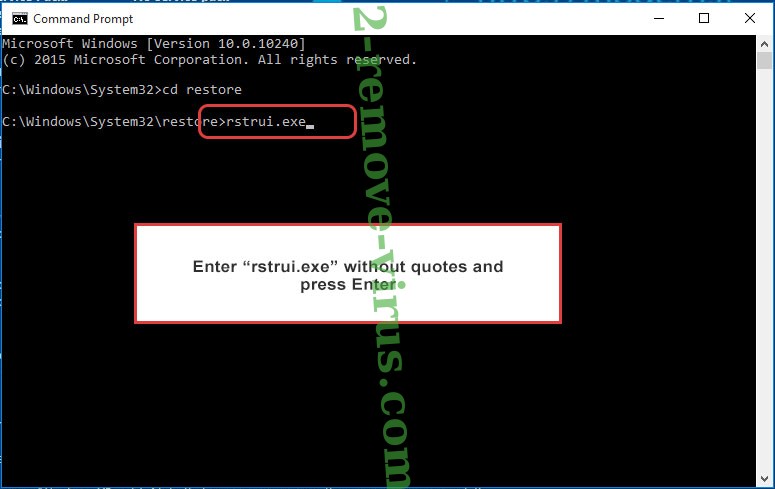

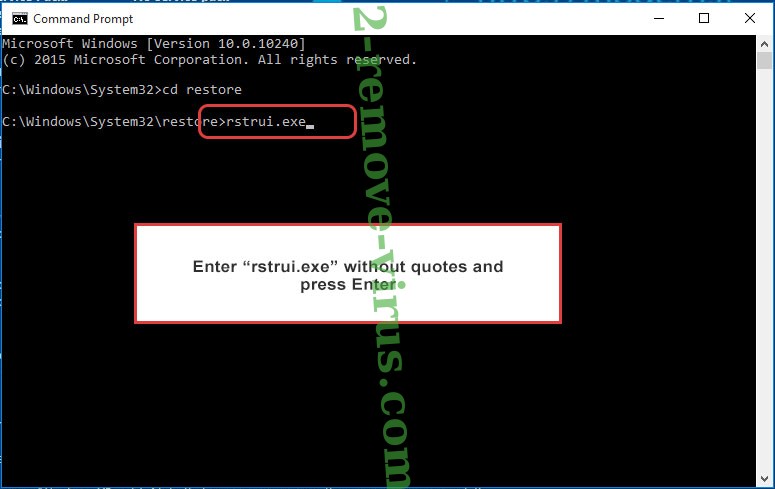

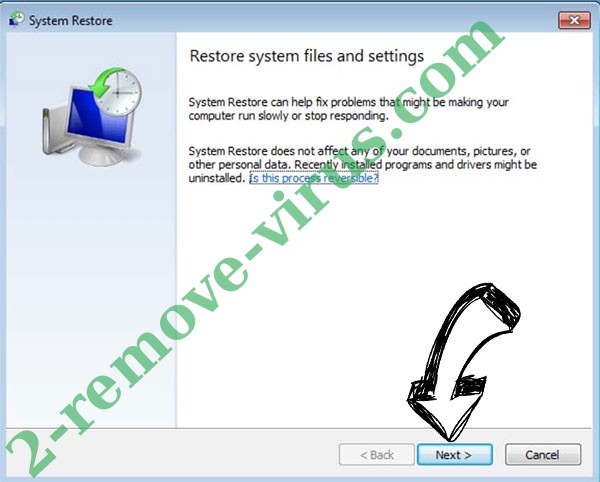

- Введите rstrui.exe и нажмите клавишу Enter.

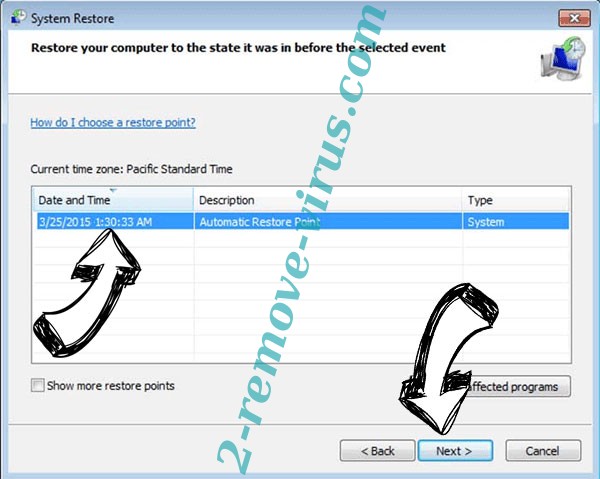

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

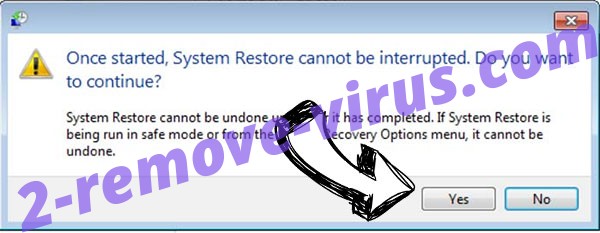

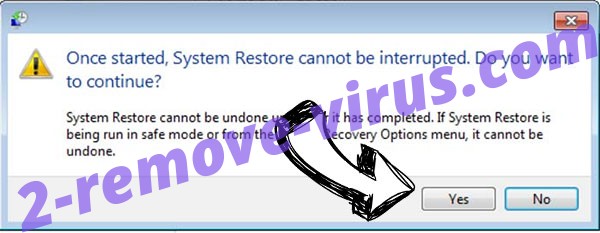

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить Eject ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

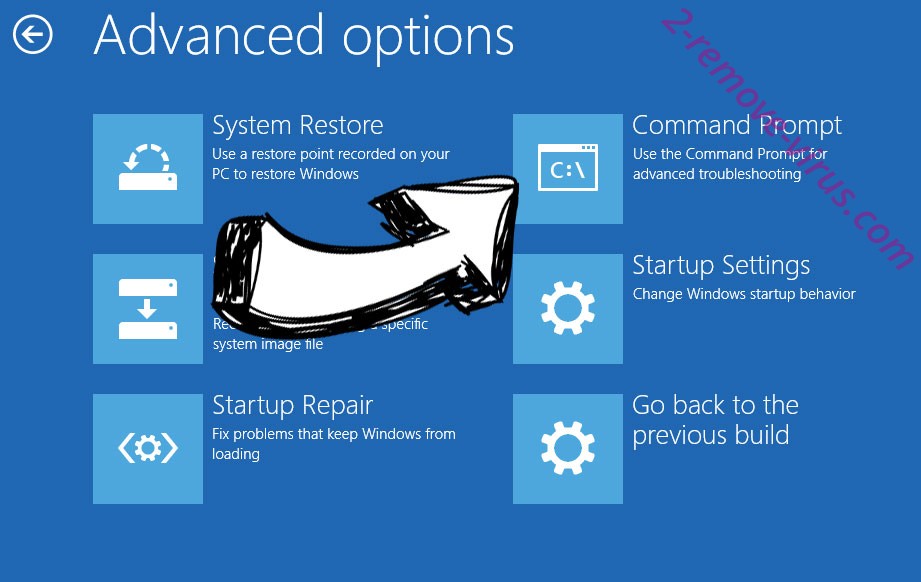

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

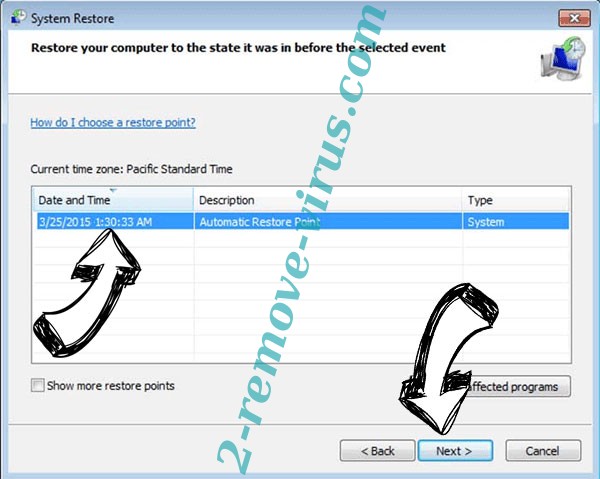

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.