Что можно сказать об этой угрозе

Вымогателей известный как REZM ransomware классифицируется как серьезная инфекция, из-за количества ущерба, который он может причинить. Вымогателей не то, что каждый столкнулся раньше, и если это ваш первый раз сталкиваются с ним, вы узнаете быстро, как повреждения это может быть. Когда файлы шифруются с помощью надежного алгоритма шифрования, вы не сможете открыть их, поскольку они будут заблокированы. Шифрование вредоносных программ классифицируется как очень опасная угроза, потому что расшифровка файлов не всегда возможна.

Существует возможность платить выкуп, чтобы получить дешифратор, но мы не предлагаем этого. Прежде всего, оплата не гарантирует расшифровку файлов. Там нет ничего, что мешает кибер-мошенников от просто принимать ваши деньги, и не предоставляя ничего взамен. Кроме того, что выкуп деньги будут финансировать будущие вымогателей и вредоносных проектов. Это уже подсчитано, что вымогателей стоит миллионы долларов в убытках для различных предприятий в 2017 году, и это только оценка. И чем больше людей дают им денег, тем больше прибыльный бизнес вымогателей становится, и такого рода деньги, несомненно, заманить в различных мошенников. Ситуации, когда вы можете потерять файлы могут произойти все время, так что резервное копирование будет лучше йутом. Вы можете просто стереть REZM ransomware без проблем. Информация о наиболее распространенных методах распространения будет предоставлена в следующем пункте, если вы не уверены в том, как шифрование данных вредоносных программ удалось заразить устройство.

Как вы приобрели вымогателей

Данные, кодируя заражение вредоносными программами, могут происходить довольно легко, обычно используя такие методы, как присоединение вредоносных файлов к электронным письмам, использование наборов эксплойтов и размещение зараженных файлов на подозрительных платформах загрузки. Многие вредоносные программы кодирования файлов полагаются на пользователей, небрежно открывающих вложения электронной почты, и более сложные способы не обязательно необходимы. Существует некоторая вероятность того, что для заражения был использован более сложный метод, так как некоторые файлы шифрования вредоносного программного обеспечения используют их. Мошенники пишут довольно убедительное письмо, делая вид, что от некоторых надежных компании или организации, добавить зараженный файл по электронной почте и отправить его. Часто, письма будут упоминать деньги, которые пользователи, скорее всего, принимать всерьез. Кибер-мошенники также обычно притворяются из Amazon, и предупредить возможных жертв, что там была какая-то странная активность заметили в их счету, который сделает пользователя менее осторожным, и они будут более склонны, чтобы открыть вложение. Вы должны посмотреть вне для некоторых знаков от раскрывать электронные почты если вы хотите инфекционное приспособление. Прежде чем что-либо еще, посмотрите на отправителя электронной почты. Не делайте ошибку открытия прилагаемого файла только потому, что отправитель кажется вам знакомым, сначала вам нужно перепроверить, если адрес электронной почты совпадает. Кроме того, будьте начеку для грамматических ошибок, которые, как правило, как правило, довольно очевидны. Другой значительный намек может быть ваше имя не используется в любом месте, если, скажем, вы являетесь клиентом Amazon, и они должны были по электронной почте вам, они не будут использовать универсальные приветствия, как Уважаемые клиент / член / пользователь, а вместо этого будет вставлять имя, которое вы дали им. Устаревшие уязвимости программы также могут быть использованы для инфекции. Программное обеспечение поставляется с уязвимостями, которые могут быть использованы вымогателей, но в целом, поставщики исправить их. Однако, судя по распространению WannaCry, очевидно, не все спешат устанавливать эти патчи. Вам предлагается установить обновление, когда оно становится доступным. Обновления могут быть установлены для установки автоматически, если вы не хотите, чтобы беспокоить себя с ними каждый раз.

Как это действует

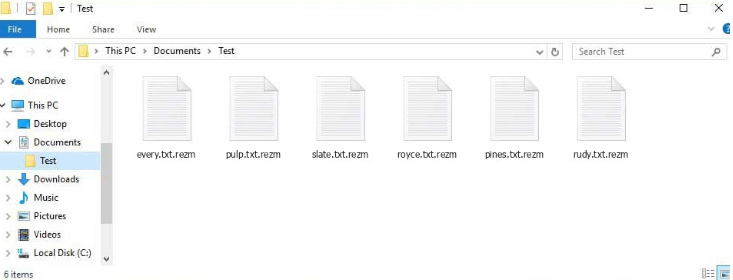

Ваши файлы будут кодированы вымогателей вскоре после того, как он заражает устройство. Если случайно вы не заметили до сих пор, когда вы не в состоянии открыть файлы, то станет очевидно, что что-то происходит. Все зашифрованные файлы будут иметь расширение файла, которое помогает пользователям распознавать, какие данные шифрования вредоносного программного обеспечения конкретно заразил их компьютер. Ваши файлы могли быть закодированы с помощью надежных алгоритмов шифрования, что может означать, что данные постоянно закодированы. Вы сможете найти записку о выкупе, которая объяснит, что произошло и как вы должны приступить к восстановлению файлов. Что преступники будут поощрять вас сделать, это использовать их платной программы расшифровки, и предупредить, что вы можете повредить ваши файлы, если вы используете другой метод. Если сумма выкупа не указана, вам придется использовать данный адрес электронной почты, чтобы связаться с хакерами, чтобы увидеть сумму, которая может зависеть от стоимости ваших файлов. Как вы, наверное, догадались, мы не предлагаем соблюдать требования. Выполнение просьб должно быть последним средством. Возможно, вы просто забыли, что сделали копии своих файлов. Для некоторых файлов, кодирующих вредоносные программы, инструменты расшифровки могут быть даже найдены бесплатно. Если данные, шифрующие вредоносное ПО, расшифровываются, кто-то может выпустить инструмент, который будет разблокировать REZM ransomware файлы бесплатно. Примите это во внимание, прежде чем платить выкуп даже пересекает ваш ум. Вам не придется беспокоиться, если вы когда-нибудь в конечном итоге в этой ситуации снова, если вы вложили часть этой суммы в резервное копирование. Если вы где-то хранили свои файлы, вы можете получить их после удаления REZM ransomware вируса. Теперь, когда вы знаете, насколько вредными могут быть вредоносные программы кодирования данных, постарайтесь избегать этого как можно больше. Убедитесь, что вы устанавливаете обновление всякий раз, когда обновление выпущено, вы не открываете случайные вложения электронной почты, и вы доверяете только надежные источники с вашей загрузки.

REZM ransomware Удаления

анти-вредоносные утилиты будет необходимо, если вы хотите, чтобы данные кодирования вредоносных программ, которые будут прекращены полностью. Если вы попытаетесь удалить REZM ransomware в ручном режиме, вы можете в конечном итоге вредит вашей системе дальше, так что это не рекомендуется. Утилита удаления вредоносных программ будет рекомендуемым выбором в этом случае. Эти виды коммунальных услуг сделаны с целью удаления или даже остановки такого рода инфекций. После того как вы установили программу по борьбе с вредоносными программами по вашему выбору, просто сканируйте свой инструмент, и если угроза найдена, разрешите ему прекратить его. К сожалению, такая программа не поможет с расшифровкой файлов. Если ваш компьютер был тщательно очищен, разблокировка REZM ransomware файлов из резервного копирования.

Offers

Скачать утилитуto scan for REZM ransomwareUse our recommended removal tool to scan for REZM ransomware. Trial version of provides detection of computer threats like REZM ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите REZM ransomware, используя безопасный режим с поддержкой сети.

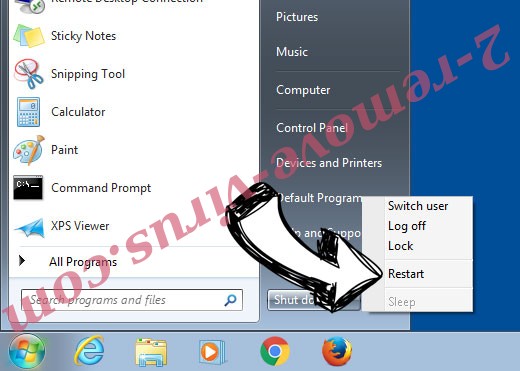

Удалить REZM ransomware из Windows 7/Windows Vista/Windows XP

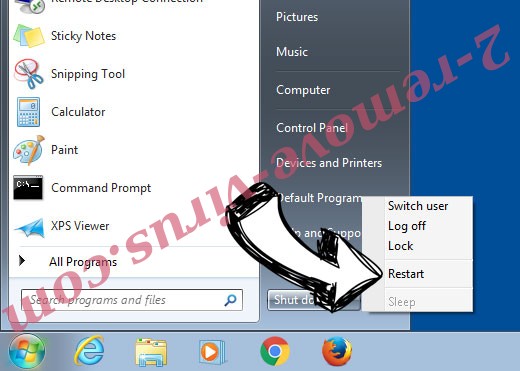

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления REZM ransomware

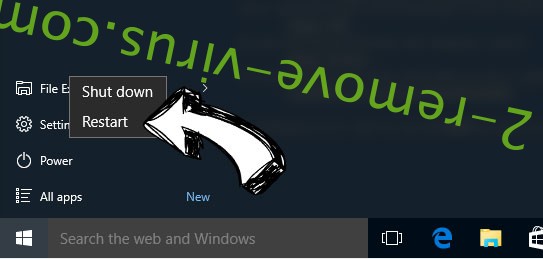

Удалить REZM ransomware из Windows 8/Windows 10

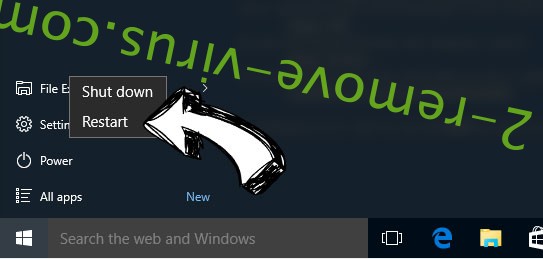

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

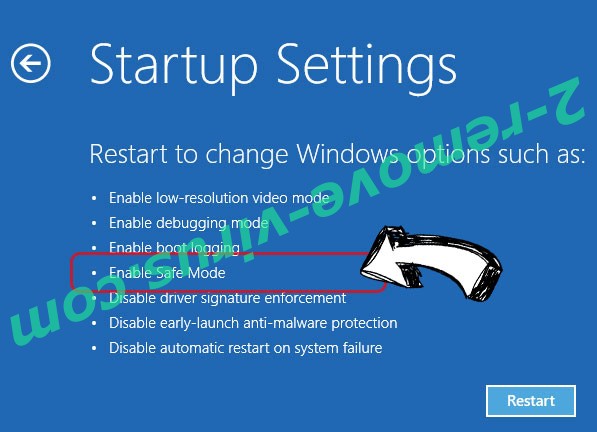

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления REZM ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

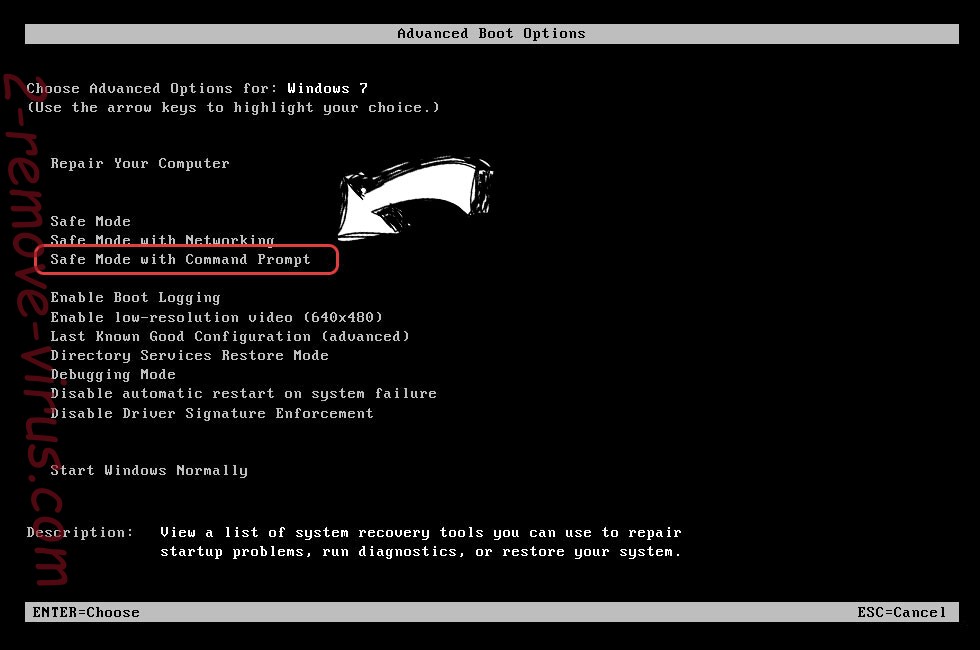

Удалить REZM ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

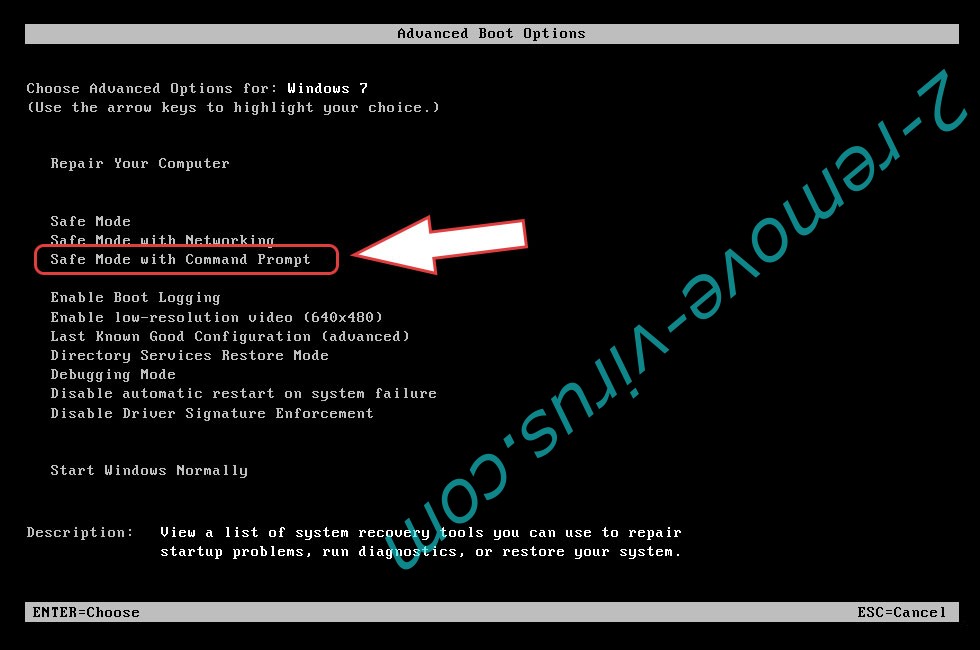

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

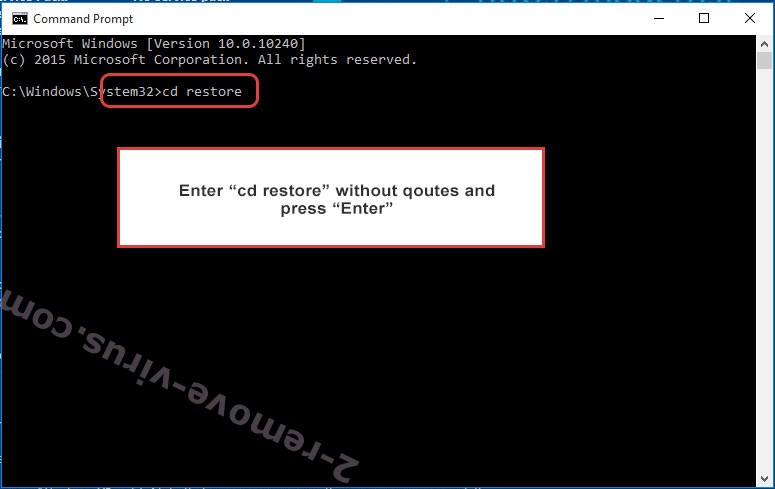

- Введите cd restore и нажмите Enter.

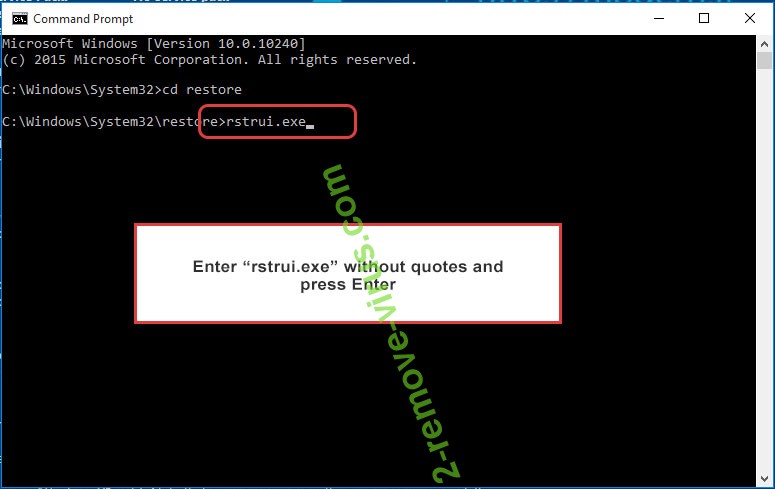

- Введите rstrui.exe и нажмите клавишу Enter.

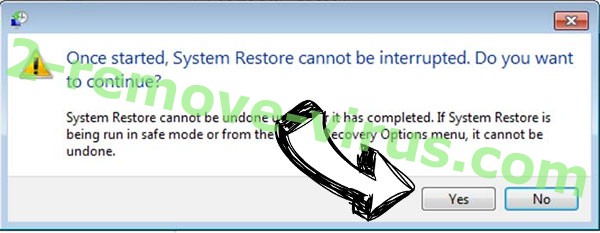

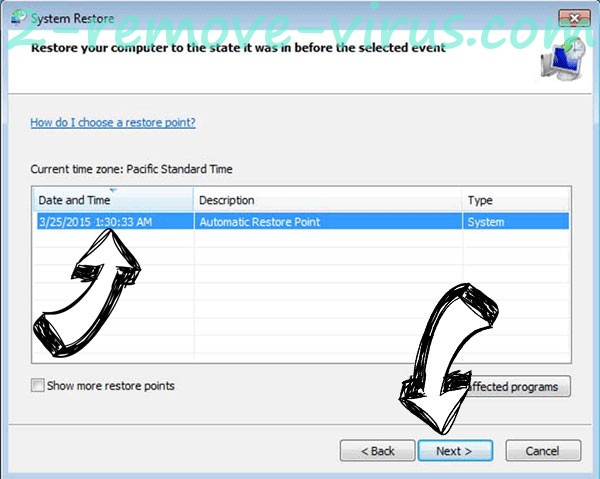

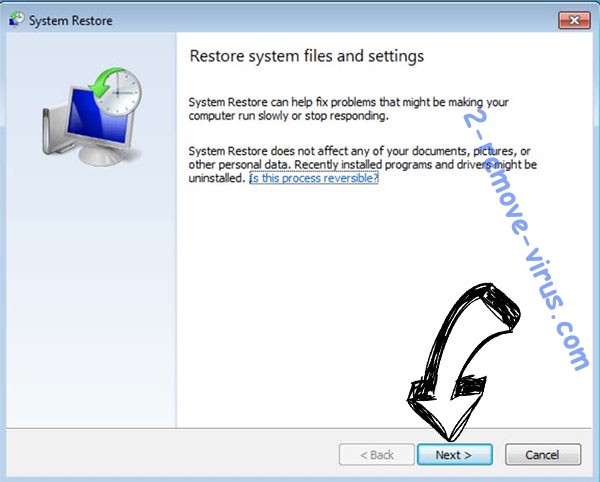

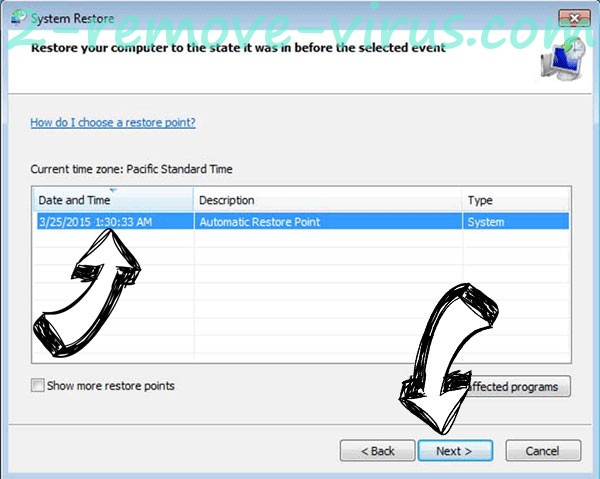

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

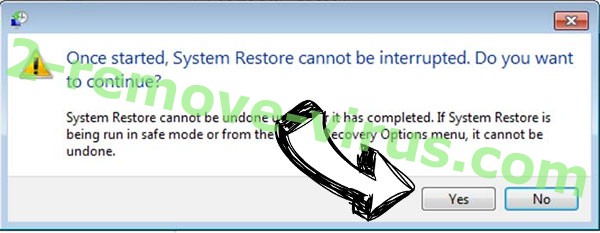

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить REZM ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

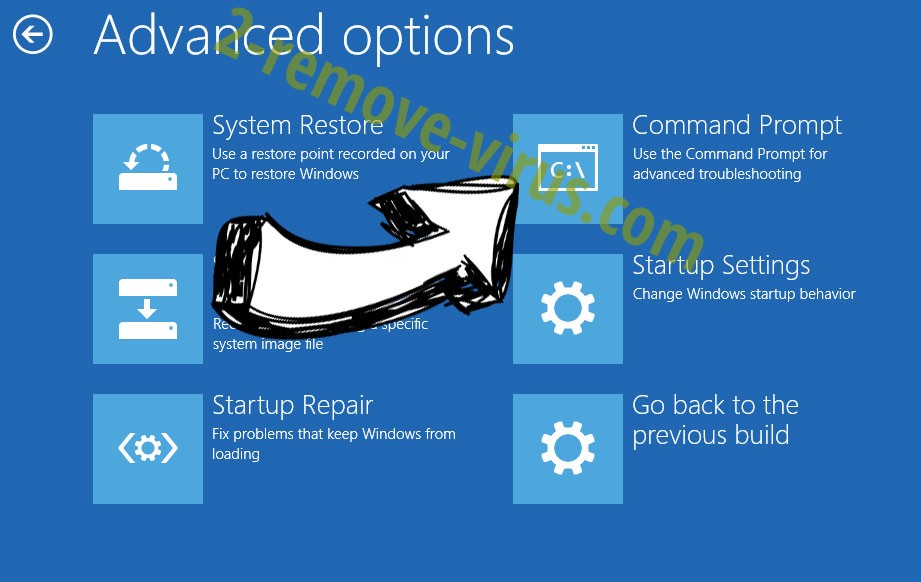

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

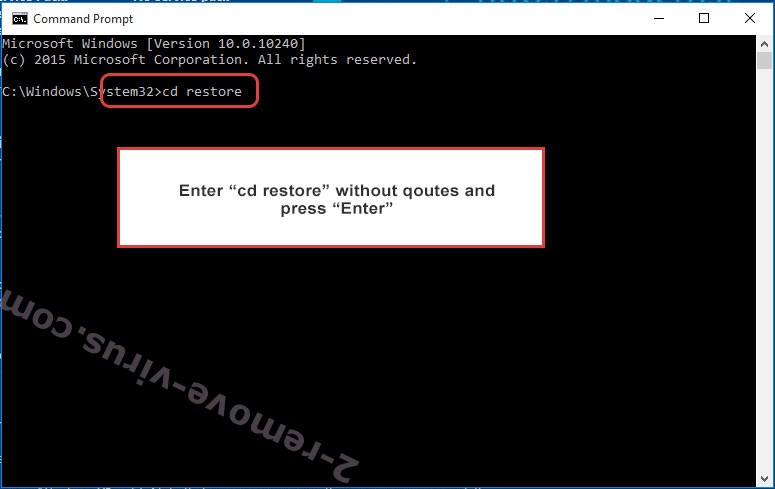

- В командной строке введите cd restore и нажмите Enter.

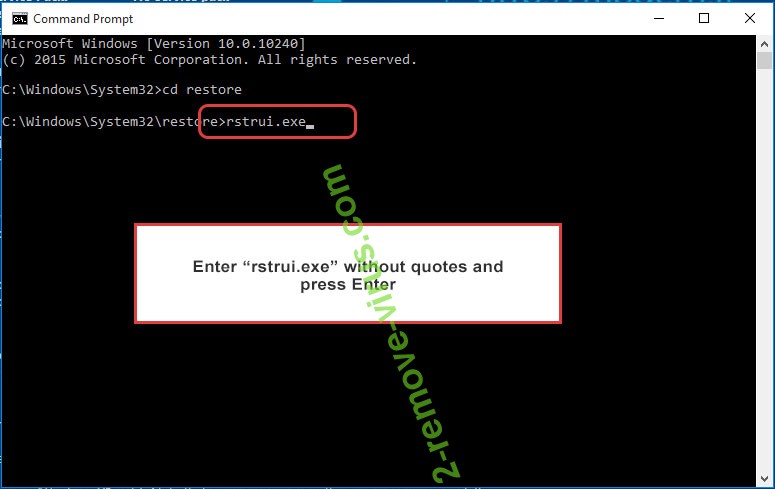

- Введите rstrui.exe и нажмите Enter еще раз.

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.