Vad kan man säga om . Tcvp filvirus

Tcvp Ransomware är ett mycket allvarligt hot, känt som ransomware eller filkrypterande skadlig kod. Du kanske inte nödvändigtvis har hört talas om eller stött på det tidigare, och det kan vara särskilt förvånande att se vad det gör. Kraftfulla krypteringsalgoritmer används för att kryptera dina filer, och om det framgångsrikt krypterar dina filer kommer du inte att kunna komma åt dem längre. Anledningen till att denna skadliga programvara tros vara ett allvarligt hot är att det inte alltid är möjligt att dekryptera filer.

Det finns möjlighet att betala löneskurkar för en dekrypterare, men det uppmuntras inte. Fildekryptering även om du betalar garanteras inte så dina pengar kan bara slösas bort. Glöm inte vem du har att göra med, och förvänta dig inte att cyberbrottslingar bryr sig om att ge dig en dekrypterare när de har valet att bara ta dina pengar. Dessutom, genom att betala skulle du stödja framtida projekt (mer ransomware och skadligt program) för dessa brottslingar. Vill du verkligen vara en anhängare av kriminell verksamhet. Människor blir också alltmer attraherade av hela branschen eftersom ju fler människor följer förfrågningarna, desto mer lönsamt blir det. Att investera de pengar som begärs av dig i säkerhetskopiering skulle vara ett mycket bättre beslut, för om du någonsin stöter på den här typen av situationer igen, skulle din filförlust inte vara ett problem eftersom du bara kunde återställa dem från säkerhetskopiering. Om du hade ett säkerhetskopieringsalternativ tillgängligt kan du bara ta bort Tcvp virus och sedan återställa filer utan att vara orolig för att förlora dem. Om du inte är säker på hur du fick infektionen kommer de vanligaste metoderna att förklaras i avsnittet nedan.

Hur man undviker Tcvp ransomware-infektion

E-postbilagor, exploateringssatser och skadliga nedladdningar är de vanligaste distributionsmetoderna för ransomware. Eftersom många användare inte är försiktiga med hur de använder sin e-post eller varifrån de laddar ner, har filkrypterande skadliga spridare inte behovet av att använda mer sofistikerade metoder. Det betyder dock inte att spridare inte använder mer detaljerade metoder alls. Hackare bifogar en infekterad fil till ett e-postmeddelande, skriver en semi-trolig text och låtsas vara från ett trovärdigt företag / organisation. Dessa e-postmeddelanden diskuterar vanligtvis pengar eftersom människor på grund av ämnets delikatess är mer benägna att öppna dem. Ganska ofta kommer du att se stora företagsnamn som Amazon använde, till exempel om Amazon mailade någon ett kvitto för ett köp som användaren inte gjorde, skulle han / hon inte vänta med att öppna den bifogade filen. Du måste se upp för vissa tecken när du öppnar e-postmeddelanden om du vill säkra din dator. Se om avsändaren är bekant för dig innan du öppnar den bifogade filen som de har skickat, och om du inte känner igen dem, undersök vem de är. Gör inte misstaget att öppna bilagan bara för att avsändaren låter riktig, du måste först kontrollera om e-postadressen matchar. Leta efter grammatiska eller användningsfel, som i allmänhet är ganska uppenbara i dessa typer av e-postmeddelanden. Notera hur avsändaren adresserar dig, om det är en avsändare som känner till ditt namn kommer de alltid att hälsa dig med ditt namn istället för en universell kund eller medlem. Svaga punkter på din enhet Sårbara program kan också användas för att infektera. Ett program har vissa sårbarheter som kan utnyttjas för skadlig kod för att komma in i en dator, men de korrigeras av leverantörer så snart de upptäcks. Men av en eller annan anledning är inte alla snabba att uppdatera sin programvara. Vi föreslår att du uppdaterar din programvara när en patch blir tillgänglig. Uppdateringar kan installeras automatiskt om du inte vill bry dig om dem varje gång.

Vad kan du göra åt dina filer

När ett datakodningsprogram som kodar skadligt program lyckas komma in i din dator kommer det att rikta in sig på specifika filtyper och strax efter att de hittats kommer de att kodas. Även om infektion inte var uppenbar från början, vet du säkert att något inte stämmer när dina filer inte kan nås. Du kommer att märka att de krypterade filerna nu har ett filtillägg, och det hjälpte dig förmodligen att känna igen ransomware. Dina filer kunde ha kodats med starka krypteringsalgoritmer, och det är troligt att de kan låsas permanent. När krypteringsprocessen är klar kommer du att märka ett lösenmeddelande som försöker rensa upp vad som hände med dina data. Ett dekrypteringsverktyg kommer att erbjudas dig, i utbyte mot pengar uppenbarligen, och brottslingar kommer att varna för att inte implementera andra metoder eftersom det kan leda till permanent krypterad data. Ett tydligt pris borde visas i anteckningen men om det inte är det måste du kontakta cyber-skurkar via deras angivna e-postadress för att ta reda på hur mycket du skulle behöva betala. Av de skäl som vi redan har diskuterat föreslår vi inte att du betalar lösen. Att betala borde vara en sista utväg. Kanske har du gjort backup men bara glömt bort det. För vissa ransomware kan användare till och med få gratis dekrypterare. Om datakodningen av skadlig kod är knäckbar kan någon kunna släppa ett dekrypteringsprogram gratis. Tänk på detta innan du ens tänker på att betala cyber-skurkar. Att använda en del av de pengarna för att köpa någon form av säkerhetskopia kan göra mer nytta. Och om säkerhetskopiering är tillgänglig kan du återställa filer därifrån efter att du har eliminerat Tcvp virus, om det fortfarande bor i ditt system. I framtiden, se till att du undviker datakrypterande skadlig kod och du kan göra det genom att bli medveten om hur den sprider sig. Se till att din programvara uppdateras när en uppdatering är tillgänglig, du öppnar inte slumpmässiga filer som bifogas e-postmeddelanden och du litar bara på säkra källor med dina nedladdningar.

Tcvp Ransomware borttagning

Om du vill bli helt av med filen som krypterar skadlig kod måste en programvara för borttagning av skadlig kod ha. Att manuellt fixa Tcvp virus är ingen enkel process och om du inte är vaksam kan du sluta orsaka mer skada. Att använda ett verktyg för borttagning av skadlig kod skulle vara mycket mindre besvärande. Programvaran kan inte bara hjälpa dig att ta hand om hotet, utan det kan också hindra liknande från att komma in i framtiden. Så undersök vad som matchar vad du behöver, installera det, kör en genomsökning av datorn och auktorisera programmet för att avsluta datakodningen skadlig programvara. Verktyget kommer dock inte att kunna återställa filer, så bli inte förvånad över att dina filer förblir krypterade. Om du är säker på att din enhet är ren, lås upp Tcvp filer från säkerhetskopian.

Offers

Hämta borttagningsverktygetto scan for TcvpUse our recommended removal tool to scan for Tcvp. Trial version of provides detection of computer threats like Tcvp and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft uppgifter WiperSoft är ett säkerhetsverktyg som ger realtid säkerhet från potentiella hot. Numera många användare tenderar att ladda ner gratis programvara från Internet men vad de i ...

Hämta|mer

Är MacKeeper ett virus?MacKeeper är inte ett virus, inte heller är det en bluff. Medan det finns olika åsikter om programmet på Internet, många av de människor som så notoriskt hatar programme ...

Hämta|mer

Även skaparna av MalwareBytes anti-malware inte har varit i den här branschen under lång tid, gör de för det med deras entusiastiska strategi. Statistik från sådana webbplatser som CNET visar a ...

Hämta|mer

Quick Menu

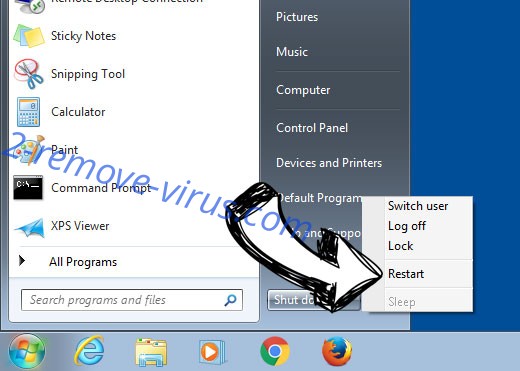

steg 1. Ta bort Tcvp via felsäkert läge med nätverk.

Ta bort Tcvp från Windows 7 och Windows Vista/Windows XP

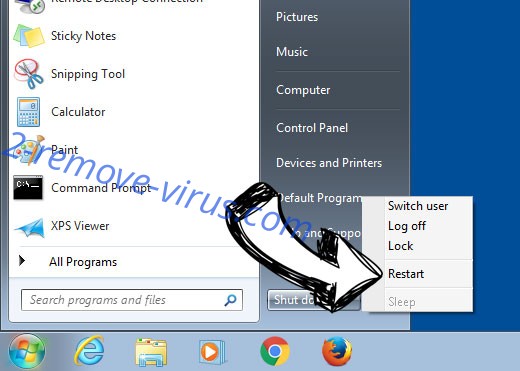

- Klicka på Start och välj avstängning.

- Välj Starta om och klicka på OK.

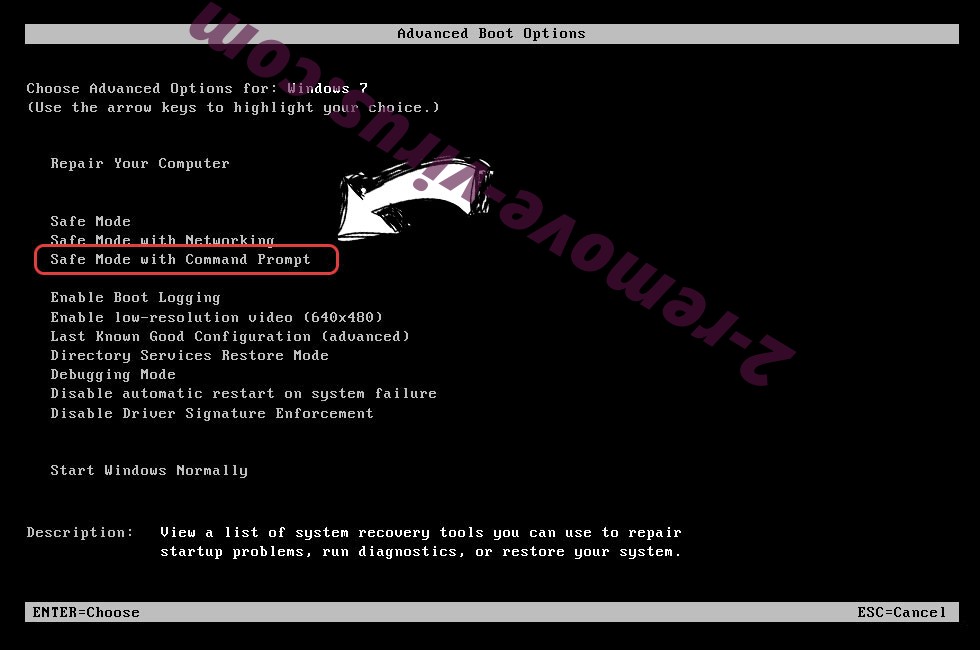

- Börja trycka på F8 när datorn börjar ladda.

- Under Avancerat stöveln optionerna, välja felsäkert läge med nätverk.

- Öppna webbläsaren och hämta verktyget anti-malware.

- Använda verktyget ta bort Tcvp

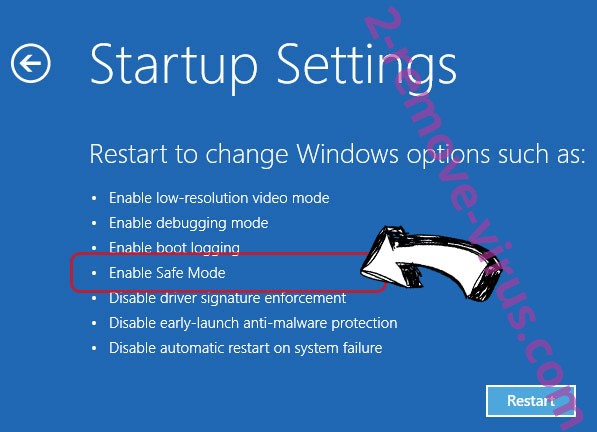

Ta bort Tcvp från Windows 8 och Windows 10

- Tryck på Power-knappen på Windows inloggningsskärmen.

- Håll ned SKIFT och tryck på Starta om.

- Gå till Troubleshoot → Advanced options → Start Settings.

- Välja Aktivera felsäkert läge eller felsäkert läge med nätverk under startinställningar.

- Klicka på Starta om.

- Öppna din webbläsare och ladda ner den malware remover.

- Använda programvaran för att ta bort Tcvp

steg 2. Återställa dina filer med hjälp av Systemåterställning

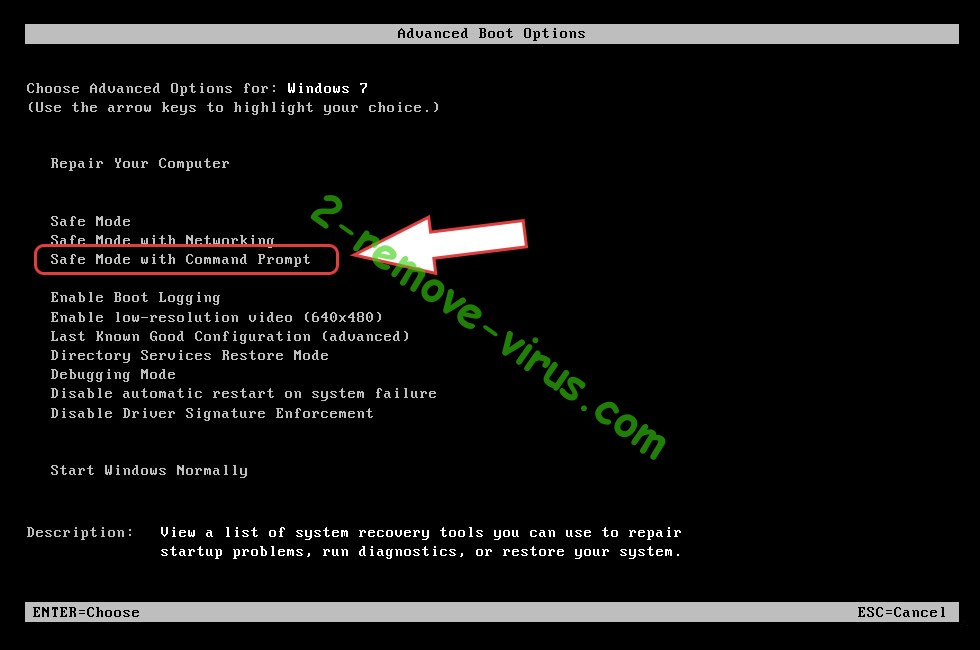

Ta bort Tcvp från Windows 7 och Windows Vista/Windows XP

- Klicka på Start och välj avstängning.

- Välj Starta om och OK

- När datorn startar lastningen, tryck på F8 upprepade gånger för att öppna avancerade startalternativ

- Välj Kommandotolken i listan.

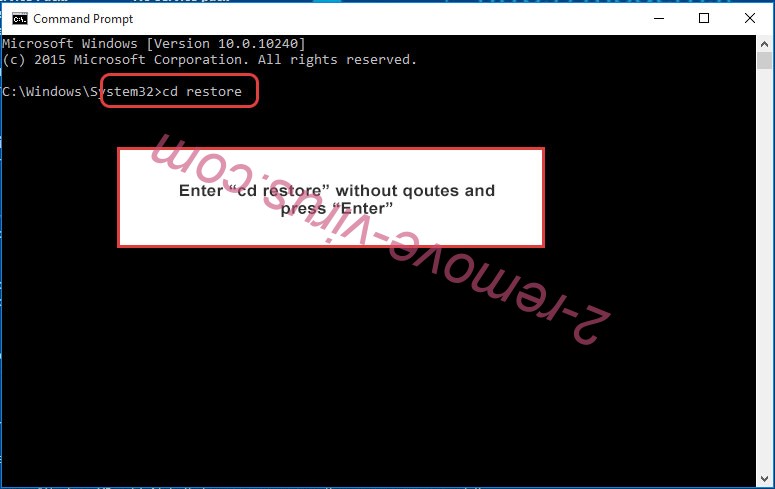

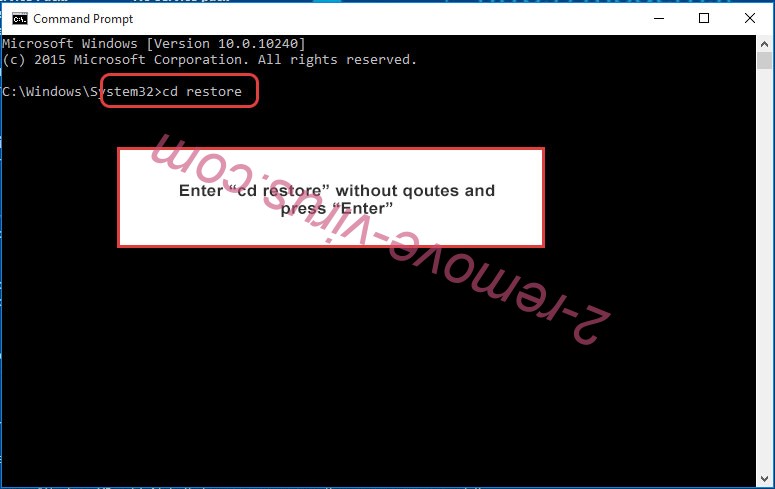

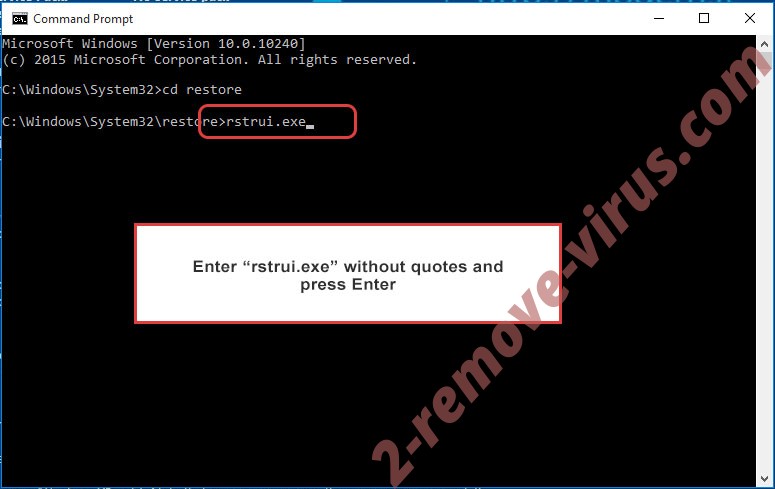

- Skriv cd restore och tryck Enter.

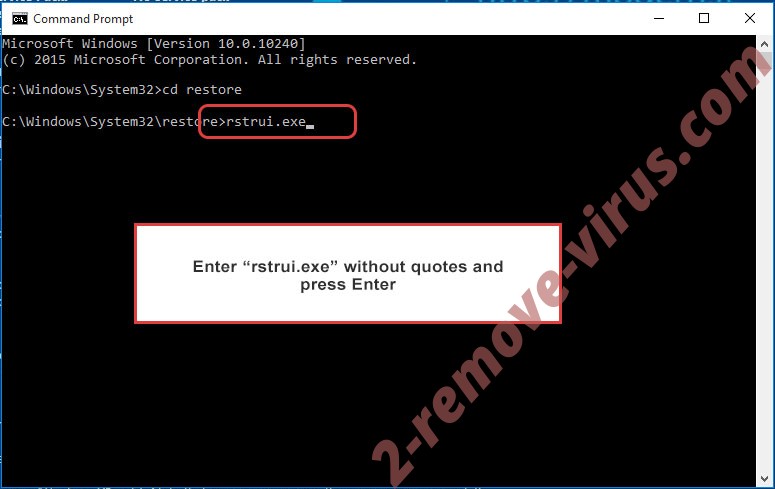

- Skriv rstrui.exe och tryck på RETUR.

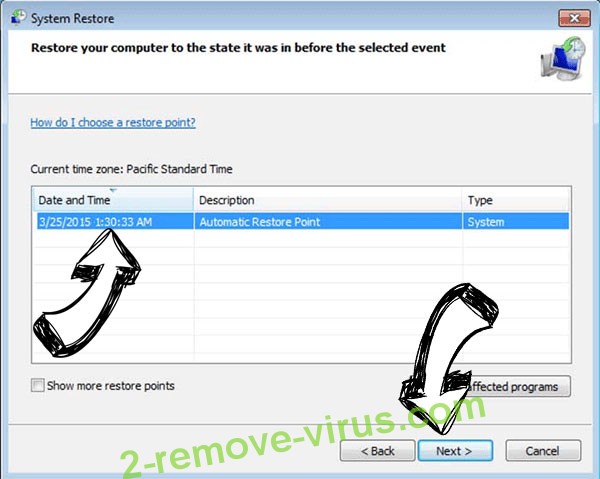

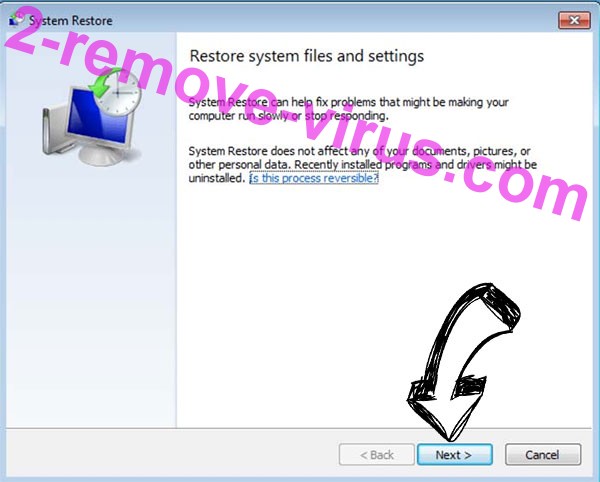

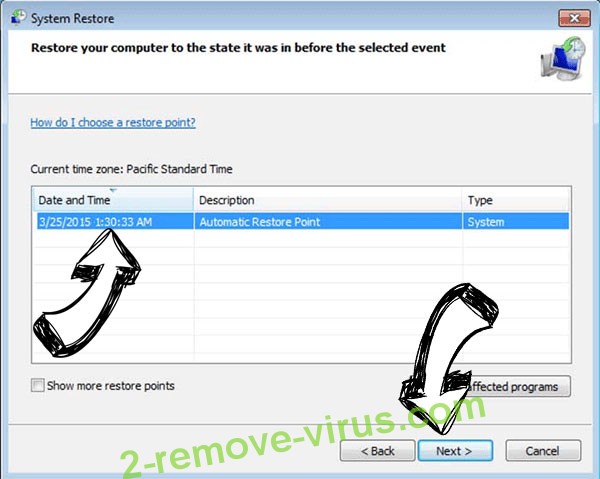

- Klicka på nästa i det nya fönstret och välj återställningspunkten innan infektionen.

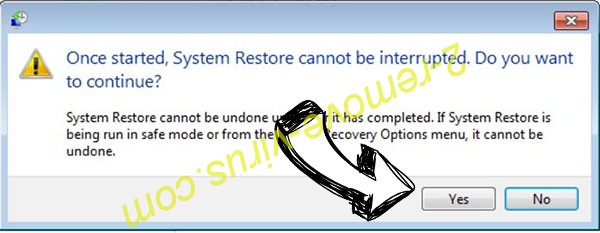

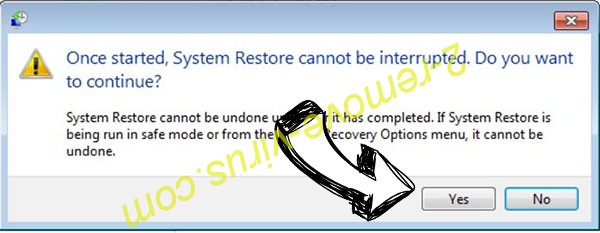

- Klicka på Nästa igen och klicka på Ja för att påbörja Systemåterställning.

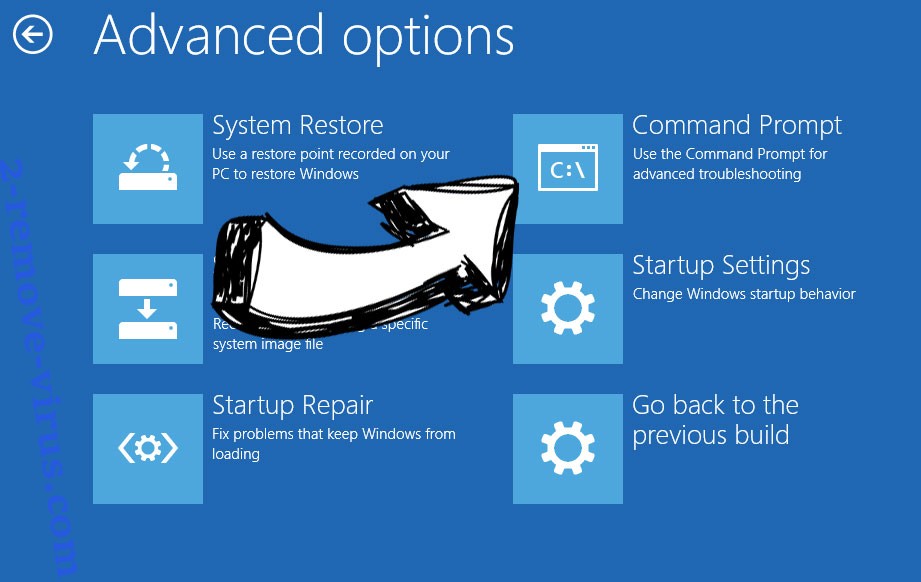

Ta bort Tcvp från Windows 8 och Windows 10

- Klicka på Power-knappen på Windows inloggningsskärmen.

- Håll Skift och klicka på Starta om.

- Välj Felsök och gå till avancerade alternativ.

- Välj Kommandotolken och klicka på Starta om.

- Mata in cd restore i Kommandotolken och tryck på RETUR.

- Skriv rstrui.exe och tryck Enter igen.

- Klicka på nästa i fönstret ny System restaurera.

- Välj återställningspunkten före infektionen.

- Klicka på Nästa och klicka sedan på Ja för att återställa systemet.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.