Vad är Ransomware det?

Om du har turen att inte ha stött Ransomware på , vet att det är en typ av skadlig programvara som krypterar filer och i huvudsak tar dem som gisslan genom att kräva en betalning för deras dekryptering. Det krypterar alla personliga filer, som sedan blir oöppnade om de inte körs genom ett speciellt dekrypterprogram. Men de enda personerna med en dekrypterare är ofta cyberbrottslingar som driver Ransomware . Om användare vägrar att betala lösensumman är det inte ovanligt att filer förblir förlorade för gott. Såvida inte offren har förstärkning.

Under de senaste fem åren Ransomware har blivit ett av de största cybersäkerhetshoten inte bara för enskilda användare utan även för företag och organisationer. Varje år Ransomware orsakar miljarder dollar i skadestånd, och summan ökar avsevärt. Bara under 2020 Ransomware orsakades skador för 20 miljarder dollar. På bara två år har skadorna Ransomware fördubblats.

Under årens lopp har målen flyttats från enskilda användare till småföretag och företag samt statliga anläggningar. Till och med hälso- och sjukvårdssektorn är måltavla. Till skillnad från enskilda användare kan större mål betala hundratusentals dollar i lösensumma, varför de är ett så gynnat mål för cyberbrottslingar, Ransomware gäng i synnerhet.

Om du vill bekanta dig med , hur Ransomware det sprider sig, hur det fungerar och hur du skyddar dig själv, fortsätt läsa som vi kommer att förklara mer detaljerat.

Hur Ransomware fungerar

- infektion

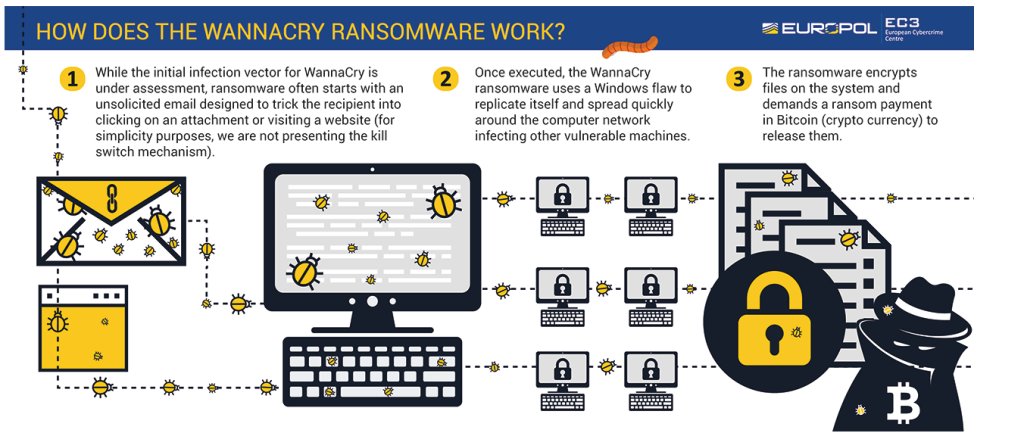

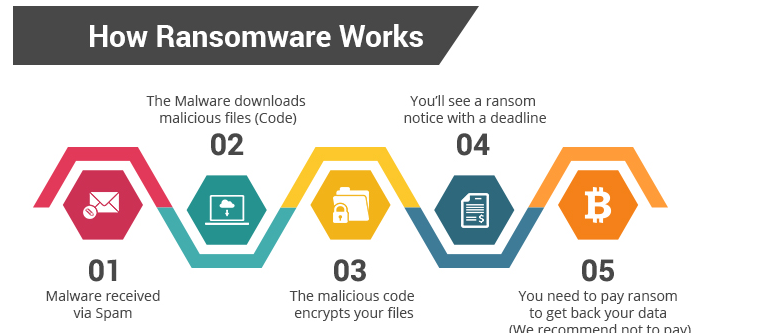

Det första steget i en Ransomware attack är att komma in i målsystemet. När det gäller enskilda användare kommer vanligtvis Ransomware in när användare öppnar skadliga filer, som de får från malspam-e-postmeddelanden, torrentwebbplatser etc. När den skadliga filen har öppnats Ransomware börjar krypteringsprocessen.

För att infektera större mål som företag och myndigheter använder cyberbrottslingar olika taktiker, till exempel missbruk av protokollet om fjärrskrivbord, vilket i huvudsak gör det möjligt för dem att komma in i målsystemet och Ransomware initiera på det själva.

- Filkryptering

När användare Ransomware initierar börjar kryptera filer. Alla Ransomware riktar sig främst till personliga filer, inklusive foton, dokument och videor. Listan över riktade filtyper är vanligtvis mycket omfattande men det beror på vilka Ransomware filer exakt det riktar sig till. Men totalt sett kommer majoriteten av personliga filer att krypteras.

Filer blir oöppnade så snart de är krypterade. Offren kan avgöra vilka filer som har krypterats genom tillägget som läggs till krypterade filer. Olika Ransomware lägger till olika tillägg, vilket vanligtvis är hur offer kan avgöra vilken de har att göra med om namnet inte nämns i hotbrevet.

- Lösensumman

När filerna är klara med att krypteras kommer Ransomware de att släppa ett hotbrev. I allmänhet Ransomware använder familjer samma anteckningar om och om igen och kräver samma summa. Till exempel använder den ökända Ransomware Djvu-familjen alltid samma identiska hotbrev varje gång. Anteckningarna förklarar vanligtvis att filer har krypterats och erbjuder en dekrypterare till ett pris. Lösensumman är olika, beroende på vilket som Ransomware är ansvarigt.

För enskilda användare varierar lösensumman vanligtvis från $ 100 till $ 2000. Men för företag och organisationer kan den begärda summan vara i hundratusentals sortiment, eller till och med miljontals dollar.

Saken med att betala lösen är att det inte alltid garanterar fildekryptering. Medan cyberbrottslingar lovar att tillhandahålla en fungerande dekryptor, håller de inte alltid dessa löften och väljer istället att bara ta pengarna och inte skicka något i utbyte. Till och med polisen uppmuntrar offren att inte betala lösensumman. Men i slutändan är det varje brottsoffers beslut om användarna betalar lösensumman.

- utpressning

Detta är en relativt ny praxis och används vanligtvis mot större mål, till exempel företag eller organisationer. Många företag som blir offer för Ransomware attacker har säkerhetskopior och skulle kunna återställa data och regelbunden verksamhet ganska snabbt, vilket innebär att det inte skulle finnas något behov av att betala lösensumman. Men för att försöka tvinga mål att betala lösensumman har cyberbrottslingar i huvudsak börjat utpressa dem genom att hota att offentliggöra data som de har stulit. Hur effektiv denna nya taktik kan vara är svårt att säga eftersom inte alla offer rapporterar attackerna. Och majoriteten av dem som gör det, betala inte lösensumman.

Ransomware gängen håller dock sitt löfte om att släppa uppgifterna. Ett exempel är attacken Ransomware mot CD Projekt, utvecklare av populära tv-spel Witcher 3 och Cyberpunk 2077. Företaget blev måltavla för ett Ransomware gäng som stal källkoderna för spelen. Det begärda lösensumman har inte avslöjats men CD Projekt vägrade att betala det. Flera säkerhetsanalytiker rapporterade senare att källkoden auktionerades ut på dark web till ett pris som började med 1 miljon dollar. Koden delades senare på sociala medier, och CD Projekt började använda DMCA-borttagningsmeddelanden för att ta bort den.

De vanligaste Ransomware distributionsmetoderna

- Bifogade filer via e-post

Malspam-kampanjer är mycket effektiva när det gäller att infektera användare, särskilt enskilda. Skadliga aktörer köper tusentals e-postadresser från hackerforum och startar skadliga skräppostkampanjer med dem. Det är inte ovanligt att skadliga e-postmeddelanden ser ut som om de är officiell korrespondens från något företag eller myndighet. E-postmeddelandena har vanligtvis en liten mängd text som säger att öppna den bifogade filen är mycket viktigt. Om användare öppnar de bifogade filerna tillåter de i huvudsak Ransomware att initiera.

- Torrenter och andra piratplattformar

Forum och torrentwebbplatser är ofta dåligt reglerade, vilket gör det möjligt för skadliga aktörer att ladda upp skadligt innehåll utan mycket svårighet. Detta är särskilt vanligt på torrentwebbplatser och forum som har programvarusprickor. Användare skulle oavsiktligt ladda Ransomware ner och annan skadlig programvara, tror att torrenten skulle innehålla en film, TV-show, videospel eller programvara.

- Utnyttja satser

Det är ganska vanligt att gäng Ransomware använder exploit kit för att komma in i användarnas system. Exploit kits är verktyg som i huvudsak letar efter sårbarheter på ett system som de kan använda för att leverera en exploatering och nedladdning Ransomware och annan skadlig kod. Exploit-kit kan påträffas i skadlig reklam (malvertising) och komprometterade / skadliga webbplatser. Hur detta fungerar är att användare luras att besöka en skadlig eller komprometterad webbplats som har ett exploit kit, som sedan söker efter sårbarheter i programvara installerad på enheten. Det drar sedan nytta av den sårbarheten för att släppa en skadlig nyttolast, aka malware.

- Fjärrskrivbordsprotokoll (RDP)

RDP (Remote Desktop Protocol) är ett verktyg som gör det möjligt för användare att ansluta till en annan dator/server med hjälp av en nätverksanslutning. På grund av hur det fungerar skapade det en möjlighet för cyberbrottslingar att använda det för att distribuera sina Ransomware . Det har blivit en av de mest använda metoderna för skadlig kodinfiltration, särskilt när man riktar sig till stora företag och organisationer. Ransomware Dharma-familjen är ett exempel på en malware-familj som använder den här metoden.

När en RDP-port är öppen för Internet kan vem som helst försöka ansluta till den. Och cyberbrottslingar har verktyg som söker efter dessa öppna hamnar. Om de hittar en försöker de ansluta till den med antingen stulna inloggningsuppgifter eller genom att gissa dem. Om lösenordet är svagt kan det vara otroligt lätt att gissa. När en angripare har loggat in kan de komma åt servern/datorn och göra vad som helst på den, inklusive att initiera Ransomware .

Sätt att skydda dig mot Ransomware /dataförlust

Säkerhetskopiera regelbundet viktiga filer

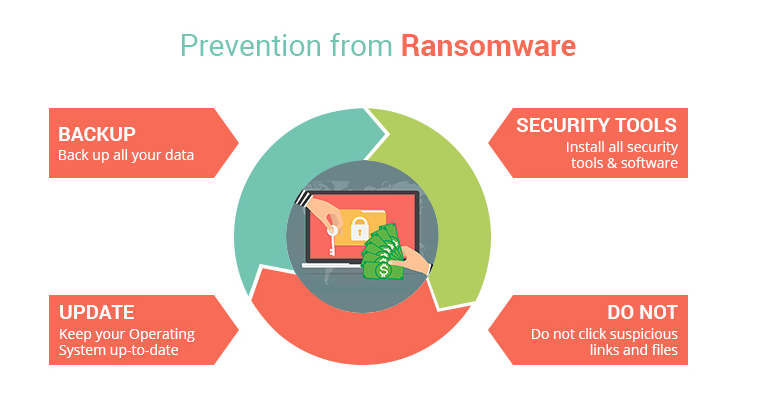

Det bästa sättet att förhindra allvarliga konsekvenser Ransomware från en infektion är att regelbundet säkerhetskopiera filer, åtminstone de du inte vill förlora. Det finns olika sätt att säkerhetskopiera filer, och alla användare kommer att kunna hitta den mest praktiska metoden för dem.

Ha antivirusprogram installerat

Det kommer inte som någon överraskning att pålitlig antivirusprogram med Ransomware skydd är den första försvarslinjen när det gäller skadlig kod. För att anpassa sig till det ökande Ransomware hotet om , erbjuder många antivirusprogram nu någon typ av skydd mot Ransomware . Om du har antivirusprogram installerat kontrollerar du om det har en sådan funktion. Om du inte har ett säkerhetsprogram men planerar att få ett, undersöka de som erbjuder det bästa skyddet mot Ransomware .

Installera uppdateringar regelbundet

Vi har redan nämnt att skadlig kod kan använda sårbarheter på din enhet för att komma in. När sårbarheter identifieras, särskilt om de är allvarliga, kommer en uppdatering att släppas för att korrigera den. Om du inte installerar dessa uppdateringar blir systemet sårbart. Du rekommenderas att aktivera automatiska uppdateringar.

WannaCry Ransomware är ett bra exempel som visar vikten av att installera uppdateringar regelbundet. Det Ransomware utnyttjade ett känt EternalBlue-säkerhetsproblem, som korrigerades av Microsoft 2 månader före attacken i ett antal uppdateringar för alla Windows-versioner som stöddes vid den tiden, med början från Windows Vista. Mer än 300 000 datorer som antingen inte hade korrigeringsfilen installerad eller som körde versioner av Windows (t.ex. Windows XP) har infekterats över hela världen. WannaCry krävde Ransomware en lösensumma på $ 300-$ 600 för att betalas i Bitcoin. Majoriteten av offren var företag och organisationer som inte hade tillräckliga säkerhetsrutiner.

Utveckla goda surfvanor

För vanliga användare innebär Ransomware undvikande ofta att utveckla bättre surfvanor. Det innebär främst att inte öppna oönskade e-postbilagor, inte klicka på annonser när du surfar på högriskwebbplatser och undvika piratkopiering (särskilt via torrenter).

- Bifogade filer via e-post

Alla e-postbilagor bör skannas med antivirusprogram VirusTotal eller innan de öppnas. Skanning med VirusTotal kan till och med vara bättre eftersom det skulle visa om något av de antivirusprogram som är partner med det upptäcker filen som potentiellt skadlig. I allmänhet bör du undvika att öppna e-postbilagor som kommer från okända avsändare.

Skadliga e-postmeddelanden som bär skadlig kod är vanligtvis ganska generiska, vilket innebär att du bör kunna identifiera dem så länge du vet vad du ska leta efter. Avsändarens e-postadress är ofta en stor giveaway, till exempel. Om avsändaren har en slumpmässig e-postadress som består av slumpmässiga bokstäver och siffror, eller om det bara i allmänhet inte ser professionellt ut, bör du vara mycket försiktig med att öppna e-postbilagan.

Ett annat lätt att märka tecken på ett potentiellt skadligt e-postmeddelande är hur du adresseras i e-postmeddelandet. Om till exempel ett företag vars tjänster du använder skickar dig ett e-postmeddelande (särskilt om det är generiskt) kommer du att adresseras med ditt namn. Om din bank till exempel skulle skicka dig officiell korrespondens kommer de alltid att adressera dig med någon form av ditt namn, vanligtvis ditt efternamn. Att infoga namnet görs automatiskt, så det finns ingen chans att du kommer att bli adresserad av något så generiskt som ”Kund”, ”Medlem”, ”Användare” etc. Så om du någonsin får ett e-postmeddelande som hävdar att du snabbt måste öppna den bifogade filen men du adresseras med generiska termer, vidta extra försiktighetsåtgärder om du bestämmer dig för att öppna den bifogade filen.

Andra tecken på ett skadligt e-postmeddelande inkluderar grammatik- och stavfel och besvärlig frasering som bara verkar vara av.

- Piratkopiering

Om du är någon som föredrar att få betalt innehåll gratis via piratkopiering, är du på ökad rink för att plocka upp en Ransomware infektion. Bry dig inte om de moraliska frågorna om att i huvudsak stjäla någons hårda arbete, piratkopiering är mycket avskräckt på grund av hur lätt det är att stöta på skadlig programvara. Detta är särskilt fallet med torrenter. Många torrentplattformar är mycket dåligt reglerade, varav cyberbrottslingar drar full nytta av genom att ladda upp skadlig programvara förklädd till torrenter. Skadlig programvara är särskilt vanligt i torrenter för populära filmer, TV-serier, videospel och programvara. När mycket populära program som Game of Thrones sänds kommer majoriteten av episoderna (särskilt nya avsnitt) att innehålla skadlig kod.