Lazarus grupp, den ökända hacking grupp med band till den nordkoreanska regeringen, är enligt uppgift med hjälp av en ny plattform malware ram, dubbade MATA, att rikta företagsnätverk runt om i världen. Lazarus-gruppen har varit aktiv i många år, de fick först uppmärksamhet över hela världen för att ha hackat Sony Films 2014 och sedan för att ligga bakom 2017 WannaCry ransomware-attacken. Men de har varit inriktade på länder mycket längre än så. Finansiella organisationer i länder som Indien, Mexiko, Sydkorea, Vietnam, Chile har varit riktade i det förflutna, liksom regeringen, media och teknik sektorer. Denna avancerade MATA malware framework är det nyaste verktyget Lazarus används för att rikta olika enheter.

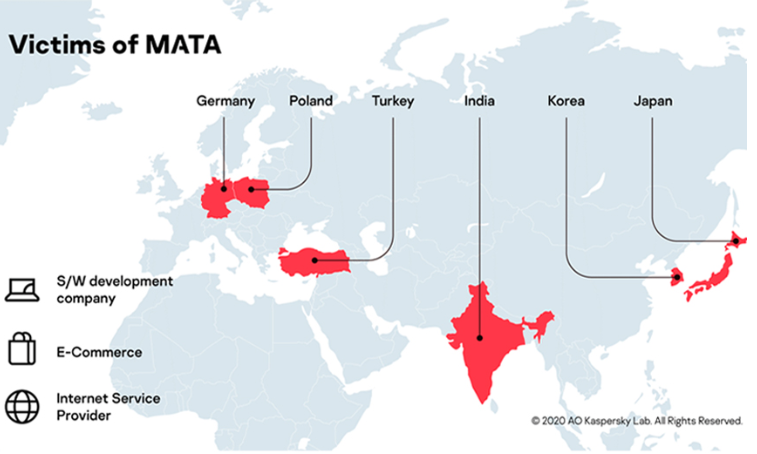

MATA upptäcktes nyligen av Kaspersky Lab’s Global Research and Analysis Team, och det verkar som det användes för att attackera företag i länder som Tyskland, Polen, Turkiet, Indien, Korea och Japan. Riktade företag inkluderar en mjukvaruutveckling och ett e-handelsföretag, samt en internetleverantör.

”Baserat på vår telemetri har vi kunnat identifiera flera offer som smittats av MATA-ramverket. Infektionen är inte begränsad till ett visst territorium. Offren registrerades i Polen, Tyskland, Turkiet, Korea, Japan och Indien. Dessutom, skådespelaren äventyras system i olika branscher, inklusive en mjukvaruutveckling företag, ett e-handelsföretag och en internetleverantör,” Kaspersky sa.

MATA malware framework användes i försök att stjäla kunddatabaser

De MATA malware framework har många funktioner som kan utföra en mängd olika skadliga aktiviteter på en infekterad enhet, och kan rikta Windows, Linux och macOS operativsystem. När du kör en attack kan skadliga aktörer använda MATA för att manipulera filer och systemprocesser, injicera DLL-filer och skapa HTTP-proxyservrar.

Enligt Kaspersky, som släppte en omfattande report om detta, mata-relaterade artefakter användes först runt april 2018. Det användes aggressivt för att infiltrera företag över hela världen.

– De första artefakterna vi hittade kring MATA användes runt april 2018. Efter det, skådespelaren bakom denna avancerade malware ram använde det aggressivt för att infiltrera företagare runt om i världen,” Kaspersky rapport säger.

Medan lazarus fullständiga avsikter bara kan gissas, är det ganska tydligt att ett av deras intressen är kunddatabaser. Kaspersky märkte att i ett fall där MATA och dess plugins sattes in, försökte de skadliga aktörerna som driver den att hitta offrets databas och utföra flera databasfrågor för att stjäla kundlistan, men det är inte känt om de var framgångsrika. Distribuera ransomware kan också vara ett av dess syften, eftersom det användes för att infektera ett offer med VHD ransomware i ett visst fall.

Kaspersky har länkat MATA till Lazarus grupp baserad på unika orchestrator filnamn som också märktes i versioner av Manuscrypt trojan, som är känt för att vara ett verktyg som används av nordkoreanska hackare.

”Dessutom använder MATA globala konfigurationsdata, inklusive ett slumpmässigt genererat sessions-ID, datumbaserad versionsinformation, vilointervall och flera C2-och C2-serveradresser. Vi har sett att en av Manuscrypt varianter (ab09f6a249ca88d1a036eee7a02cdd16) delar en liknande konfigurationsstruktur med MATA ram,” Kaspersky till.

Kaspersky räknar med att skadlig kod kommer att utvecklas i framtiden.