Nytt år ger oss en ny typ av ransomware kallas Ransom32 . Detta skulle inte vara så anmärkningsvärt om inte för en sak: Ransom32 är den första i sitt slag, eftersom den är baserad på Javascript. Det skadliga programmet använder NW.js-plattformen, vilket gör det till en cross-OS ransomware. Hittills har det bara riktat Windows operativsystem, dock, som lätt kan förändras som NW.js ram gör det möjligt att skrivas för Mac OS X och Linux. Detta ramverk är också ansvarig för att ge ransomware med mer kontroll över det berörda systemet och göra det möjligt för JavaScript att fungera på nästan samma sätt som sådana programmeringsspråk som C + + och Delphi.

Ett annat problem med det skadliga programmet är att det säljs som en tjänst. Ransom32 kan laddas ner från en underjordisk TOR-webbplats av alla som har en Bitcoin-adress. Den så kallade köparen behöver inte betala något för den körbara, men utvecklarna av ransomware tar en 25% minskning av alla lösenbetalningar som skickas till köparens Bitcoin-adress. När en användare registrerar sig för skadlig kod, han presenteras med en Affiliate Console, som visar statistik för distributionskampanjen inklusive installationer, Lockscreens, betalas och betalas BTC. Konsolen innehåller också ett konfigurationsavsnitt för inställningar, där affiliaten kan ställa in mängden Bitcoins som ska tillfrågas från datoranvändare, välja om den infekterade datorn ska låsas och så vidare. När affiliate hämtar den anpassade versionen av parasiten, kan han börja sin distribution.

Krypteringsprocessen startar strax efter att hotet infiltrerat datasystemet. Den skadliga filen kommer in i systemet i form av en 22 MB RAR-fil som själv extraherar och lägger till flera filer i mappen C:UsersUserAppDataRoaming Chrome Browser. Det skapar också en genväg i startmappen kallas Chrome Tjänst, som gör att ransomware att starta automatiskt varje gång användaren slår på datorn. Själva genvägen är länkad till en chrome EXE-fil, som faktiskt är ett NW.js-paket som innehåller Javascript-kod som krypterar de filer som lagras på datorn. De typer av filer som kan påverkas av krypteringen inkluderar .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat och många fler.

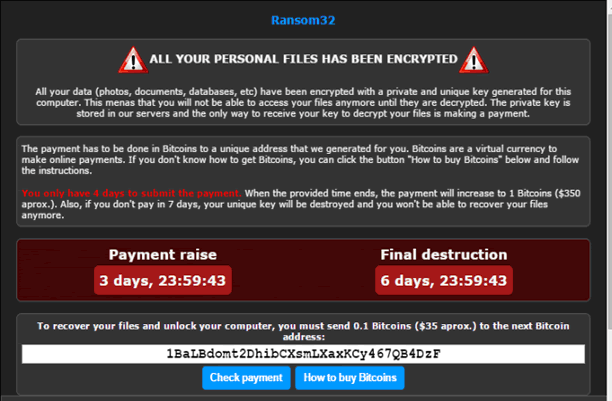

När den skadliga koden är klar med krypteringen visas ett meddelande på skrivbordet. Detta meddelande informerar användaren om att hans data har krypterats och att för att få tillbaka den måste han köpa en privat dekrypteringsnyckel. Användaren får en tidsfrist på 4 dagar innan betalningsbeloppet höjs och en tidsfrist på 7 dagar innan nyckeln förstörs. Standardspråket för meddelandet är engelska, men det kan presenteras på spanska också. Skärmen erbjuder också möjligheten att dekryptera en fil gratis för att bevisa att filerna faktiskt kan återvinnas.

Tyvärr, just nu finns det inga möjliga alternativ för att dekryptera filerna på något annat sätt, annat än att återställa dem från backup. Det är därför det är så viktigt att ha säkerhetskopior av dina mest relevanta data. Vi uppmanar dig också att vara mer försiktig på nätet, särskilt när du laddar ner filer till din dator, och att ha en kraftfull malware förebyggande och borttagning verktyg installerat och uppdateras hela tiden.