Med Internet-uppkopplade prylar blir allt vanligare, är det viktigt att komma ihåg att de fortfarande är relativt nya och därmed inte är lika säkra som de borde vara. Brister ska upptäckas och lagas många gånger tidigare behöver du inte oroa dig för någon att dra nytta av dem för att skada dig på något sätt.

Ett bra exempel på detta hände förra året, under en DEF CON security conference. Två white hat hacker visade hur en smart termostat kan förvandlas till en mardröm. I två dagar har de lyckats infektera enheten med Ransomware. Och ett lösen som behövs för att betala för att återställa enhetens funktionalitet. Det är inte nödvändigtvis något man bör oroa sig för, men risken för att någon skall kunna kapa din Internet-ansluten enhet är fortfarande ganska skrämmande. De två säkerhetsforskare som hackade termostaten egentligen inte vill skada någon, de ville bara visa hur vissa Internet of Things enheter inte har enkla säkerhetsåtgärder som har genomförts.

”Vår avsikt var att uppmärksamma den dåliga situationen på säkerhet i många inhemska IoT-enheter. Också för att öka medvetenheten i säkerhet forskarvärlden att det inte handlar om hacking programvara. Hårdvara dataintrång är ofta ett enklare vektor,” forskarna förklara i sin blogg post.

Hur fungerade det

De två forskarna, Andrew Tierney och Ken Munro, som utnyttjade en sårbarhet i en termostat och smittat den med Ransomware. De ville inte avslöja vilket företag termostat de lyckats hacka eftersom det på den tiden, de hade fortfarande inte kontaktat företaget med sina resultat.

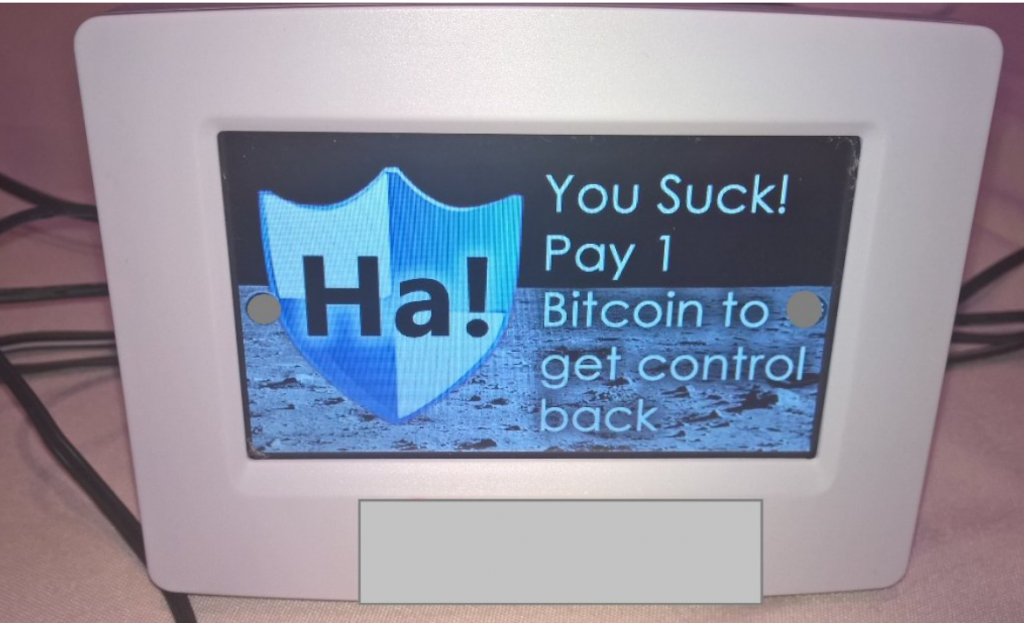

Så vad Ransomware skulle göra att det skulle låsa ute användare så att de inte kan ändra något, ändra sedan värmen till 99 grader och slutligen frågar efter en PIN-kod. PIN-skulle ändras var 30 sekunder så att användaren skulle ha svårt att gissa det. Just Ransomware skapades för att be för 1 Bitcoin för att låsa upp enheten.

”Vi fick kommandot injektion av SD-kortet, så det var en lokal attack. Med root, kan du ställa av alarmet (och ställa in hur ofta en mycket hög) och kan värma och kyla på samma gång,” Tierney explained to Info Säkerhet Magazine. Det betyder inte att det är omöjligt att få det att fungera utan fysisk åtkomst till den enheten. Termostaten som användes var att köra en version av Linux, hade en LCD-display och ett SD-kort. SD-kort var det så att användare kunde skapa sin egen värme scheman, ladda upp egna bilder och skärmsläckare. Om den användare som laddat ner en skadlig app eller en bild på SD-kortet, skadlig kod körs på enheten.

”Forskarna fann att termostaten inte riktigt kontrollera vilken typ av filer var det igång och köra. I teorin skulle det bli möjligt för en hackare att dölja skadlig kod till ett program eller vad som ser ut som en bild och lura användare att överföra det på termostaten, vilket gör den körs automatiskt”, Moderkort reports.

Inte lätt att dra av en attack

Forskarna inte säga att det skulle vara en lätt attack för att dra bort men användare att ladda ner något skadligt på sina termostater är inte bortom mån av möjlighet.

”Denna övning handlade om att visa en fråga och uppmuntra branschen att fixa det. Kommer att skadliga aktörer göra detta i framtiden? Kanske, men vi hoppas att sakernas internet-branschen har löst dessa frågor långt innan attacker bli verklighet,” forskarna säger.