Malware ricercatore xXToffeeXx ha inciampato su un nuovo ransomware che si diffonde da hacking servizi desktop remoto. Il ransomware, chiamato RSAUtil, è attualmente undecryptable che significa che non c’è nessun modo per decrittografare i file gratuitamente. Nonostante questo, pagando il riscatto non è raccomandato.

Come è tipico per ransomware, una volta che crittografa i file, esso richiederà che si paga. Hacking servizi desktop remoto non è usuale per ransomware e metodi più semplici, ad esempio le email di spam o falsi aggiornamenti, sono generalmente utilizzati. Nel caso di RSAUtil, esso verrà posto un pacchetto di file sul tuo computer che eseguirà il ransomware. C’è una varietà di file che si trovano nel pacchetto.

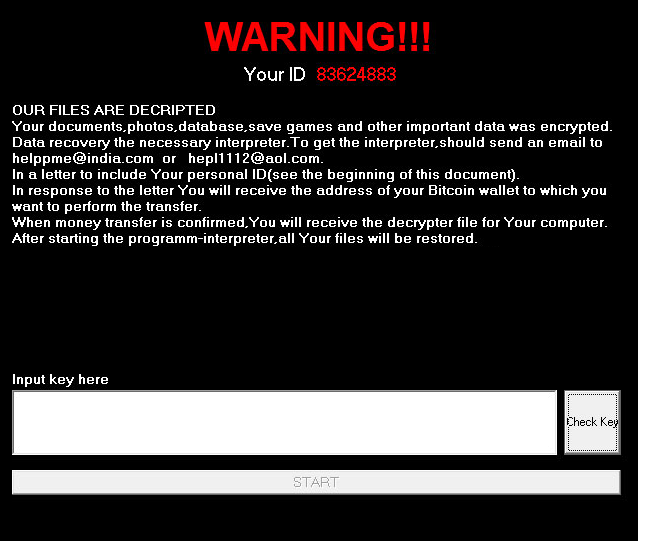

Un file CMD farà in modo di cancellare tutti i log eventi che rimuove tutte le tracce dei modelli di infezione. Due file, DontSleep_x64.exe e DontSleep_x64.ini, saranno impedire al computer di andare a dormire così la crittografia non è interrotto. La nota di riscatto è nel file How_return_files.txt e sarà collocato in tutte le cartelle che alcuni file sono crittografati. Image. jpg è l’immagine che sarebbe impostata come desktop. Contiene un messaggio dicendo che tutti i file sono criptati e implica che si dovrebbe e-mail allo sviluppatore.

config. cfg è il file che è responsabile per la crittografia. Controlla se il computer è già stato crittografato, imposta l’ID, l’email, la richiesta di riscatto, estensioni di file aggiungere al file crittografati e la chiave di crittografia pubblica, che viene utilizzata per crittografare i file. Il file di SPAT.bat NE configurerà numerose opzioni di servizio di desktop remoto. Questo file essenzialmente farà in modo che non si perde la connessione al desktop remoto. Per lanciare il ransomware, l’hacker deve eseguire il file svchosts.exe. Sarà la ricerca di file e crittografarli. Malware ricercatori fanno notare che RSAUtil finisce per crittografia dei file eseguibili perché non ha nessun elenco set di tipi di file.

Una volta completato l’intero processo di lancio e crittografia, schermo della vittima verrà bloccato e verrà visualizzato un messaggio. Esso Visualizza ID della vittima e spiegare che i file sono stati crittografati. Saranno dato due indirizzi di posta elettronica, helppme@india.com e hepl1112@aol.com, e le vittime sono chiesto di utilizzarli per contattare gli hacker. L’importo che la vittima avrebbe bisogno di pagare non è indicato nel messaggio e si presume che esso sarebbe dato via e-mail.

Mai si consiglia di rispettare le richieste di riscatto e pagare l’importo richiesto perché sono ancora alle prese con i cyber criminali. Ci sono molti casi quando gli utenti pagato e non ancora avuto un metodo per decriptare i file. Di solito è consigliabile che le vittime investono i soldi in ricevendo backup affidabile, in modo che se una situazione simile è accaduto ancora una volta, non ci sarebbe nessuna necessità di preoccuparsi per la crittografia dei file. E i ricercatori di malware possono essere in grado di sviluppare in futuro un decryptor quindi i file non possono essere persi dopo tutto.