Una nuova epidemia di malware

Solo il mese scorso, WannaCry fatto notizia in tutto il mondo dopo che è riuscito a infettare i computer più di 200 000 in oltre 150 paesi utilizzando una vulnerabilità in Windows. Nell’ultimo paio di giorni, abbiamo visto un altro attacco di diffusa che prima credeva di essere un focolaio di ransomware. Ha una varietà di nomi diversi, ma è più comunemente indicato come Petya or NotPetya.

Petya è un noto ransomware che è stato intorno per un po’, ma il suo sviluppatore ha negato il coinvolgimento in questo nuovo attacco, da qui perché è chiamato NotPetya da alcuni. A prima vista, si comporta come il tipico ransomware, crittografa file e poi chiede che le vittime pagano per ripristinarli. Dopo ulteriori indagini, la realtà è ben diversa. I ricercatori sono giunti alla conclusione che la NotPetya non è in realtà ransomware ma piuttosto tergicristallo malware. Che cosa suggeriscono che non si vuole fare soldi, significa distruggere sistemi.

Petya è un noto ransomware che è stato intorno per un po’, ma il suo sviluppatore ha negato il coinvolgimento in questo nuovo attacco, da qui perché è chiamato NotPetya da alcuni. A prima vista, si comporta come il tipico ransomware, crittografa file e poi chiede che le vittime pagano per ripristinarli. Dopo ulteriori indagini, la realtà è ben diversa. I ricercatori sono giunti alla conclusione che la NotPetya non è in realtà ransomware ma piuttosto tergicristallo malware. Che cosa suggeriscono che non si vuole fare soldi, significa distruggere sistemi.

Società Ucraina creduto di essere stato il ground zero

I ricercatori in varie società di sicurezza ritengono che un fornitore di software di contabilità basato in Ucraina, M.E.Doc, accidentalmente ha diffuso il malware che ha portato all’infezione di migliaia di computer. Anche se la società stessa ha negato questo, malware specialisti ritengono che la società è stata violata e loro server sono stati compromessi. L’hacker ha rilasciato un aggiornamento di software dannoso e i clienti che hanno installato esso ha finito per infettare i loro computer con NotPetya. Il malware quindi guadagnato credenziali alle reti locali e utilizzando determinati strumenti, è riuscito a diffondere ai computer sulla stessa rete. Inoltre è stato segnalato che l’exploit utilizzato da WannaCry, EternalBlue, insieme a Eternalromance è usato in questo tipo di attacco. La buona notizia è che esso non si diffonde attraverso il Internet, solo tramite LAN. Ciò, tuttavia, solleva la questione di come il malware è riuscito a diffondersi in altri paesi, dove le aziende infette avevano alcun contatto con M.E.Doc.

Come funziona NotPetya?

Proprio come l’originale Petya ransomware, NotPetya non crittografa i file uno dopo l’altro. Cosa è il computer viene riavviato e crittografa tabella di sul disco rigido file master (MFT) e rende il master boot record (MBR) in grado di funzionare correttamente. Petya sostituisce la copia crittografata del MBR con un codice dannoso e il computer è in grado di avviarsi. Invece, viene visualizzata la richiesta di riscatto. Questo è dove NotPetya differisce da Petya. Ricercatore di tecnologie Comae Matt Suiche, afferma che il ransomware Petya originale crittografa il disco in modo in modo che esso potrebbe invertire le modifiche se necessario. NotPetya, d’altra parte, infligge danni permanenti e irreversibili sul disco.

Specialisti pensano che notpetya non vuole fare i soldi, è destinato a distruggere

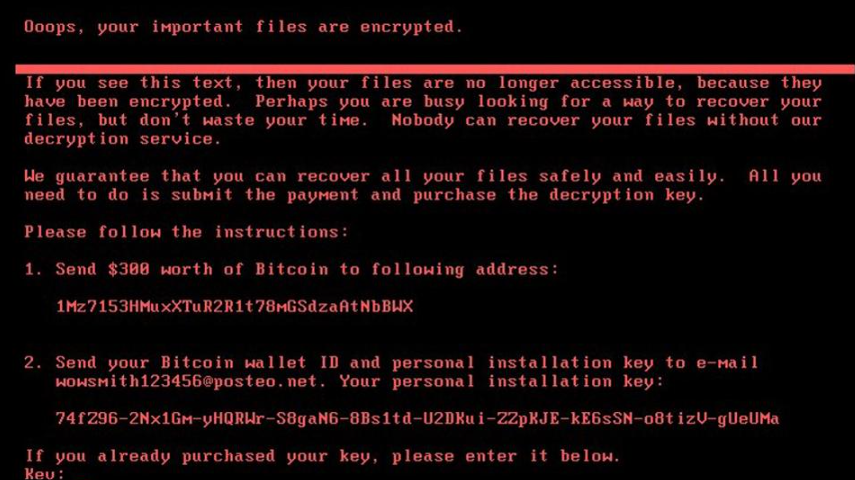

Quando l’intero processo è completo, è necessario che il computer infetto mostrerà un riscatto. Il messaggio indica che i file sono stati crittografati e che è necessario pagare $300 vale la pena di Bitcoin all’indirizzo fornito. Quando la vittima paga il riscatto, dovevano per inviare loro ID di pagamento e la chiave di installazione personale, che è fornita nella nota, a wowsmith123456@posteo.net. Tuttavia, il provider di posta elettronica tedesca ha preso la decisione di chiudere questo conto, il che significa che non è possibile ottenere in contatto con gli hacker. Anche se si paga, i criminali avrebbe alcun modo di sapere chi ha pagato.

Questo non è l’unica ragione perché non si dovrebbe pagare. Ulteriore indagine il malware ha scoperto che le persone dietro l’attacco hanno alcuna intenzione di ripristinare qualsiasi file. Non è semplicemente possibile. L’installazione di cui sopra ID chiave è una parte cruciale del processo di decrittografia. Memorizza informazioni sulla vittima e la chiave di decrittazione. L’ID di installazione che vedete nella nota di riscatto è dati casuali, che suggerisce che NotPetya non era destinata a fare soldi.

I ricercatori di malware sono ora categorizzare NotPetya non come ransomware, ma come un tergicristallo che fondamentalmente distrugge i tuoi file con nessun modo per ripristinarle. Mentre non effettivamente Elimina qualsiasi file sul sistema, una volta che i file sono crittografati, non esiste alcun modo per decifrarle, che li lascia inutile. E questo è pensato per essere intenzionale. Che significa che andando in questo, gli sviluppatori dietro l’infezione non miravano a guadagnare soldi.

Ucraina sembra avere la più grande quantità di vittime. È segnalato che la zona del disastro governo organizzazione gestione Chernobyl dovuto passare a monitoraggio delle radiazioni manuale perché hanno dovuto arrestare tutti i computer Windows. Major ucraino energia aziende sembrano sono stati colpiti. Visto che l’Ucraina ha preso la più colpita e il fatto che tutto è cominciato lì, si ritiene il paese era la destinazione desiderata in quello che alcuni credono di essere stato un attacco di stato-nazione.

Che cosa potrebbe fare per evitare esiti disastrosi?

Backup. Se l’attacco di WannaCry ha insegnato sia singoli utenti d’affari qualcosa, è l’importanza di avere backup. Visto che non c’è nessun modo di decifrare i file, anche se si paga, l’unica cosa che potrebbe avere salvato un sacco di guai è file memorizzati da qualche altra parte. Viviamo in un mondo dove malware in agguato ad ogni angolo su Internet ma le persone sono ben lungi dall’essere cauti di sicurezza. Questo è dimostrato ogni giorno quando gli utenti segnalano che i file sono stati crittografati e non esiste alcun backup.

Cyber minaccia è reale. Non importa chi sono stati i principali obiettivi di questo attacco, è importante capire che non è qualcosa che non può accadere a voi, e pertanto non è necessario essere cauti. E fino a quando persone rendersi conto che e assicurarsi che stanno facendo tutto il che possibile per proteggere se stessi, è solo andando a peggiorare.

Riferimenti