En ny malware utbrudd

Bare skapte siste måned, WannaCry overskrifter over hele verden etter at den klarte å infisere mer enn 200 000 datamaskiner i over 150 land utnytter et sikkerhetsproblem i Windows. I de siste par dager så vi et utbredt angrep som først ble antatt å være en ransomware utbrudd. Den har en rekke forskjellige navn, men som vanligvis omtales som Petya or NotPetya.

Petya er en kjent ransomware som har eksistert en stund, men programutvikleren har nektet engasjement i dette nye angrepet, derav hvorfor det kalles NotPetya av noen. Ved første øyekast, det fungerer som den typiske ransomware, krypterer filer og så spør at betale gjenopprette. Ved nærmere undersøkelse er virkeligheten ganske annerledes. Forskere har kommet til konklusjonen at NotPetya ikke er faktisk ransomware men heller svaber malware. Hva de foreslår er at det ikke er ment å tjene penger, er det ment å ødelegge systemer.

Petya er en kjent ransomware som har eksistert en stund, men programutvikleren har nektet engasjement i dette nye angrepet, derav hvorfor det kalles NotPetya av noen. Ved første øyekast, det fungerer som den typiske ransomware, krypterer filer og så spør at betale gjenopprette. Ved nærmere undersøkelse er virkeligheten ganske annerledes. Forskere har kommet til konklusjonen at NotPetya ikke er faktisk ransomware men heller svaber malware. Hva de foreslår er at det ikke er ment å tjene penger, er det ment å ødelegge systemer.

Ukrainske selskapet antas å ha vært ground zero

Forskere i ulike sikkerhetsselskaper mener at en regnskap programvareleverandør basert i Ukraina, M.E.Doc, spredd tilfeldigvis malware som førte til infeksjon av tusenvis av datamaskiner. Selv om selskapet selv har benektet dette, mener malware eksperter at selskapet ble hacket, og deres servere ble svekket. Hackere sluppet en skadelig programvareoppdatering og kundene som installerte det endte opp infisere datamaskinen med NotPetya. Malware deretter fikk legitimasjon til lokale nettverk og bruke visse verktøy, klarte å spre til datamaskiner på samme nettverk. Det er også rapportert at bedrift anvendt av WannaCry, EternalBlue, sammen med Eternalromance brukes i dette angrepet. Den gode nyheten er at det ikke betyr spres via Internett, bare via LAN. Dette er imidlertid reiser spørsmålet om hvordan malware klarte å spre seg til andre land, der de infiserte selskapene hadde ingen kontakt med M.E.Doc.

Hvordan fungerer NotPetya?

Akkurat som den opprinnelige Petya ransomware krypterer ikke NotPetya filene en etter en. Hva den gjør er det starter datamaskinen på nytt og krypterer harddiskens MFT (Hovedfiltabellen) og gjør hovedoppstartssektoren (MBR) kan ikke fungere skikkelig. Petya erstatter den krypterte MBR kopien med en ondsinnet kode og datamaskinen kan ikke starte. I stedet vises løsepenge notat. Dette er hvor NotPetya er forskjellig fra Petya. Comae teknologi forsker Matt Suiche, sier at den opprinnelige Petya ransomware krypterer disken måte slik at det kan reversere endringene hvis nødvendig. NotPetya, derimot, gjør permanent og ugjenkallelig skade på disken.

Eksperter tror NotPetya ikke er ment å tjene penger, er det ment å ødelegge

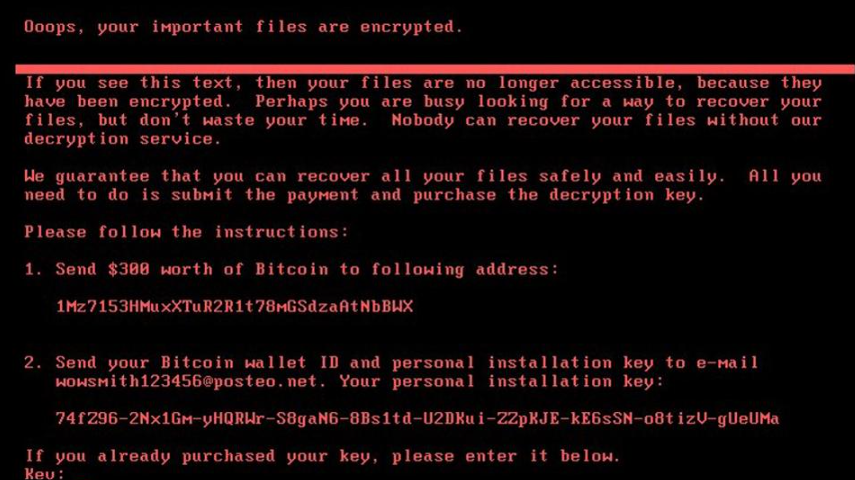

Når hele prosessen er fullført, vises den infiserte datamaskinen en løsepenge notat. Meldingen angir at filene er kryptert og at du må betale $300 verdt av Bitcoin til den angitte adressen. Når offeret betaler løsepenger, skal de sende deres Kid og personlig installasjon nøkkelen, som er angitt i notatet, til wowsmith123456@posteo.net. Tyske e-postleverandøren har gjort beslutningen om å stenge denne kontoen, som betyr at du ikke kan få kontakt med hackere. Selv om du betaler, ville kriminelle ha ingen måte å vite hvem betalt.

Dette er ikke den eneste grunnen hvorfor du ikke bør betale. Videre etterforskning malware har avdekket at menneskene bak angrepet har ingen intensjon om å gjenopprette filer. Det bare er ikke mulig. Ovennevnte installasjonen nøkkel ID er en viktig del av krypteringsprosessen. Den lagrer informasjon om offeret og dekrypteringsnøkkelen. Installasjons-IDen vises i løsepenger notatet er bare tilfeldig data, noe som antyder at NotPetya ikke var ment å tjene penger.

Malware forskere er nå kategorisere NotPetya ikke som ransomware men som en vindusvisker som i utgangspunktet ødelegger filer med ingen måte å gjenopprette dem. Mens faktisk ikke slettes filer på systemet, når filene krypteres, er det ingen måte å dekryptere dem, noe som etterlater dem ubrukelige. Og dette er antatt å være tilsiktet. Dette betyr at går inn i dette, var utviklere bak infeksjonen ikke mål å tjene penger.

Ukraina synes å ha den største mengden ofre. Det har rapportert at regjeringen organisasjon administrerende Chernobyl katastrofe sonen måtte bytte til manuell stråling overvåking fordi de måtte stenge alle Vinduer datamaskiner. Major ukrainsk energiselskaper synes å har også vært rammet. Ettersom Ukraina tok hardest og det faktum at alt begynte det, er det antatt at landet var ment målet i hva noen mener å ha vært en nasjonalstat angrep.

Hva du kunne gjort for å hindre katastrofale resultater?

Backup. Hvis WannaCry angrepet har lært både enkeltbrukere og noe, er betydningen av å ha backup. Ettersom det er ingen måte å dekryptere filer, selv om du betaler, er det eneste som kunne ha lagret du mye trøbbel filer lagret et annet sted. Vi lever i en verden der malware lurer på hvert hjørne på Internett, men folk er langt fra sikkerhet forsiktig. Dette er bevist hver dag når brukere rapporterer at filene er kryptert og ingen sikkerhetskopi.

Cyber trusselen er reell. Uansett hvem de viktigste målene for angrepet var, er det viktig å forstå at det er ikke noe som kan skje med deg og derfor du ikke trenger å være forsiktig. Og før folk innser at og sørge for at de gjør alt de kan for å beskytte seg, er det bare skal bli verre.

Referanser