Bezpečnostní výzkumník, Brad Duncan, nedávno všiml, že dva různé kampaně pomocí „HoeflerText písma nebyla nalezena“ vyskakovací okna k šíření malware. Když uživatel zadá narušený web, on/ona je informován, že je třeba nainstalovat aktualizaci pro zobrazení na webu. To může vést buď RAT (remote access tool) to be installed, nebo Locky ransomware. Kupodivu první se týká výhradně Google Chrome a druhá funguje pouze Chrome a Mozilla Firefox.

Chrome HoeflerText písmo aktualizace se šíří RAT malware

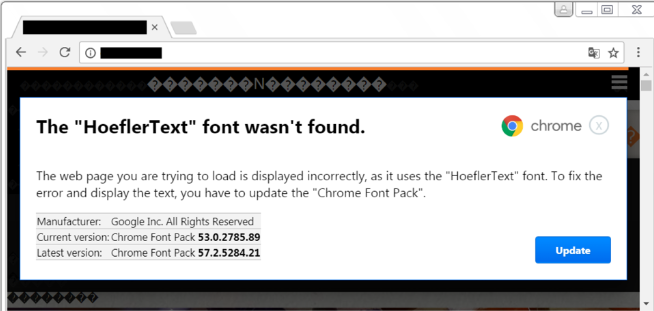

Pro Google Chrome uživatele když vstoupí narušený web, automaticky otevíraných oznámení vůle a uživateli zabránit v přístupu na stránku. Vysvětlí to, že písmo „HoeflerText“ nebyl nalezen, a že je třeba aktualizovat vaši „Chrome písmo Pack“. Údajně web, který uživatel se pokouší o přístup používá tento konkrétní písmo, a protože není nainstalován v počítači uživatele, text nezobrazí správně. Má na to Chrome logo, Google Inc. se zobrazí jako výrobce, ale nevypadá vzdáleně legitimní. Bohužel mnoho méně zkušení uživatelé mohou spadat za to, a důsledky nemusí být příjemné.

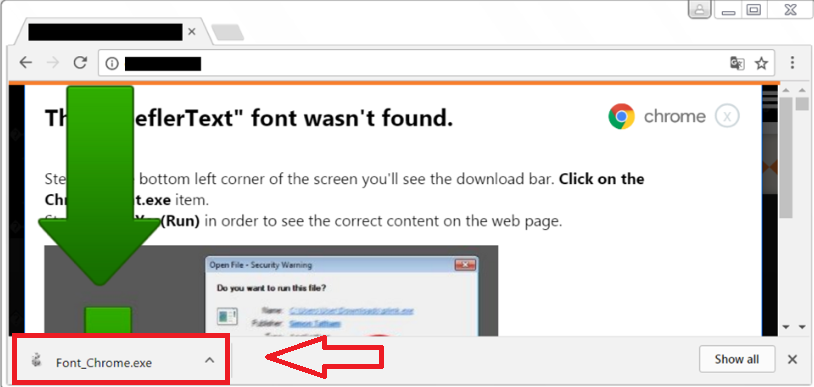

Pokud uživatel klepl na tlačítko Aktualizovat, by „Chrome_Font.exe“ soubor stáhnout do počítače. Při otevření, to by nainstalovat NetSupport Manager nástroj pro vzdálený přístup. Tento nástroj je spojena s další malware kampaň, což vedlo k hacknutý parní účtů.

Pokud uživatel klepl na tlačítko Aktualizovat, by „Chrome_Font.exe“ soubor stáhnout do počítače. Při otevření, to by nainstalovat NetSupport Manager nástroj pro vzdálený přístup. Tento nástroj je spojena s další malware kampaň, což vedlo k hacknutý parní účtů.

Stejného typu kampaně byl použit v loňském roce k šíření různých ransomware, a není známo, proč nyní nasazuje RAT namísto šifrování souborů malware. Nástroj není opravdu přítomnost, a uživatelé nemusí ani nevšimne, to se tam. Pokud narazíte, je nainstalována, to by mohlo souviset s nějaký druh malware činnost. Také je třeba poznamenat, že web, který ukazuje škodlivý automaticky otevírané okno bude fungovat pouze na Google Chrome. Duncan se bere na vědomí, že pokud uživatel Internet Explorer byl vstup na stránky, on/ona by si tech podpora podvod s telefonním číslem namísto automaticky otevírané okno.

Stejného typu kampaně byl použit v loňském roce k šíření různých ransomware, a není známo, proč nyní nasazuje RAT namísto šifrování souborů malware. Nástroj není opravdu přítomnost, a uživatelé nemusí ani nevšimne, to se tam. Pokud narazíte, je nainstalována, to by mohlo souviset s nějaký druh malware činnost. Také je třeba poznamenat, že web, který ukazuje škodlivý automaticky otevírané okno bude fungovat pouze na Google Chrome. Duncan se bere na vědomí, že pokud uživatel Internet Explorer byl vstup na stránky, on/ona by si tech podpora podvod s telefonním číslem namísto automaticky otevírané okno.

Stejný druh pop-up vede uživatele Firefox a Chrome do Lukitus ransomware

Duncan také všiml stejný typ automaticky otevírané okno v jiné kampani. A tenhle je vedoucí k Lukitus ransomware. Pokud nejste obeznámeni s tímto názvem, mohli uznat Locky ransomware. To je jeden z nejvíce neslavných kusů šifrování souborů malwaru, a po nějaké době se ve stínech, se znovu objevila pod novým názvem, Lukitus.

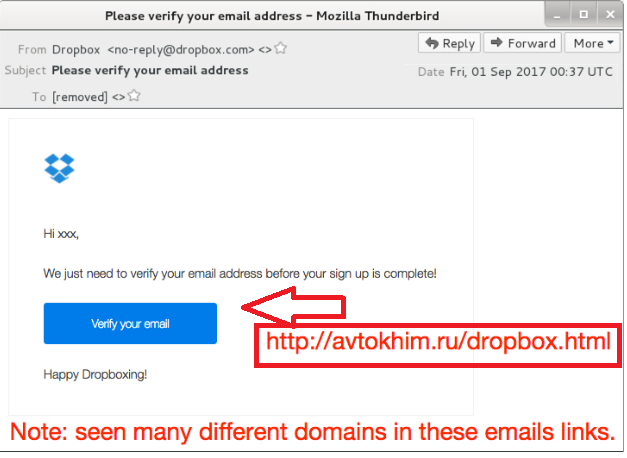

Tato kampaň malwaru používá falešné e-maily Dropbox vést uživatele k ransomware. Oběti si e-mail, od údajně Dropbox, tvrdí, že je třeba ověřit jejich email, než je dokončen zápis. Kdyby jste stiskněte na tlačítko „Ověřit váš email“, byli by bráni na web, který zobrazí výše uvedené „HoeflerText“ rozbalovací. Všimněte si, že v závislosti na prohlížeči, můžete dostat jiný web. Pokud uživatelé používali Internet Explorer nebo Microsoft Edge pro přístup k propojené serveru, byli by bráni na falešný web Dropbox a nic nemůže stát. Nicméně Firefox a Chrome uživatelům se zobrazí oznámení.

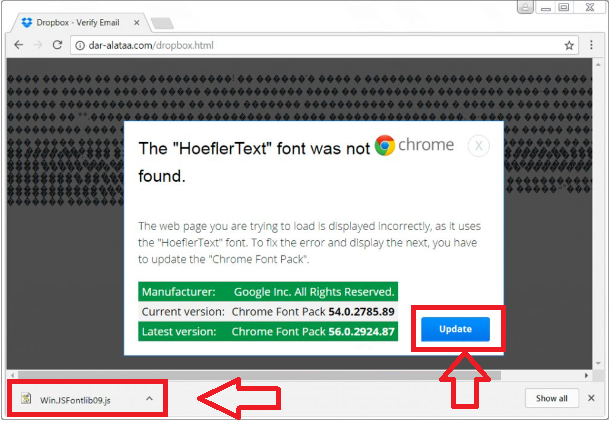

Pokud uživatel stiskne tlačítko Aktualizovat, se do počítače stáhne soubor s názvem Win.JSFontlib09.js. Podle Duncan soubor stáhne a nainstaluje Locky. Jakmile Locky uvnitř oběti počítač, soubory budou zašifrovány a zahodí o výkupné.

Pokud uživatel stiskne tlačítko Aktualizovat, se do počítače stáhne soubor s názvem Win.JSFontlib09.js. Podle Duncan soubor stáhne a nainstaluje Locky. Jakmile Locky uvnitř oběti počítač, soubory budou zašifrovány a zahodí o výkupné.

Co nejvíce propracované šíření metody jít, to nemusí být velmi účinná. A to není nic nového. Falešné místní aktualizace byly použity k šíření malware před. Tato konkrétní infekce je také velmi snadné, aby se zabránilo. Jen se zdržet otevření e-mailové odkazy a přílohy od odesílatelů, nerozpoznají a neinstalujte rozšíření bez ujistit se, že jsou bezpečné. Jednoduché vyhledávání Google by ti že instalaci aktualizace HoeflerText by vedlo k malware. A v každém případě, žádný prohlížeč někdy vyzve k instalaci aktualizace písem.

Co nejvíce propracované šíření metody jít, to nemusí být velmi účinná. A to není nic nového. Falešné místní aktualizace byly použity k šíření malware před. Tato konkrétní infekce je také velmi snadné, aby se zabránilo. Jen se zdržet otevření e-mailové odkazy a přílohy od odesílatelů, nerozpoznají a neinstalujte rozšíření bez ujistit se, že jsou bezpečné. Jednoduché vyhledávání Google by ti že instalaci aktualizace HoeflerText by vedlo k malware. A v každém případě, žádný prohlížeč někdy vyzve k instalaci aktualizace písem.