Co je to „osobní soubory jsou šifrovány CTB-skříňka“?

CTB-skříňka ransomware virus proniká operační systémy prostřednictvím infikovaných e-mailových zpráv a falešné stahování (například tulák videopřehrávače nebo falešné Flash aktualizace). Po úspěšné infiltraci, tento škodlivý program šifruje soubory (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, atd.) uložené v počítači a požadavky zaplacení výkupného 300 dolarů (v Bitcoins) pro jejich dešifrování (zašifrované dokumenty zobrazí soubory příponu .ctbl).

Internetoví podvodníci zodpovědný za uvolnění tohoto tuláka programu zajistí, že se provede na všech Windows verze operačních systémů (Windows XP, Windows Vista, Windows 7 a Windows 8). Critroni ransomware vytváří AllFilesAreLocked.bmp DecryptAllFiles.txt a [sedm náhodných písmen] HTML souborů v každé složce obsahující šifrované soubory.

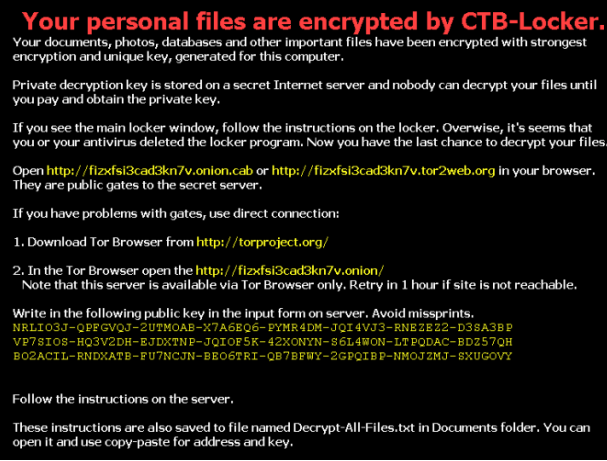

Tyto soubory obsahují instrukce jak uživatelé mohou dešifrovat soubory a o používání prohlížeče Tor (anonymní webový prohlížeč). Internetoví podvodníci používají Tor skrývat svou identitu. Uživatelé PC měli na pozoru, že zatímco infekce, sama o sobě není složité, odstranit, dešifrování souborů (šifrován pomocí šifrování RSA 2048) vliv tento škodlivý program je nemožné bez placení výkupné. V době výzkumu nebyly žádné nástroje ani řešení schopny dešifrování souborů šifrován pomocí Critroni. Všimněte si, že soukromý klíč povinna dešifrovat soubory je uložen u CTB-skříňka příkaz a ovládání serverů, které jsou řízeny zločinci. Proto je nejlepším řešením je odstranit tento virus ransomware a pak obnovit data ze zálohy.

Ransomware infekce, jako CTB-skříňka (včetně CryptoWall, CryptoDefense, CryptorBit a Cryptolocker) představují silný případ udržovat pravidelné zálohování vašich uložených údajů. Všimněte si, že zaplatí výkupné, jak bylo požadováno tohoto ransomware je shodné s odesláním své peníze do Internetoví podvodníci – bude podporovat jejich škodlivý obchodní model a neexistuje žádná záruka, že vaše soubory nikdy dešifrovány. Nechcete-li počítač infekce s ransomware infekce, jako je tento, vyjadřují upozornění při otevírání e-mailových zpráv, protože Internetoví podvodníci používají různé chytlavé tituly přimět PC uživatelů k otevírání infikovaných e-mailových příloh (například „UPS výjimek oznámení“ nebo „FedEx doručení oznámení selhání“). Výzkum ukazuje, že Internetoví podvodníci také pomocí P2P sítí a falešný stáhne obsahující balík ransomware infekce se množí Critroni. V současné době, jsou zašifrované osobní soubory ransomware hrozba je dodáván v anglické a ruské jazycích, a proto země mluvící těmito jazyky jsou v horní části seznamu cílových Internetoví podvodníci rozrůstá tohoto malware.

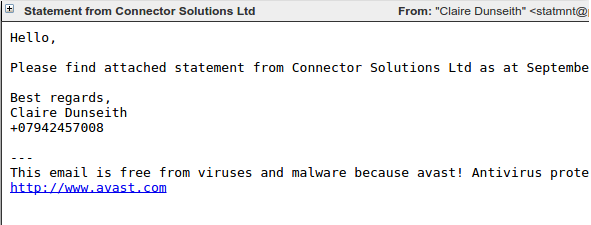

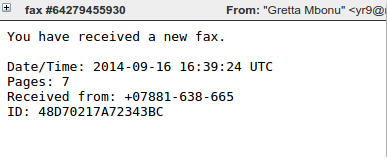

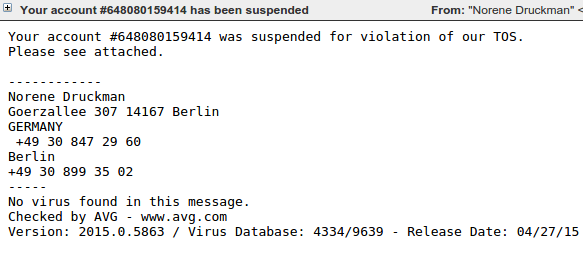

Internetoví podvodníci vydala aktualizovanou verzi CTB-skříňka ransomware cílení USA, Itálie, Nizozemsko a Německo. Tato varianta je většinou distribuována pomocí falešné fax oznámení e-maily nakažené přílohy. Internetoví podvodníci se také rozšířit časový rámec, v němž své oběti musí platit výkupné získat kontrolu nad jejich souborů do 96 hodin (dříve, 72 hodin)

Autoři CTB-skříňky jsou pomocí affiliate program na disku infekcí tím, že proces infekce do sítě poboček nebo partnerů výměnou za snížení zisku. Vyzkoušené, odzkoušené a velmi úspěšné strategie na dosažení velké množství malware infekce je partnerský model. Používá se k generovat obrovské příjmy pro falešný antivirus, klikněte podvodu programů a širokou škálu dalších typů škodlivého softwaru. Je to zejména v současné době používá k distribuci ransomware obecně a CTB-skříňka.

Partnerský program pro CTB-skříňka poprvé veřejně upozornil pracovník Kafeine, v polovině roku 2014. 2015 Reddit post tvrdí, že od skutečného účastníka affiliate programu a poskytuje zajímavý pohled na jeho fungování. CTB-skříňka autoři používají podobnou strategii množství zneužitelného kit autorů tím, že nabízí hostované možnost, kde operátor platí měsíční poplatek a autoři hostit veškerý kód. Tím se stává partnerem jednoduchých a relativně bez rizika. Reddit plakát tvrdil, že 15 000 (pravděpodobně dolarů), aby za měsíc, s náklady kolem 7000. Autor také uvádí, že se soustředí pouze na oběti z „třídy 1“ zemí jako USA, Velká Británie, Austrálie a Kanada, jak se dělá tak málo peněz z jiných oblastí, které to nestojí za čas.

Použití modelu affiliate pro distribuci, znamená to, že jsou širokou škálu různých infekcí vektorů pro CTB-skříňku. Viděli jsme to být distribuovány prostřednictvím několika zneužití sady včetně stojanu a jaderné. To je však prostřednictvím škodlivé kampaně dodržování většina infekcí CTB-skříňku.

Nejčastěji vidět spam kampaně, které distribuovat CTB-skříňku použít komponentu downloader, známé jako Dalexis nebo Elenoocka. Nevyžádané zprávy, samy za širokou škálu formátů, včetně nepřijatých faxových zpráv, finanční výkazy, po splatnosti faktury, pozastavení účtů a zmeškaných mms zpráv. Zde je několik příkladů:

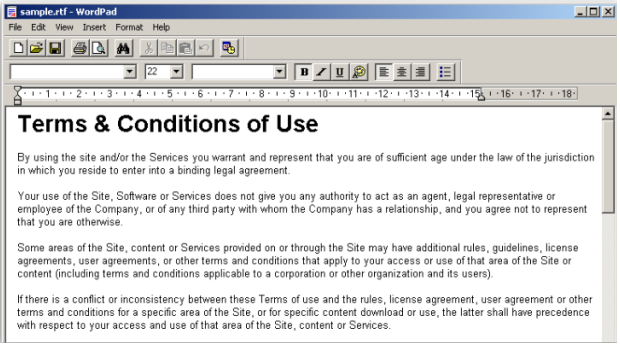

Velká část moderní den škodlivý spamu přichází jako exe soubor uvnitř zip nebo rar archivu. Neobvyklé aspekty Dalexis je, že téměř vždy dorazí v méně obvyklé archivu, obvykle soubor cab. Archiv obsahuje škodlivý vzorku, často s příponou SCR a další archiv, který obsahuje návnada dokument, který bude zobrazen přesvědčit oběť, že příloha byla neškodná.

Škodlivý Dalexis vzorek využívá několik technik ve snaze se vyhnout pískovišť a automatizovaná analýza systémů, včetně spaní pro časové období. Dalexis pak stáhne CTB-skříňka vzorku pomocí protokolu HTTP v zašifrované podobě, dekóduje a spustí jej.

Škodlivý Dalexis vzorek využívá několik technik ve snaze se vyhnout pískovišť a automatizovaná analýza systémů, včetně spaní pro časové období. Dalexis pak stáhne CTB-skříňka vzorku pomocí protokolu HTTP v zašifrované podobě, dekóduje a spustí jej.

Provedení

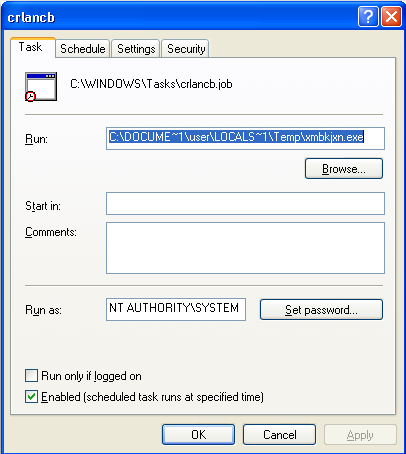

Když spustí CTB-skříňky, kapky kopii sebe sama do dočasného adresáře a vytvoří naplánovanou úlohu povolit restartování perzistence.

Souborový systém je pak Besselova prostřednictvím a budou šifrovány všechny soubory s příponami, které CTB-skříňka rozšíření seznamu. Změnit obrázek pozadí plochy a CTB-skříňka překryvy zprávu výkupné a klikací rozhraní na střed obrazovky.

Souborový systém je pak Besselova prostřednictvím a budou šifrovány všechny soubory s příponami, které CTB-skříňka rozšíření seznamu. Změnit obrázek pozadí plochy a CTB-skříňka překryvy zprávu výkupné a klikací rozhraní na střed obrazovky.

Na rozdíl od některých variant crypto-ransomware CTB-skříňka nevyžaduje aktivní připojení k Internetu, než to začne, šifrování souborů.

Šifrování

CTB-skříňka je zkratka pro „Křivka-Tor-Bitcoin-skříňku.“ „Křivka“ část názvu je převzata z jeho využití pro šifrování ECC (Elliptic Curve). ECC je forma kryptografie s veřejným klíčem založené na eliptické křivky nad konečnými tělesy. Jeho síla je odvozen od problému diskrétní logaritmus eliptických křivek. Většina Ransomware šifrování souborů, která používá kryptografie s veřejným klíčem má tendenci používat RSA, který je založen na prvočíselný rozklad. Přínos, který ECC má oproti RSA je to odpovídající bezpečnostní úrovně lze dosáhnout mnohem menších velikostí klíče. Například 256 bitový klíč ECC má rovnocennou bezpečnost 3072bitový RSA klíče.

Velikost klíče výhody, které nabízí ECC, bylo jedním z faktorů podílejících se na autora rozhodovacího procesu, neboť se veřejný klíč do vzorku malware a menší klíč zabírá méně místa.

CTB-skříňka využívá kombinace šifrování symetrického a asymetrického tahanice soubory. Šifrování, sama se provádí pomocí AES a pak jsou prostředky pro soubory dešifrovat zašifrované pomocí veřejného klíče ECC. Tím je zajištěno, že jsou schopni dešifrovat soubory pouze CTB-skříňka autoři, kteří mají odpovídající soukromý klíč. Pro podrobnou analýzu šifrování schéma používané CTB-skříňky vidět, tato analýza od „zairon.“

CTB-skříňka bude šifrovat soubory s následujícími příponami:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, Trezor,

skupiny, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, syrové, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, bay, blend, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Tento seznam byla rozšířena tak, jak byla vydána novější varianty.

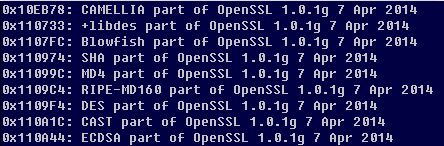

Původně měli všechny šifrované soubory příponu „.ctbl“, to bylo záhy změněno na náhodné příponou. Zdá se, že autoři si vypůjčil alespoň některé z jejich šifrování kód z OpenSSL, jak velké množství souvisejících řetězců lze nalézt v rozbalené kódu.

Síťová komunikace

Vzhledem k tomu, že CTB-skříňku lze spustit šifrování souborů bez nutnosti kontaktovat velení a řízení serveru, tam není třeba žádné síťové komunikace až oběť pokouší dešifrovat soubory.

Dojde-li k tomu, všechny komunikace jsou prováděny přes Tor (to je místo, kde přijde „Tor“ od křivky-Tor-Bitcoin-skříňka), obvykle prostřednictvím proxy servery, které fungují jako relé Tor skryté službě infrastruktura hostitelé back-end.

Když oběť zaplatil výkupné, CTB-skříňky obrátit velení a řízení serveru, odeslání blok dat, který obsahuje informace potřebné k odvození klíče, který bude dešifrovat soubory oběti. Tento blok dat lze dešifrovat pouze pomocí master klíčem uloženým na serveru.

Výkupné

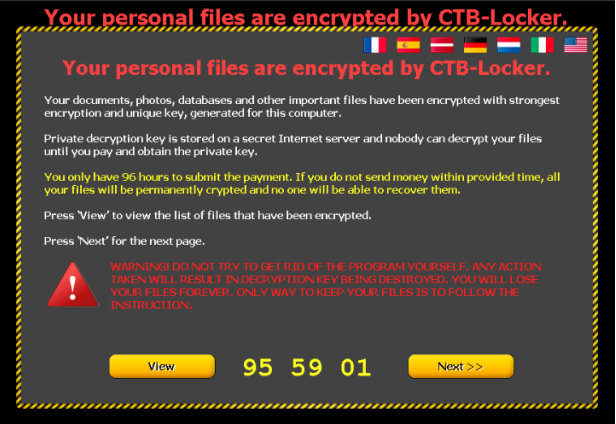

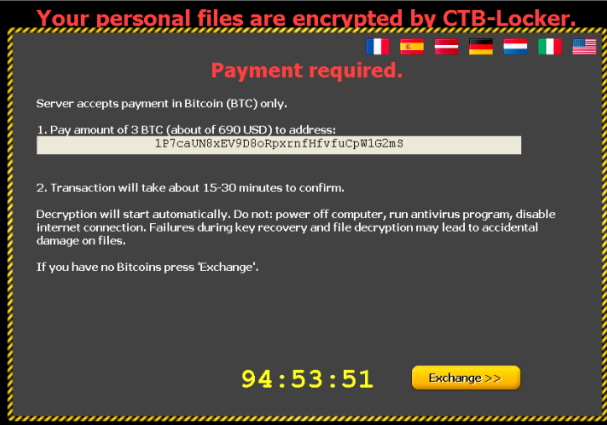

Když se oběť soubory zašifrujete, zobrazí se zpráva výkupné změnou pozadí plochy a vrstvením středem obrazovky s hlavním výkupné a klikací rozhraní.

Tato obrazovka informuje oběť, že „vaše osobní soubory jsou šifrovány pomocí CTB-skříňka“, nám řekli, že mají „96 hodin platbu“, a jsou varováni, že jakýkoli pokus o odstranění malware z infikovaného systému bude mít za následek dešifrovací klíč byl zničen – tento časový limit byl nižší v předchozích verzích. Oběť může klepnutím na tlačítko „Další“ tlačítko k zahájení procesu dešifrování nebo tlačítko „Zobrazit“ zobrazíte seznam zašifrovaných souborů.

CTB-skříňka je vysoce vícejazyčné s výkupné v řadě jazyků, přístupné prostřednictvím různých vlajky, ikony v horní části obrazovky. Volba jazyků se zdá být alespoň částečně přizpůsobit affiliate, který si zakoupil tento konkrétní instanci CTB-skříňky, a dostupné možnosti rostly v průběhu času. Nedávná ukázka měl následující jazykové nastavení – anglické, francouzské, německé, španělské, lat, Holanďané a italsky.

CTB-skříňka je vysoce vícejazyčné s výkupné v řadě jazyků, přístupné prostřednictvím různých vlajky, ikony v horní části obrazovky. Volba jazyků se zdá být alespoň částečně přizpůsobit affiliate, který si zakoupil tento konkrétní instanci CTB-skříňky, a dostupné možnosti rostly v průběhu času. Nedávná ukázka měl následující jazykové nastavení – anglické, francouzské, německé, španělské, lat, Holanďané a italsky.

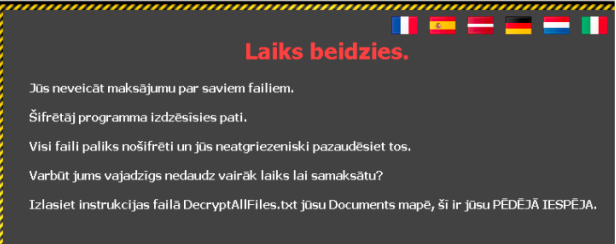

Lat je neobvyklý jazyk možnost, jak Lotyšsko není obecně vnímána jako hlavní cíl pro jiné typy crimeware a ransomware. Možná to představuje Autoři chtějí proniknout do nové trhy, kde povědomí je nižší, nebo možná konkrétní pobočky má místní znalosti a je lépe schopen zahájit úspěšnou kampaň v dané zemi.

Lat je neobvyklý jazyk možnost, jak Lotyšsko není obecně vnímána jako hlavní cíl pro jiné typy crimeware a ransomware. Možná to představuje Autoři chtějí proniknout do nové trhy, kde povědomí je nižší, nebo možná konkrétní pobočky má místní znalosti a je lépe schopen zahájit úspěšnou kampaň v dané zemi.

Poslední varianty CTB-skříňka také nabízí způsob, jak pro oběť ověřit, že soubory lze dešifrovat pomocí dekódování pět náhodně vybraných souborů zdarma. Zdá se, že byla zavedena jako způsob, jak získat důvěru oběti a zvýšit pravděpodobnost, že bude vyplacena plná výkupné.

Poslední varianty CTB-skříňka také nabízí způsob, jak pro oběť ověřit, že soubory lze dešifrovat pomocí dekódování pět náhodně vybraných souborů zdarma. Zdá se, že byla zavedena jako způsob, jak získat důvěru oběti a zvýšit pravděpodobnost, že bude vyplacena plná výkupné.

Ransom platba

Když se oběť klepne přes rozhraní výkupné jsou uvedeny podrobné pokyny, o kolik zaplatit a jak ji zaplatit.

CTB-skříňka vyžaduje Bitcoins (BTC) platit výkupné (křivka-Tor-Bitcoin-skříňky „Bitcoin“). Přesné množství BTC nastavuje partnerský, který zakoupila CTB-skříňka, ačkoli autoři jako vodítko pro pomoc výkupné částku na úrovni, která by mohla vytvářet maximální výnos. Obrázek 12 výše ukazuje příklad náročné 3 BTC. Zobrazí se také přibližné ekvivalentní částka v místní měně – např. 690 dolarů nebo 660 euro.

CTB-skříňka vyžaduje Bitcoins (BTC) platit výkupné (křivka-Tor-Bitcoin-skříňky „Bitcoin“). Přesné množství BTC nastavuje partnerský, který zakoupila CTB-skříňka, ačkoli autoři jako vodítko pro pomoc výkupné částku na úrovni, která by mohla vytvářet maximální výnos. Obrázek 12 výše ukazuje příklad náročné 3 BTC. Zobrazí se také přibližné ekvivalentní částka v místní měně – např. 690 dolarů nebo 660 euro.

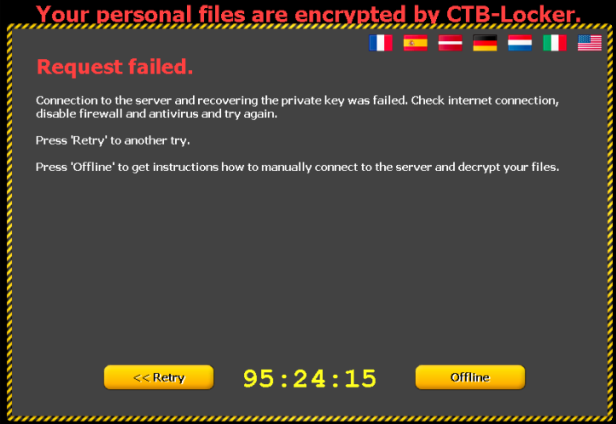

Jeden Nevýhodou použití Tor skryté služby je, že může být problém, což znamená, že velení a řízení server nedostupný, když se oběť pokouší zaplatit výkupné.

Ve snaze o boji proti tomuto CTB-skříňka se pokusí použít více různých serverů proxy Tor k dosažení skryté služby a také nabízí návody a vzorku malware odstranit z infikovaného počítače. Tato jednání se týkají návštěvě Tor skryté služby prostřednictvím webového prohlížeče a vložení do formuláře, veřejný klíč, který je dán oběť.

Ve snaze o boji proti tomuto CTB-skříňka se pokusí použít více různých serverů proxy Tor k dosažení skryté služby a také nabízí návody a vzorku malware odstranit z infikovaného počítače. Tato jednání se týkají návštěvě Tor skryté služby prostřednictvím webového prohlížeče a vložení do formuláře, veřejný klíč, který je dán oběť.

Spolehlivost

Spolehlivost

Čtení prostřednictvím různých veřejnou podporu fóra komentáře naznačují, že v mnoha případech zaplatí výkupné bude mít za následek CTB-skříňka dešifrování souborů oběti. Funkce „Test dešifrování“ je dobrým ukazatelem, že dešifrování je možné.

Oběť musí však stále věřit, že zločinci udělá dobře na svůj slib, po předání výkupného částka v BTC. Existuje také možnost, že součásti serveru hostící soukromé klíče k dešifrování bude zaznamenáno, dočasně nebo trvale, které mohou znemožnit dešifrování. V této situaci, je pravděpodobné, že zločinci bude i nadále přijímat výkupné platby vědomím, neexistuje žádný způsob, jak dešifrovat soubory oběti.

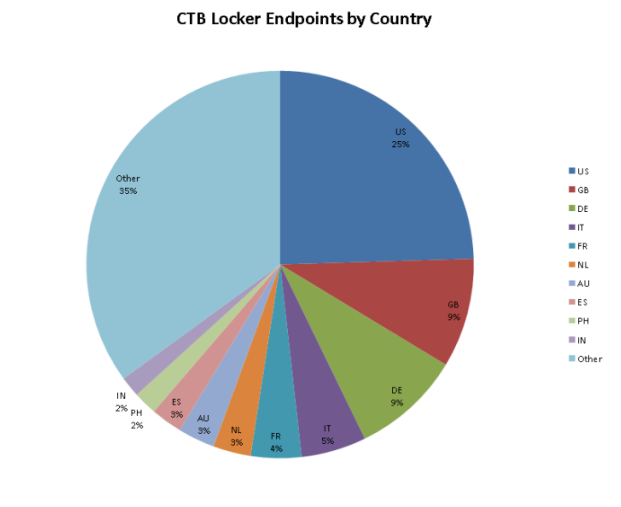

Statistiky

CTB-skříňka infekce jsou většinou vidět v západní Evropě, Severní Americe a Austrálii. Jedná se o obecně tier 1 země, popsal v příspěvku Reddit výše uvedených. Oběti v těchto zemích se objeví, se zaměřit na základě ransomware autor předchozí zkušenosti úspěšných plateb.

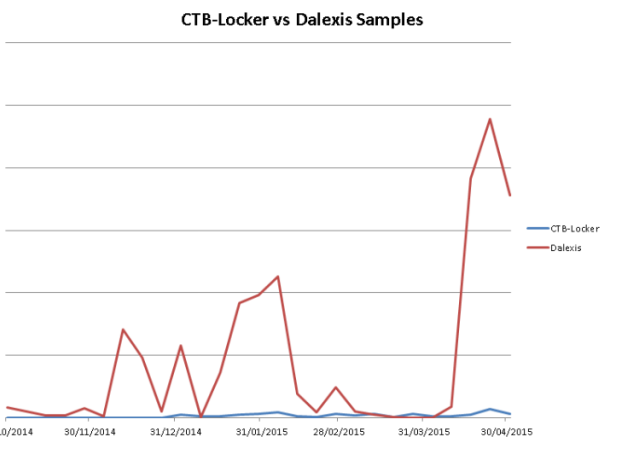

Při pohledu na počtu vzorků, vidíme, že počet skutečných vzorků CTB-skříňka je mnohem nižší, než je počet vzorků Dalexis, které se používají ke stažení CTB-skříňku. To dává smysl, protože downloader je nevyžádanou poštou se ve velkých objemech, který umožňuje bezpečnostní produkty pro přidání vyhledávání velmi rychle. Takže každý vzorek jedinečné změnou malé množství v každém souboru zvyšuje pravděpodobnost, že některá řešení ochranu založenou na kontrolní zjištění všech vzorků.

Při pohledu na počtu vzorků, vidíme, že počet skutečných vzorků CTB-skříňka je mnohem nižší, než je počet vzorků Dalexis, které se používají ke stažení CTB-skříňku. To dává smysl, protože downloader je nevyžádanou poštou se ve velkých objemech, který umožňuje bezpečnostní produkty pro přidání vyhledávání velmi rychle. Takže každý vzorek jedinečné změnou malé množství v každém souboru zvyšuje pravděpodobnost, že některá řešení ochranu založenou na kontrolní zjištění všech vzorků.

Ochrana

Ochrana

Sophos chrání proti CTB-skříňky v provedení s HPmal/výkupné-N a staticky s řadou detekce názvy, včetně: Troji/výkupné-AMW, Troji/cibule-D, Troj/Filecode-B, Troj/HkMain-CT

Sophos zjistí downloader Dalexis/Elenoocka s řadou detekce názvy, včetně: Troji/Agent-AMTG, Troji/Agent-AMKP, Troji/Cabby-H, Troji/Agent-AIRO, Troji/Agent-AMNK, Troji/Agent-AMNP, Troji/Agent-AMOA, Mal/Cabby-B.

Tyto podpisy boky často nevyžadují žádné aktualizace odhalí rozbalen paměti kódu bez ohledu na soubory na disku, které jsou baleny, zatemnil nebo zašifrován.

Sophos boky s povolenou technologií je doporučeno blokovat ransomware aktivně.

Pokud se domníváte, že jste byli infikováni tím ransomware, můžete odstranit malware pomocí našeho Virus Removal Tool . Bohužel není mnoho, co můžete udělat, aby se vaše soubory zpět kromě platit výkupné – šifrování je příliš silný na crack.

Kromě s aktuální antivirový, existují další systémové změny pomoci předcházet nebo odzbrojit ransomware infekcí, které uživatel může použít.

1. zálohovat soubory.

Nejlepší způsob, jak zajistit, aby že neztratili své soubory do ransomware je pravidelně zálohovat. Ukládání zálohy samostatně je rovněž klíčové –, jak je uvedeno, některé varianty ransomware odstranit Windows stínových kopií souborů jako další taktiku, aby vaše zotavení, takže je třeba uložit zálohu offline.

2. aplikovat systém windows a další softwarové aktualizace pravidelně.

Aktualizuje systém a aplikace. To vám dává největší šanci vyhnout se váš systém zneužití pomocí drive-by download útoky a zranitelnosti softwaru (zejména Adobe Flash, Microsoft Silverlight, webový prohlížeč, atd.), které jsou známé pro instalaci ransomware.

3. vyhnout klepnutím na nedůvěryhodné emailové spojení nebo otevírání nevyžádaných e-mailových příloh.

Většina ransomware přichází prostřednictvím nevyžádané pošty klepnutím na odkazy nebo jako přílohy. Mají dobré email antivirový skener by také aktivně blokovat ohrožené nebo škodlivé webové stránky odkazy nebo binární přílohy, které vedou k ransomware.

4. zakázat ActiveX obsah v aplikacích Microsoft Office Word, Excel, atd

Viděli jsme mnoho škodlivých dokumentů, které obsahují makra, které mohou dále stáhnout ransomware tiše v pozadí.

5. nainstalujte bránu firewall blokovat Tor a I2P a omezit na určité porty.

Brání dosažení jeho volání home serveru prostřednictvím sítě malware může odzbrojit aktivní ransomware variantu. Blokování připojení k serverům pro I2P a Tor přes bránu firewall, je účinným opatřením.

6. zakázat připojení ke vzdálené ploše.

Připojení ke vzdálené ploše zakážete, pokud není požadováno ve vašem prostředí, tak, že škodlivý autoři nemůže získat přístup k počítači vzdáleně.

7. blok binární soubory z % APPDATA % a % TEMP % cest.

Většina souborů ransomware jsou zahozena a spuštěn z těchto míst, takže blokování spuštění by zabránit ransomware spuštění.