Lazarus skupina, notoricky známý hacking skupina s vazbami na severokorejskou vládu, je údajně pomocí nového multi-platformní malware rámec, přezdívaný MATA, na cílové firemní sítě po celém světě. Skupina Lazarus je aktivní již mnoho let, nejprve získala celosvětovou pozornost za hackování Sony Films v 2014 a pak za to, že stojí za útokem ransomware 2017 WannaCry. Na země se však zaměřují mnohem déle. Finanční organizace v zemích, jako je Indie, Mexiko, Jižní Korea, Vietnam, Chile, byly v minulosti terčem útoků, stejně jako vládní, mediální a technologické sektory. Tento pokročilý MATA malware framework je nejnovější nástroj Lazarus používá k cílení na různé entity.

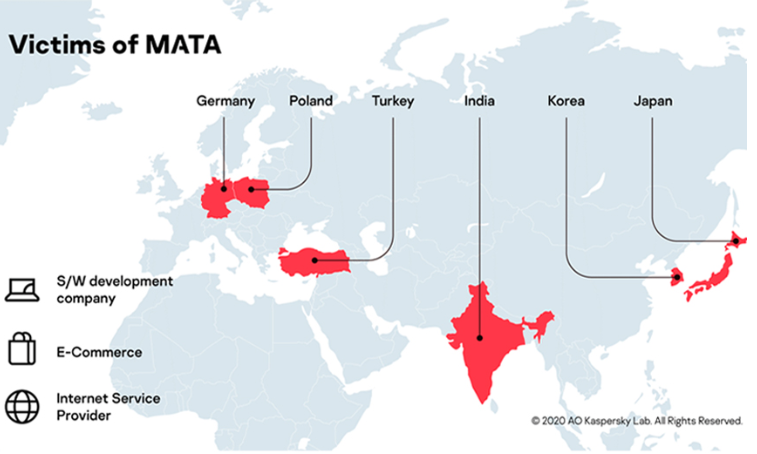

Mata byl nedávno spatřen týmem společnosti Kaspersky Lab pro globální výzkum a analýzu a zdá se, že byla použita k útoku na právnické osoby v zemích, jako je Německo, Polsko, Turecko, Indie, Korea a Japonsko. Mezi cílené společnosti patří vývoj softwaru a společnosti elektronického obchodu, jakož i poskytovatel internetových služeb.

„Na základě naší telemetrie jsme byli schopni identifikovat několik obětí, které byly infikovány rámcem MATA. Infekce není omezena na určité území. Oběti byly zaznamenány v Polsku, Německu, Turecku, Koreji, Japonsku a Indii. Kromě toho, herec ohrožena systémy v různých průmyslových odvětvích, včetně společnosti pro vývoj softwaru, e-commerce společnost a poskytovatel internetových služeb,“ řekl Kaspersky.

MATA malware framework byl použit při pokusech o krádež databází zákazníků

MATA malware framework Má mnoho funkcí, které mohou provádět různé škodlivé aktivity na infikovaném zařízení a mohou cílit na operační systémy Windows, Linux a macOS. Při provádění útoku mohou škodlivé objekty actor používat nástroj MATA k manipulaci se soubory a systémové procesy, k vkládání dll a vytváření proxy http.

Podle společnosti Kaspersky, která o tom vydala rozsáhlou report položku, byly artefakty související s MATA poprvé použity kolem dubna 2018. Byl agresivně používán k infiltraci právnických osob po celém světě.

„První artefakty, které jsme našli v souvislosti s MATA, byly použity kolem dubna 2018. Poté, herec za tento pokročilý malware rámec používá agresivně infiltrovat firemních subjektů po celém světě,“ Kaspersky zpráva říká.

Zatímco plné záměry Lazara lze jen uhodnout, je docela jasné, že jedním z jejich zájmů jsou databáze zákazníků. Kaspersky si všiml, že v jednom případě, kdy mata a jeho pluginy byly nasazeny, škodlivé subjekty provozující se snažil najít oběti databáze a provést několik databázových dotazů ukrást seznam zákazníků, i když není známo, zda byly úspěšné. Distribuce ransomware může být také jedním z jeho účelů, protože byl použit k infikování oběti ransomwarem VHD v jednom konkrétním případě.

Kaspersky má spojené MATA na Lazarus skupiny založené na jedinečné orchestrátor názvy souborů, které byly také všiml ve verzích Manuscrypt trojan, který je známo, že je nástroj používaný severokorejských hackerů.

„Kromě toho MATA používá globální konfigurační data včetně náhodně generované id relace, informace o verzi založené na datu, interval spánku a více adres serverů C2 a C2. Viděli jsme, že jedna z variant Manuscrypt (ab09f6a249ca8d1a036eee7a02cdd16) sdílí podobnou konfigurační strukturu s rámcem MATA,“ dodal Kaspersky.

Kaspersky předpokládá, že malware se bude vyvíjet v budoucnu.