Dkey ransomware es un malware de cifrado de archivos que pertenece a la familia de ransomware Dharma. El objetivo de esta infección es cifrar los archivos de los usuarios y vender un descifrador a las víctimas que no tienen copias de seguridad. Los archivos cifrados pueden ser reconocidos por una extensión agregada a ellos. La extensión incluye los ID únicos de los usuarios y una dirección de correo electrónico de contacto, y termina en .dkey. Desafortunadamente, una vez que los archivos han sido encriptados, no se podrán abrir a menos que los usuarios primero usen un descifrador en ellos. Pero conseguir el descifrador no será fácil porque solo los operadores de malware lo tienen.

Dkey ransomware se dirige a todos los archivos personales, incluidas fotos, videos, imágenes, documentos, etc. Los archivos cifrados son inmediatamente reconocibles debido a la extensión que se les agrega. La extensión contiene los ID asignados por los usuarios y una dirección de correo electrónico de contacto, así como .dkey. Por ejemplo, image.jpg se convertiría en image.jpg.unique ID.[Daniel22key@aol.com].dkey.

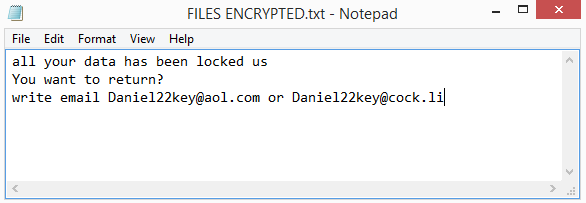

Cuando los archivos están completamente encriptados, el ransomware muestra una nota de rescate emergente, así como deja caer una nota de texto DE ARCHIVOS CIFRADOS.txt. Ambas notas contienen muy poca información y solicitan que las víctimas envíen un correo electrónico a Daniel22key@aol.com con su identificación asignada. Los operadores de malware presumiblemente enviarían instrucciones, así como el precio del descifrador. Si bien no se menciona en la nota, es probable que sea seguro asumir que el descifrador costaría alrededor de $ 1000 porque ese es el precio habitual. Sea lo que sea, no se recomienda pagar porque no garantiza un descifrador. Los usuarios deben tener en cuenta que están tratando con ciberdelincuentes y que no operan como negocios legítimos. No hay nada que les impida simplemente tomar el dinero de los usuarios y no enviar nada a cambio. Esto le ha sucedido a muchas víctimas en el pasado, desafortunadamente. Además, vale la pena mencionar que el dinero del rescate de los usuarios se destinaría a futuras actividades delictivas. Y la razón por la que el ransomware sigue siendo una cosa tan importante es que las víctimas siguen pagando el rescate. Mientras continúen haciendo eso, el ransomware continuará prosperando.

Para los usuarios que no tienen copia de seguridad, las opciones de recuperación de archivos son muy limitadas. La única opción es esperar a que se libere un descifrador gratuito Dkey ransomware . Actualmente no está disponible, pero no es imposible que se lance en el futuro. Por lo tanto, se recomienda a los usuarios que hagan una copia de seguridad de sus archivos y, ocasionalmente, busquen un Dkey ransomware descifrador.

Métodos de distribución de ransomware

La mayoría del malware se distribuye a través de los mismos métodos. Esos métodos incluyen archivos adjuntos de correo electrónico, torrents, descargas de fuentes inseguras, etc. Los usuarios que tienen malos hábitos de navegación son mucho más propensos a infectar sus computadoras con malware. Desarrollar mejores hábitos puede ayudar mucho a evitar las infecciones de malware.

Los archivos adjuntos de correo electrónico son un método de distribución de malware muy común. Los actores maliciosos compran direcciones de correo electrónico de foros de hackers, adjuntan archivos maliciosos a correos electrónicos y los envían. Cuando los usuarios abren los archivos adjuntos, infectan sus equipos. Es un método bastante de bajo esfuerzo, por lo que es bastante popular entre los actores maliciosos. Afortunadamente para los usuarios, tales correos electrónicos suelen ser bastante obvios. En primer lugar, están llenos de errores gramaticales / ortográficos. Los remitentes generalmente afirman ser de compañías legítimas, por lo que los errores parecen muy fuera de lugar. Los correos electrónicos legítimos de las empresas rara vez contendrán errores porque parecen muy poco profesionales.

Los correos electrónicos maliciosos generalmente se envían desde direcciones de correo electrónico de aspecto aleatorio, que es otro regalo. Los usuarios siempre deben verificar primero la dirección de correo electrónico antes de interactuar con un correo electrónico que les pide que hagan clic en un enlace o abran un archivo adjunto. Si parece completamente aleatorio, es probable que sea un correo electrónico malicioso. Pero incluso si parece legítimo, se recomienda investigarlo para ver si pertenece a quien el remitente dice ser.

La forma en que un correo electrónico se dirige a los usuarios también puede decir mucho al respecto. Al enviar correos electrónicos a los clientes, las empresas legítimas generalmente se dirigirán a los usuarios por su nombre. Es una táctica común utilizada por las empresas para hacer que un correo electrónico parezca más personal. Pero debido a que los ciberdelincuentes generalmente no tienen la información personal de los usuarios, se ven obligados a usar palabras genéricas como “Usuario”, “Miembro”, “Cliente”, etc., al dirigirse a los usuarios.

Algunos correos electrónicos maliciosos pueden ser mucho más sofisticados, especialmente si los ciberdelincuentes se dirigen a alguien específico y tienen información sobre ellos. Tal correo electrónico tendría una gramática correcta y sin errores ortográficos, se dirigiría a los usuarios por su nombre y tendría bits de información que harían que todo pareciera mucho más creíble. Para evitar abrir archivos maliciosos, se recomienda encarecidamente escanear todos los archivos adjuntos de correo electrónico con software antivirus o VirusTotal antes de abrirlos.

Los usuarios también pueden infectar sus computadoras con todo tipo de malware descargando de fuentes inseguras. El malware está al acecho en todos los rincones de Internet, por lo que las descargas deben realizarse solo de fuentes oficiales / verificadas.

Por último, el malware a menudo se propaga a través de torrents. Los actores maliciosos cargan torrents con malware en sitios web de torrents mal moderados. Por lo general, son torrents para contenido de entretenimiento que tienen malware en ellos. Más específicamente, torrents para películas, series de televisión y videojuegos. No solo el torrenting de contenido con derechos de autor es esencialmente el robo, sino que también es peligroso para la computadora.

Dkey ransomware eliminación

El ransomware se considera una de las infecciones de malware más graves. A menos que los usuarios sepan exactamente qué hacer, no es una buena idea intentar eliminar Dkey ransomware manualmente. Podría resultar en aún más daño a la computadora. Teniendo en cuenta que se trata de una infección de malware sofisticada, su eliminación debe dejarse en manos de una herramienta profesional.

Si los usuarios tienen una copia de seguridad, pueden comenzar a recuperar archivos tan pronto como el software antivirus se elimine Dkey ransomware por completo de la computadora. Si el ransomware todavía estaba presente cuando los usuarios se conectan a su copia de seguridad, los archivos respaldados también se cifrarían.

Si no hay una copia de seguridad, no hay nada que los usuarios puedan hacer además de esperar a que se lance un descifrador gratuito Dkey ransomware . Cuándo, o incluso si, eso sucederá no es seguro. Si se libera, los usuarios lo encontrarán en NoMoreRansom .

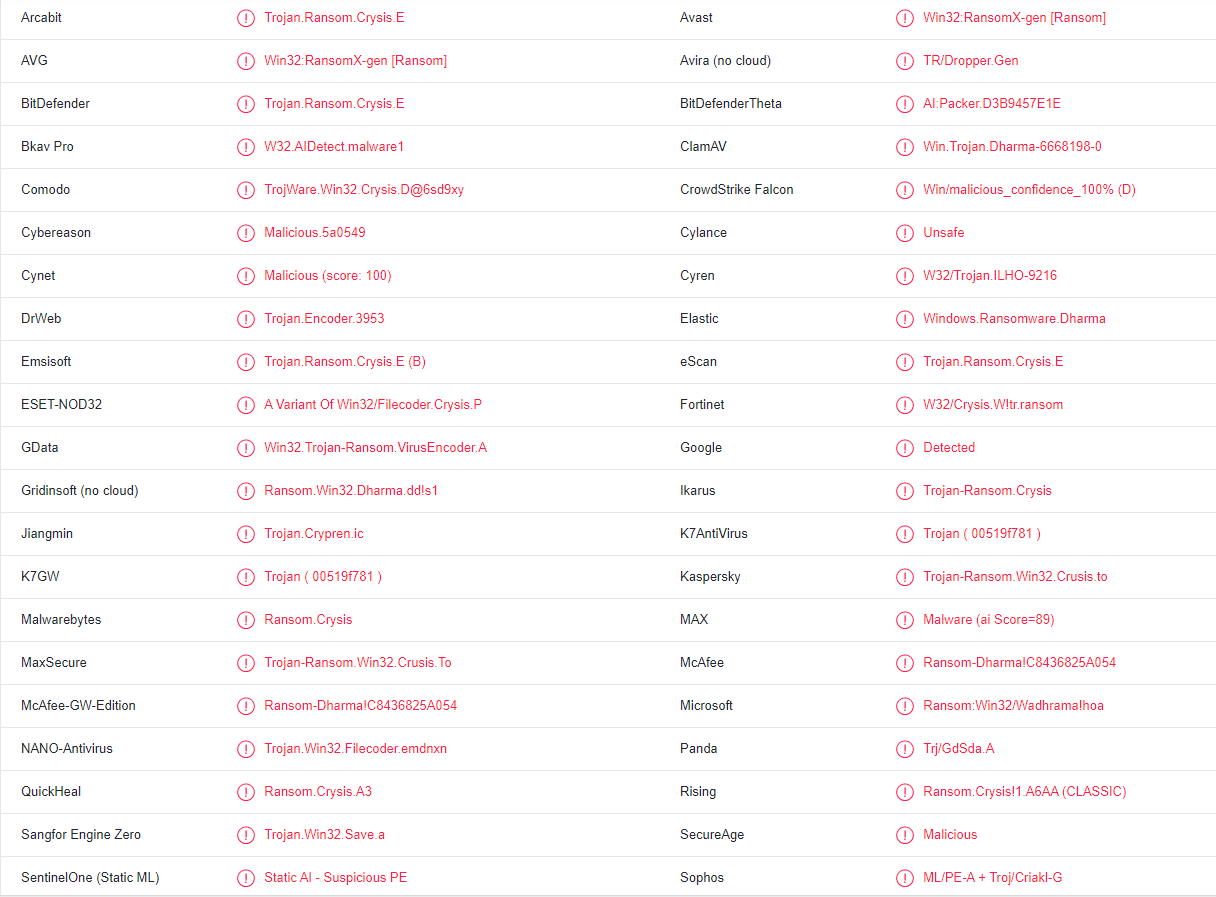

Dkey ransomware se detecta como:

- Win32:RansomX-gen [Rescate] por AVG/Avast

- Trojan.Ransom.Crysis.E por Bitdefender

- Trojan.Ransom.Crysis.E (B) por Emsisoft

- Una variante de Win32/Filecoder.Crysis.P por ESET

- Ransom.Crysis por Malwarebytes

- Ransom.Win32.CRYSIS.SM por TrendMicro

- Rescate:Win32/Wadhrama!hoa por Microsoft

- ¡Rescate-Dharma! C8436825A054 de McAfee

- Trojan-Ransom.Win32.Crusis.to por Kaspersky

Quick Menu

paso 1. Eliminar Dkey ransomware usando el modo seguro con funciones de red.

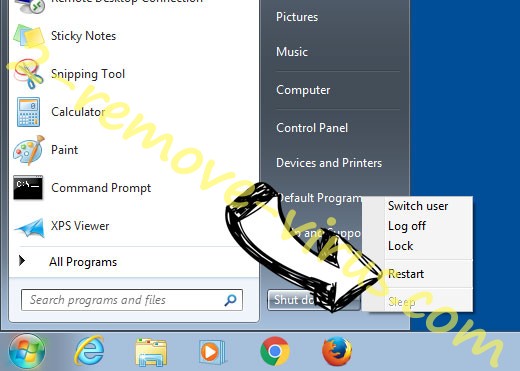

Eliminar Dkey ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar Dkey ransomware

Eliminar Dkey ransomware desde Windows 8/10

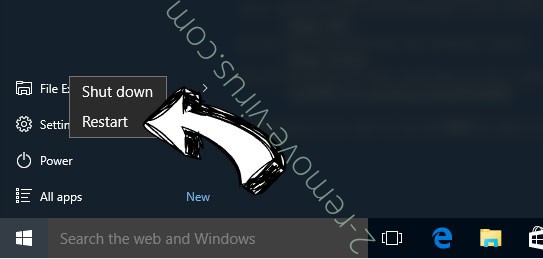

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

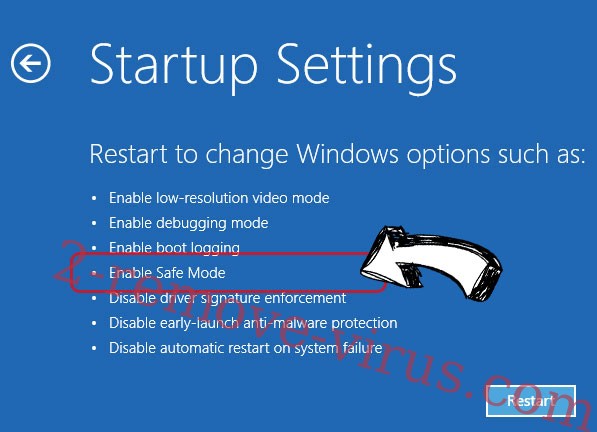

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar Dkey ransomware

paso 2. Restaurar sus archivos con Restaurar sistema

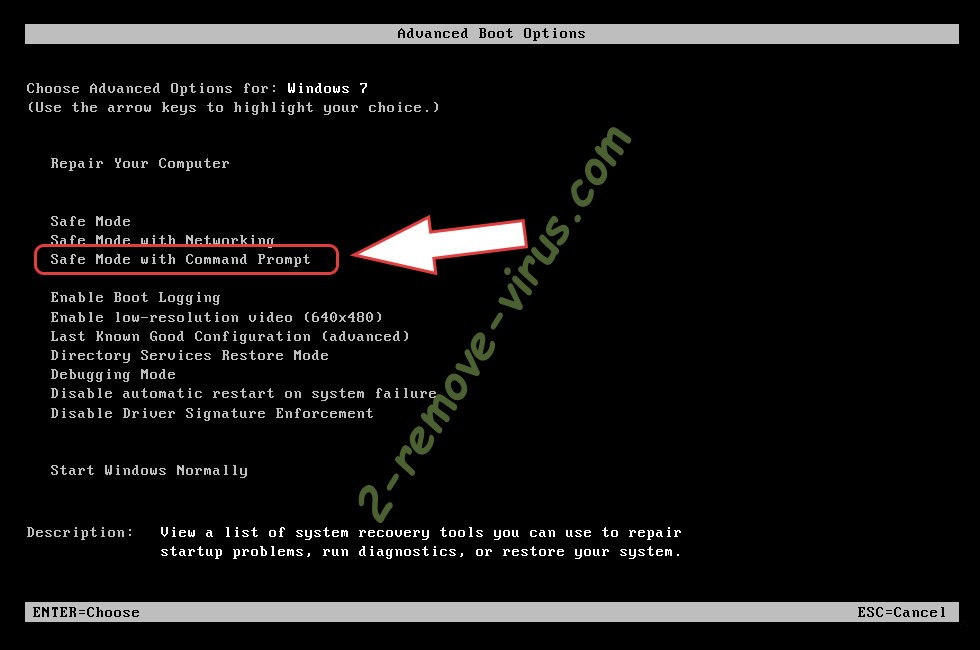

Eliminar Dkey ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

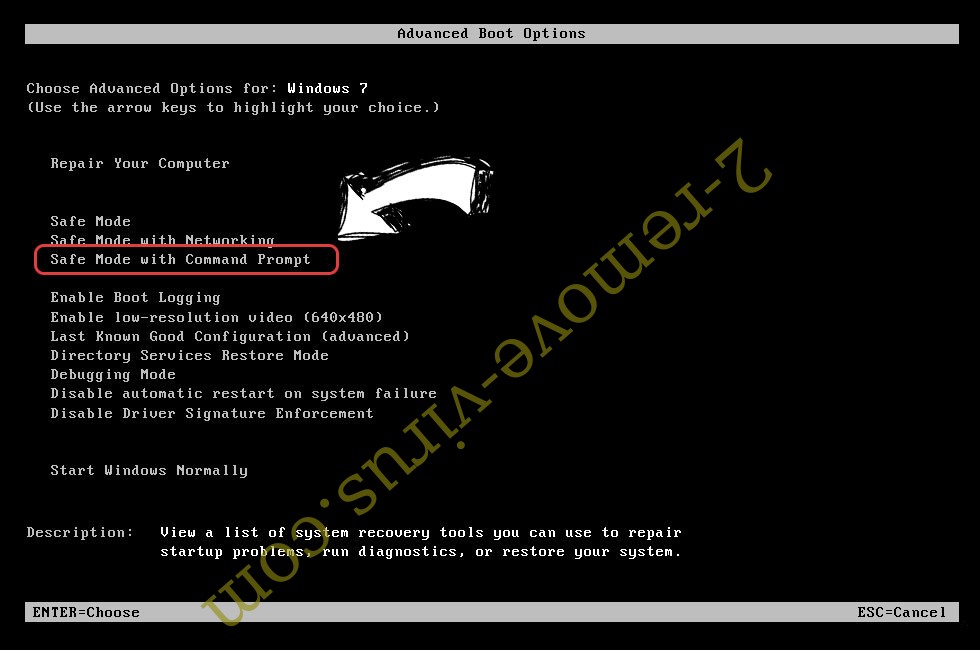

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

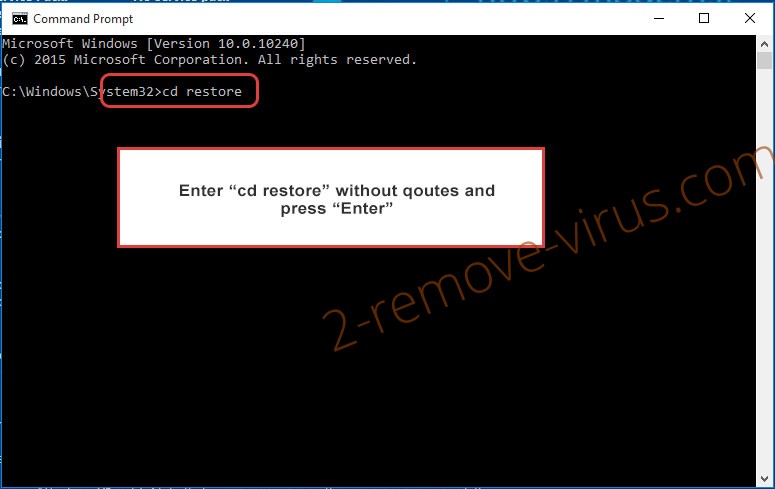

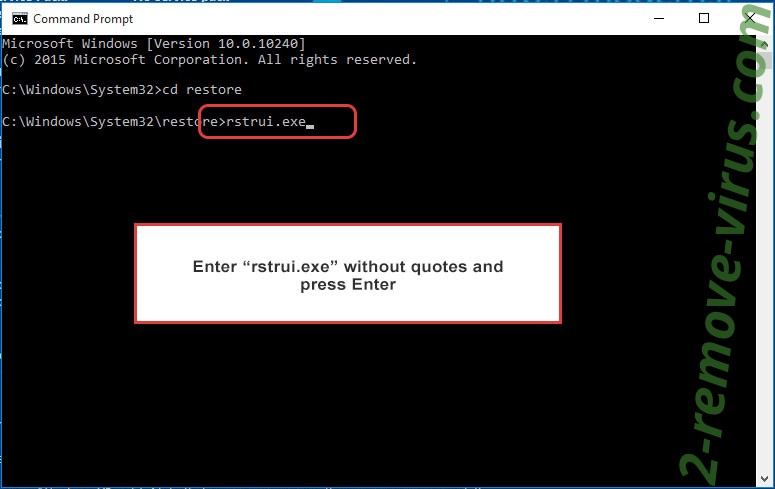

- Escriba cd restore y pulse Enter.

- Escriba rstrui.exe y presiona Enter.

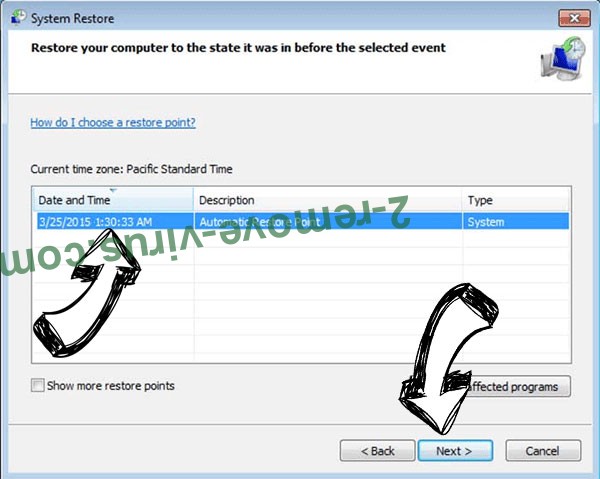

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

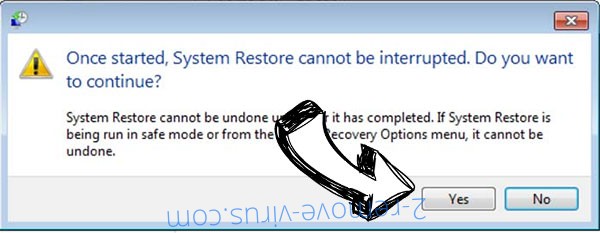

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar Dkey ransomware de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

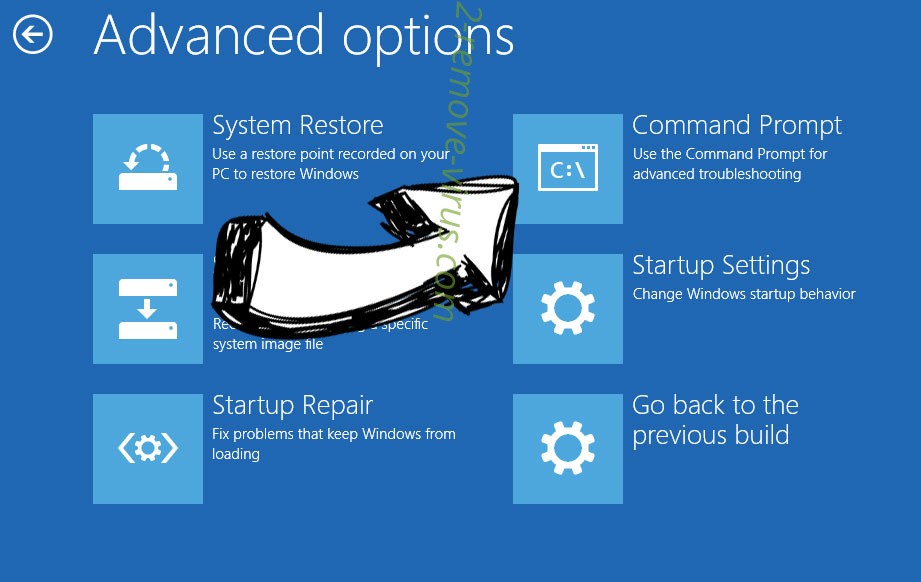

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

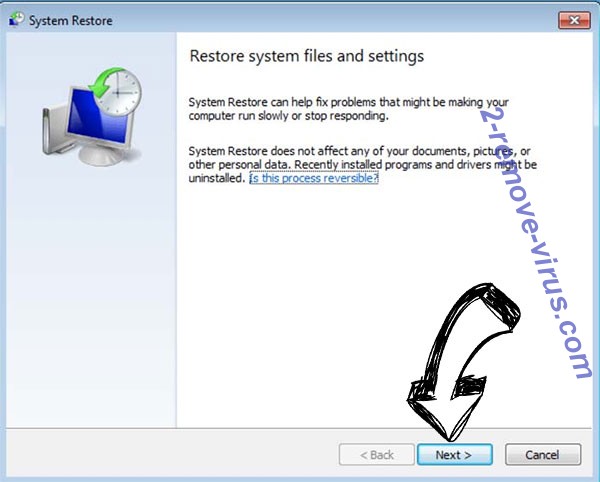

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.

Offers

Descarga desinstaladorto scan for Dkey ransomwareUse our recommended removal tool to scan for Dkey ransomware. Trial version of provides detection of computer threats like Dkey ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más