Qué es ransomware

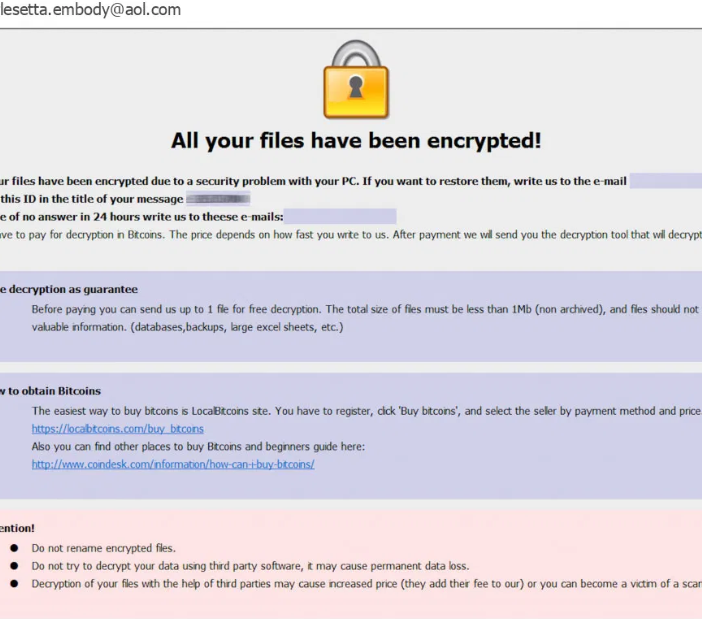

[metron28@protonmail.com].back ransomware ransomware es un tipo de cifrado de archivos de malware que puede hacer graves daños a su sistema. El cifrado de datos de malware no es algo de lo que todos los usuarios han oído hablar, y si lo acabas de encontrar ahora, aprenderás cuánto daño podría provocar de primera mano. Sus datos podrían haber sido codificados utilizando algoritmos de cifrado fuertes, impidiendo que abra archivos. Debido a que ransomware puede resultar en la pérdida permanente de archivos, se clasifica como una amenaza muy peligrosa. Se le dará la opción de pagar el rescate, pero muchos especialistas en malware no recomendará esa opción.

Dar en las solicitudes no necesariamente se asegurará de que obtendrá sus archivos de nuevo, así que espere que usted podría simplemente estar desperdiciando su dinero. ¿Por qué las personas responsables de su cifrado de datos le ayudan a recuperarlos cuando podrían simplemente tomar el dinero que les da. Además, mediante el pago que estaría apoyando los proyectos futuros (más ransomware y malware) de estos ladrones cibernéticos. ¿Realmente desea apoyar una industria que cuesta muchos millones de dólares a las empresas en daños. La gente también se da cuenta de que pueden hacer dinero fácil, y cuando las víctimas pagan el rescate, hacen que la industria ransomware atractivo para ese tipo de personas. Invertir el dinero que se le exige pagar en copia de seguridad puede ser una mejor opción porque perder archivos no sería una posibilidad de nuevo. A continuación, puede simplemente eliminar [metron28@protonmail.com].back ransomware y recuperar datos de donde los está almacenando. Si no está seguro de cómo obtuvo la contaminación, los métodos más frecuentes se explicarán en el párrafo siguiente.

Ransomware difundir formas

Archivos adjuntos de correo electrónico, kits de exploits y descargas maliciosas son los métodos de distribución que necesita tener más cuidado con. Un gran número de ransomware dependen de la negligencia del usuario al abrir archivos adjuntos de correo electrónico y no es necesario utilizar formas más elaboradas. Métodos más elaborados podrían ser utilizados también, aunque no son tan populares. Los ladrones agregan un archivo malicioso a un correo electrónico, escriben algún tipo de texto y afirman falsamente que provienen de una empresa u organización de confianza. Esos correos electrónicos a menudo hablan de dinero porque ese es un tema sensible y las personas son más propensas a ser impulsivas al abrir correos electrónicos relacionados con el dinero. Muy a menudo verás grandes nombres de empresas como Amazon utilizado, por ejemplo, si Amazon envió por correo electrónico a alguien un recibo para una compra que el usuario no recuerda hacer, él / ella abriría el archivo adjunto a la vez. Para protegerse de esto, hay ciertas cosas que debe hacer al tratar con correos electrónicos. Es muy importante que compruebe el remitente para ver si son familiares para usted y si son de confianza. Y si está familiarizado con ellos, compruebe la dirección de correo electrónico para asegurarse de que son en realidad ellos. Además, busque errores gramaticales, que pueden ser bastante evidentes. Otro signo bastante obvio es la falta de su nombre en el saludo, si una empresa / remitente legítimo le enviaran un correo electrónico, definitivamente usarían su nombre en lugar de un saludo general, como Cliente o Miembro. Puntos débiles en su dispositivo El software vulnerable también podría utilizarse para infectar. El software tiene ciertas vulnerabilidades que podrían ser utilizados para el software malicioso para entrar en un dispositivo, pero son parcheados por los creadores de software poco después de que se encuentran. Desafortunadamente, como se muestra por el ransomware WannaCry, no todos los usuarios instalan correcciones, por una razón u otra. Debido a que muchos programas maliciosos pueden utilizar esos puntos débiles, es fundamental que actualice regularmente su software. Estar constantemente molesto acerca de las actualizaciones puede ser molesto, por lo que puede configurarlos para que se instalen automáticamente.

¿Cómo se comporta?

Cuando el dispositivo se contamina, buscará tipos de archivos específicos y poco después de que se encuentren, se cifrarán. Incluso si la situación no era obvia inicialmente, se volverá bastante obvio que algo no está bien cuando los archivos no se abren como normal. Una extensión extraña también se adjuntará a todos los archivos, lo que podría ayudar a identificar el malware de codificación de datos correcto. Los potentes algoritmos de cifrado podrían haberse utilizado para codificar sus datos, y existe la probabilidad de que puedan codificarse sin posibilidad de recuperarlos. Después de que todos los datos han sido cifrados, una nota de rescate aparecerá, que debe explicar, en cierta medida, lo que sucedió a sus archivos. Si escucha a los criminales, usted será capaz de descifrar los datos a través de su descifrador, que no será libre. La cantidad del rescate debe mostrarse claramente en la nota, pero en algunos casos, se les pide a las víctimas que les envíe un correo electrónico para establecer el precio, por lo que lo que paga depende de cuánto valora sus datos. Como probablemente has adivinado, pagar no es la opción que sugerirías. Considere esa opción como un último recurso. También es muy probable que simplemente haya olvidado que ha realizado una copia de seguridad de sus archivos. Para ciertos ransomware, descifradores libres se pueden encontrar. Un descifrador podría estar disponible de forma gratuita, si el programa malicioso de codificación de datos entró en muchos ordenadores e investigadores de software malicioso fueron capaces de romperlo. Considere esa opción y sólo cuando usted está seguro de que no hay descifrador libre, incluso debe considerar pagar. Usted no se enfrentaría a una posible pérdida de datos si su sistema se contamina de nuevo o se estrelló si invirtiera parte de ese dinero en copias de seguridad de compra con ese dinero. Y si la copia de seguridad es una opción, la recuperación de archivos debe realizarse después de eliminar [metron28@protonmail.com].back ransomware el virus, si todavía está en su dispositivo. Ahora que eres consciente de lo dañina que puede ser este tipo de infección, haz todo lo posible para evitarlo. Usted esencialmente tiene que actualizar siempre su software, sólo descargar de fuentes seguras / legítimas y no abrir archivos adjuntos de correo electrónico al azar.

[metron28@protonmail.com].back ransomware Retiro

una utilidad de eliminación de malware será un software necesario para tener si desea que el malware de codificación de archivos se haya ido por completo. Si intenta eliminar [metron28@protonmail.com].back ransomware el virus manualmente, es posible que termine dañando el equipo aún más, por lo que no se recomienda. El uso de un software anti-malware es una mejor opción. Una utilidad anti-malware se hace para cuidar de estas infecciones, dependiendo de que usted ha decidido, incluso puede evitar que una infección de entrar en primer lugar. Encontrar qué utilidad de eliminación de malware se adapta mejor a lo que necesita, instalarlo y permitir que realice un análisis de su ordenador para identificar la infección. Lamentablemente, un programa de este tipo no ayudará a recuperar archivos. Si está seguro de que su sistema está limpio, vaya a desbloquear [metron28@protonmail.com].back ransomware archivos desde la copia de seguridad.

Offers

Descarga desinstaladorto scan for [metron28@protonmail.com].back ransomwareUse our recommended removal tool to scan for [metron28@protonmail.com].back ransomware. Trial version of provides detection of computer threats like [metron28@protonmail.com].back ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar [metron28@protonmail.com].back ransomware usando el modo seguro con funciones de red.

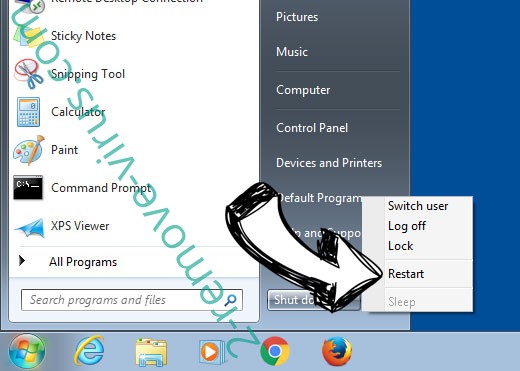

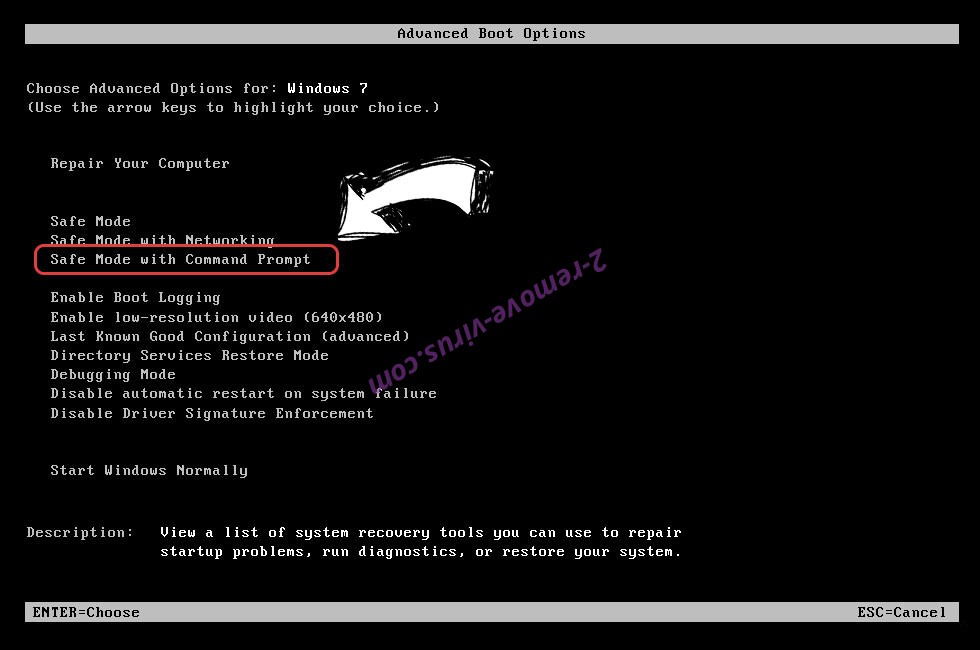

Eliminar [metron28@protonmail.com].back ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

![Remove [metron28@protonmail.com].back ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [metron28@protonmail.com].back ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-6-boot-options.jpg)

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar [metron28@protonmail.com].back ransomware

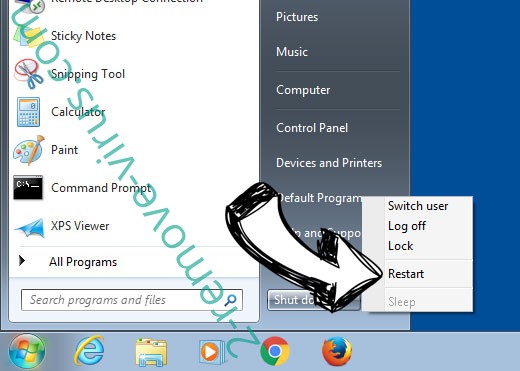

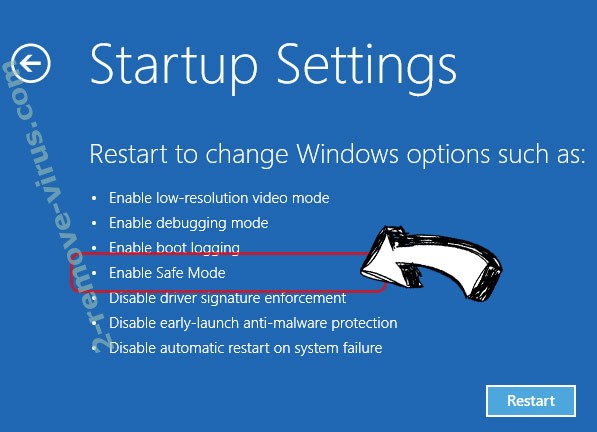

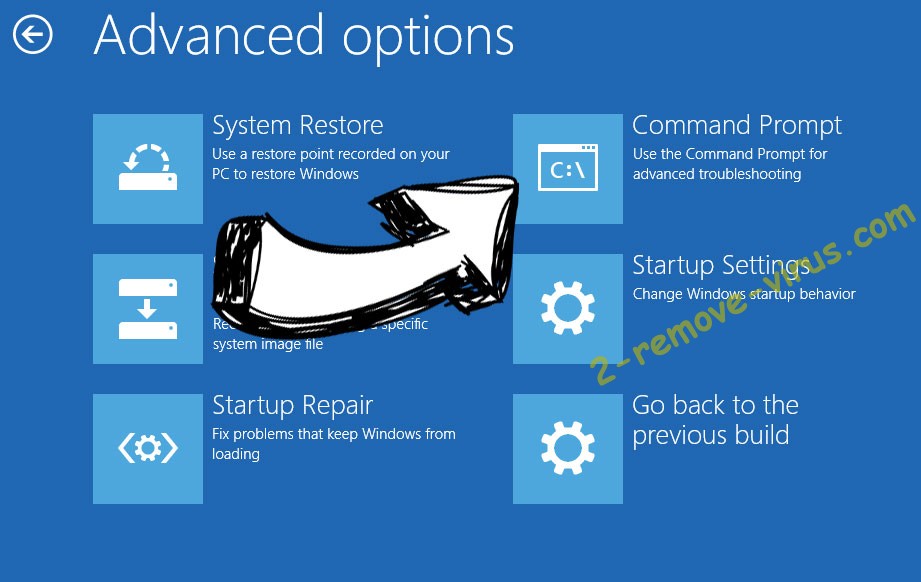

Eliminar [metron28@protonmail.com].back ransomware desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar [metron28@protonmail.com].back ransomware

paso 2. Restaurar sus archivos con Restaurar sistema

Eliminar [metron28@protonmail.com].back ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

- Escriba cd restore y pulse Enter.

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-6-command-prompt-restore.jpg)

- Escriba rstrui.exe y presiona Enter.

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-6-command-prompt-restore-init.jpg)

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

![[metron28@protonmail.com].back ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-6-restore-point.jpg)

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

![[metron28@protonmail.com].back ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-removal-restore-message.jpg)

Eliminar [metron28@protonmail.com].back ransomware de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [metron28@protonmail.com].back ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-6-command-prompt-restore.jpg)

- Escriba rstrui.exe y pulse Enter otra vez.

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [metron28@protonmail.com].back ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-6-command-prompt-restore-init.jpg)

- Haga clic en siguiente en la ventana Restaurar sistema.

![Get rid of [metron28@protonmail.com].back ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [metron28@protonmail.com].back ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-restore-init.jpg)

- Elegir el punto de restauración antes de la infección.

![[metron28@protonmail.com].back ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-6-restore-point.jpg)

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.

![[metron28@protonmail.com].back ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[metron28@protonmail.com].back ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-removal-restore-message.jpg)