Qué es. Virus ransomware archivo supervisado

. Archivo supervisado ransomware es un tipo de cifrado de archivos de malware que podría tener graves consecuencias cuando se trata de sus archivos. Es posible que sea la primera vez que se encuentre con una infección de este tipo, en cuyo caso, puede estar especialmente sorprendido. Los archivos serán inaccesibles si han sido codificados por el cifrado de archivos de software malicioso, que a menudo utiliza algoritmos de cifrado de gran alcance. Debido a que el programa malicioso de codificación de datos podría resultar en la pérdida permanente de archivos, se clasifica como una amenaza altamente perjudicial.

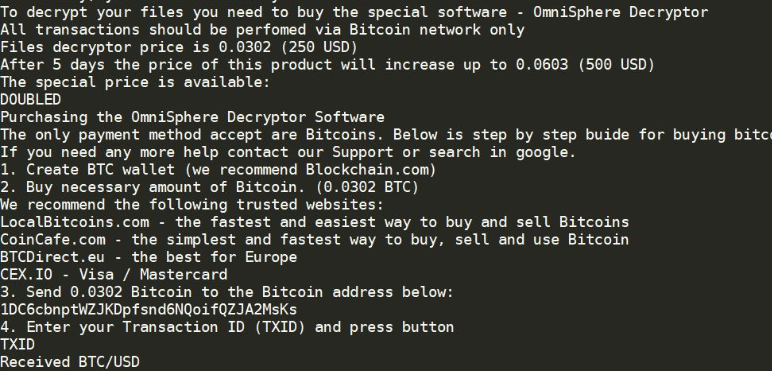

Los delincuentes cibernéticos le dará la oportunidad de descifrar los datos a través de su herramienta de descifrado, sólo tendría que pagar una cierta cantidad de dinero, pero esta opción no se recomienda por un par de razones. Dar en las demandas no siempre garantiza archivos descifrados, por lo que existe la posibilidad de que usted podría simplemente estar desperdiciando su dinero. ¿Por qué las personas que cifran sus datos en primer lugar le ayudan a recuperarlos cuando podrían simplemente tomar el dinero. Además, al pagar estarías financiando los proyectos futuros de los ciberdelincuentes. El cifrado de datos de malware ya cuesta miles de millones a las empresas, ¿realmente quieres apoyar eso. Y cuantas más personas cumplan con las demandas, más de un ransomware de negocios rentable se convierte, y que atrae a muchas personas a la industria. Las situaciones en las que podría perder sus datos son bastante comunes, por lo que la copia de seguridad sería una mejor inversión. Y usted puede simplemente arreglar . Virus ransomware archivo supervisado sin problemas. También podría estar familiarizado con los métodos de propagación ransomware, y vamos a discutir las formas más frecuentes a continuación.

¿Cómo adquirió el ransomware

Un malware de codificación de archivos normalmente se propaga a través de archivos adjuntos de correo electrónico de spam, descargas maliciosas y explotar kits. Debido a que las personas tienden a ser bastante negligentes cuando se trata de correos electrónicos y la descarga de archivos, por lo general no es necesario que los distribuidores de software malicioso de codificación de datos para utilizar métodos más elaborados. Sin embargo, hay ransomware que utilizan métodos más elaborados. Todos los hackers tienen que hacer es pretender ser de una empresa real, escribir un correo electrónico genérico pero algo plausible, adjuntar el archivo infectado al correo electrónico y enviarlo a las víctimas potenciales. Generalmente, los correos electrónicos mencionarán el dinero, que las personas son más propensos a tomar en serio. Si los piratas informáticos utilizaron el nombre de una empresa como Amazon, la gente podría abrir el archivo adjunto sin pensar como ladrones podrían decir que ha habido actividad dudosa en la cuenta o se hizo una compra y el recibo se adjunta. Para protegerse de esto, hay ciertas cosas que debe hacer al tratar con correos electrónicos. Comprueba el remitente para ver si es alguien con quien estás familiarizado. No se apresure a abrir el archivo adjunto sólo porque el remitente parece legítimo, primero tiene que comprobar si la dirección de correo electrónico coincide con el correo electrónico real del remitente. Los correos electrónicos pueden estar llenos de errores gramaticales, que tienden a ser bastante evidentes. El saludo utilizado también puede ser una pista, ya que las empresas legítimas cuyo correo electrónico debe abrir incluirían su nombre, en lugar de saludos genéricos como Dear Customer/Member. Algunos datos de codificación de software malicioso también podría utilizar vulnerabilidades en los sistemas para infectar. Todo el software tiene puntos débiles, pero cuando se encuentran, son parcheados regularmente por los creadores de software para que el malware no puede aprovecharse de él para entrar. Sin embargo, como han demostrado los ataques ransomware generalizadas, no todas las personas instalan esas actualizaciones. Es crucial que revise regularmente su software porque si una vulnerabilidad es grave, puede ser utilizado por el malware. Las actualizaciones también pueden poder instalarse automáticamente.

¿Cómo actúa?

Un malware de codificación de datos comenzará a buscar ciertos tipos de archivos una vez que entra en el dispositivo, y cuando se identifican, se codificarán. Inicialmente, podría ser confuso en cuanto a lo que está pasando, pero cuando no puede abrir sus archivos, debe quedar claro. También notará una extensión extraña añadida a todos los archivos, que podría ayudar a identificar el ransomware correcto. Cabe mencionar que, no siempre es posible decodificar datos si se utilizaron algoritmos de cifrado potentes. Si usted todavía está inseguro acerca de lo que está pasando, todo se explicará en la notificación de rescate. El método que recomiendan implica que pagar por su herramienta de descifrado. Un precio claro debe mostrarse en la nota, pero si no lo es, usted tendría que utilizar la dirección de correo electrónico proporcionada para ponerse en contacto con los ladrones cibernéticos para averiguar cuánto tendría que pagar. Como probablemente habrás adivinado, pagar no es la opción que recomendaríamos. Si estás listo para pagar, debería ser el último recurso. Tal vez simplemente ha olvidado que ha hecho copias de sus archivos. O, si la suerte está de su lado, alguien puede haber liberado un programa de descifrado libre. Si el malware de codificación de datos es agrietable, alguien podría ser capaz de liberar un programa que desbloquearía . Archivos probados ransomware archivos de forma gratuita. Tenga en cuenta esa opción y sólo cuando usted está seguro de que un descifrador libre no es una opción, incluso debe pensar en cumplir con las demandas. Comprar refuerzos con ese dinero podría ser más beneficioso. Si se hizo una copia de seguridad antes de que la infección tuvo lugar, puede recuperar datos después de solucionar . Virus ransomware archivo supervisado. Si ahora está familiarizado con los spreads de malware de cifrado de archivos, usted debe ser capaz de proteger su dispositivo de ransomware. Asegúrese de instalar la actualización cada vez que una actualización esté disponible, no abra archivos aleatorios adjuntos a correos electrónicos y solo descargue cosas de fuentes legítimas.

. Eliminación de ransomware archivo supervisado

un software de eliminación de malware será un software necesario para tener si desea deshacerse de los datos de cifrado de software malicioso si todavía está presente en su ordenador. Puede ser bastante difícil de arreglar manualmente . Proced virus de ransomware archivo porque puede terminar involuntariamente haciendo daño a su sistema. Ir con la opción automática sería una opción más inteligente. El software no sólo le ayudaría a hacer frente a la amenaza, pero puede detener futuros ransomware de entrar. Encontrar qué programa anti-malware mejor se adapta a lo que necesita, instalarlo y escanear su sistema para localizar la infección. Sin embargo, la herramienta no será capaz de restaurar archivos, por lo que no se sorprenderá de que sus archivos permanecen cifrados. Cuando su sistema está libre de infección, comience a hacer copias de seguridad de sus archivos con regularidad.

Offers

Descarga desinstaladorto scan for .Proced file virusUse our recommended removal tool to scan for .Proced file virus. Trial version of provides detection of computer threats like .Proced file virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar .Proced file virus usando el modo seguro con funciones de red.

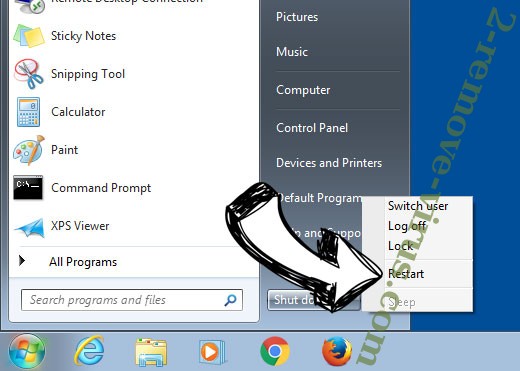

Eliminar .Proced file virus de Windows 7/Windows Vista/Windows XP

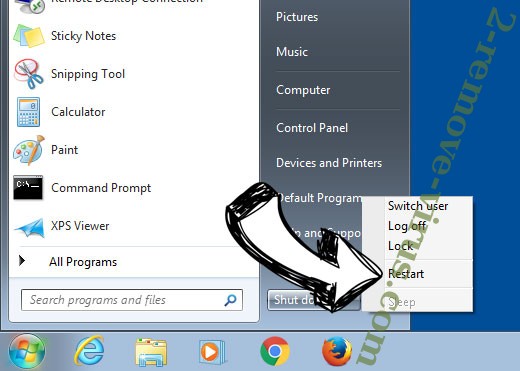

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

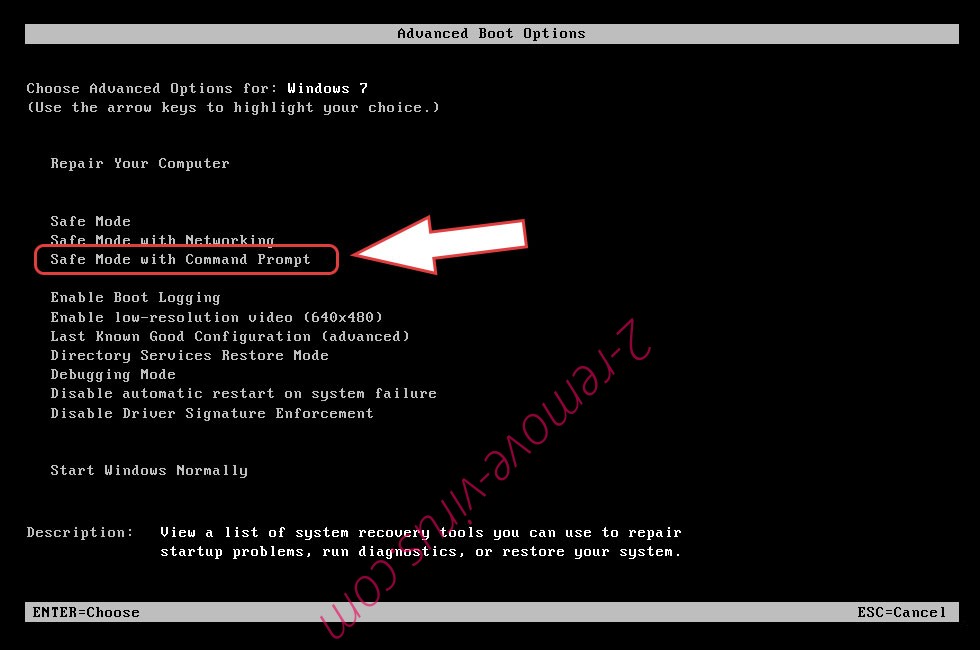

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar .Proced file virus

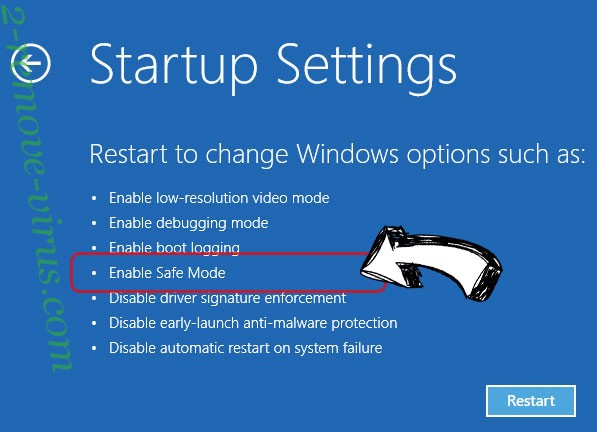

Eliminar .Proced file virus desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar .Proced file virus

paso 2. Restaurar sus archivos con Restaurar sistema

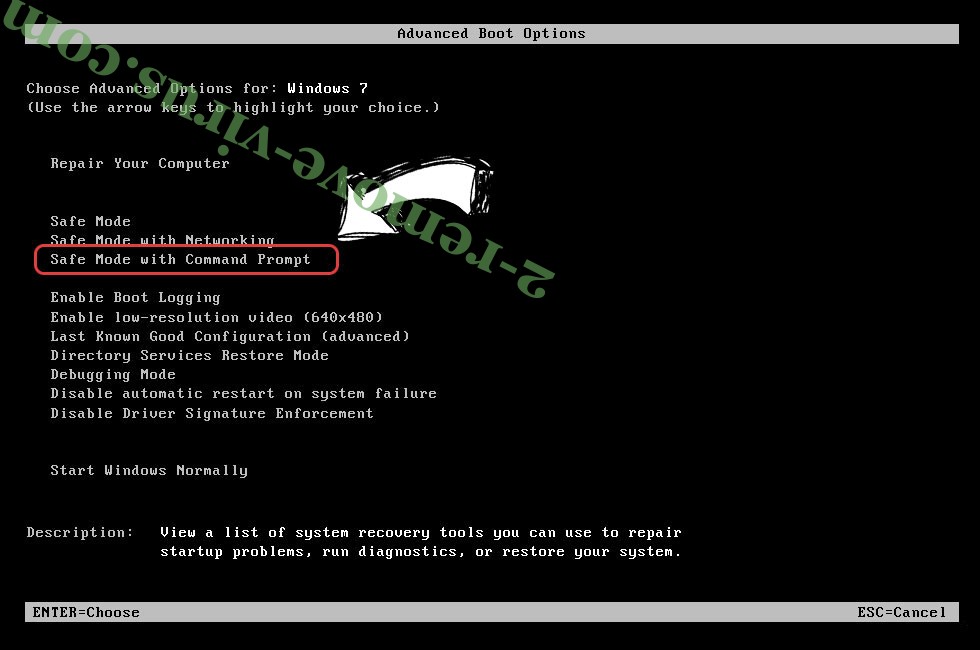

Eliminar .Proced file virus de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

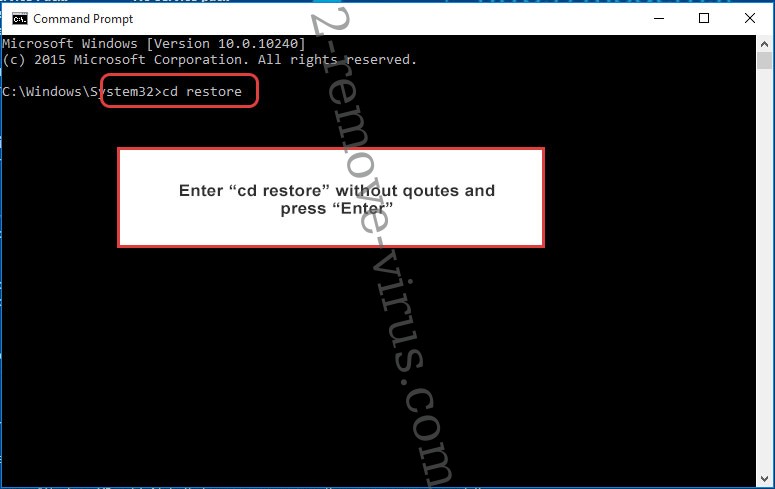

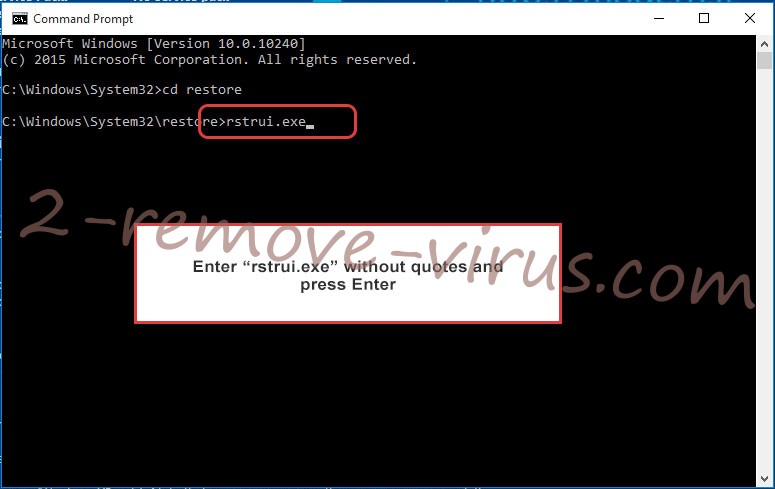

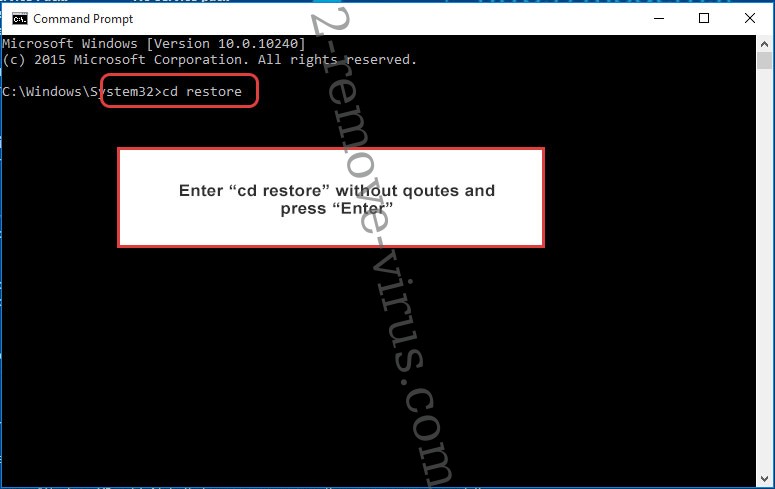

- Escriba cd restore y pulse Enter.

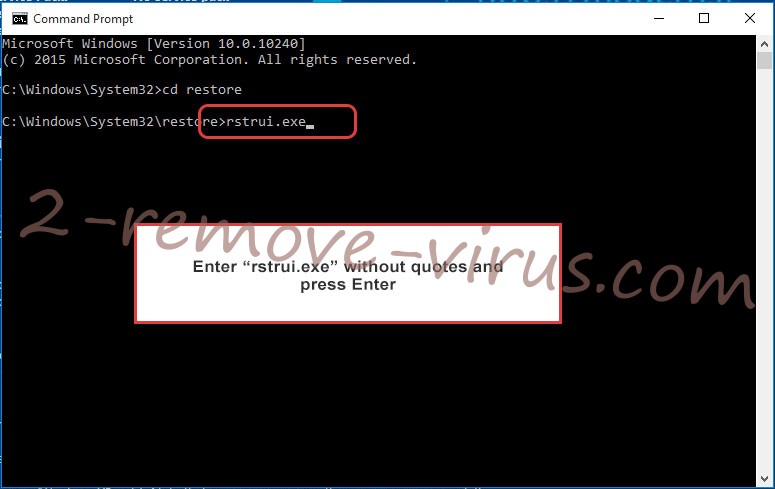

- Escriba rstrui.exe y presiona Enter.

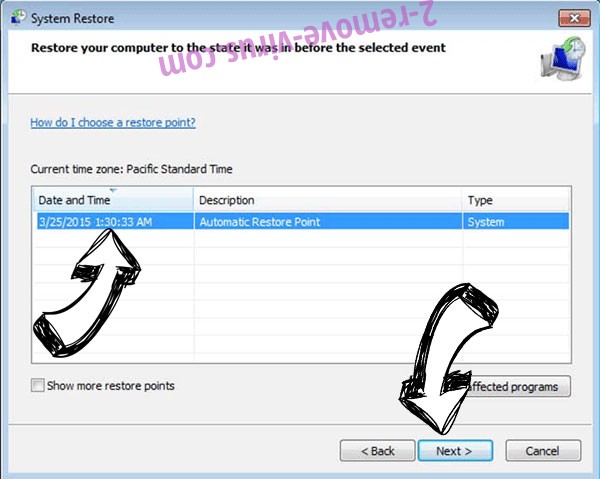

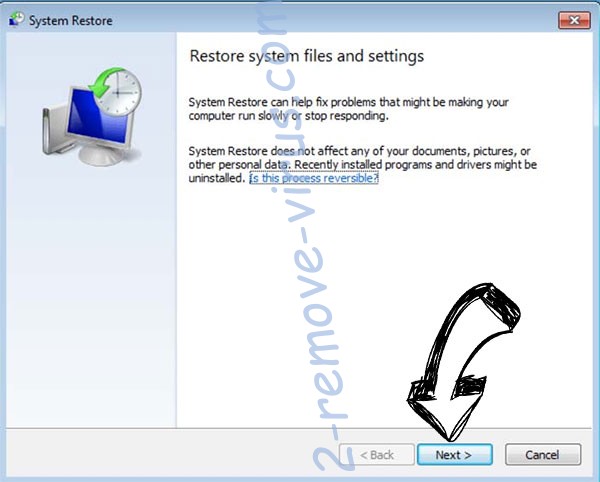

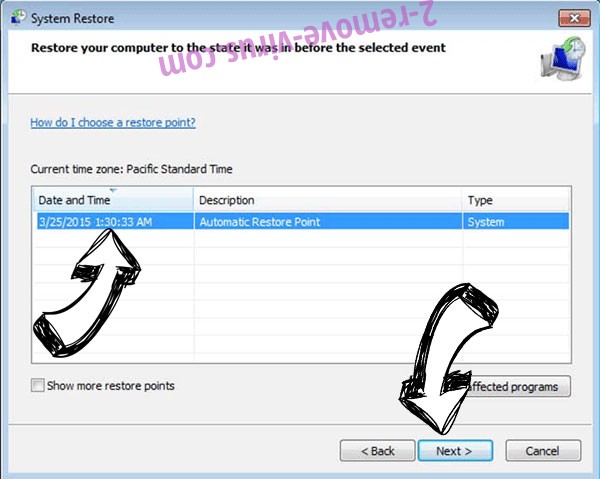

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

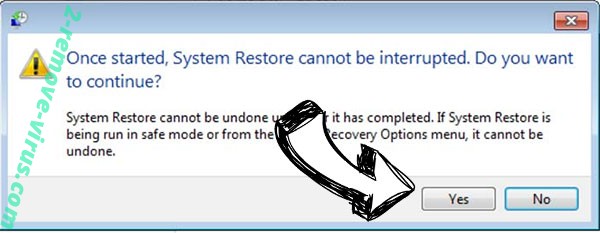

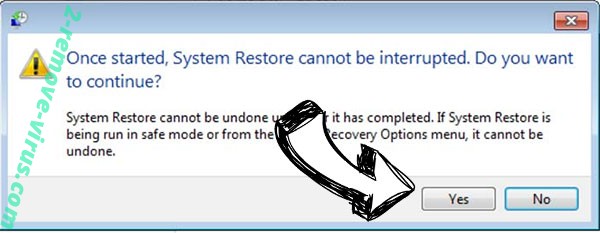

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar .Proced file virus de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

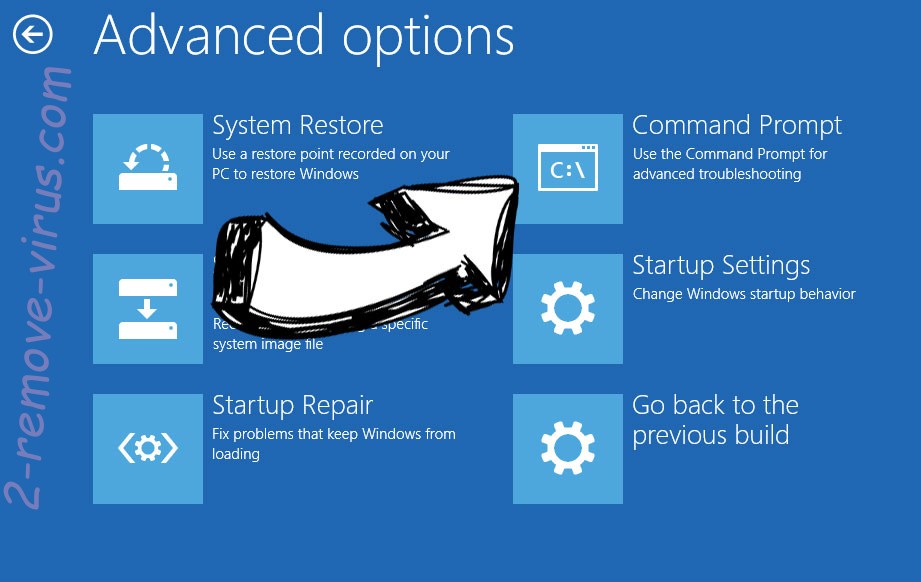

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.