Lo que se puede decir de este REMK ransomware virus

REMK ransomware es considerado como una amenaza grave, conocido como ransomware o malware de cifrado de archivos. Si ransomware era algo que nunca has oído hablar hasta ahora, usted está en un shock. Los algoritmos de cifrado de gran alcance se utilizan para el cifrado de archivos, y si el suyo está bloqueado de hecho, usted no podrá acceder a ellos por más tiempo. Debido a que el malware de codificación de datos podría significar la pérdida permanente de archivos, se clasifica como una infección muy peligrosa. Se le proporcionará la opción de recuperar archivos si usted paga el rescate, pero esa opción no se recomienda por algunas razones.

Es posible que usted no conseguirá sus datos descifrados incluso después de pagar por lo que podría terminar gastando su dinero para nada. Tenga en cuenta que usted está esperando que las personas que cifraron sus datos en primer lugar se sentirán obligados a ayudarle en la recuperación de datos, cuando tienen la opción de simplemente tomar su dinero. También debe tener en cuenta que el dinero se va a ir a futuras actividades criminales. Ransomware ya está costando mucho dinero a las empresas, ¿realmente quieres apoyar eso. La gente también se da cuenta de que pueden hacer dinero fácil, y cuando la gente paga el rescate, hacen que la industria ransomware atractivo para ese tipo de personas. Comprar copia de seguridad con el dinero solicitado sería mejor porque si alguna vez se pone en este tipo de situación de nuevo, sólo puede recuperar datos de copia de seguridad y no preocuparse por perderlos. Si se hizo una copia de seguridad antes de que el software malicioso de codificación de archivos infectado su sistema, sólo puede arreglar REMK ransomware virus y recuperar archivos. Los métodos de propagación de malware de cifrado de archivos pueden ser desconocidos para usted, y le explicaremos las formas más comunes a continuación.

¿Cómo se obtiene el ransomware

Algunas formas básicas se utilizan para difundir software malicioso de codificación de archivos, como correo electrónico no deseado y descargas maliciosas. Dado que un montón de usuarios no son cautelosos acerca de cómo utilizan su correo electrónico o desde donde se descargan, los esparcidores de software malicioso de cifrado de archivos no tienen que llegar a métodos que son más sofisticados. También se pueden usar formas más sofisticadas, aunque no son tan populares. Los delincuentes sólo tienen que utilizar un nombre de empresa bien conocido, escribir un correo electrónico convincente, añadir el archivo infectado al correo electrónico y enviarlo a las víctimas potenciales. Con frecuencia encontrarátemas sobre el dinero en esos correos electrónicos, porque las personas están más inclinadas a caer en ese tipo de temas. Los hackers también frecuentemente pretenden ser de Amazon, y advierten a las posibles víctimas que ha habido alguna actividad extraña observada en su cuenta, que inmediatamente alentaría a una persona a abrir el archivo adjunto. Hay ciertas cosas que usted necesita para estar en la búsqueda antes de abrir los archivos adjuntos de correo electrónico. Comprueba el remitente para ver si es alguien con quien estás familiarizado. Si el remitente resulta ser alguien que conoces, no te apresures a abrir el archivo, primero revisa minuciosamente la dirección de correo electrónico. Busque nifoquemos gramaticales evidentes, con frecuencia son evidentes. Otra pista significativa podría ser su nombre no utilizado en ningún lugar, si, digamos que utiliza Amazon y que fueron a enviarle un correo electrónico, no utilizarían saludos generales como Dear Customer / Member / User, y en su lugar utilizarían el nombre que les ha proporcionado. También es posible que el ransomware utilice puntos débiles en los sistemas para infectar. Todo el software tiene puntos débiles, pero cuando se descubren, normalmente son parcheados por los proveedores para que el malware no puede usarlo para entrar en un sistema. Sin embargo, como los ataques ransomware generalizadas han demostrado, no todo el mundo instala esas actualizaciones. Debido a que muchos programas maliciosos pueden utilizar esos puntos débiles es tan crítico que actualiza su software regularmente. Si las notificaciones de actualización son problemáticas, podrían configurarse para instalarse automáticamente.

¿Qué puede hacer con sus datos?

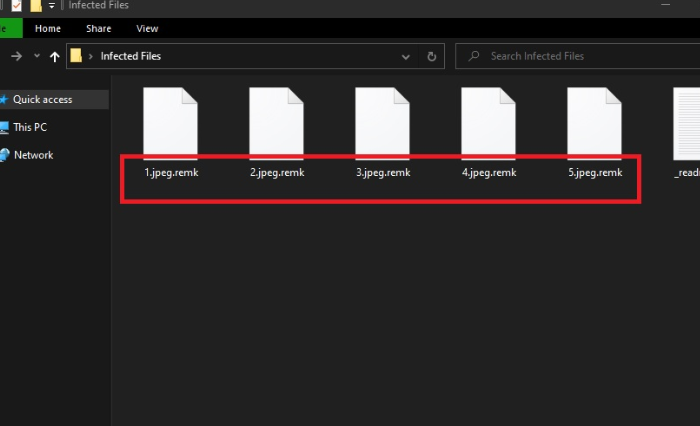

Un malware de codificación de archivos sólo se dirige a ciertos archivos, y cuando se encuentran, se bloquean casi a la vez. Tus archivos no serán accesibles, así que incluso si no ves lo que está pasando al principio, lo sabrás eventualmente. Verá que todos los archivos afectados tienen extensiones extrañas añadidas a ellos, y que probablemente le ayudó a identificar los datos de cifrado de malware. Desafortunadamente, la decodificación de archivos podría no ser posible si el software malicioso de cifrado de datos utiliza un algoritmo de cifrado fuerte. Usted notará una nota de rescate que describirá lo que ha sucedido con sus datos. Lo que los ladrones sugerirán que hacer es utilizar su herramienta de descifrado de pago, y advertir que usted podría dañar sus archivos si se utilizó otro método. El precio de un descifrador debe especificarse en la nota, pero si no lo es, se le pedirá que les envíe un correo electrónico para establecer el precio, por lo que lo que paga depende de cuánto valore sus datos. Pagar por el descifrador no es la opción recomendada por las razones que ya hemos discutido anteriormente. Cuando haya probado todas las demás opciones, sólo entonces debe pensar en pagar. Tal vez hayas olvidado que has hecho copias de seguridad de tus archivos. O, si usted tiene suerte, alguien podría haber desarrollado un descifrador libre. Una utilidad de descifrado libre podría estar disponible, si alguien fue capaz de descifrar el malware de codificación de datos. Antes de decidir se debe pagar, busque en esa opción. Comprar copia de seguridad con esa suma podría ser más útil. Si usted había hecho copia de seguridad antes de que la infección sucedió, usted debe ser capaz de restaurar a partir de ahí después de terminar REMK ransomware el virus. Si ahora está familiarizado con la codificación de datos malware se distribuye, usted debe ser capaz de proteger su dispositivo de amenazas de este tipo. Como mínimo, deje de abrir archivos adjuntos de correo electrónico a izquierda y derecha, actualice sus programas y solo descargue de fuentes que sepa que son legítimas.

REMK ransomware Retiro

Si el archivo de cifrado de malware permanece en su dispositivo, Una utilidad de eliminación de malware debe utilizarse para terminarlo. Para corregir manualmente REMK ransomware el virus no es un proceso fácil y usted puede terminar causando más daño. En su lugar, el uso de una utilidad anti-malware no pondría en peligro su dispositivo aún más. También puede detener futuros ransomware de entrar, además de ayudarle a deshacerse de este. Así que elegir un programa, instalarlo, hacer que escanear el dispositivo y una vez que se encuentra el archivo de cifrado de malware, deshacerse de él. Sin embargo, una herramienta anti-malware que no es capaz de restaurar sus datos. Después de limpiar la infección, asegúrese de adquirir copias de seguridad y regularmente hacer copias de todos los datos esenciales.

Offers

Descarga desinstaladorto scan for REMK ransomwareUse our recommended removal tool to scan for REMK ransomware. Trial version of provides detection of computer threats like REMK ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar REMK ransomware usando el modo seguro con funciones de red.

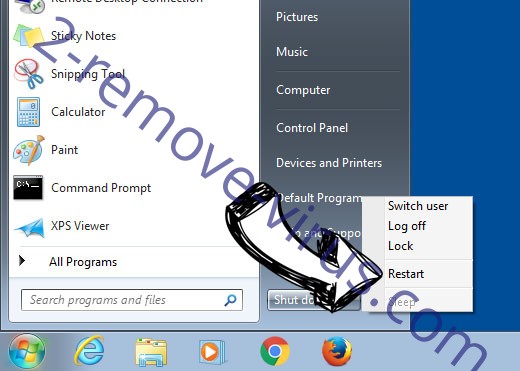

Eliminar REMK ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar REMK ransomware

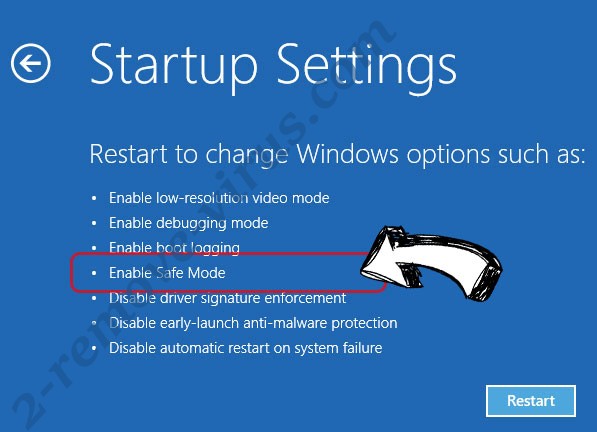

Eliminar REMK ransomware desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar REMK ransomware

paso 2. Restaurar sus archivos con Restaurar sistema

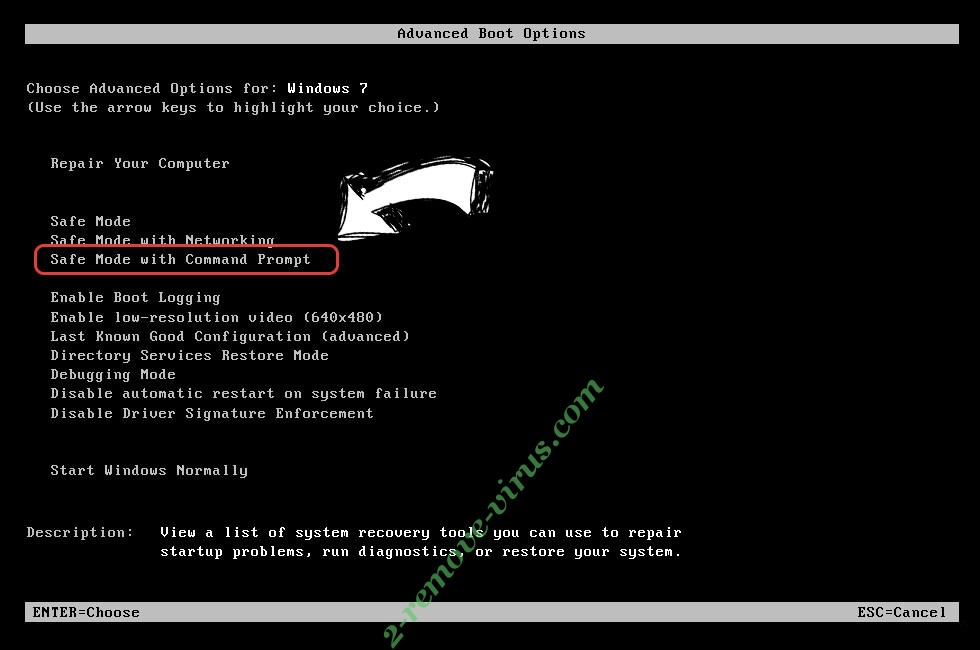

Eliminar REMK ransomware de Windows 7/Windows Vista/Windows XP

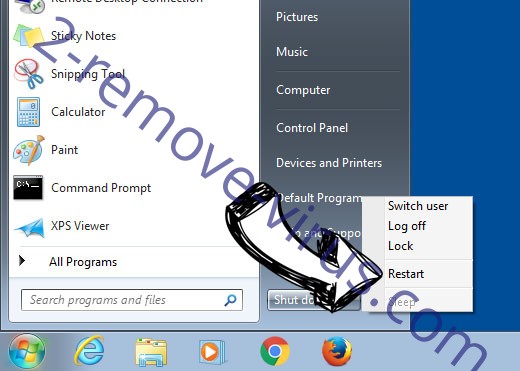

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

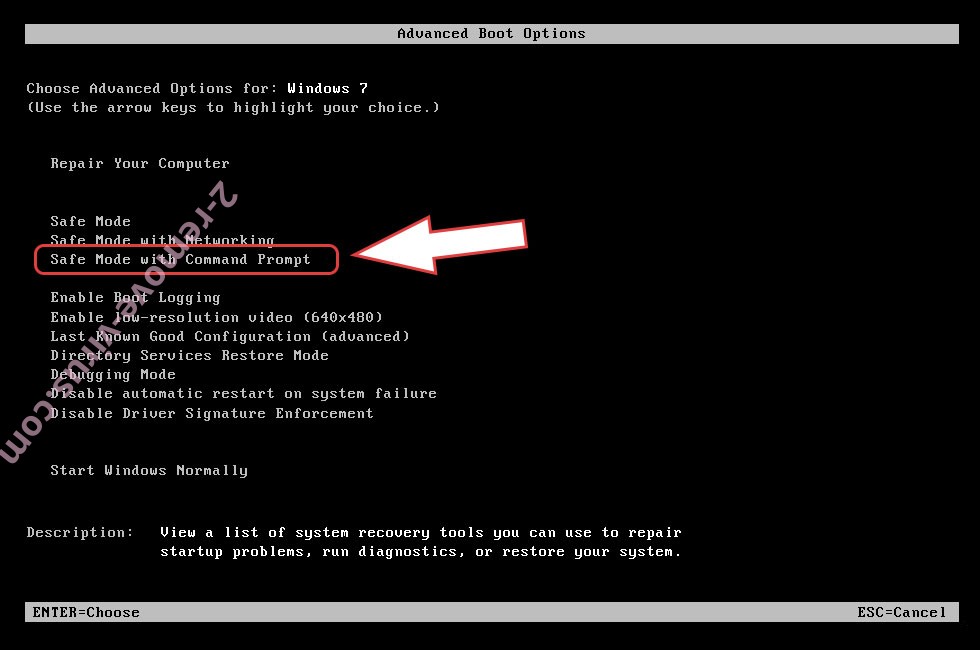

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

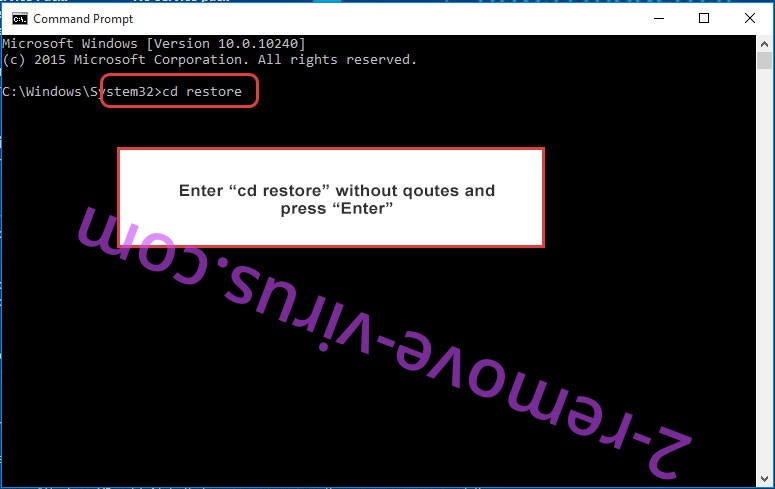

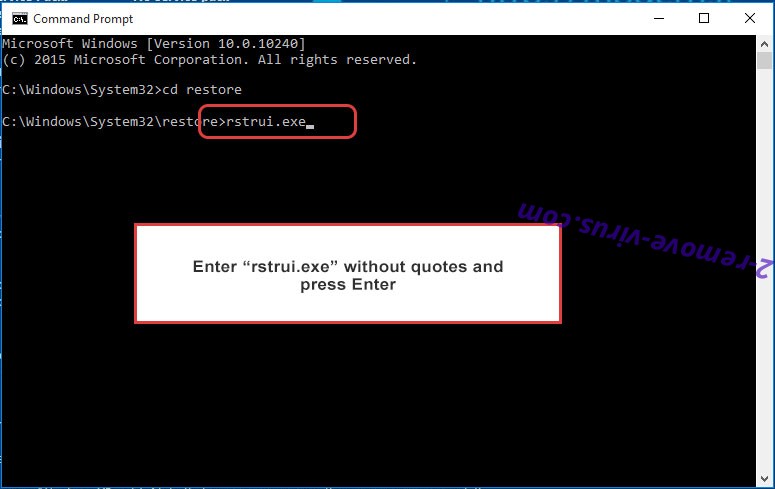

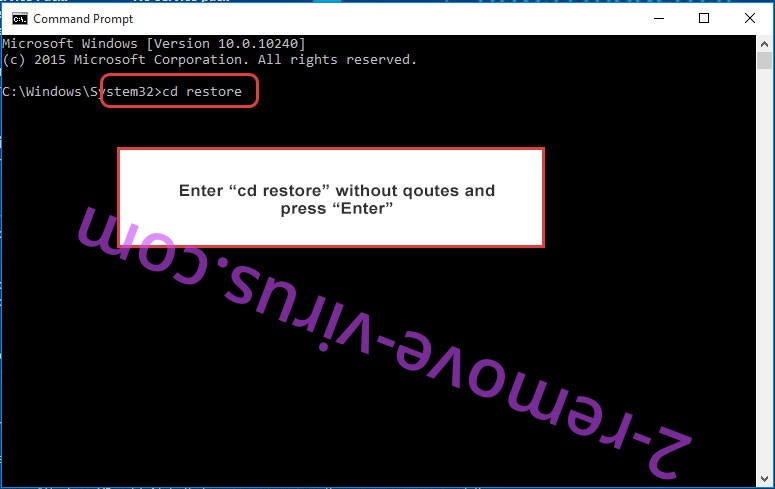

- Escriba cd restore y pulse Enter.

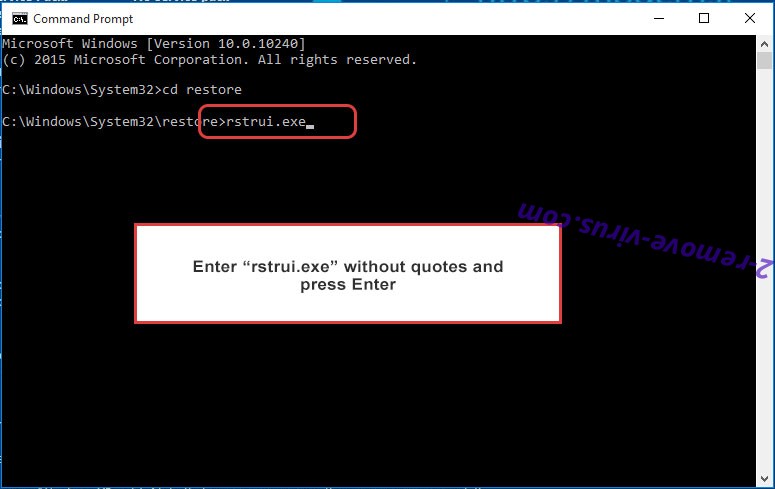

- Escriba rstrui.exe y presiona Enter.

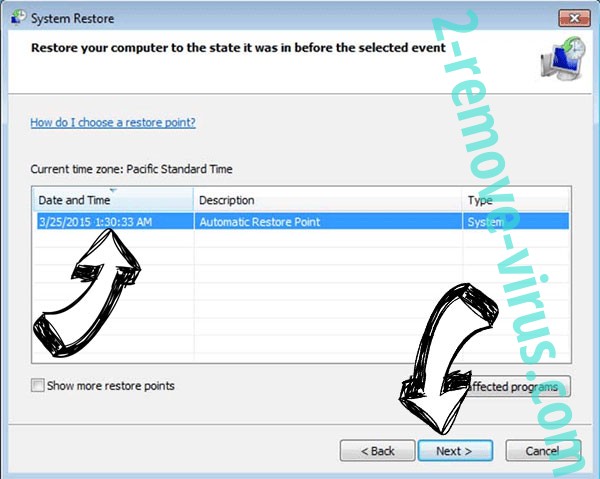

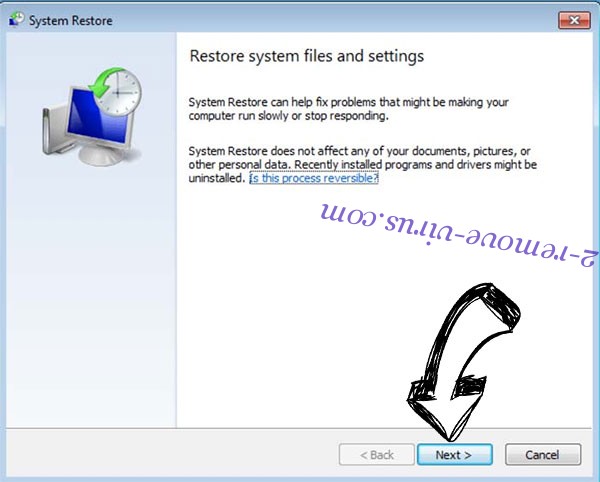

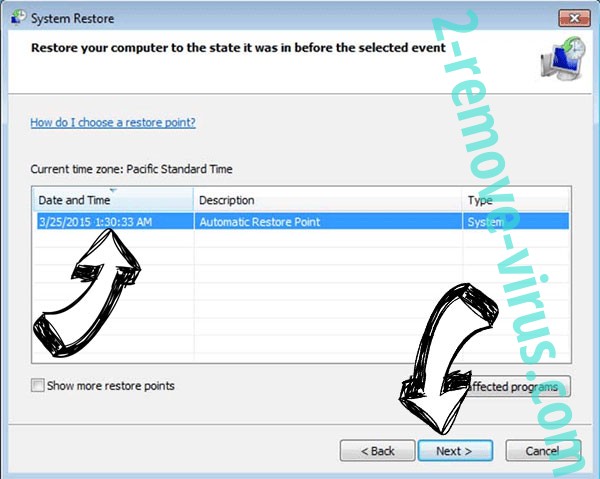

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

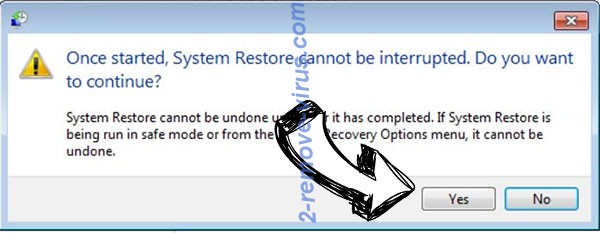

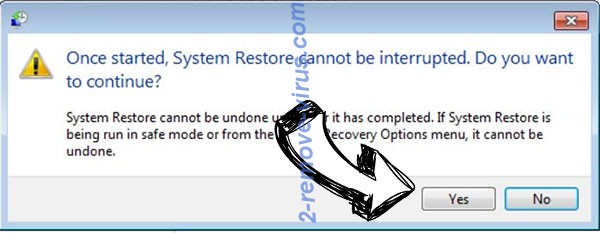

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar REMK ransomware de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

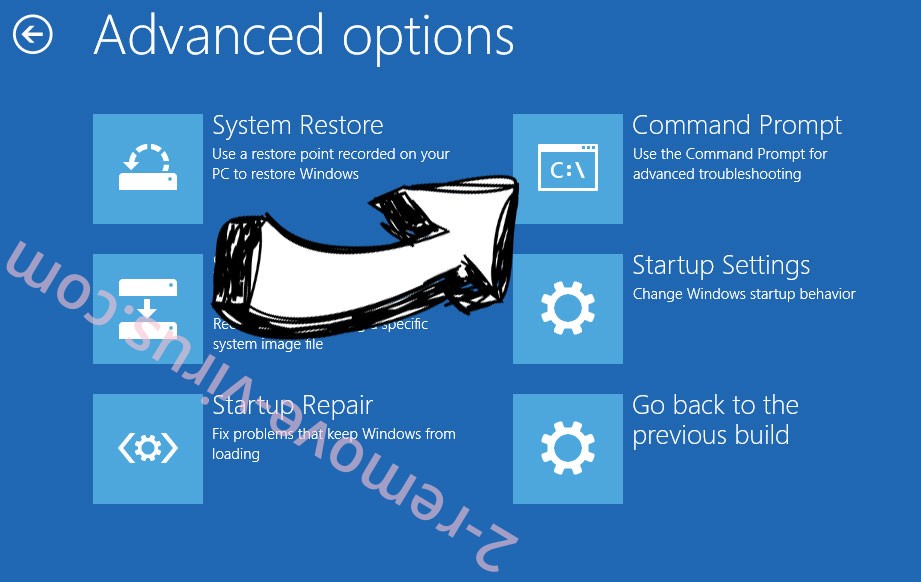

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.