¿Qué es Hacker Who Has Access To Your Operating System la estafa por correo electrónico?

Hacker Who Has Access To Your Operating System La estafa por correo electrónico se clasifica como una estafa de sextorsión. Es esencialmente un correo electrónico falso que amenaza con publicar un video privado de usted si no acepta pagar $ 500. Estos tipos de estafas por correo electrónico de sextorsión han existido durante años, y aunque las campañas de sextorsión pueden ser operadas por diferentes estafadores, todas siguen el mismo patrón y se ven más o menos idénticas entre sí.

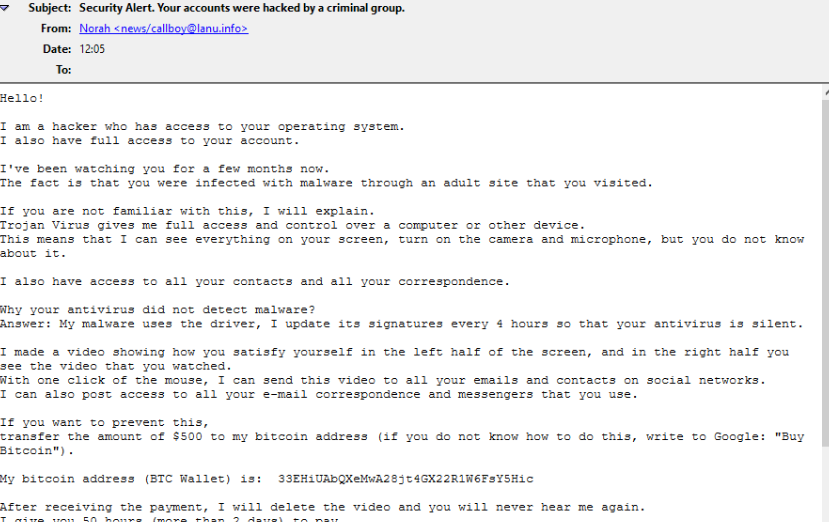

Hacker Who Has Access To Your Operating System Email Scam tiene “Alerta de seguridad. Sus cuentas fueron pirateadas por un grupo criminal” como asunto, lo que inmediatamente llamaría la atención de las personas e intrigaría o asustaría lo suficiente como para abrir el correo electrónico. El remitente luego procede a explicar que es un pirata informático y pudo obtener acceso a los sistemas operativos de los usuarios y sus cuentas. Supuestamente, han estado monitoreando las actividades de los usuarios durante un par de meses, después de infectar sus computadoras con malware a través de un sitio web para adultos que visitaron. La infección supuestamente le dio al hacker acceso a sus computadoras, incluyendo el micrófono y la cámara.

El remitente afirma haber utilizado el acceso a su micrófono y cámara para crear un video de usted viendo pornografía. Según el remitente, el video te muestra en un lado y el video para adultos que estabas viendo en el otro. Amenazan con enviar el video a todos sus contactos si no acepta enviar $ 500 en Bitcoin a la dirección de billetera proporcionada.

Este correo electrónico, como la mayoría de los correos electrónicos de sextorsión, no es particularmente convincente, pero puede funcionar en usuarios que no están familiarizados con tales estafas. El correo electrónico está escrito de una manera que causaría ansiedad al destinatario, y el lenguaje degradante utilizado en el correo electrónico, así como el tono burlón pueden presionar a los usuarios a realizar un pago. Después de todo, el hecho de que las estafas de sextorsión sigan existiendo años después significa que un porcentaje de ellas tienen éxito.

Aquí está el completo Hacker Who Has Access To Your Operating System Estafa por correo electrónico:

Subject: Security Alert. Your accounts were hacked by a criminal group.

Hello!

I am a hacker who has access to your operating system.

I also have full access to your account.I’ve been watching you for a few months now.

The fact is that you were infected with malware through an adult site that you visited.If you are not familiar with this, I will explain.

Trojan Virus gives me full access and control over a computer or other device.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.I also have access to all your contacts and all your correspondence.

Why your antivirus did not detect malware?

Answer: My malware uses the driver, I update its signatures every 4 hours so that your antivirus is silent.I made a video showing how you satisfy yourself in the left half of the screen, and in the right half you see the video that you watched.

With one click of the mouse, I can send this video to all your emails and contacts on social networks.

I can also post access to all your e-mail correspondence and messengers that you use.If you want to prevent this,

transfer the amount of $500 to my bitcoin address (if you do not know how to do this, write to Google: “Buy Bitcoin”).My bitcoin address (BTC Wallet) is: –

After receiving the payment, I will delete the video and you will never hear me again.

I give you 50 hours (more than 2 days) to pay.

I have a notice reading this letter, and the timer will work when you see this letter.Filing a complaint somewhere does not make sense because this email cannot be tracked like my bitcoin address.

I do not make any mistakes.If I find that you have shared this message with someone else, the video will be immediately distributed.

Best regards!

Los correos electrónicos de sextorsión pueden contener información personal correcta

Esta Hacker Who Has Access To Your Operating System estafa por correo electrónico es bastante genérica, pero algunos correos electrónicos de sextorsión más sofisticados pueden contener la información personal correcta de los usuarios, incluido el nombre completo y alguna contraseña. Revelar la información personal de los usuarios es una táctica efectiva que asustará a los usuarios y los presionará para que tomen decisiones precipitadas. Sin embargo, hay una explicación fácil de cómo los estafadores logran obtener la información, y no tiene nada que ver con piratear las computadoras de los usuarios.

Los actores maliciosos obtienen información personal (por ejemplo, direcciones de correo electrónico, contraseñas, nombres completos) de foros de hackers, donde termina después de fugas o violaciones de datos. Por lo tanto, si un correo electrónico de sextorsión contiene información sobre usted, simplemente significa que algún servicio del que era cliente ha filtrado su información personal o ha sufrido una violación de datos. Puede comprobar si su dirección de correo electrónico y/o contraseña se ha filtrado en haveibeenpwned .

Si bien no hay mucho que pueda hacer si su dirección de correo electrónico se ha filtrado, debe cambiar inmediatamente su contraseña si está incluida en un correo electrónico de sextorsión. Tenga en cuenta que las contraseñas deben ser complejas e incluir letras mayúsculas / minúsculas, números y símbolos. Las contraseñas también deben ser únicas para cada cuenta. Si tiene problemas para realizar un seguimiento de sus contraseñas, puede usar administradores de contraseñas.

Hacker Who Has Access To Your Operating System Eliminación de estafa por correo electrónico

Si recibe un correo electrónico de sextorsión, simplemente puede eliminarlo. El contenido de dichos correos electrónicos es falso, no hay malware en su computadora ni hay un video de usted viendo pornografía. Simplemente elimine Hacker Who Has Access To Your Operating System Estafa por correo electrónico de su bandeja de entrada.

Offers

Descarga desinstaladorto scan for Hacker Who Has Access To Your Operating SystemUse our recommended removal tool to scan for Hacker Who Has Access To Your Operating System. Trial version of provides detection of computer threats like Hacker Who Has Access To Your Operating System and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Desinstalar Hacker Who Has Access To Your Operating System y programas relacionados.

Eliminar Hacker Who Has Access To Your Operating System de Windows 8

Haga clic con el botón derecho al fondo del menú de Metro UI y seleccione Todas las aplicaciones. En el menú de aplicaciones, haga clic en el Panel de Control y luego diríjase a Desinstalar un programa. Navegue hacia el programa que desea eliminar y haga clic con el botón derecho sobre el programa y seleccione Desinstalar.

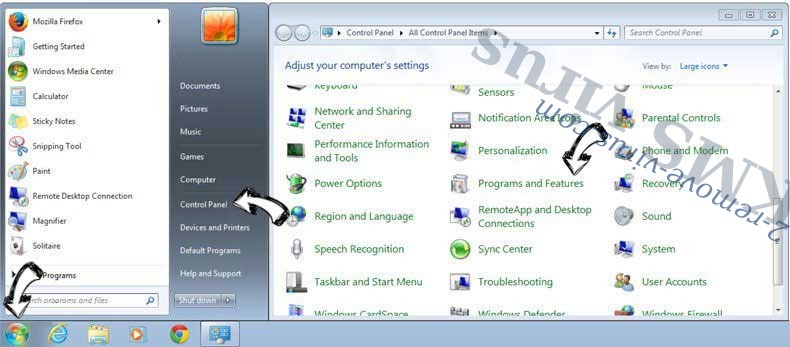

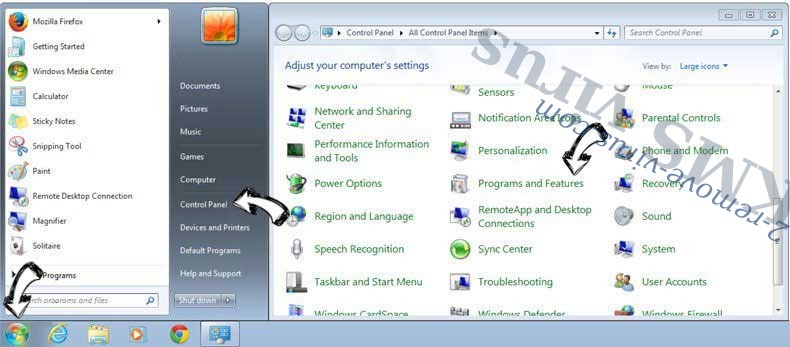

Hacker Who Has Access To Your Operating System de desinstalación de Windows 7

Haga clic en Start → Control Panel → Programs and Features → Uninstall a program.

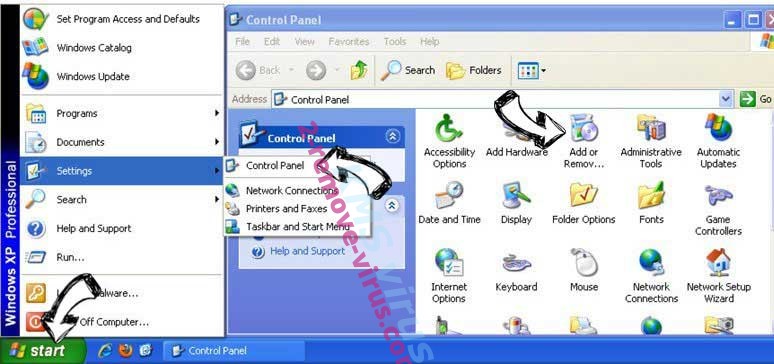

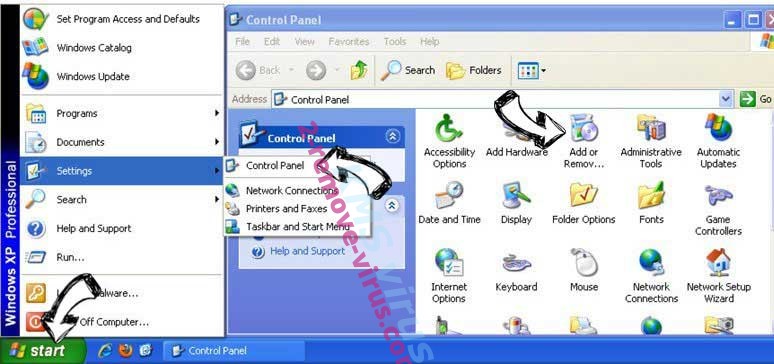

Eliminación Hacker Who Has Access To Your Operating System de Windows XP

Haga clic en Start → Settings → Control Panel. Busque y haga clic en → Add or Remove Programs.

Eliminar Hacker Who Has Access To Your Operating System de Mac OS X

Haz clic en el botón ir en la parte superior izquierda de la pantalla y seleccionados aplicaciones. Seleccione la carpeta de aplicaciones y buscar Hacker Who Has Access To Your Operating System o cualquier otro software sospechoso. Ahora haga clic derecho sobre cada una de esas entradas y seleccionar mover a la papelera, luego derecho Haz clic en el icono de la papelera y seleccione Vaciar papelera.

paso 2. Eliminar Hacker Who Has Access To Your Operating System de los navegadores

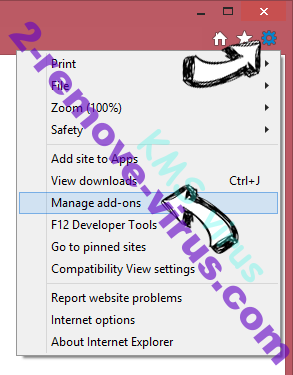

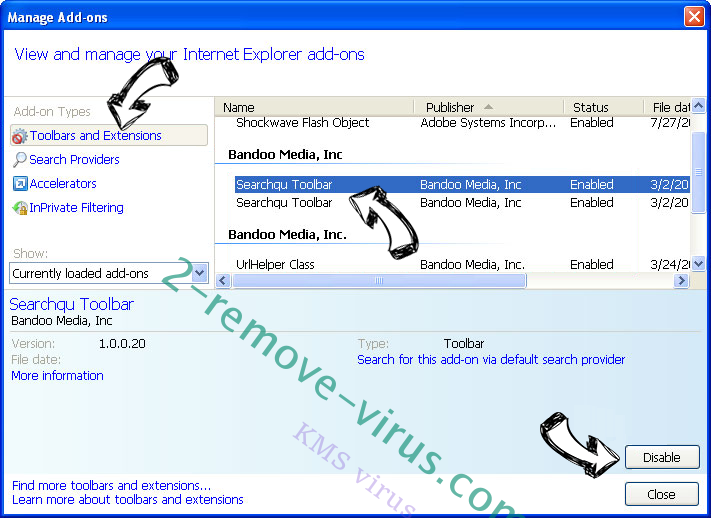

Terminar las extensiones no deseadas de Internet Explorer

- Abra IE, de manera simultánea presione Alt+T y seleccione Administrar Complementos.

- Seleccione Barras de Herramientas y Extensiones (los encuentra en el menú de su lado izquierdo).

- Desactive la extensión no deseada y luego, seleccione los proveedores de búsqueda. Agregue un proveedor de búsqueda nuevo y Elimine el no deseado. Haga clic en Cerrar. Presione Alt + T nuevamente y seleccione Opciones de Internet. Haga clic en la pestaña General, modifique/elimine la página de inicio URL y haga clic en OK

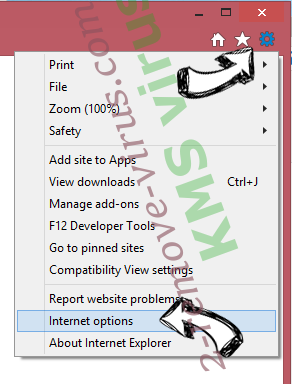

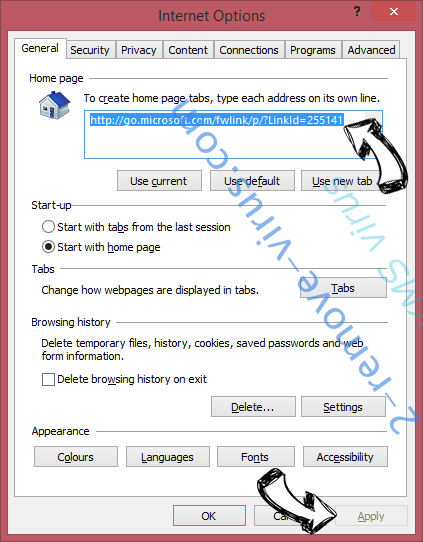

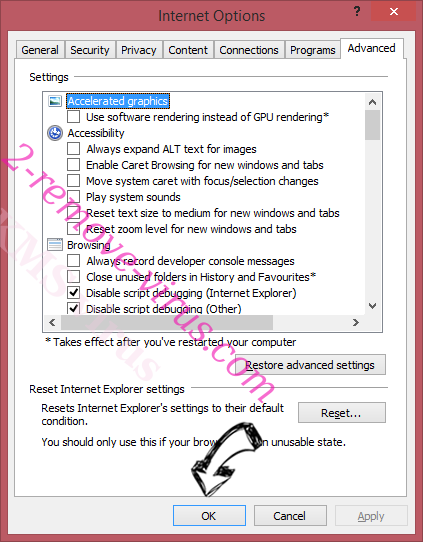

Cambiar página de inicio de Internet Explorer si fue cambiado por el virus:

- Presione Alt + T nuevamente y seleccione Opciones de Internet.

- Haga clic en la pestaña General, modifique/elimine la página de inicio URL y haga clic en OK.

Reiniciar su navegador

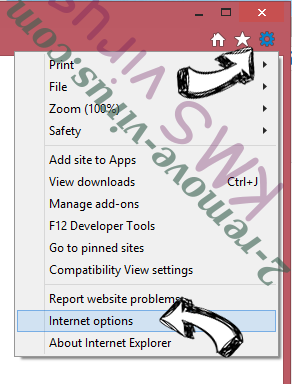

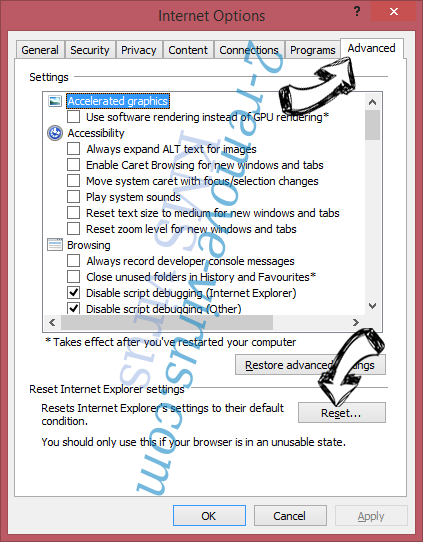

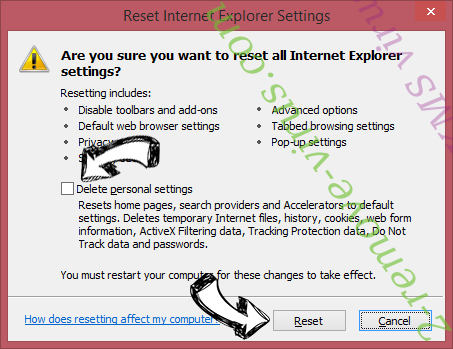

- Pulsa Alt+X. Selecciona Opciones de Internet.

- Abre la pestaña de Opciones avanzadas. Pulsa Restablecer.

- Marca la casilla.

- Pulsa Restablecer y haz clic en Cerrar.

- Si no pudo reiniciar su navegador, emplear una buena reputación anti-malware y escanear su computadora entera con él.

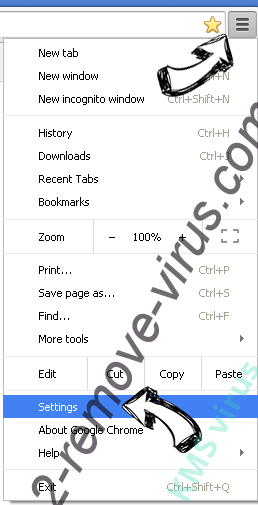

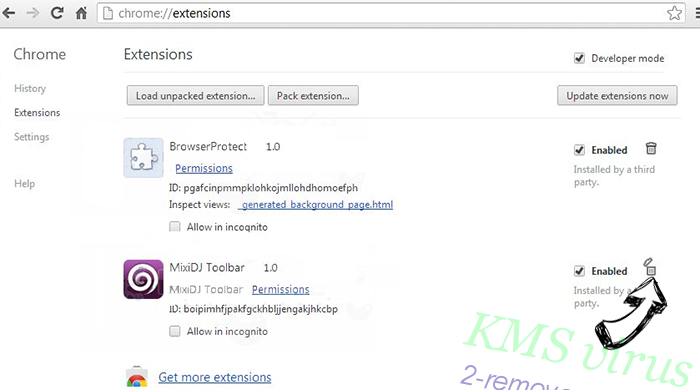

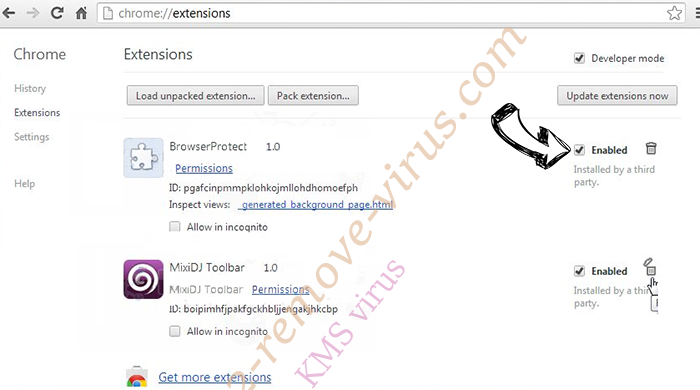

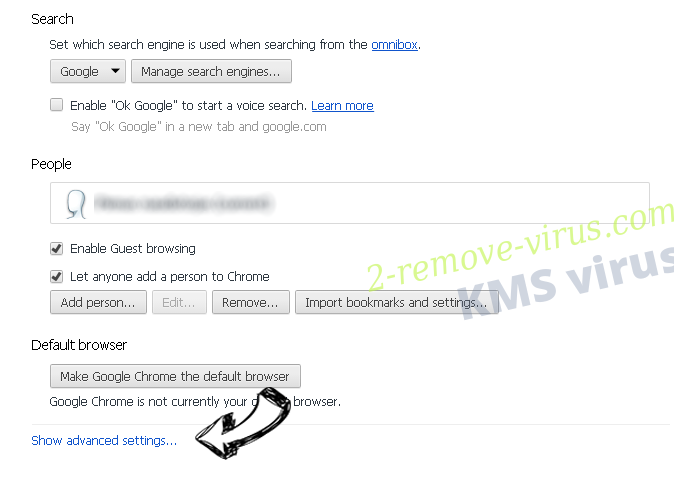

Hacker Who Has Access To Your Operating System borrado de Google Chrome

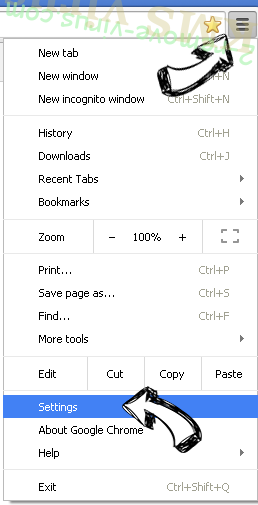

- Abra Chrome, presione simultáneamente Alt+F y seleccione en Configuraciones.

- Clic en Extensiones.

- Navegue hacia el complemento no deseado, haga clic en papelera de reciclaje y seleccione Eliminar.

- Si no está seguro qué extensiones para quitar, puede deshabilitarlas temporalmente.

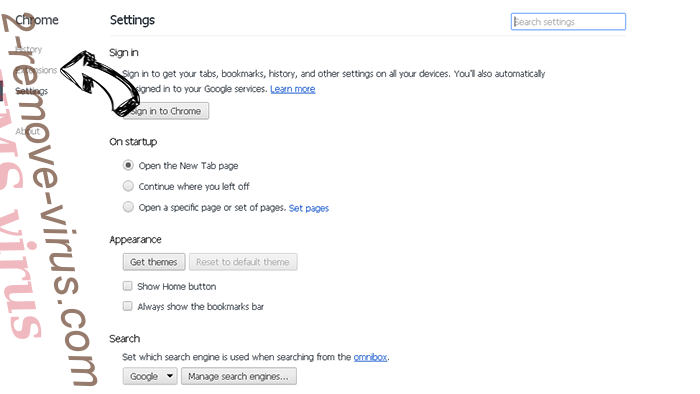

Reiniciar el buscador Google Chrome página web y por defecto si fuera secuestrador por virus

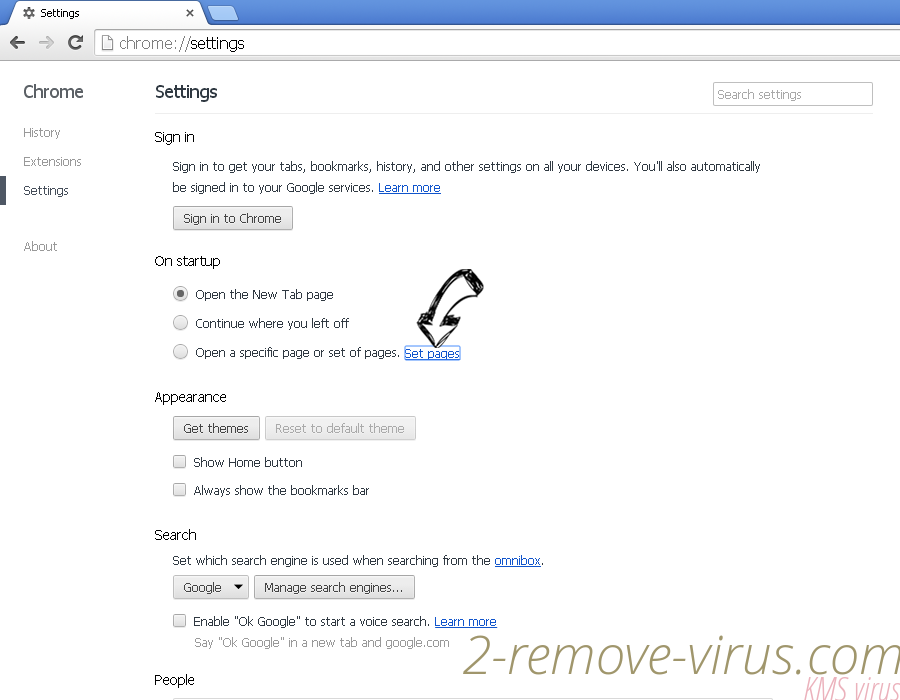

- Abra Chrome, presione simultáneamente Alt+F y seleccione en Configuraciones.

- En Inicio, marque Abrir una página específica o conjunto de páginas y haga clic en Configurar páginas.

- Encuentre las URL de la herramienta de búsqueda no deseada, modifíquela/elimínela y haga clic en OK.

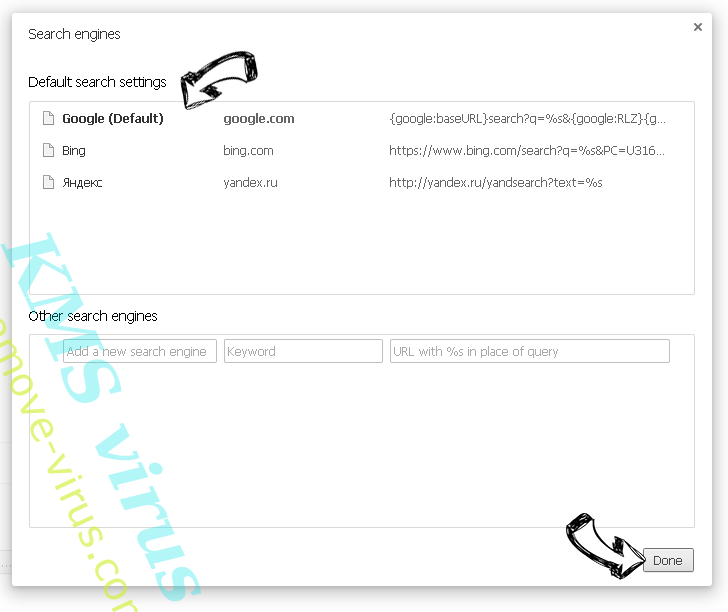

- Bajo Búsqueda, haga clic en el botón Administrar motores de búsqueda. Seleccione (o agregue y seleccione) un proveedor de búsqueda predeterminado nuevo y haga clic en Establecer como Predeterminado. Encuentre la URL de la herramienta de búsqueda que desea eliminar y haga clic en X. Haga clic en Listo.

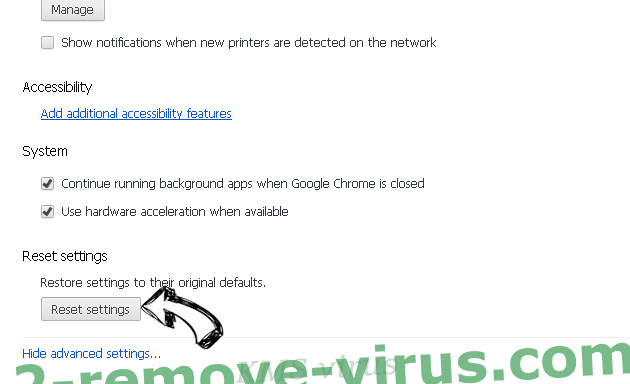

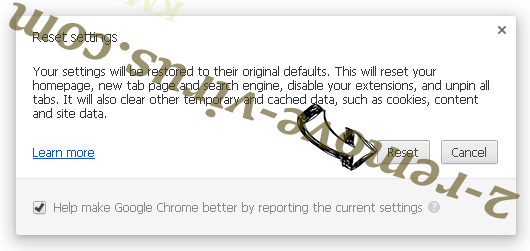

Reiniciar su navegador

- Si el navegador todavía no funciona la forma que prefiera, puede restablecer su configuración.

- Pulsa Alt+F. Selecciona Configuración.

- Pulse el botón Reset en el final de la página.

- Pulse el botón Reset una vez más en el cuadro de confirmación.

- Si no puede restablecer la configuración, compra una legítima anti-malware y analiza tu PC.

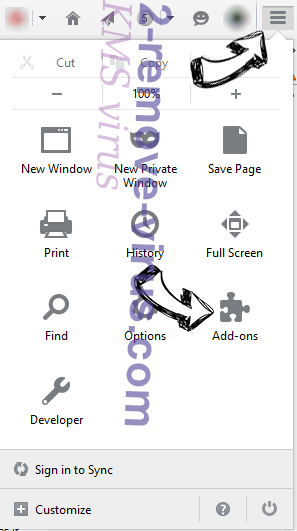

Eliminar Hacker Who Has Access To Your Operating System de Mozilla Firefox

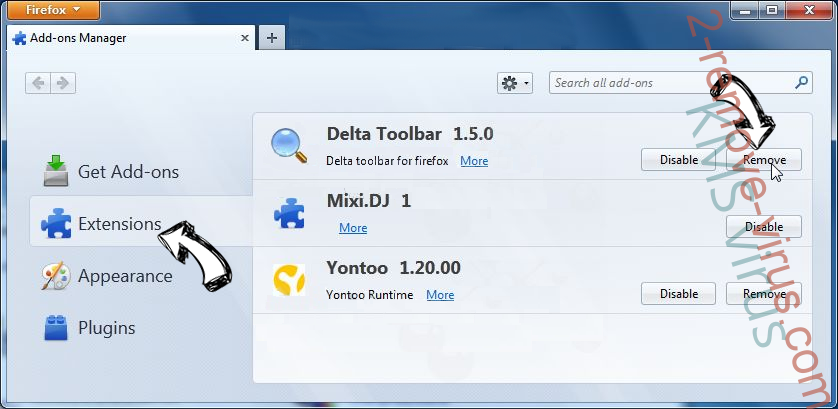

- Presione simultáneamente Ctrl+Shift+A para abrir el Administrador de complementos en una pestaña nueva.

- Haga clic en Extensiones, localice el complemento no deseado y haga clic en Eliminar o Desactivar.

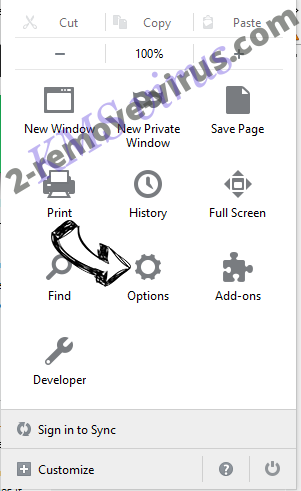

Puntee en menu (esquina superior derecha), elija opciones.

- Abra Firefox, presione simultáneamente las teclas Alt+T y seleccione Opciones.

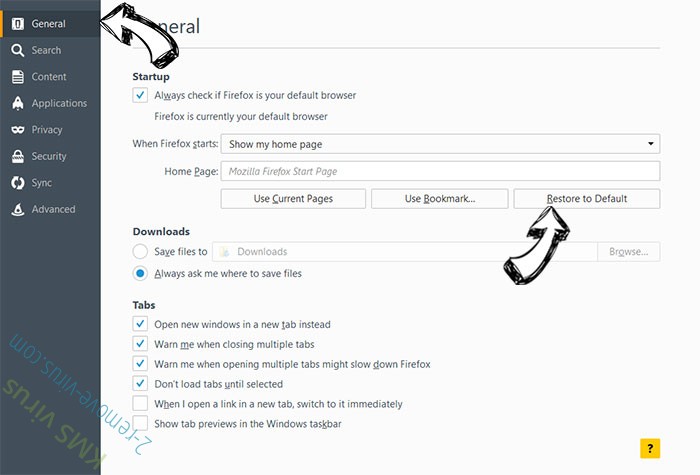

- Haga clic en la pestaña General, modifique/elimine la página de inicio URL y haga clic en OK. Ahora trasládese al casillero de búsqueda de Firefox en la parte derecha superior de la página. Haga clic en el ícono de proveedor de búsqueda y seleccione Administrar Motores de Búsqueda. Elimine el proveedor de búsqueda no deseado y seleccione/agregue uno nuevo.

- Pulse OK para guardar estos cambios.

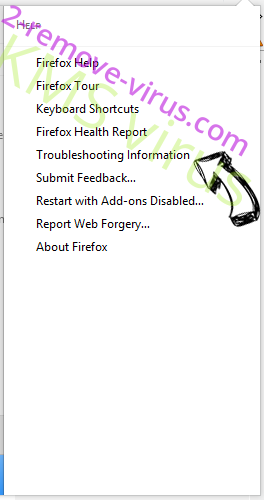

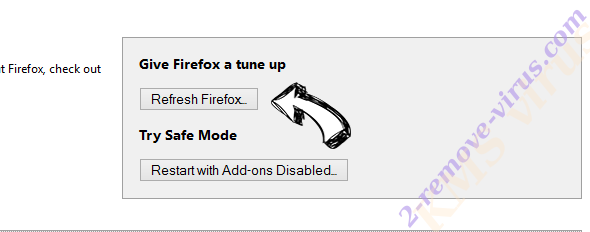

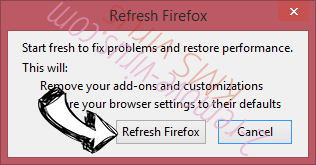

Reiniciar su navegador

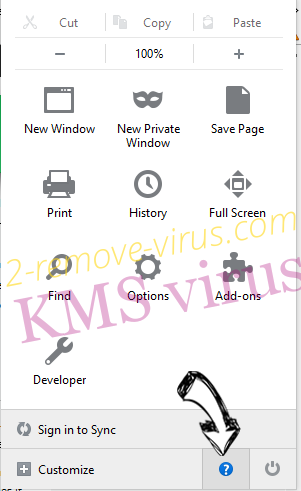

- Pulsa Alt+U.

- Haz clic en Información para solucionar problemas.

- ulsa Restablecer Firefox.

- Restablecer Firefox. Pincha en Finalizar.

- Si no puede reiniciar Mozilla Firefox, escanee su computadora entera con una confianza anti-malware.

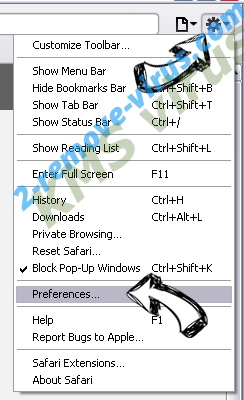

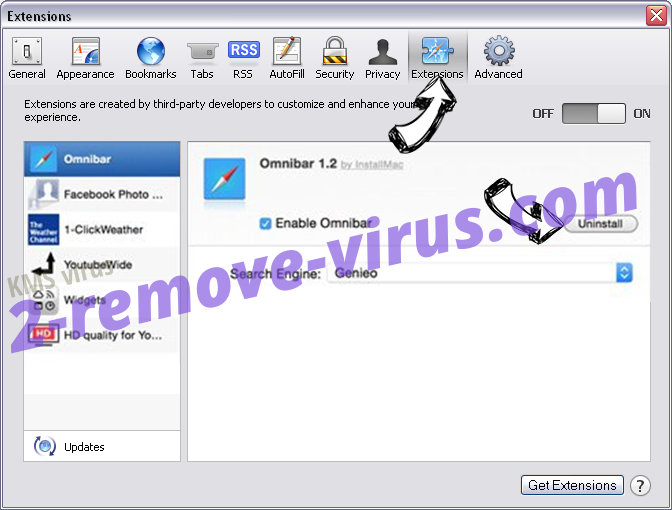

Desinstalar el Hacker Who Has Access To Your Operating System de Safari (Mac OS X)

- Acceder al menú.

- Selecciona preferencias.

- Ir a la pestaña de extensiones.

- Toque el botón Desinstalar el Hacker Who Has Access To Your Operating System indeseables y deshacerse de todas las otras desconocidas entradas así. Si no está seguro si la extensión es confiable o no, simplemente desmarque la casilla Activar para deshabilitarlo temporalmente.

- Reiniciar Safari.

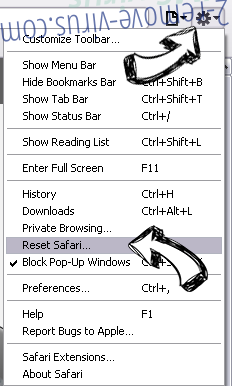

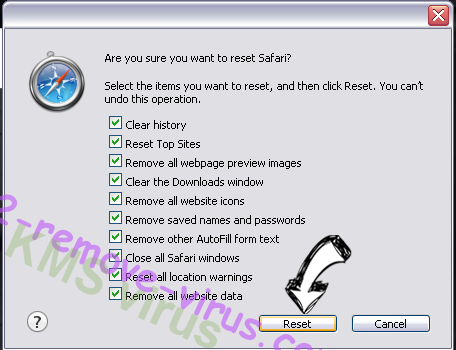

Reiniciar su navegador

- Toque el icono menú y seleccione Reiniciar Safari.

- Elija las opciones que desee y pulse Reset reset (a menudo todos ellos son pre-seleccion).

- Si no puede reiniciar el navegador, analiza tu PC entera con un software de eliminación de malware auténtico.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.