La última versión del ransomware TeslaCrypt ha estado causando estragos en ordenadores de los usuarios por un tiempo ahora. El virus utiliza tecnología de encriptación de RSA-4096 para bloquear los archivos en una computadora específica. El armario de Victoria agrega una extensión a cada uno de los archivos cifrados. TeslaCrypt 3.0 es conocida por usar tres extensiones de archivo diferentes: micro, .xxx y .ttt. Si usted ha encontrado un virus que utiliza la extensión de archivo micro, podemos aclarar que es una reencarnación de TeslaCrypt.

No existe palabra sin embargo en cuanto a por qué el virus elige diferentes extensiones en diferentes casos, pero el programa en definitiva es el mismo. Muestra la exacta misma nota de rescate y hace las mismas demandas. Se le pedirá a pagar un rescate para recibir una clave de descifrado. El armario de Victoria pide a los usuarios a pagar con la moneda crypto bitcoin que permite la transacción para hacerse de forma anónima. El virus puede dar un plazo para completar el pago. Puesto que se trata de delincuentes cibernéticos, no hay ninguna garantía de que realmente se restaurarán los datos. Además, los archivos del micro archivo extensión malware podrían permanecer en el sistema que el programa puede reactiva sí mismo en el tiempo. Debe eliminar el ransomware con un programa antivirus y tratar de restaurar sus archivos en su propio.

TeslaCrypt 3.0 se propaga principalmente a través de una infección de troyana llamada Miuref.B. Este troyano puede penetrar su sistema en un número de maneras. En la mayoría de los casos, que viaja como datos adjuntos a mensajes de correo electrónico de spam. El correo electrónico engañoso le dirá que el archivo adjunto es un documento de algún tipo para hacer creer que es importante. Antes de seguir las instrucciones de un mensaje de correo electrónico, debe asegurarse de que es confiable. Compruebe si el remitente es quien dice ser. Ver su nombre, la empresa que representa y su dirección de correo electrónico. El troyano que ayuda al micro archivo extensión malware también utiliza sitios dañados para infiltrarse en los equipos de usuarios. Entrar en un sitio que lleva una infección automáticamente transferirán el fichero malicioso para su sistema. Este proceso se llama una disco de instalación. Para estar en el lado seguro, usted debe buscar información sobre un sitio web desconocido antes de entrar. Si el dominio está asociado a malware, serán abordado en informes de seguridad y discutido por la gente. Cabe señalar que un enlace de redirección también le llevará a una página comprometida. Redirección de enlaces pueden lista de un sitio web, pero llevarlo a otro. Sea selectivo de los sitios web y las personas de que confianza.

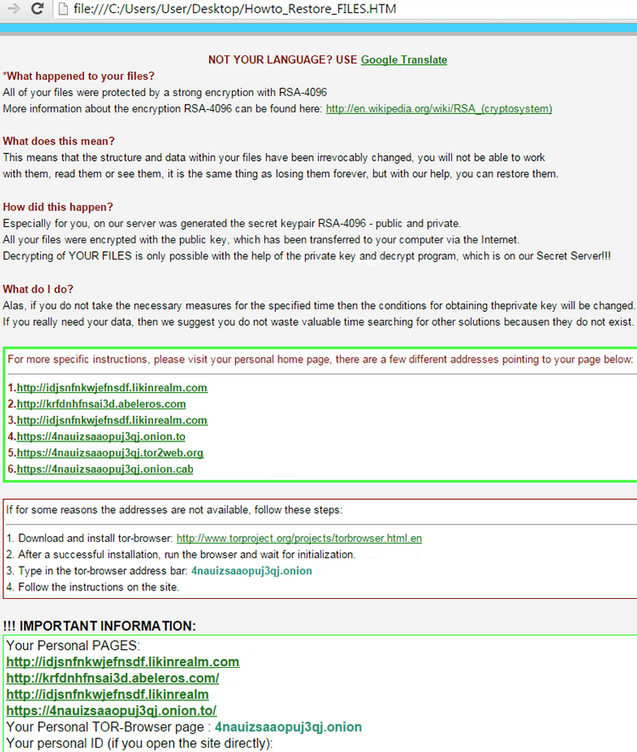

Al penetrar en su sistema, el ransomware se bajar para encriptar sus datos. Esto sucede generalmente cuando el sistema está apagado. Tan pronto como se completa el proceso, el virus mostrará la nota de rescate en el escritorio. 3.0 TeslaCrypt títulos el documento Howto_Restore_FILES. HTM. La nota explica cómo y por qué archivos han sido dados la extensión de archivo micro y hace inaccesible. Usted descubrirá que casi todos los archivos y programas en su computadora no se puede abrir. El virus sólo repuestos los datos del sistema que se requiere para su equipo para que funcione correctamente. Todos los documentos, archivos gráficos, videos y audios se dará la extensión micro. Según el virus, la única manera de restaurarlas es utilizando una clave de descifrado que sólo ellos pueden generar. 3.0 TeslaCrypt pide a los usuarios a pagar un rescate para recibir la clave. Los ciberdelincuentes toman determinadas medidas cautelares para evitar que se está rastreando. Esto incluye pidiendo a los usuarios pagar en bitcoins y utilizar el TOR-browser. Ellos le darán una dirección bitcoin que debe transferir el pago. Una página de TOR-browser y ID personal se generará para usted. Le puede dar un corto plazo para el pago de la suma. No se aconseja nunca para cumplir. No hay ninguna garantía de que va a volver sus datos o que el virus dejará su sistema. Se debe eliminar por sí mismo para asegurarse de que todos sus archivos dañados se eliminan.

Hay una guía de la eliminación por debajo de este párrafo para ayudar a desinstalar la versión de la extensión micro de TeslaCrypt 3.0. Usted necesitará utilizar un programa antivirus profesional. Después de haber eliminado con éxito el ransomware, puede restaurar los archivos mediante el uso de un descifrador llamada Shadow Explorer. Se puede encontrar aquí: shadowexplorer.com/downloads.html. Una manera de evitar la pérdida de datos en el caso de ataques de software espía está haciendo copias de seguridad de tus archivos.

Instrucciones de eliminación de Malware de extensión micro de archivo

Eliminar micro virus de Windows XP

- Reiniciar tu PC y presiona la tecla F8.

- Vaya a opciones avanzadas de Windows y selecciona modo seguro con redes pulsar Enter.

- Tipo: https://www.2-remove-virus.com/download/ en la barra de búsqueda de su navegador.

- Descargar SpyHunter e instalarlo en el ordenador.

- Escanear el sistema con la herramienta antimalware y borrar cualquier virus y archivos infectados.

- Ir al menú Inicio y haga clic en ejecutar.

- Escribimos “msconfig” en la barra de búsqueda y haga clic en Aceptar.

- En la utilidad de configuración del sistema ir a la pestaña de “Inicio” y seleccione la opción “Deshabilitar todos”.

- Pulse aceptar y reinicie el PC.

Eliminar micro virus de Windows 7

- Reiniciar el ordenador PC y presione la tecla F8.

- Vaya a opciones avanzadas de Windows y selecciona modo seguro con redes pulsar Enter.

- Tipo: https://www.2-remove-virus.com/download/ en la barra de búsqueda de su navegador.

- Descargar SpyHunter e instalarlo en su computadora.

- Escanear el sistema con el programa antimalware y borrar cualquier virus y archivos infectados.

Eliminar micro virus de Windows 8

- Ir al menú Inicio y haga clic en la tecla de Windows.

- Abra el navegador web.

- Tipo: https://www.2-remove-virus.com/download/ en la barra de búsqueda de su navegador.

- Descargar SpyHunter e instalarlo en su computadora.

- Escanear el sistema con la herramienta antimalware y borrar cualquier virus y archivos infectados.

Offers

Descarga desinstaladorto scan for .Micro File VirusUse our recommended removal tool to scan for .Micro File Virus. Trial version of provides detection of computer threats like .Micro File Virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más