¿Qué es el ransomware

[Cleverhorse@ctemplar.com].HORSELIKER es un archivo cifrado de software malicioso, conocido como ransomware en el corto plazo. Si usted nunca ha oído hablar de este tipo de software malicioso hasta ahora, usted puede estar en shock. Si un potente algoritmo de cifrado se utiliza para cifrar sus datos, usted no será capaz de abrir, ya que va a ser bloqueado. Codificación de archivos de programa malicioso que está considerada una de las más peligrosas de malware como archivo descifrado puede ser imposible. También hay la opción de comprar el descifrador de los delincuentes cibernéticos, pero por diversas razones, que no es la mejor idea. Antes que nada, pagando no garantiza que los archivos se restauran. Sería ingenuo pensar que los delincuentes se sienten obligados a ayudar en la recuperación de los datos, cuando no se tiene. Además, mediante el pago, usted sería el apoyo a su futuro malware proyectos. ¿De verdad quieren apoyar el tipo de actividad criminal que hace miles de millones en daños. Y más la gente que cumplir con las exigencias, más de un negocio rentable ransomware se hace, y eso atrae a cada vez más personas a la industria. Invertir el dinero que se le pide a usted en algún tipo de copia de seguridad podría ser una opción más sabia porque usted no necesita preocuparse acerca de la pérdida de archivos de nuevo. Usted podría simplemente eliminar [Cleverhorse@ctemplar.com].HORSELIKER virus y restaurar los datos. Ransomware métodos de distribución puede no ser familiar para usted, y vamos a explicar las formas más comunes a continuación.

Ransomware distribución maneras

Una de codificación de archivos de malware suele propagarse a través de spam adjuntos de correo electrónico, descargas maliciosas y kits de explotación. Porque los usuarios tienden a ser bastante descuidado cuando se abren los correos electrónicos y los archivos de descarga, a menudo no es necesario para ransomware los distribuidores el uso de métodos más elaborados. Es posible que también sea posible que un más sofisticado método fue utilizado para la infección, como algunos de ransomware hacer uso de ellos. Los criminales simplemente tiene que usar un famoso nombre de la empresa, escribir un genérico, pero algo creíble correo electrónico, agregar el malware plagados de archivo para el correo electrónico y enviarlo a las posibles víctimas. Los temas de dinero se utilizan generalmente porque las personas son más propensos a abrir los tipos de mensajes de correo electrónico. Los ciberdelincuentes prefieren fingir ser de Amazon y de informar a usted que la actividad inusual fue observado en su cuenta o de la compra fue hecha. Usted tiene que mirar hacia fuera para ciertas señales al abrir mensajes de correo electrónico si desea proteger su dispositivo. Es esencial que usted investigar el remitente para ver si son conocidos y si son fiables. Incluso si conoces a la persona, que no debe apresurarse, primero verifique la dirección de correo electrónico para asegurarse de que coincide con la dirección que ustedes saben que pertenecen a la persona/empresa. Los correos electrónicos maliciosos a menudo, también tienen errores de gramática, que tienden a ser bastante fácil de ver. Otra pista importante podría ser su nombre no se utiliza en cualquier lugar, si, vamos a decir que son una atención al cliente de Amazon y ellos fueron a enviar un correo electrónico, no uso general saludos como Estimado Cliente/Consumidor/Usuario, y en su lugar podría ingresar el nombre que les han proporcionado. También es posible que la codificación de los datos, programas maliciosos para uso fuera de la fecha de programas en su dispositivo para infectar. Un programa que viene con las vulnerabilidades que pueden ser utilizados para infectar un ordenador, pero en general, los fabricantes de software de parches de ellos. Sin embargo, generalizada, ataques de ransomware han demostrado, no todo el mundo instala los parches. Te animo a instalar una actualización cada vez que se libera. Los parches pueden instalar de forma automática, si usted encuentra los alertas molestas.

¿Qué se puede hacer acerca de sus datos

Cuando su dispositivo se infecta, voy a apuntar a determinados tipos de archivos y cifra una vez que se encuentran. Sus archivos no serán accesibles, por lo que incluso si usted no nota el proceso de cifrado, usted sabrá que algo está mal con el tiempo. Revise los archivos de extraño extensiones añaden, se debe mostrar el nombre de la codificación de los datos de malware. En muchos casos, el archivo de la decodificación podría imposible debido a que los algoritmos de cifrado utilizados en el cifrado podrían no ser recuperables. Una nota de rescate va a explicar lo que ha sucedido a sus datos. Se le pedirá que pague una cantidad específica de dinero a cambio de descifrado de datos a través de su software. La nota debe mostrar claramente el precio para el programa de decodificación, pero si no, voy a dar una dirección de correo electrónico para contactar con los criminales para establecer un precio. Por las razones que hemos mencionado anteriormente, pagar no es la opción de malware de los especialistas recomiendan. Sólo considere la posibilidad de cumplir con las demandas cuando usted ha intentado todas las demás alternativas. Trate de recordar si alguna vez has hecho copia de seguridad, los archivos pueden ser almacenados en algún lugar. Para algunos de ransomware, libre decryptors puede ser encontrado. Hay algunos programas de malware especialistas que son capaces de descifrar el archivo cifrado de programa malicioso, por lo tanto, se podría crear una utilidad gratuita. Considere la posibilidad de que antes de pagar el rescate, incluso, se cruza en su mente. El uso que suma para la copia de seguridad puede ser más útil. Si usted tenía copia de seguridad de sus archivos más esenciales, que acaba de borrar [Cleverhorse@ctemplar.com].HORSELIKER virus y, a continuación, recuperar los datos. Usted puede proteger su equipo de codificación de archivos de programa malicioso en el futuro y una de las maneras de hacerlo es llegar a ser consciente de posibles medios a través de los que se podría infectar su dispositivo. Básicamente usted tiene que mantener su software actualizado, descargue sólo de seguro/fuentes legítimas y no al azar abrir los archivos adjuntos a los correos electrónicos.

[Cleverhorse@ctemplar.com].HORSELIKER de eliminación

Si la codificación de los datos, el programa malicioso se queda en su dispositivo, animamos a la descarga de un software anti-malware para que termine. Cuando tratando de corregir manualmente [Cleverhorse@ctemplar.com].HORSELIKER virus podría causar daño adicional si usted no está en la computación. En lugar de ello, animamos a utilizar un software de eliminación de malware, un método que no haría daño a su sistema. La utilidad no es sólo capaz de ayudar a lidiar con la infección, pero también puede prevenir que otros similares de llegar en el futuro. Una vez que haya instalado el programa de eliminación de malware, sólo escanear su dispositivo y permiten eliminar la amenaza. Sin embargo desafortunado puede ser, un software de eliminación de malware no le ayudará en la restauración de datos, ya que no es capaz de hacerlo. Cuando su equipo está libre de infección, empezar a hacer regularmente una copia de seguridad de sus archivos.

Offers

Descarga desinstaladorto scan for [Cleverhorse@ctemplar.com].HORSELIKERUse our recommended removal tool to scan for [Cleverhorse@ctemplar.com].HORSELIKER. Trial version of provides detection of computer threats like [Cleverhorse@ctemplar.com].HORSELIKER and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar [Cleverhorse@ctemplar.com].HORSELIKER usando el modo seguro con funciones de red.

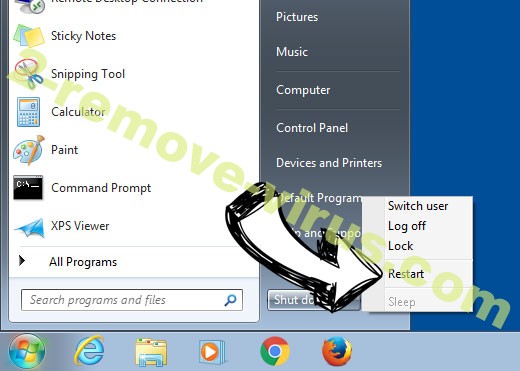

Eliminar [Cleverhorse@ctemplar.com].HORSELIKER de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

![Remove [Cleverhorse@ctemplar.com].HORSELIKER - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [Cleverhorse@ctemplar.com].HORSELIKER - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/10/remove-ci-282-boot-options.jpg)

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar [Cleverhorse@ctemplar.com].HORSELIKER

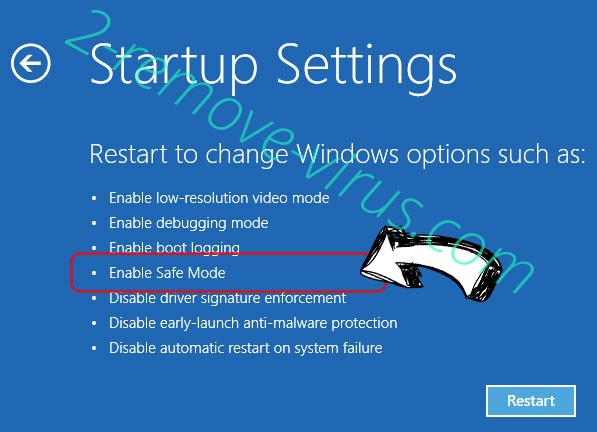

Eliminar [Cleverhorse@ctemplar.com].HORSELIKER desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar [Cleverhorse@ctemplar.com].HORSELIKER

paso 2. Restaurar sus archivos con Restaurar sistema

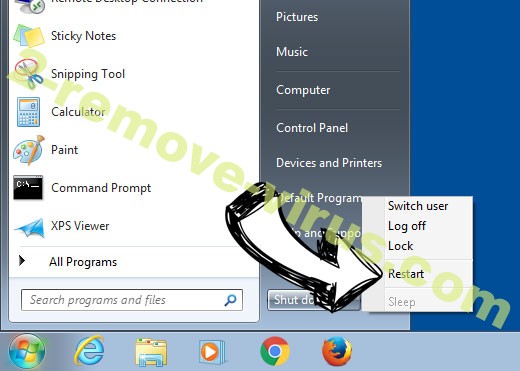

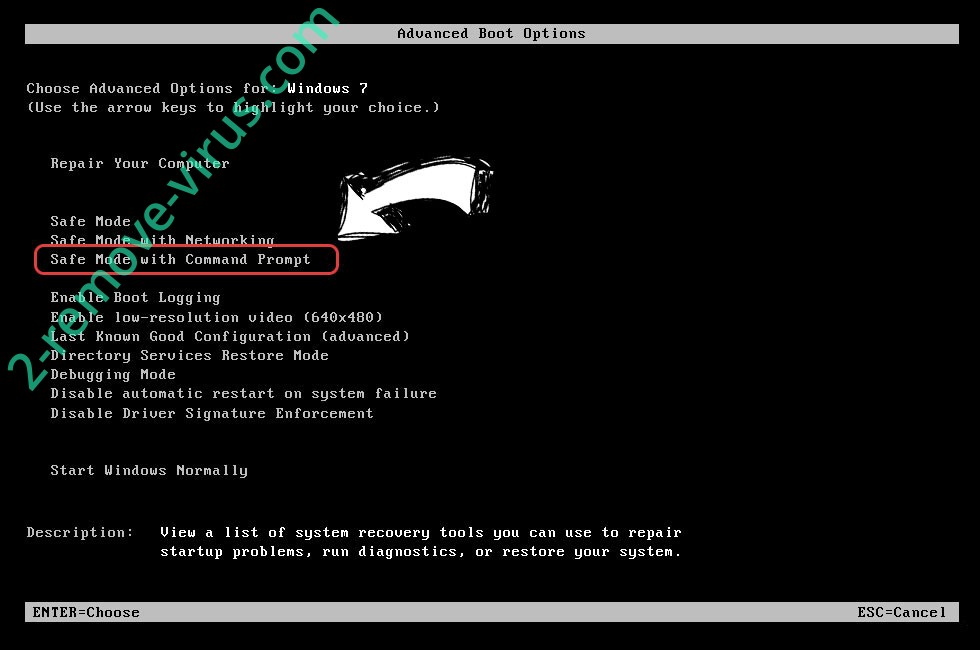

Eliminar [Cleverhorse@ctemplar.com].HORSELIKER de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

- Escriba cd restore y pulse Enter.

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/10/uninstall-ci-282-command-prompt-restore.jpg)

- Escriba rstrui.exe y presiona Enter.

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/10/delete-ci-282-command-prompt-restore-init.jpg)

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/10/virus-ci-282-restore-point.jpg)

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/10/ci-282-removal-restore-message.jpg)

Eliminar [Cleverhorse@ctemplar.com].HORSELIKER de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

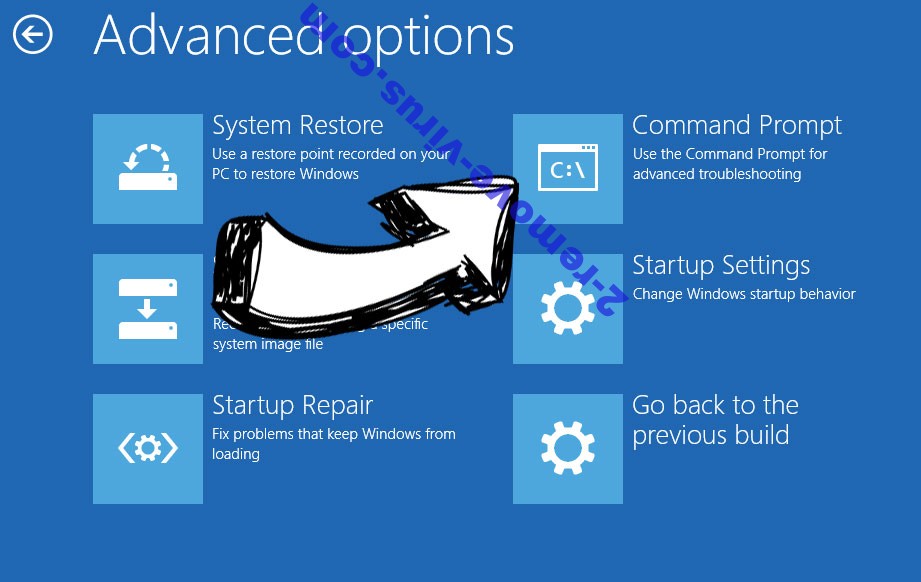

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/10/uninstall-ci-282-command-prompt-restore.jpg)

- Escriba rstrui.exe y pulse Enter otra vez.

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [Cleverhorse@ctemplar.com].HORSELIKER - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/10/delete-ci-282-command-prompt-restore-init.jpg)

- Haga clic en siguiente en la ventana Restaurar sistema.

![Get rid of [Cleverhorse@ctemplar.com].HORSELIKER - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [Cleverhorse@ctemplar.com].HORSELIKER - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/10/ci-282-restore-init.jpg)

- Elegir el punto de restauración antes de la infección.

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/10/virus-ci-282-restore-point.jpg)

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Cleverhorse@ctemplar.com].HORSELIKER removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/10/ci-282-removal-restore-message.jpg)