Acerca de Pashka ransomware virus

Pashka ransomware ransomware está clasificado como peligroso de malware como si el equipo se pone, usted podría estar enfrentando serios problemas. Datos de cifrado de software malicioso no es algo que cada usuario ha oído hablar, y si es su primera vez de encontrarse con él, vas a aprender cuánto daño podría causar primera mano. Fuertes algoritmos de cifrado puede ser utilizado para el cifrado de datos, por lo que no puede acceder a ellos más.

Ransomware que está considerada una de las más peligrosas de malware como de descifrado de datos no es siempre probable. Descifrado utilidad le será propuesta por los delincuentes, pero la compra no es la mejor idea. Ceder a las demandas no necesariamente asegura de que obtendrá sus datos de nuevo, así que hay una posibilidad de que usted acaba de perder su dinero. Pensar acerca de lo que está ahí para evitar que los ladrones de sólo tomar su dinero. Por otra parte, el dinero iría hacia el futuro, ransomware y malware. ¿De verdad quieren apoyar el tipo de actividad criminal. Las personas también se están convirtiendo cada vez más atraído a la industria, porque la gente más pagar el rescate, más rentable será. Situaciones en las que podría terminar encima de perder sus archivos son muy frecuentes por lo que puede ser más sabio para comprar la copia de seguridad. Usted puede simplemente terminar Pashka ransomware sin problemas. Usted puede encontrar información sobre las más frecuentes formas de distribución en el siguiente párrafo, en caso de que usted no está seguro acerca de cómo el ransomware infectado su ordenador.

Pashka ransomware métodos de distribución

Algo maneras básicas se utilizan para la distribución de codificación de archivos de programas maliciosos, tales como el spam de correo electrónico y descargas maliciosas. Generalmente no es necesario venir con métodos más sofisticados, ya que una gran cantidad de personas están bastante descuidados cuando hacen uso de los correos electrónicos y descargar algo. Esto no quiere decir que los separadores no use más elaboradas formas en todos, sin embargo. Los Hackers simplemente tiene que pretender ser de una empresa real, escribe una plausible de correo electrónico, adjuntar el archivo infectado para el correo electrónico y enviarlo a futuras víctimas. El dinero de los problemas relacionados con un tema frecuente en los correos electrónicos, ya que los usuarios tienden a tomar en serio y están más inclinados a participar en. Con bastante frecuencia verás grandes nombres como Amazon usa, por ejemplo, si Amazon por correo electrónico a alguien un recibo de una compra que el usuario no hizo, él/ella le abra el archivo de inmediato. Para protegerse de esto, hay ciertas cosas que usted tiene que hacer al tratar con el correo electrónico. A ver si sabes el remitente antes de abrir el archivo agregado a la de correo electrónico, y si no son familiares para usted, mire atentamente. ¿No hay prisa para abrir el archivo adjunto sólo porque el remitente parece real, en primer lugar, para comprobar si la dirección de correo electrónico de los partidos. Buscar gramaticales o errores de uso, que generalmente son bastante evidentes en los correos electrónicos. Otro lugar signo evidente es que su nombre no se utiliza en el saludo, si alguien cuya correo electrónico definitivamente, usted debe abrir fueron a un correo electrónico, que sería definitivamente saber su nombre y utilizar en lugar de un universal saludo, refiriéndose a usted como Cliente o Miembro. Algunos de ransomware también puede utilizar los puntos débiles en los sistemas de entrar. Esas vulnerabilidades se encuentran normalmente por el malware especialistas, y cuando los fabricantes de software a ser consciente de ellos, la liberación de las revisiones a la reparación de ellos para que los creadores de software malicioso no puede tomar ventaja de ellos para distribuir su software malintencionado. Por desgracia, como se muestra por la WannaCry ransomware, no todas las personas de instalar las actualizaciones, por diferentes razones. Le recomendamos que actualice sus programas, siempre que se lanza un parche. Las actualizaciones se pueden configurar para que se instalen automáticamente, si usted encuentra estas notificaciones molestas.

¿Cómo Pashka ransomware ley

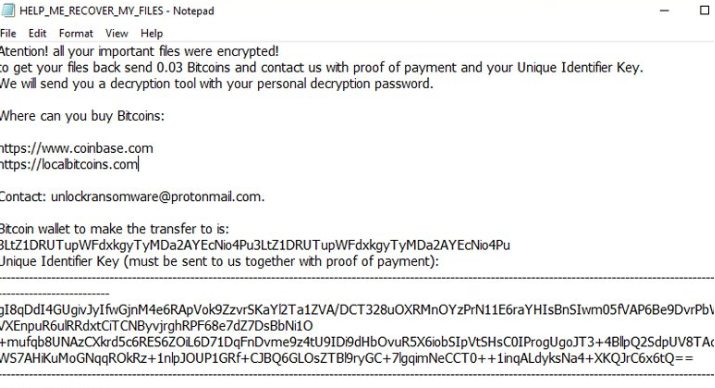

Cuando su dispositivo se infecta, se centrará en determinados tipos de archivos y pronto después de la que se encuentran, van a ser codificados. Incluso si lo que pasó no fue claro desde el principio, que va a llegar a ser bastante obvio que algo no está bien cuando los archivos no se puede acceder. Buscar extraño extensiones de archivo añadido a los archivos, se debe mostrar el nombre de la codificación de archivos de malware. Potentes algoritmos de cifrado que podría haber sido utilizado para cifrar los datos, y hay una probabilidad de que ellos pueden estar cifrados de forma permanente. Un rescate de notificación le explicará lo que ha sucedido a sus archivos. Lo que te ofrecemos es el uso de sus decryptor, que tendrá un costo de usted. Si el monto del rescate no está especificado, se tendría que usar la dirección de correo electrónico proporcionada para contactar a los hackers para averiguar la cantidad, que podría depender el valor de sus datos. Por las razones que hemos mencionado anteriormente, pagar no es la opción de malware especialistas sugieren. Cuando todas las demás opciones no ayuda, sólo entonces se debe pensar en el cumplimiento de las solicitudes. Es posible que simplemente han olvidado de que lo han hecho copias de sus archivos. O, si la suerte está de su lado, algunos investigadores podría haber publicado un descifrador. Los investigadores de Malware podría ser capaz de romper la codificación de archivos de malware, por lo tanto libre decryptors puede ser desarrollado. Tener en cuenta esto antes de siquiera pensar en ceder a las peticiones. Si utiliza algunos de los que la suma de copia de seguridad, usted no pondrían en una situación de este tipo otra vez como sus archivos se guardan en un lugar seguro. Y si la copia de seguridad está disponible, el archivo de recuperación debe ser llevado a cabo después de eliminar Pashka ransomware virus, si es que todavía permanece en su equipo. Usted puede proteger su equipo de codificación de los datos, el programa malicioso en el futuro y una de las maneras de hacerlo es tomar conciencia de cómo se podría obtener en el dispositivo. Asegúrese de que el software se actualiza cada vez que una actualización está disponible, no se abra al azar de los archivos a mensajes de correo electrónico, y usted sólo descargar cosas de fuentes que sean dignos de confianza.

Pashka ransomware de eliminación

Con el fin de deshacerse de la codificación de los datos de malware si es que todavía quedan en el dispositivo, un anti-malware software será necesario tener. Si intenta borrar Pashka ransomware virus de forma manual, puede traer daño adicional por lo que no se anima. En su lugar, utilizando una herramienta de eliminación de malware no pondría a su equipo en peligro. Esta herramienta es beneficioso para tener en el equipo, ya que no sólo asegúrese de fijar Pashka ransomware pero también detener a uno de entrar en el futuro. Elegir el software de eliminación de malware que mejor se adapte a lo que necesitas, y permitir que analice su equipo de la amenaza una vez que lo instale. El programa no va a ayudar a recuperar sus archivos, sin embargo. Cuando su equipo está libre de la amenaza, inicie de forma rutinaria la copia de seguridad de sus datos.

Offers

Descarga desinstaladorto scan for Pashka ransomwareUse our recommended removal tool to scan for Pashka ransomware. Trial version of provides detection of computer threats like Pashka ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar Pashka ransomware usando el modo seguro con funciones de red.

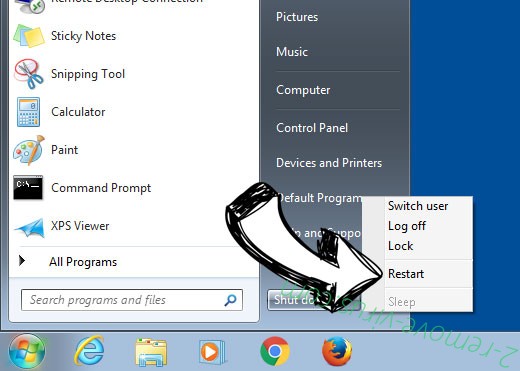

Eliminar Pashka ransomware de Windows 7/Windows Vista/Windows XP

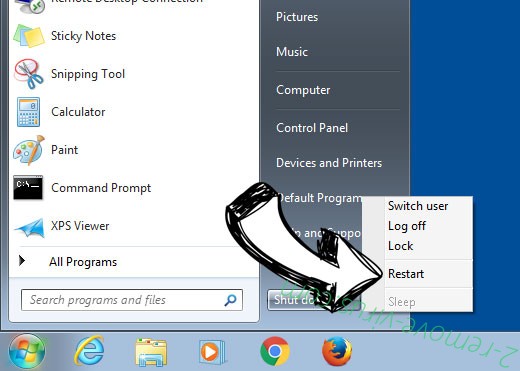

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

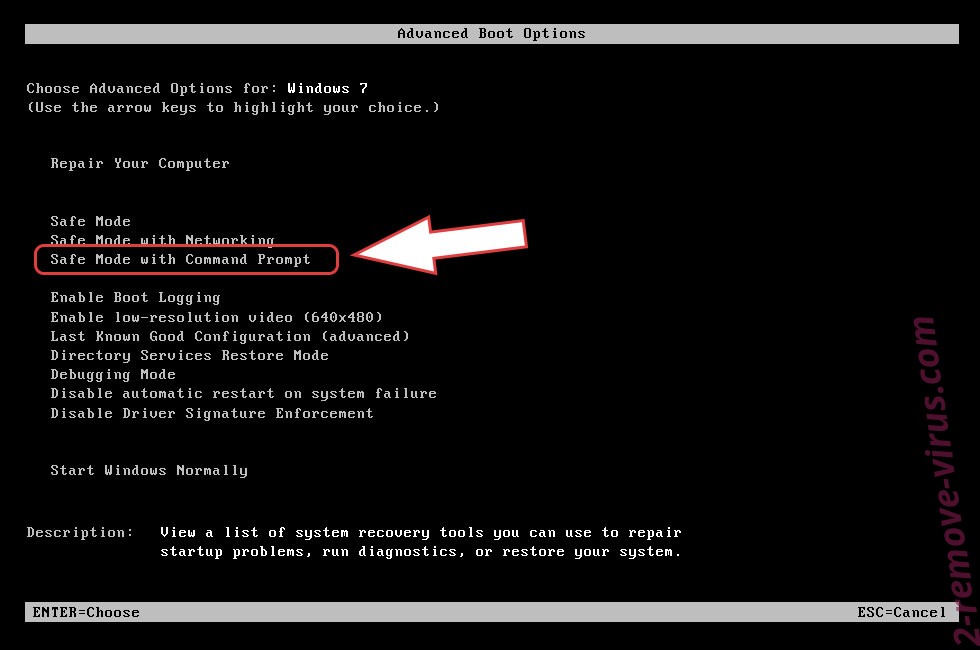

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar Pashka ransomware

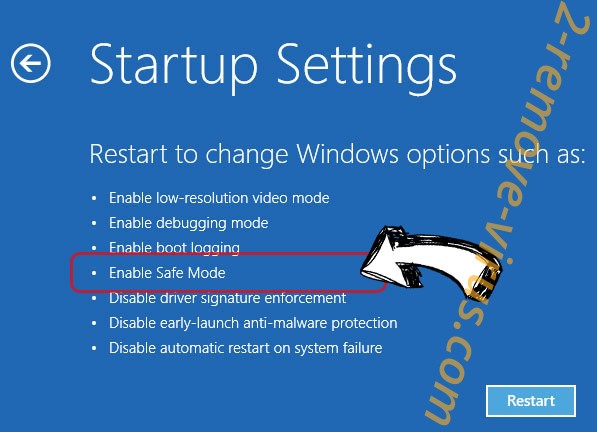

Eliminar Pashka ransomware desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar Pashka ransomware

paso 2. Restaurar sus archivos con Restaurar sistema

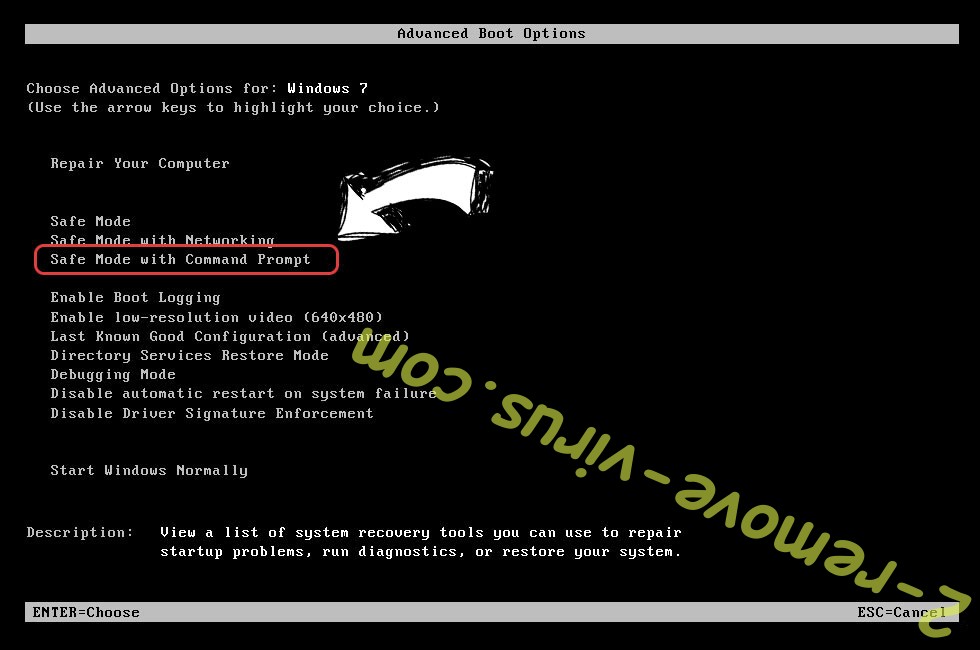

Eliminar Pashka ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

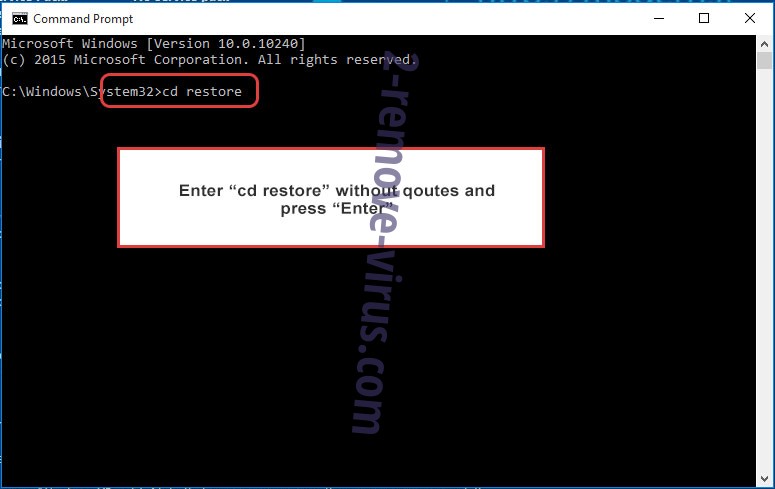

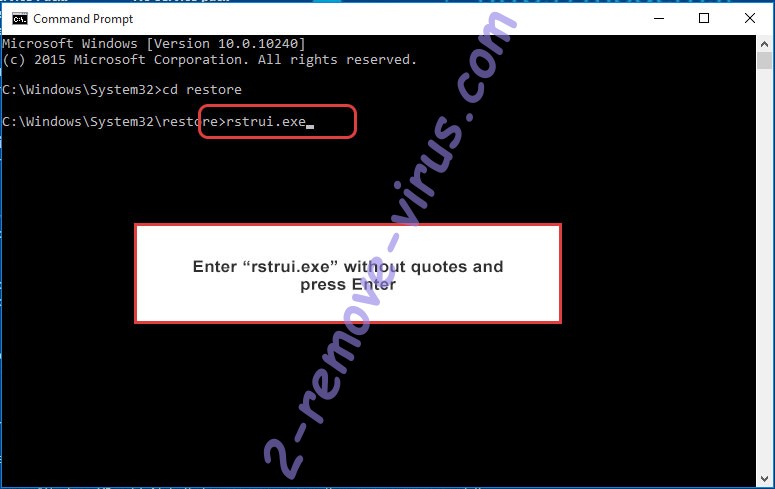

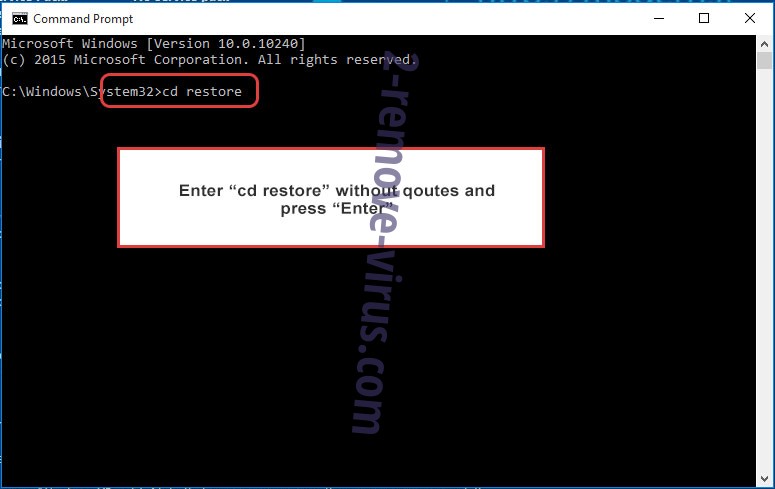

- Escriba cd restore y pulse Enter.

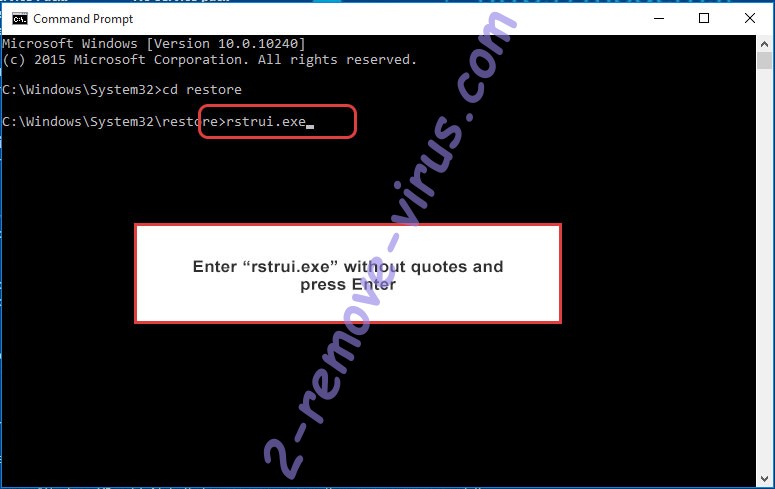

- Escriba rstrui.exe y presiona Enter.

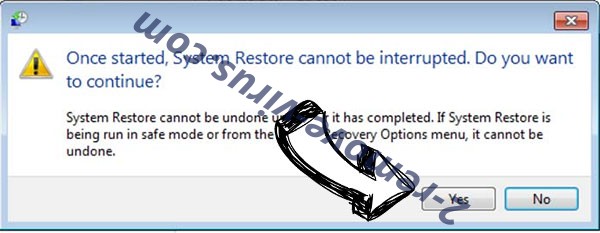

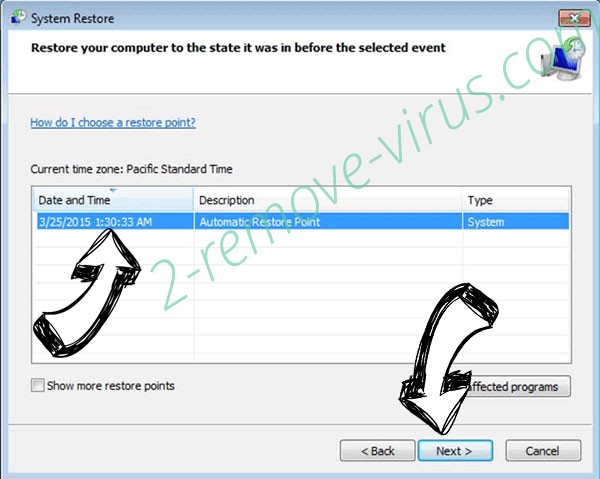

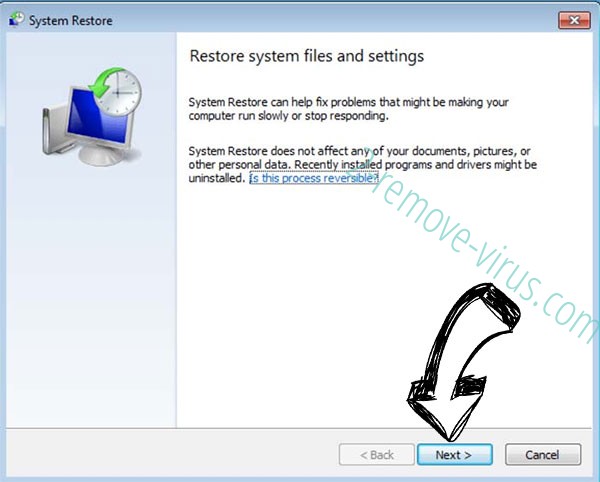

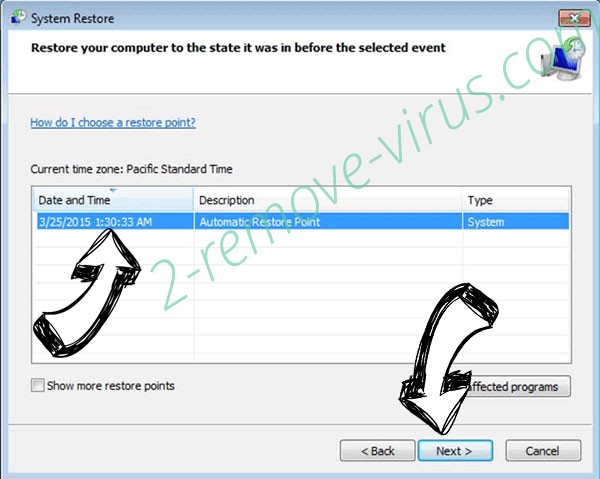

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

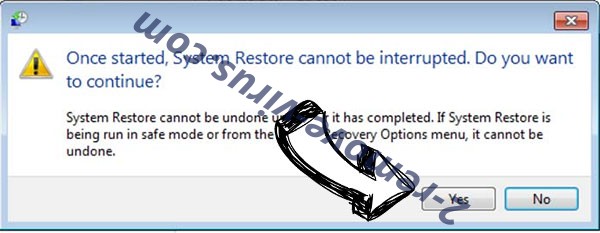

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar Pashka ransomware de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

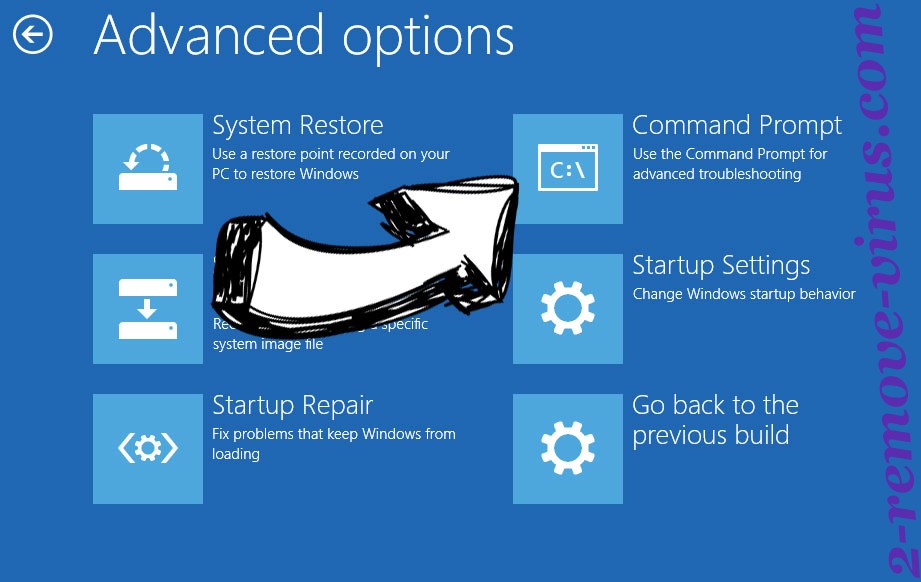

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.