Acerca de ROGER ransomware virus

ROGER ransomware ransomware es un archivo cifrado tipo de software malicioso que puede tener graves consecuencias cuando se trata de sus archivos. Mientras que el ransomware ha sido ampliamente cubierto tema, usted podría haber perdido, por lo tanto no puede ser consciente de lo que la contaminación puede significar para su sistema. Los archivos serán inaccesibles si han sido cifrados por ransomware, que generalmente se utiliza potentes algoritmos de cifrado.

Se cree que esto es altamente perjudicial amenaza, porque no siempre es posible restaurar los archivos. Existe la opción de pagar el rescate para obtener un descifrado de utilidad, pero no se recomienda. Primero de todos, el pago de no garantizar el descifrado de datos. Pensar que lo que hay que detener a los criminales de sólo tomar su dinero. Usted debe también tomar en consideración que el dinero será utilizado para el malware proyectos en el futuro. Archivo cifrado de malware ya lo hice miles de millones en daños a negocios en 2017, y que es una estimación aproximada. Y cuanta más gente a dar dinero, el más rentable de codificación de archivos de malware se mete, y que atrae a muchos a la industria. Situaciones en las que podría perder sus archivos son muy frecuentes por lo que puede ser más sabio para comprar la copia de seguridad. Usted sólo puede proceder a borrar ROGER ransomware virus sin problemas. Vamos a proporcionar información sobre cómo codificación de archivos de software malicioso se propaga y cómo evitarlo en el siguiente párrafo.

¿Cómo adquirir el ransomware

Ransomware generalmente utiliza métodos sencillos para la propagación, tales como el spam de correo electrónico y descargas maliciosas. Viendo como estos métodos son todavía utilizados, significa que la gente está un poco negligente cuando se utiliza el correo electrónico y la descarga de los archivos. Sin embargo, algunos de ransomware puede propagarse a través de los más elaboradas formas, que requieren más tiempo y esfuerzo. Ladrones escribir una bastante persuasivo de correo electrónico, fingiendo ser de algunos legítimo de la empresa o de la organización, adjuntar el archivo infectado para el correo electrónico y lo envía fuera. Debido a que el tema de la sensibilidad, las personas son más propensos a abrir correos electrónicos hablando de dinero, por lo tanto, los tipos de temas que con frecuencia puede ser encontrado. Los Hackers también prefieren fingir ser de Amazon, y alerta a las posibles víctimas sobre alguna extraña actividad notado en su cuenta, lo cual podría inducir a un usuario para que abra el archivo adjunto. Usted tiene que mirar hacia fuera para ciertos signos cuando se trata con mensajes de correo electrónico si desea una infección dispositivo libre. Compruebe si conoces a la persona antes de abrir el archivo adjunto que has enviado, y si no lo reconocen, buscar en ellos cuidadosamente. Si el remitente resulta ser alguien que usted conoce, no se apresure a abrir el archivo, primero compruebe cuidadosamente la dirección de correo electrónico. Buscar gramaticales o errores de uso, que suelen ser bastante evidentes en los tipos de mensajes de correo electrónico. Otra característica típica es que su nombre no se utiliza en el saludo, si una compañía legítima/remitente fueron a un correo electrónico, que sin duda volvería a su nombre en lugar de un típico saludo, refiriéndose a usted como Cliente o Miembro. Puntos débiles en su dispositivo Vulnerables software también podría ser utilizado para infectar. Todos los programas tienen vulnerabilidades, pero cuando se identifican, son normalmente un parche de software para que el malware no puede utilizarlo para entrar en un sistema. Sin embargo, a juzgar por la extensión de la WannaCry, obviamente no todo el mundo se apresura a instalar los parches. Es crucial que usted instale los parches porque si un punto débil es lo suficientemente grave, lo suficientemente Grave como puntos débiles podrían ser utilizados por el malware así que es importante que la actualización de todo su software. Las actualizaciones también se pueden instalar de forma automática.

¿Qué hacer

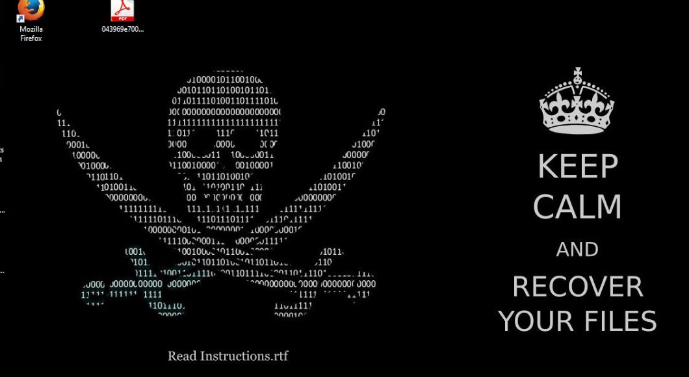

Una codificación de los datos, malware scan para determinados tipos de archivo una vez que se entra en el sistema, y cuando están identificados, que van a ser codificados. Si usted no ha notado hasta ahora, cuando usted es incapaz de abrir los archivos, te das cuenta de que algo ha sucedido. Usted sabrá qué archivos se cifran ya que van a tener un extraño extensión conectados a ellos. Desafortunadamente, podría ser imposible descifrar los archivos si algoritmos de cifrado fuertes fueron utilizados. Usted será capaz de darse cuenta de una nota de rescate que aclarar que los datos que han sido cifrados y para ir a recuperarlos. Se le sugiere un descifrado de software a cambio de dinero. La nota debe mostrar el precio de un descifrador pero si ese no es el caso, usted tendría que usar la dirección de correo electrónico proporcionada para contactar a los delincuentes cibernéticos para ver cuánto tendrías que pagar. Por las razones que ya hemos mencionado, el pago no está disponible la opción de malware investigadores sugieren. Ceder a las peticiones deben ser considerados cuando todas las otras alternativas fallar. Tal vez usted se ha olvidado de que usted copia de seguridad de sus datos. También hay alguna posibilidad de que el libre decryptor ha puesto a disposición. Si los datos de cifrado de programa malicioso es decryptable, alguien puede ser capaz de liberar una herramienta que ayudara a desbloquear ROGER ransomware archivos de forma gratuita. Tenga esto en cuenta antes de pagar el rescate, incluso, se cruza en su mente. Usted no se enfrentan a una posible pérdida de datos si el equipo estaba contaminado de nuevo o se estrelló si usted invirtió algunos de los que suma en algún tipo de opción de copia de seguridad. Si se ha creado la copia de seguridad antes de que su ordenador se infectó, usted debería ser capaz de restaurar a partir de ahí después de borrar ROGER ransomware virus. En el futuro, evitar ransomware tanto como sea posible por conocer sus métodos de propagación. Asegúrese de instalar actualizaciones cada vez que una actualización esté disponible, no al azar abrir los archivos adjuntos a mensajes de correo electrónico, y sólo la confianza legítima de las fuentes con sus descargas.

ROGER ransomware de eliminación

una herramienta anti-malware será necesario si usted desea deshacerse completamente de el archivo cifrado de software malicioso en caso de que todavía habitan en su dispositivo. Al intentar corregir manualmente ROGER ransomware el virus puede causar daño adicional si usted no tiene cuidado o experiencia en lo que respecta a los equipos. Si usted va con la opción automática, sería una opción mucho mejor. Este software es beneficioso para tener en el equipo, ya que no sólo puede deshacerse de esta infección, sino también poner fin a sus similares que intentan entrar. Elegir e instalar una utilidad de confianza, escanear su dispositivo para identificar la amenaza. El programa no ayuda a recuperar sus datos, sin embargo. Si está seguro de que su ordenador está limpio, ir desbloquear ROGER ransomware archivos de copia de seguridad.

Offers

Descarga desinstaladorto scan for ROGER ransomwareUse our recommended removal tool to scan for ROGER ransomware. Trial version of provides detection of computer threats like ROGER ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar ROGER ransomware usando el modo seguro con funciones de red.

Eliminar ROGER ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar ROGER ransomware

Eliminar ROGER ransomware desde Windows 8/10

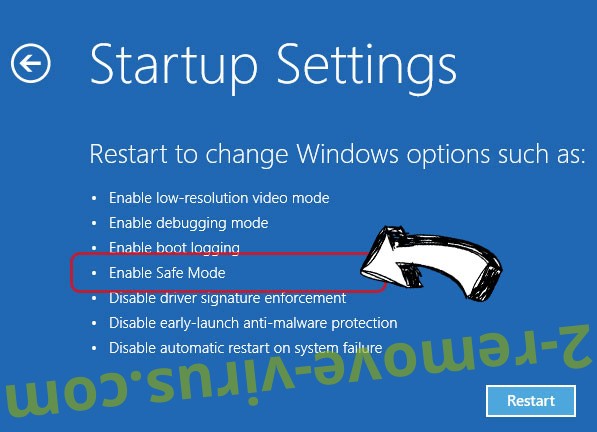

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar ROGER ransomware

paso 2. Restaurar sus archivos con Restaurar sistema

Eliminar ROGER ransomware de Windows 7/Windows Vista/Windows XP

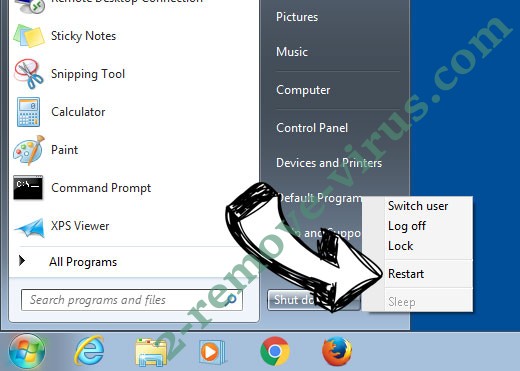

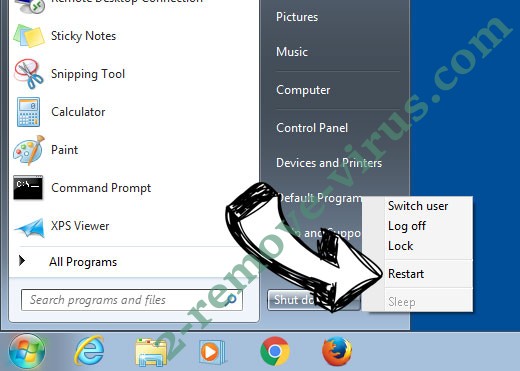

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

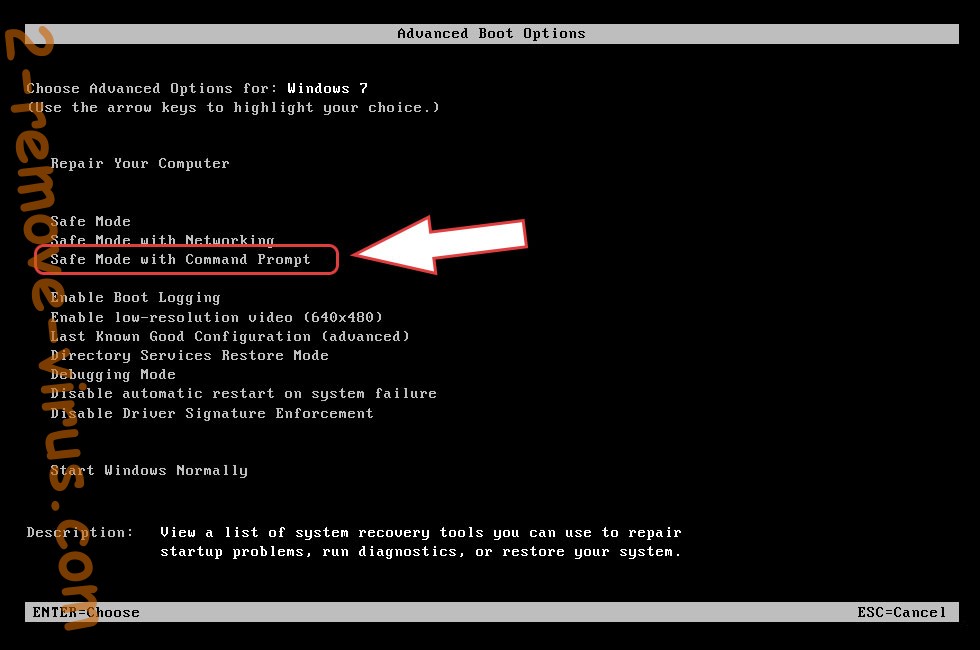

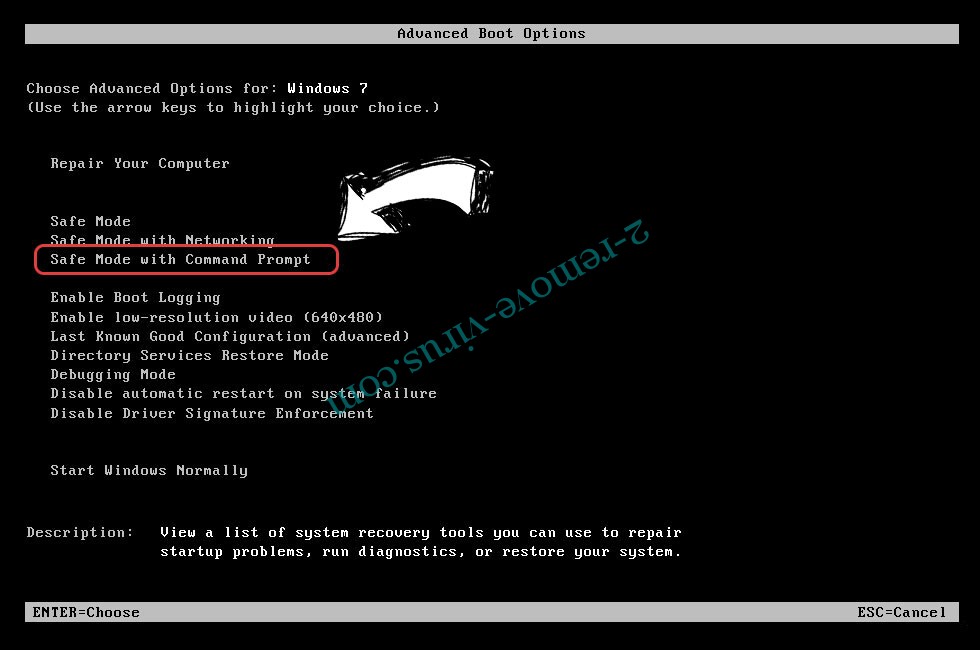

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

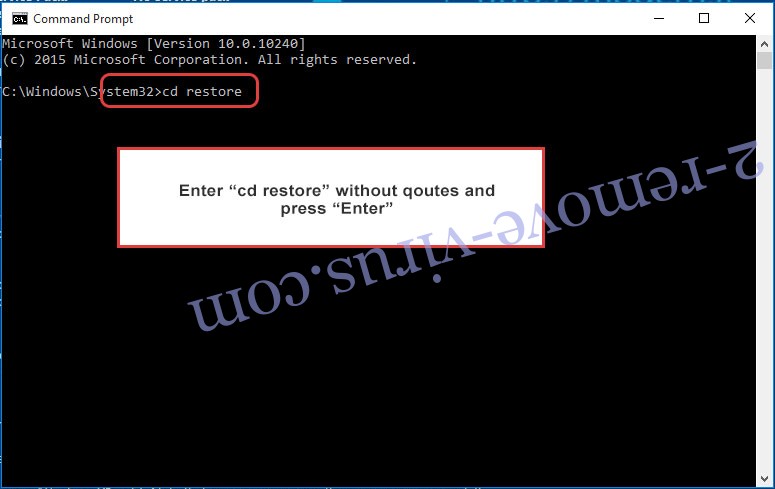

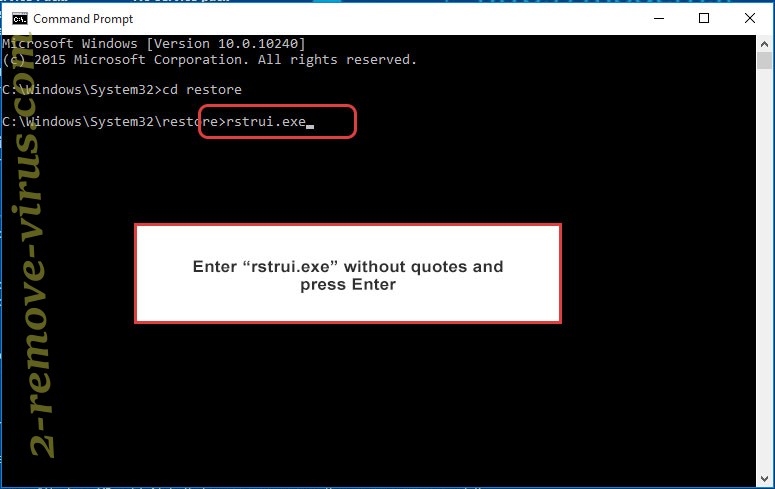

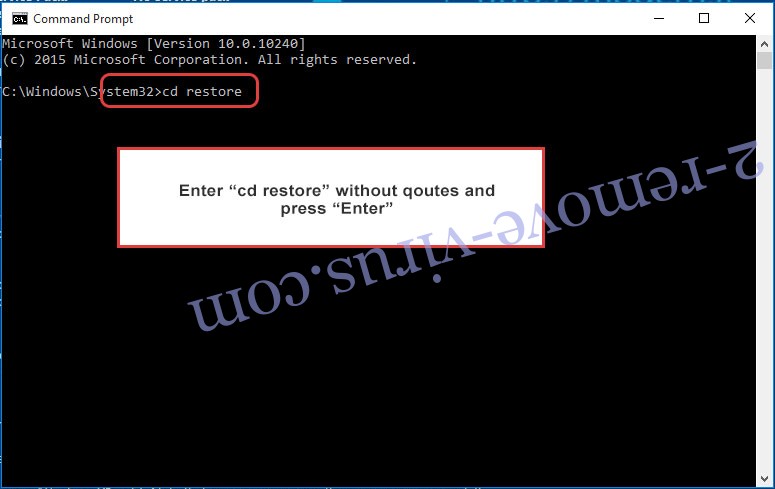

- Escriba cd restore y pulse Enter.

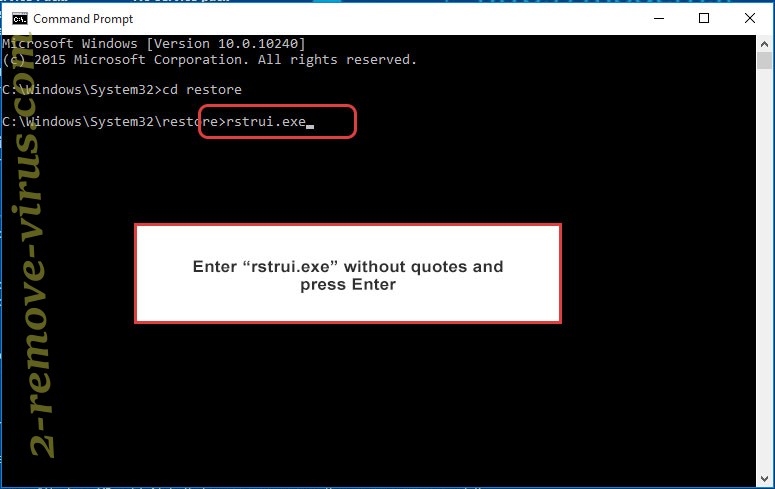

- Escriba rstrui.exe y presiona Enter.

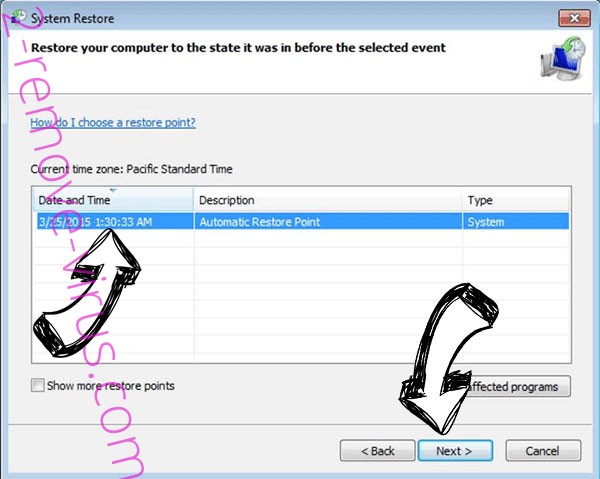

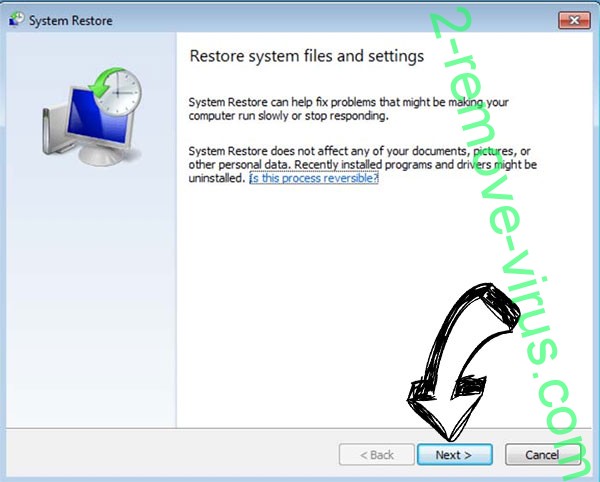

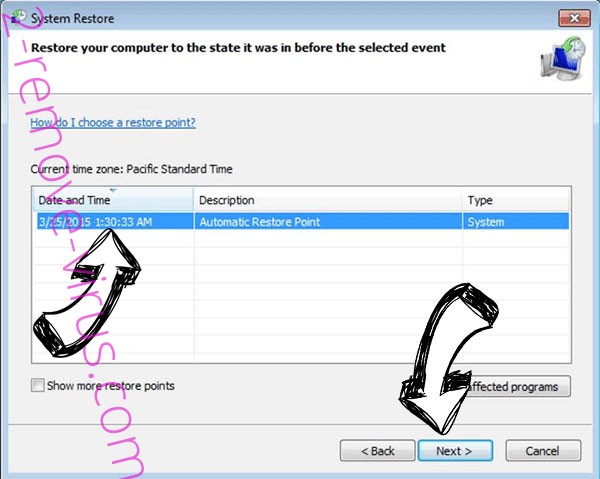

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

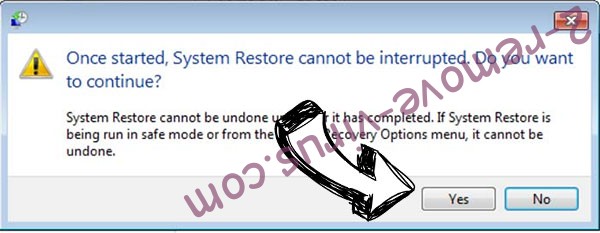

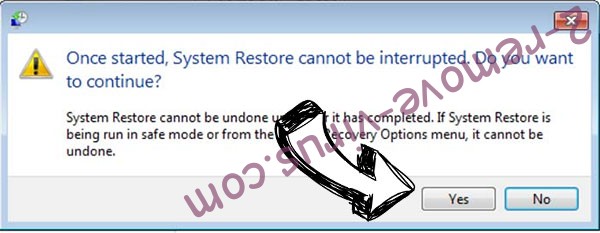

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar ROGER ransomware de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

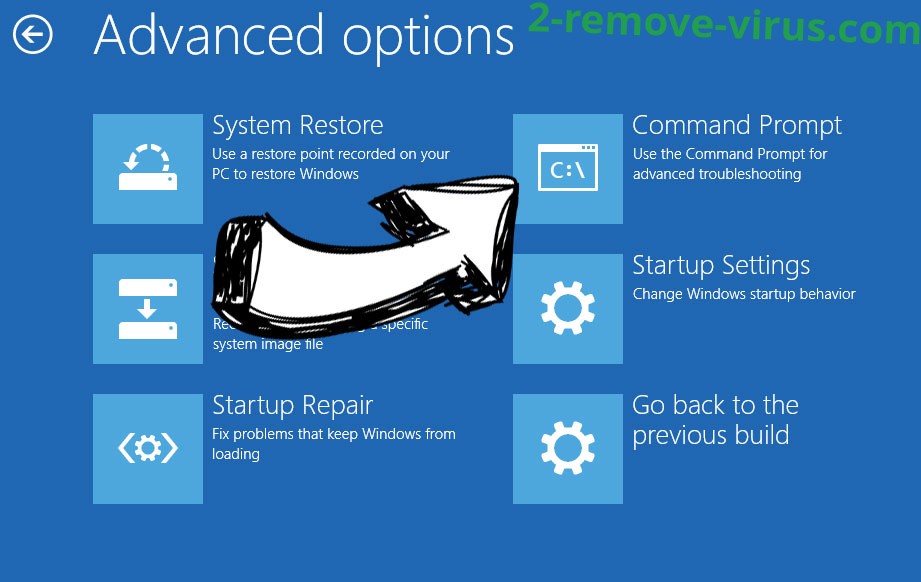

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.