Η ομάδα Του Λαζάρου, η διαβόητη ομάδα hacking με δεσμούς με την κυβέρνηση της Βόρειας Κορέας, φέρεται να χρησιμοποιεί ένα νέο πλαίσιο κακόβουλου λογισμικού πολλαπλών πλατφορμών, που ονομάστηκε MATA, για να στοχεύσει εταιρικά δίκτυα σε όλο τον κόσμο. Ο όμιλος Lazarus είναι ενεργός εδώ και πολλά χρόνια, κέρδισε για πρώτη φορά την παγκόσμια προσοχή για την πειρατεία της Sony Films το 2014 και στη συνέχεια για να είναι πίσω από την επίθεση ransomware WannaCry 2017. Αλλά στοχεύουν χώρες για πολύ περισσότερο από αυτό. Οικονομικές οργανώσεις σε χώρες όπως η Ινδία, το Μεξικό, η Νότια Κορέα, το Βιετνάμ, η Χιλή έχουν στοχοποιηθεί στο παρελθόν, καθώς και κυβέρνηση, μέσα ενημέρωσης, και τους τομείς της τεχνολογίας. Αυτό το προηγμένο MATA malware framework είναι το νεότερο εργαλείο που χρησιμοποιείται ο Λαζάρος για να στοχεύσει διάφορες οντότητες.

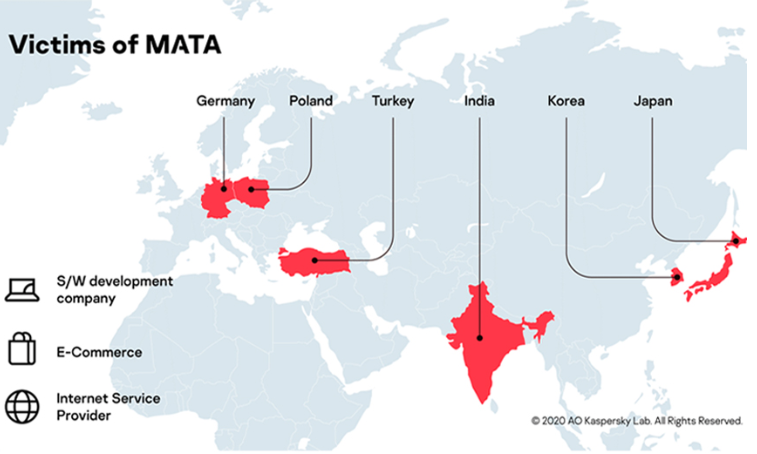

Το MATA εντοπίστηκε πρόσφατα από την Παγκόσμια Ομάδα Έρευνας και Ανάλυσης της Kaspersky Lab και φαίνεται ότι χρησιμοποιήθηκε για να επιτεθεί σε εταιρικές οντότητες σε χώρες όπως η Γερμανία, η Πολωνία, η Τουρκία, η Ινδία, η Κορέα και η Ιαπωνία. Οι στοχευμένες εταιρείες περιλαμβάνουν ανάπτυξη λογισμικού και εταιρείες ηλεκτρονικού εμπορίου, καθώς και πάροχο υπηρεσιών διαδικτύου.

«Με βάση την τηλεμετρία μας, καταφέραμε να αναγνωρίσουμε αρκετά θύματα που μολύνθηκαν από το πλαίσιο MATA. Η μόλυνση δεν περιορίζεται σε μια συγκεκριμένη περιοχή. Τα θύματα καταγράφηκαν στην Πολωνία, τη Γερμανία, την Τουρκία, την Κορέα, την Ιαπωνία και την Ινδία. Επιπλέον, ο ηθοποιός έθεσε σε κίνδυνο τα συστήματα σε διάφορες βιομηχανίες, συμπεριλαμβανομένης μιας εταιρείας ανάπτυξης λογισμικού, μιας εταιρείας ηλεκτρονικού εμπορίου και ενός παρόχου υπηρεσιών διαδικτύου», δήλωσε η Kaspersky.

MATA malware framework χρησιμοποιήθηκε σε προσπάθειες κλοπής βάσεων δεδομένων πελατών

Το MATA malware framework έχει πολλές δυνατότητες που μπορούν να εκτελέσουν μια ποικιλία διαφορετικών κακόβουλων δραστηριοτήτων σε μια μολυσμένη συσκευή και μπορούν να στοχεύσουν λειτουργικά συστήματα Windows, Linux και macOS. Κατά την εκτέλεση μιας επίθεσης, οι κακόβουλοι παράγοντες μπορούν να χρησιμοποιήσουν το MATA για να χειριστούν αρχεία και διεργασίες συστήματος, να κάνουν εισαγωγή DLL και να δημιουργήσουν διακομιστές μεσολάβησης HTTP.

Σύμφωνα με την Kaspersky, η οποία κυκλοφόρησε ένα εκτεταμένο report σχετικά με αυτό, mata που σχετίζονται με αντικείμενα χρησιμοποιήθηκαν για πρώτη φορά γύρω στον Απρίλιο του 2018. Χρησιμοποιήθηκε επιθετικά για να διεισδύσει σε εταιρικές οντότητες σε όλο τον κόσμο.

«Τα πρώτα αντικείμενα που βρήκαμε σχετικά με το MATA χρησιμοποιήθηκαν γύρω στον Απρίλιο του 2018. Μετά από αυτό, ο ηθοποιός πίσω από αυτό το προηγμένο πλαίσιο κακόβουλου λογισμικού το χρησιμοποίησε επιθετικά για να διεισδύσει σε εταιρικές οντότητες σε όλο τον κόσμο», αναφέρει η έκθεση της Kaspersky.

Ενώ οι πλήρεις προθέσεις του Λαζάρου μπορούν μόνο να μαντέψουν, είναι αρκετά σαφές ότι ένα από τα ενδιαφέροντά τους είναι βάσεις δεδομένων πελατών. Kaspersky παρατηρήσει ότι σε μια περίπτωση όπου MATA και plugins του αναπτύχθηκαν, οι κακόβουλοι παράγοντες που λειτουργούν προσπάθησε να βρει τη βάση δεδομένων του θύματος και να εκτελέσει διάφορα ερωτήματα βάσης δεδομένων για να κλέψει τη λίστα των πελατών, αν και δεν είναι γνωστό αν ήταν επιτυχής. Διανομή ransomware μπορεί επίσης να είναι ένας από τους σκοπούς της, καθώς χρησιμοποιήθηκε για να μολύνει ένα θύμα με VHD ransomware σε μια συγκεκριμένη περίπτωση.

Kaspersky έχει συνδέσει MATA με τον Λαζάρο ομάδα με βάση μοναδικά ονόματα αρχείων ενορχηστρωτή που παρατηρήθηκαν επίσης σε εκδόσεις του Trojan Manuscrypt, το οποίο είναι γνωστό ότι είναι ένα εργαλείο που χρησιμοποιείται από τη Βόρεια Κορέα χάκερ.

«Επιπλέον, το MATA χρησιμοποιεί δεδομένα καθολικής ρύθμισης παραμέτρων, συμπεριλαμβανομένου ενός τυχαία παραγόμενου αναγνωριστικού περιόδου λειτουργίας, πληροφοριών έκδοσης βάσει ημερομηνίας, ενός διαστήματος αναστολής λειτουργίας και πολλαπλών διευθύνσεων διακομιστή C2 και C2. Έχουμε δει ότι μία από τις παραλλαγές Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) μοιράζεται μια παρόμοια δομή διαμόρφωσης με το πλαίσιο MATA,» Kaspersky πρόσθεσε.

Kaspersky προβλέπει ότι το κακόβουλο λογισμικό θα εξελιχθεί στο μέλλον.