emails sono uno dei modi più efficaci per distribuire malware. L’educazione alla sicurezza informatica, sebbene ora più che mai necessaria, si muove lentamente, il che significa che molte persone sono ancora vulnerabili a questa forma di attacco. Le aziende e le organizzazioni sono ora più in grado di fornire formazione sulla sicurezza informatica ai dipendenti, ma gli attacchi informatici sono ancora molto comuni e spesso prevenibili. I singoli utenti in particolare sono suscettibili agli attacchi informatici e cadono per le tattiche di distribuzione del malware molto più facilmente, in quanto spesso non sono consapevoli che anche qualcosa di semplice come l’apertura di un allegato e-mail potrebbe causare una grave infezione da malware.

Ci sono probabilmente utenti che credono che malware e attacchi informatici non accadranno a loro perché perché dovrebbero essere presi di mira in particolare. Ma questo è il punto, molti attacchi informatici non sono mirati. Attori malintenzionati lanciano campagne massicce che distribuiscono malware e prendono di mira tutti coloro di cui possono mettere le mani. Quindi è essenziale che anche coloro che non pensano di poter diventare vittime almeno cercare di capire come viene distribuito il malware, nella speranza che le informazioni saranno di qualche aiuto in futuro.

Pertanto, l’argomento di oggi emails è , o più specificamente, come vengono utilizzati per distribuire malware e come rilevarne uno potenzialmente dannoso.

emails distribuzione di malware

emails L’uso per distribuire malware è un metodo molto popolare perché di solito richiede pochissimo sforzo e abilità. Tutti gli attori malintenzionati devono fare è comporre un’e-mail dall’aspetto semi-legittimo, aggiungere un allegato dannoso e inviarlo a migliaia di utenti i cui indirizzi e-mail hanno acquistato dai forum degli hacker. Se qualcuno apre il file allegato, i suoi computer vengono infettati e il malware può avviare qualsiasi cosa sia stata creata per fare.

Una tattica comune utilizzata da attori malintenzionati è quello di tema dannoso emails . Un esempio perfetto di questo è il dannoso a forma di COVID-19 emails . All’inizio della pandemia, i criminali informatici hanno mascherato gli allegati e-mail dannosi come informazioni sul coronavirus e, una volta resi disponibili i vaccini, come moduli di registrazione per la vaccinazione. I soliti dannosi emails sono comunemente mascherati per assomigliare alla conferma dell’ordine emails da parte di Amazon e società simili, avvisi di consegna da FedEx e altri servizi di consegna, nonché moduli fiscali dal governo e relativi al emails denaro dalle banche. La maggior parte dei emails malspam sono legati al denaro perché questo è un argomento a cui molti utenti reagiscono più forte e velocemente.

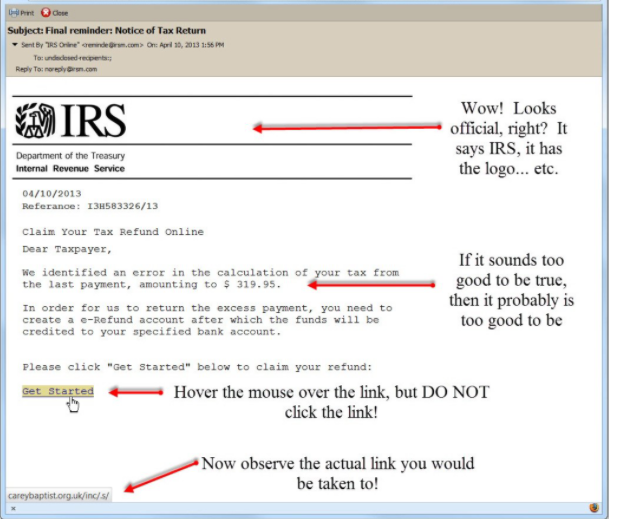

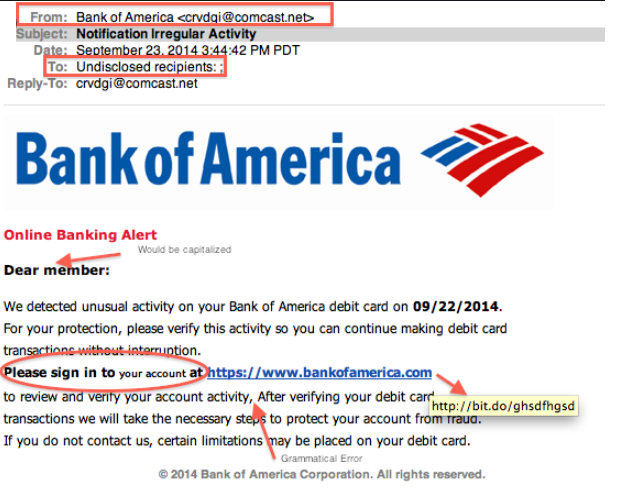

Mentre la maggior emails parte dei malintenzionati sarà molto poco sforzo, alcuni potrebbero sembrare abbastanza convincenti da ingannare alcuni utenti. Tenere presente che gli indirizzi e-mail, in particolare quando si tratta di un attacco mirato, possono sembrare legittimi. Ad esempio, un’e-mail dannosa mascherata per sembrare proveniente da Amazon può essere inviata da un indirizzo e-mail simile a questo- amazon@amazon-sales.com. Per un utente ignaro, questo può sembrare un indirizzo e-mail legittimo che Amazon utilizza, ma dopo ulteriori ricerche, diventa chiaro che si tratta di un indirizzo dannoso e in realtà non appartiene ad Amazon. Un buon modo per determinare se un indirizzo e-mail è legittimo è utilizzare un motore di ricerca per esaminarlo. Se i risultati non mostrano che l’indirizzo e-mail è quello utilizzato dalla società da cui sembra provenire l’e-mail, fai molta attenzione ad aprire l’allegato o fare clic su un link.

- Come fanno i criminali informatici ottenere indirizzi e-mail per lanciare queste campagne malspam.

Se sei tra coloro che ricevono molto spam e dannosi, il tuo emails indirizzo e-mail è stato probabilmente trapelato o ha fatto parte di una violazione dei dati. Gli attori malintenzionati acquistano gli indirizzi e-mail e altre informazioni personali in blocco da vari forum di hacking, dove finiscono dopo una violazione dei dati. Dal momento che quasi tutte le società possono diventare vittime di un attacco informatico, se il tuo indirizzo e-mail cade nelle mani di criminali informatici non è qualcosa che puoi controllare. Puoi verificare se la tua e-mail ha effettivamente fatto parte di una violazione dei dati su haveibeenpwned .

Phishing emails

È importante capire che può emails trasportare tutti i tipi di malware, inclusi key-logger, trojan e ransomware di crittografia dei file. Inoltre, non sono sempre destinati a infettare un computer con qualcosa, alcuni potrebbero provare a emails phishing informazioni, come le credenziali di accesso. Questi emails sono tanto pericolosi quanto quelli che distribuiscono malware, quanto dare le tue informazioni personali ad attori malintenzionati può avere gravi conseguenze.

- Temi comuni della posta elettronica di phishing.

A seconda di ciò che i truffatori informatici che gestiscono la truffa sono dopo, emails il può avere un tema particolare. Ad esempio, se stanno cercando le tue credenziali di accesso a Google, potrebbero inviarti un’e-mail in cui si dice che qualcuno ha condiviso un documento di Google Drive con te. Se fai clic sul link, sarai portato a un sito di phishing fatto per assomigliare fortemente alla pagina di accesso di Google e ti verrà chiesto di accedere al tuo account Google. Nel momento in cui si digitano le credenziali di accesso, si sta essenzialmente dando via a truffatori informatici.

Se i truffatori stanno cercando i dati della tua carta di pagamento, ti invieranno phishing emails che richiederebbe di digitare il numero della tua carta, la data di scadenza e il CVV. Ad esempio, potresti ricevere un’e-mail che chiede di aggiornare i dati della tua carta di pagamento per Netflix. Se si utilizza il servizio di streaming, tale e-mail non sarebbe fuori dall’ordinario, come l’azienda invia quando emails si verificano problemi. Se fai clic sul link, ti verrà portato su un sito Web Netflix falso e ti verrà chiesto di digitare le tue credenziali di accesso, così come i dati della tua carta di pagamento. Se lo si digita, i truffatori informatici oseranno i dettagli della carta di pagamento e le credenziali di accesso Netflix.

Il phishing emails che si trovano dopo gli account dei social media come Facebook e Instagram avrà temi simili a quanto sopra menzionato. Potresti ricevere un’e-mail che dice che c’è stato un problema con il tuo account e che devi fare clic sul link fornito per accedere. O che hai nuovi messaggi che ti aspettano, leggendo il che richiederebbe di fare clic sul link e accedere.

Come evitare l’apertura di un’e-mail dannosa

- Eseguire la scansione di tutti gli allegati di posta elettronica.

Si consiglia sempre di analizzare gli allegati di posta elettronica non richiesti con software antivirus o prima VirusTotal di aprirli. Ciò garantirà che non si aprirà una sorta di file dannoso.

- Prestare attenzione ai dettagli.

Ci sono alcuni segni che indicano che un’e-mail è potenzialmente dannosa e familiarizzare con tali segni può aiutarti a identificarli in futuro. Uno dei segni più evidenti e più evidenti sono gli errori grammaticali e ortografici. Poiché i emails malintenzionati sono spesso mascherati per sembrare una corrispondenza legittima da parte di aziende e organizzazioni, gli errori grammaticali e ortografici sono un regalo morto. La corrispondenza da mittenti legittimi / ufficiali non conterrà errori grammaticali in quanto farebbero sembrare l’azienda poco professionale.

Un segno meno evidente ma altrettanto significativo è l’indirizzo e-mail del mittente. È qualcosa che puoi sempre usare Google per esaminare. Se l’indirizzo e-mail sembra completamente casuale ed è fatto di combinazioni senza senso di numeri e lettere, è probabile che tu abbia a che fare con malspam. Anche quando un indirizzo e-mail sembra legittimo, controlla sempre se appartiene effettivamente a chiunque i mittenti affermino di essere. Prendiamo ad esempio il suddetto indirizzo e-mail Amazon falso. amazon@amazon-sales.com può sembrare legittimo a prima vista, almeno abbastanza legittimo per gli utenti di non interrogarlo ulteriormente se i contenuti e-mail non sollevano sospetti. Tuttavia, se hai fatto una ricerca dell’indirizzo e-mail con un motore di ricerca affidabile, non ci sarebbero registrazioni dell’indirizzo e-mail mai utilizzato da Amazon per contattare i clienti.

Un’ultima cosa che vorremmo menzionare è che devi prestare attenzione al modo in cui un’e-mail ti affronta. Se un’e-mail utilizza termini generici come “Cliente”, “Membro”, “Utente”, ecc., o ti rivolge per nome. Se una società i cui servizi utilizzi ti invia un’e-mail, ti rivolgerà sempre per nome (o il nome che hai dato loro al momento della registrazione). Ad esempio, se Netflix invia un’e-mail per un problema con il tuo account, ti affronterà con il nome del profilo principale. Se Amazon emails ti riguarda il tuo ordine, ti rivolgeranno sempre con il nome che hai usato per registrarti. Poiché la maggior parte delle campagne malspam sono casuali, non conosceranno il tuo nome, quindi non lo includeranno. Quindi, ogni volta che sei indirizzato da termini generici, sii cauto in quanto potresti avere a che fare con malspam.

- Ricontrolla i link prima emails di fare clic su di essi.

Quando ricevi un’e-mail che ti chiede di fare clic su un link (in particolare se ti viene quindi chiesto di accedere), non farlo immediatamente in quanto potrebbe essere un’e-mail di phishing. Posizionare il puntatore del mouse sul collegamento con il mouse e visualizzare l’URL del sito. Se l’indirizzo sembra strano, non fare clic su di esso. In generale, non è consigliabile fare clic emails sui link in. Se ti viene chiesto di accedere tramite e-mail, fallo sempre manualmente invece di fare clic su un link.

Se fai clic su un link in un’e-mail e ti viene portato a un sito che ti chiede di accedere, assicurati che il sito sia legittimo. Tieni presente che i criminali informatici cercheranno di imitare i siti legittimi, quindi il modo migliore per dire se è legittimo è controllare l’URL. Se un sito che sembra una pagina di accesso a Google ti chiede di accedere ma l’URL del sito non inizia con accounts.google.com, in realtà non è un sito Web di Google.

conclusione

La criminalità informatica sta diventando sempre più comune e sempre più sofisticata, ma per la maggior parte dei singoli utenti, avere almeno una conoscenza minima di come viene distribuito il malware può fare molto per prevenire un’infezione. emails è ancora un metodo preferito per distribuire malware o phishing per le credenziali di accesso / informazioni personali, quindi è importante familiarizzare con i modelli. Tuttavia, in alcuni casi, anche quando si ha molta familiarità con le tattiche di distribuzione del malware, è difficile evitare un’infezione. Pertanto, è molto importante avere una protezione adeguata installata, come un programma antivirus.