Che cos’è .Igal extension virus

.Igal extension virus ransomware è classificato come programma dannoso pericoloso poiché se il dispositivo lo ottiene, si potrebbe essere di fronte a gravi problemi. La crittografia dei dati di software dannoso non è qualcosa in cui tutti si sono imbattuti prima e, se è la prima volta che lo incontri, imparerai rapidamente quanti danni potrebbe causare. Se è stato utilizzato un potente algoritmo di crittografia per crittografare i file, non sarà possibile aprirli poiché verranno bloccati. Si pensa che questa sia una minaccia molto pericolosa perché i file bloccati ransomware non sono sempre decifrabili.

C’è la possibilità di pagare il riscatto per ottenere un decryptor, ma non lo consigliamo. Pagare non sempre garantisce file decifrati, quindi aspettatevi che si potrebbe solo sprecare i vostri soldi. Potrebbe essere ingenuo pensare che i criminali informatici si sentiranno tenuti ad aiutarti nel recupero dei file, quando potrebbero semplicemente prendere i tuoi soldi. Inoltre, dando alle richieste, supportare i loro futuri progetti di malware. Vuoi davvero sostenere qualcosa che fa molti milioni di dollari di danni. E più persone danno alle richieste, più ransomware redditizio diventa, e che attrae molte persone nel settore. Prendi in considerazione l’investimento che ha richiesto denaro nel backup perché potresti essere messo in una situazione in cui affronti di nuovo la perdita di file. Nel caso in cui si disponesse di backup prima che il sistema fosse contaminato, correggere .Igal extension virus il virus e procedere al recupero dei dati. Se non sapevi cos’è il ransomware, è anche possibile che non sai come è riuscito a entrare nel tuo sistema, motivo per cui leggere attentamente il paragrafo seguente.

Come hai acquisito il .Igal extension virus

Ransomware viaggia generalmente tramite metodi come allegati e-mail, download dannosi e exploit kit. Poiché gli utenti tendono ad essere abbastanza disattenti quando aprono e-mail e scaricano file, di solito non c’è bisogno che coloro che diffondono ransomware per utilizzare metodi più elaborati. Tuttavia, alcuni programmi dannosi per la crittografia dei file utilizzano metodi sofisticati. I truffatori non hanno bisogno di mettere in grande sforzo, basta scrivere un’e-mail generica che appare un po ‘autentica, allegare il file infetto all’e-mail e inviarlo a possibili vittime, che potrebbero pensare che il mittente sia qualcuno legittimo. Gli argomenti sul denaro sono comunemente usati in quanto gli utenti sono più inclini ad aprire tali e-mail. E se qualcuno che finge di essere Amazon fosse quello di inviare un’e-mail a una persona su attività discutibili nel proprio account o un acquisto, il proprietario dell’account avrebbe molte più probabilità di aprire l’allegato senza pensare. Al fine di proteggersi da questo, ci sono alcune cose che dovresti fare quando hai a che fare con le e-mail. È molto importante controllare il mittente per vedere se sono noti a te e quindi possono essere considerati attendibili. Non affrettarti ad aprire il file allegato solo perché il mittente appare legittimo, prima dovrai ricontrollare se l’indirizzo e-mail corrisponde all’e-mail effettiva del mittente. Sii alla ricerca di errori grammaticali o di utilizzo, che di solito sono piuttosto evidenti in questo tipo di e-mail. Il saluto utilizzato potrebbe anche essere un suggerimento, poiché le aziende reali di cui dovresti aprire l’e-mail userebbero il tuo nome, invece di saluti generici come Caro Cliente / Membro. Punti deboli sul dispositivo I programmi vulnerabili potrebbero anche essere utilizzati come percorso verso il sistema. Tali vulnerabilità sono generalmente scoperte dai ricercatori di malware, e quando i fornitori vengono a conoscenza di loro, rilasciano aggiornamenti in modo che le parti malintenzionate non possono sfruttarli per corrompere i dispositivi con malware. Tuttavia, per un motivo o per l’altro, non tutti sono pronti ad aggiornare il proprio software. Poiché un sacco di software dannoso può utilizzare quei punti deboli, è importante che i programmi ricevino regolarmente aggiornamenti. Essere costantemente tormentati per gli aggiornamenti può diventare fastidioso, quindi potrebbero essere configurati per l’installazione automatica.

Cosa puoi fare per i tuoi dati

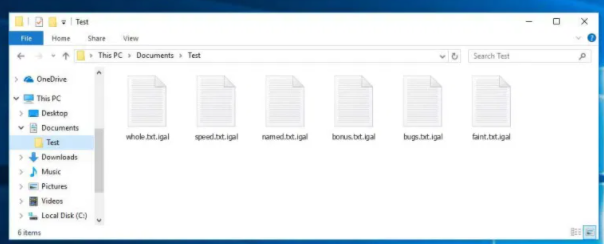

Un software dannoso di codifica dati è di mira solo i file specif e vengono crittografati non appena vengono trovati. I tuoi file non saranno accessibili, quindi anche se non vedi cosa sta succedendo all’inizio, saprai che qualcosa non va alla fine. Controllare i file per strane estensioni aggiunte, essi aiuteranno a identificare quale ransomware si dispone. Sfortunatamente, la decodifica dei file può essere impossibile se il ransomware utilizzato un potente algoritmo di crittografia. Nella richiesta di riscatto, i criminali vi diranno cosa è successo ai vostri file, e vi offrono un metodo per ripristinarli. Quello che ti proporranno è di utilizzare il loro decryptor, che ti costerà. Se la nota non mostra l’importo che devi pagare, ti verrà chiesto di inviare loro un’e-mail per impostare il prezzo, potrebbe variare da alcune decine di dollari a forse un paio di centinaia. Per i motivi che abbiamo già discusso, non suggeriamo di pagare il riscatto. Quando una qualsiasi delle altre opzioni non aiuta, solo allora dovresti pensare di soddisfare le richieste. Forse hai memorizzato i tuoi dati da qualche parte ma semplicemente dimenticato. Potrebbe anche essere possibile che si sarebbe in grado di individuare un decryptor gratuito. Un programma di decrittazione può essere disponibile gratuitamente, se qualcuno è stato in grado di decifrare il file crittografando il malware. Prendine in considerazione prima ancora di pensare a pagare i truffatori. Sarebbe più saggio acquistare rinforzi con parte di quei soldi. Se i file più essenziali sono conservati da qualche parte, basta cancellare il .Igal extension virus virus e quindi ripristinare i file. Se si familiarizza con il malware di codifica dei dati è distribuito, si dovrebbe essere in grado di evitare ransomware futuro. Devi principalmente aggiornare il tuo software ogni volta che un aggiornamento diventa disponibile, scaricare solo da fonti sicure / legittime e smettere di aprire casualmente i file aggiunti alle e-mail.

.Igal extension virus Rimozione

Se l’oggetto è ancora presente sul dispositivo, ti consigliamo di ottenere un software anti-malware per terminarlo. Se non si ha esperienza con i computer, si potrebbe finire per danneggiare accidentalmente il sistema quando si tenta di correggere .Igal extension virus il virus a mano. Invece, l’utilizzo di un programma anti-malware non metterebbe a rischio il computer. Questi tipi di programmi sono fatti con l’intenzione di rilevare o anche prevenire questo tipo di infezioni. Una volta installato lo strumento anti-malware di tua scelta, basta eseguire una scansione del tuo strumento e se l’infezione viene trovata, autorizzalo a liberarsene. Per quanto sfortunato possa essere, uno strumento anti-malware non è in grado di recuperare i tuoi dati. Quando il dispositivo è pulito, iniziare a eseguire regolarmente il backup dei dati.

Offers

Scarica lo strumento di rimozioneto scan for .Igal extension virusUse our recommended removal tool to scan for .Igal extension virus. Trial version of provides detection of computer threats like .Igal extension virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft dettagli WiperSoft è uno strumento di sicurezza che fornisce protezione in tempo reale dalle minacce potenziali. Al giorno d'oggi, molti utenti tendono a scaricare il software gratuito da ...

Scarica|più

È MacKeeper un virus?MacKeeper non è un virus, né è una truffa. Mentre ci sono varie opinioni sul programma su Internet, un sacco di persone che odiano così notoriamente il programma non hanno ma ...

Scarica|più

Mentre i creatori di MalwareBytes anti-malware non sono stati in questo business per lungo tempo, essi costituiscono per esso con il loro approccio entusiasta. Statistica da tali siti come CNET dimost ...

Scarica|più

Quick Menu

passo 1. Eliminare .Igal extension virus utilizzando la modalità provvisoria con rete.

Rimuovere .Igal extension virus da Windows 7/Windows Vista/Windows XP

- Fare clic su Start e selezionare Arresta il sistema.

- Scegliere Riavvia e scegliere OK.

- Iniziare toccando F8 quando il tuo PC inizia a caricare.

- Sotto opzioni di avvio avanzate, selezionare modalità provvisoria con rete.

- Aprire il browser e scaricare l'utilità anti-malware.

- Utilizzare l'utilità per rimuovere .Igal extension virus

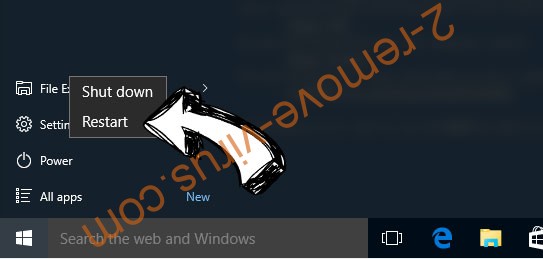

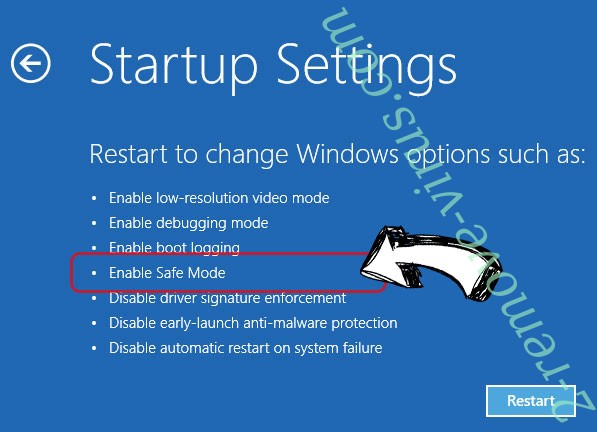

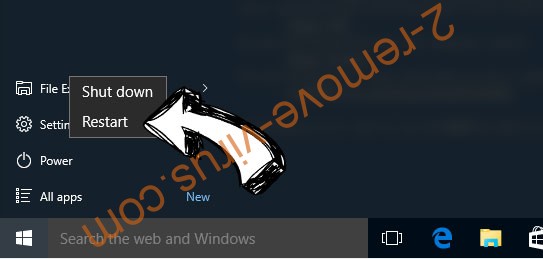

Rimuovere .Igal extension virus da Windows 8 e Windows 10

- La schermata di login di Windows, premere il pulsante di alimentazione.

- Toccare e tenere premuto MAIUSC e selezionare Riavvia.

- Vai a Troubleshoot → Advanced options → Start Settings.

- Scegliere di attivare la modalità provvisoria o modalità provvisoria con rete in impostazioni di avvio.

- Fare clic su Riavvia.

- Aprire il browser web e scaricare la rimozione di malware.

- Utilizzare il software per eliminare .Igal extension virus

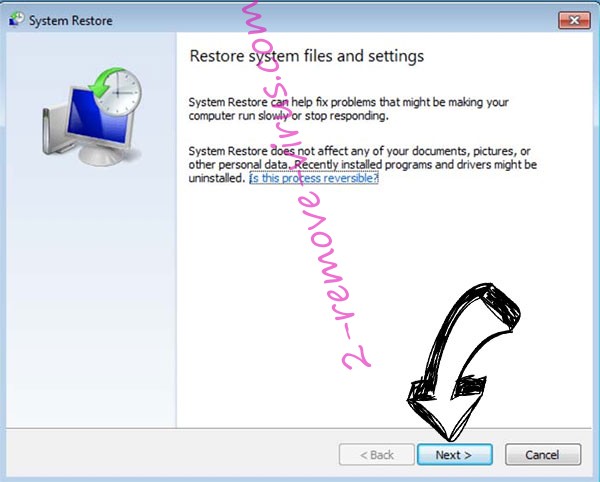

passo 2. Ripristinare i file utilizzando Ripristino configurazione di sistema

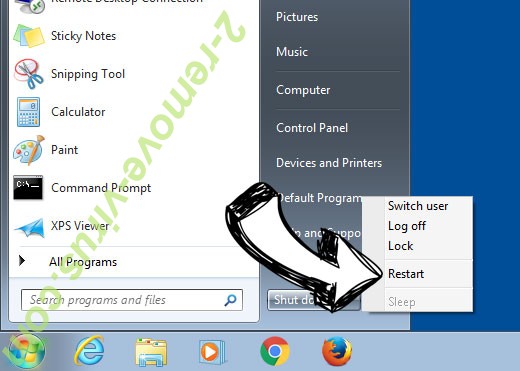

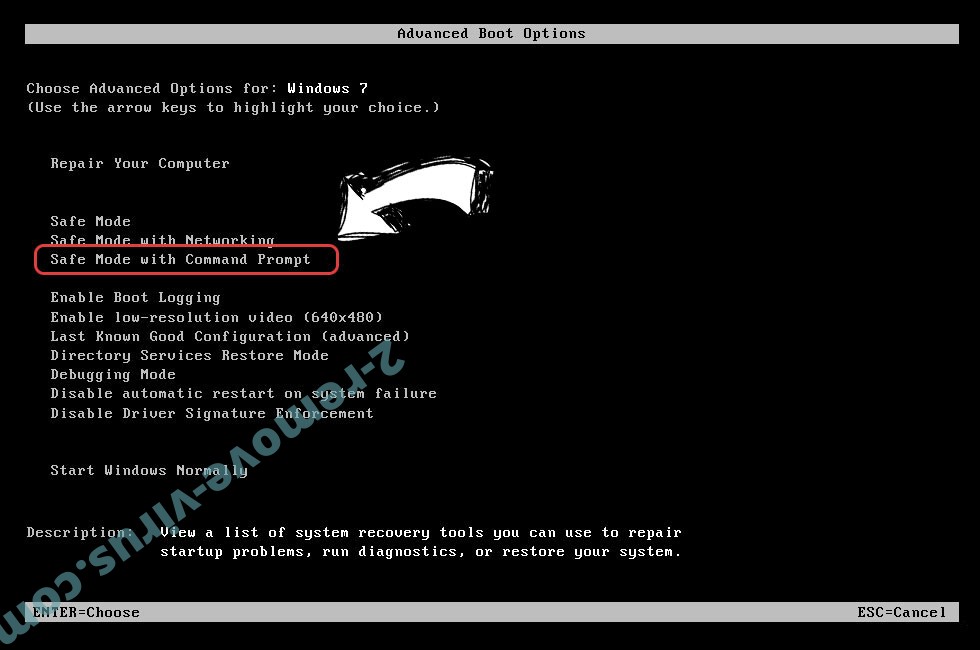

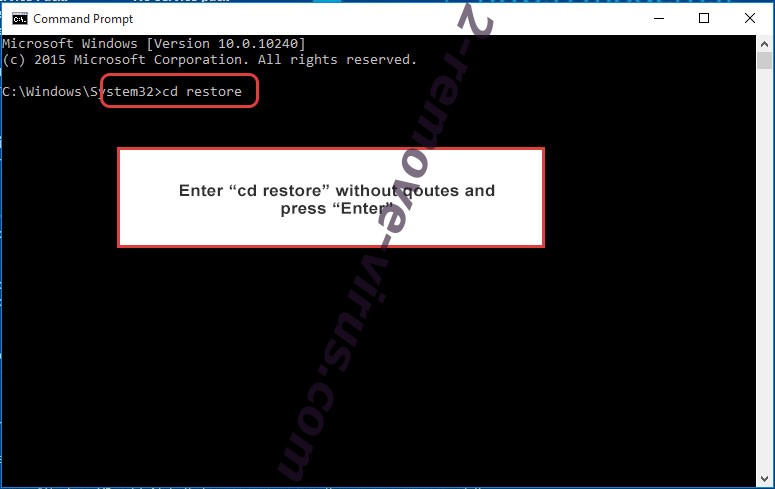

Eliminare .Igal extension virus da Windows 7/Windows Vista/Windows XP

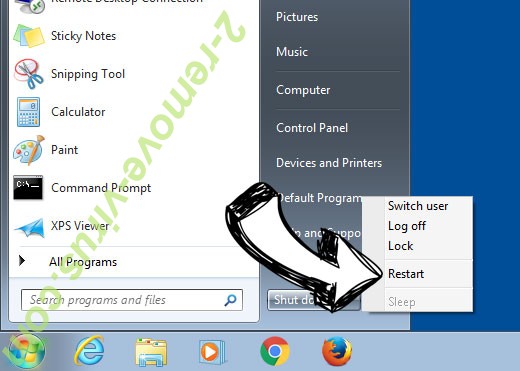

- Fare clic su Start e scegliere Chiudi sessione.

- Selezionare Riavvia e OK

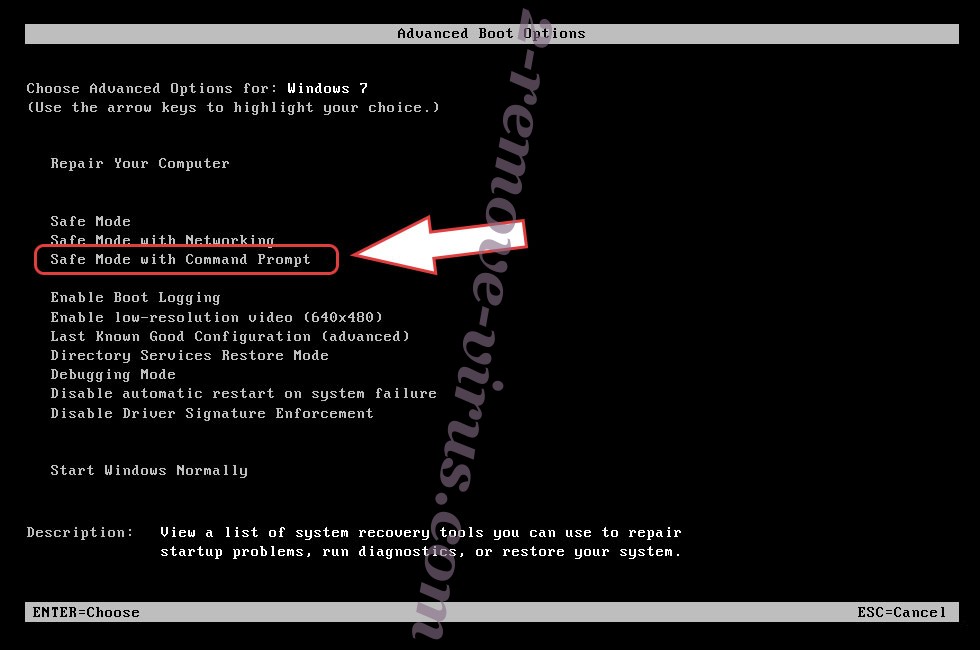

- Quando il tuo PC inizia a caricare, premere F8 ripetutamente per aprire le opzioni di avvio avanzate

- Scegliere prompt dei comandi dall'elenco.

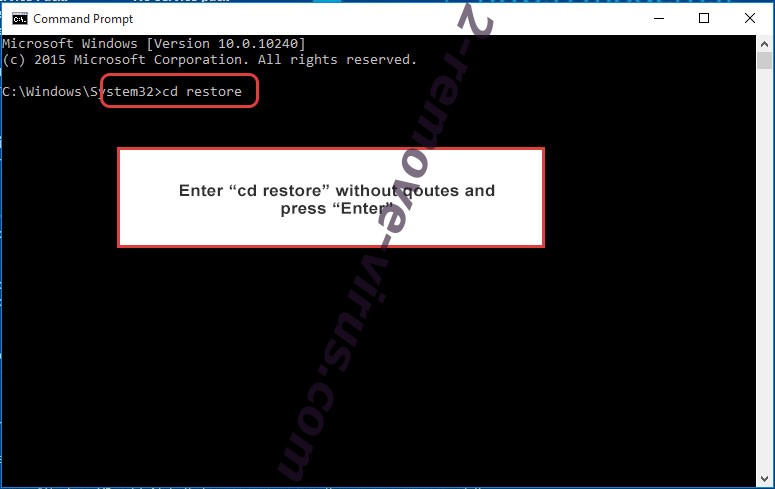

- Digitare cd restore e toccare INVIO.

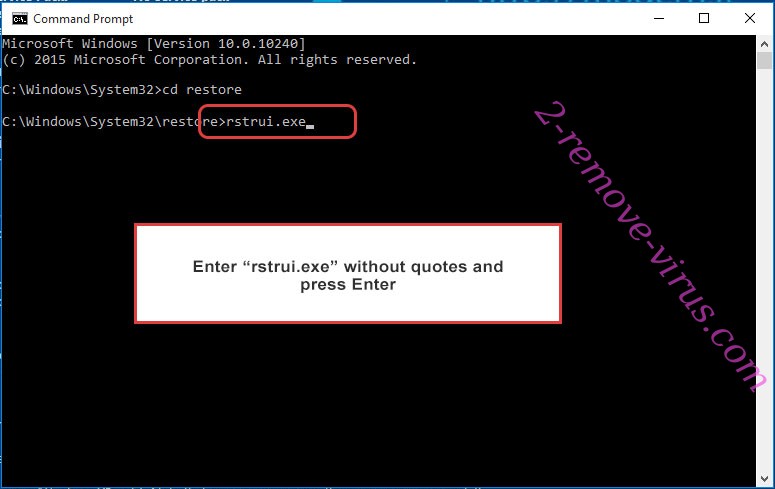

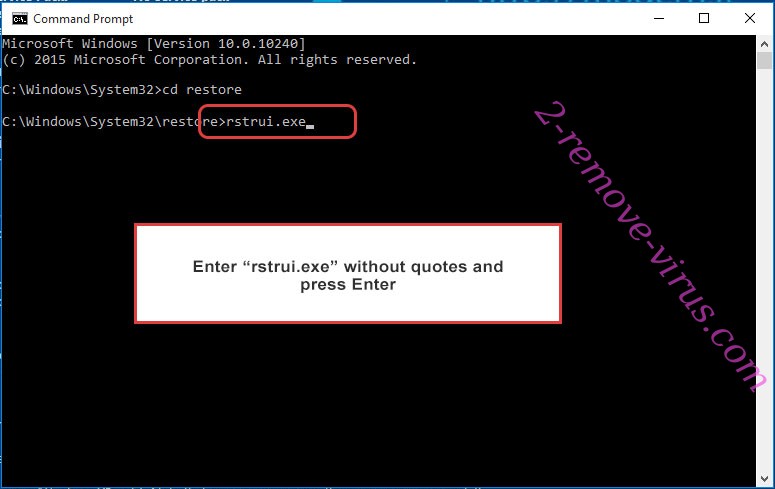

- Digitare rstrui.exe e premere INVIO.

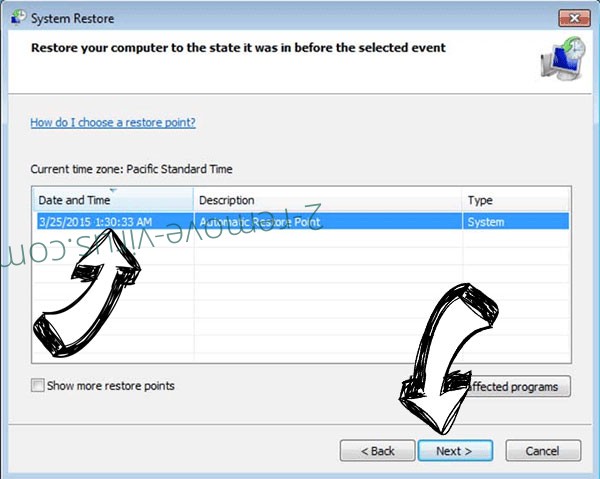

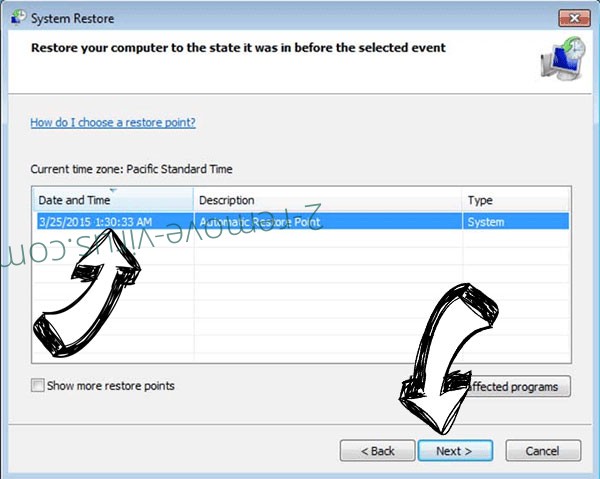

- Fare clic su Avanti nella nuova finestra e selezionare il punto di ripristino prima dell'infezione.

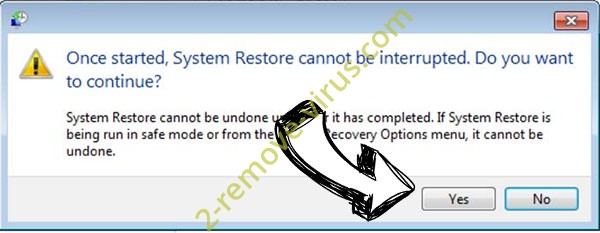

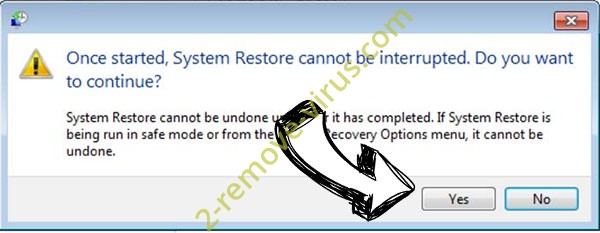

- Fare nuovamente clic su Avanti e fare clic su Sì per avviare il ripristino del sistema.

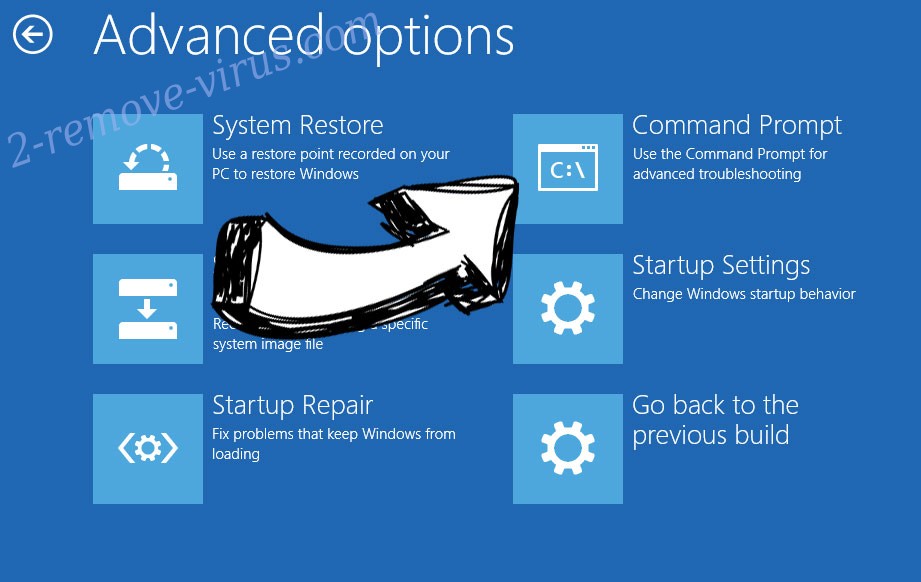

Eliminare .Igal extension virus da Windows 8 e Windows 10

- Fare clic sul pulsante di alimentazione sulla schermata di login di Windows.

- Premere e tenere premuto MAIUSC e fare clic su Riavvia.

- Scegliere risoluzione dei problemi e vai a opzioni avanzate.

- Selezionare Prompt dei comandi e scegliere Riavvia.

- Nel Prompt dei comandi, ingresso cd restore e premere INVIO.

- Digitare rstrui.exe e toccare nuovamente INVIO.

- Fare clic su Avanti nella finestra Ripristino configurazione di sistema nuovo.

- Scegliere il punto di ripristino prima dell'infezione.

- Fare clic su Avanti e quindi fare clic su Sì per ripristinare il sistema.