L’email ” Email Verification Campaign ” fa parte di una campagna di phishing che prende di mira le credenziali di accesso email degli utenti. L’email afferma che gli account email degli utenti richiedono una verifica per rimanere attivi. Il messaggio è presentato come una richiesta amministrativa di routine e sembra provenire dal fornitore del servizio email. L’obiettivo è indirizzare i destinatari verso un sito di phishing dove gli aggressori raccolgono le credenziali di accesso. La struttura delle email è semplice, il che ne aumenta la capacità di integrarsi nel traffico normale della casella di posta ed evitare i sospetti degli utenti meno cauti. Queste qualità rendono la campagna efficace e adattabile in diverse regioni e gruppi di utenti.

L’email contiene una breve introduzione, una breve spiegazione che è necessaria la verifica e un unico pulsante d’azione. Il design utilizza un layout semplice che ricorda le notifiche di servizio standard. Non ci sono riferimenti a dettagli specifici dell’account e il contenuto si basa su un linguaggio generico che potrebbe essere applicato a qualsiasi utente. La mancanza di identificatori personalizzati è uno dei segnali più forti che l’email non proviene dal fornitore del servizio di posta elettronica. L’email non contiene alcuna informazione di contatto legittima né link alle pagine ufficiali di supporto.

Il pulsante di verifica conduce a un sito web che copia l’aspetto di una vera pagina di accesso per un account email. La pagina contiene una casella di accesso, un logo base e un testo di supporto minimo. Questi elementi sono organizzati in modo da corrispondere a ciò che molti utenti si aspettano da una schermata di login di routine. Una volta che il destinatario inserisce indirizzo email e password, le informazioni vengono registrate direttamente dagli operatori della campagna di phishing. Non esiste alcun processo di autenticazione oltre ai campi di input falsi. Inviare le credenziali sulla pagina garantisce agli operatori pieno accesso alla casella di posta della vittima.

Quando gli aggressori accedono a un account email, possono esaminare le email, esaminare informazioni personali contenute in comunicazioni passate e accedere a servizi connessi che si basano sulle stesse credenziali di accesso. Gli account email fungono da hub centrali per il reset delle password, i prompt di recupero account e i link di autenticazione. Una singola compromessa può permettere agli attaccanti di controllare più servizi non correlati. Se la vittima riutilizza password tra account, l’esposizione si amplia ulteriormente. Le email contenenti fatture, ricevute, corrispondenza personale o conferme di conto possono fornire informazioni aggiuntive che possono essere sfruttate dopo la compromessa iniziale.

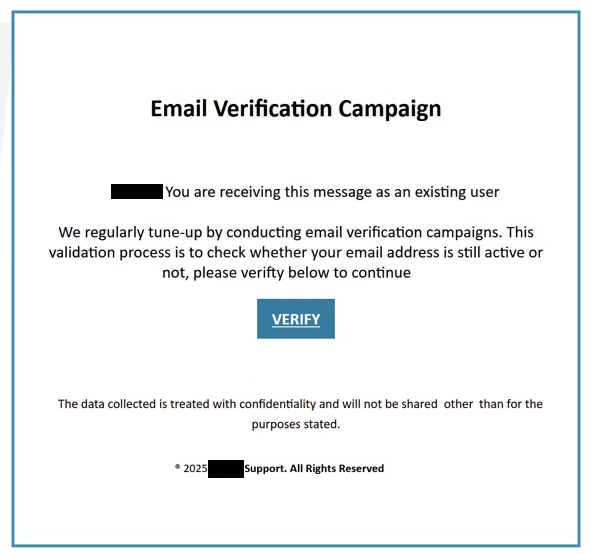

L’email completa ” Email Verification Campaign “

Subject: Important Update – -: Email Verification Campaign

Email Verification Campaign

-You are receiving this message as an existing user

We regularly tune-up by conducting email verification campaigns. This validation process is to check whether your email address is still active or not, please verifty below to continue

VERIFY

The data collected is treated with confidentiality and will not be shared other than for the purposes stated.

® 2025 – Support. All Rights Reserved

Come identificare le email di phishing progettate per rubare le credenziali

L’email ” Email Verification Campaign ” mostra diverse caratteristiche identificabili che indicano che è fraudolenta. L’email usa un saluto generico o nessun saluto. Non si rivolge al destinatario per nome e non fa riferimento a nessuna informazione specifica dell’account. I fornitori di servizi legittimi includono elementi personalizzati quando avviano i contatti relativi all’account. L’assenza di tali informazioni è uno dei segnali più evidenti che l’email non è autentica.

L’indirizzo del mittente non corrisponde al dominio del servizio che l’email dichiara di rappresentare. Il nome visualizzato visibile può assomigliare a un reparto supporto, ma l’indirizzo email sottostante rivela un dominio non correlato alla piattaforma. L’indirizzo può contenere formattazioni irregolari o una struttura di dominio sconosciuta. Un’ispezione attenta del campo mittente mette in luce queste incongruenze.

Il link nell’email può essere esaminato anche senza cliccarci. Passando il cursore sopra il pulsante di verifica si vede l’indirizzo di destinazione. Il dominio che appare non corrisponde al sito ufficiale di nessun fornitore di servizi riconosciuto. L’indirizzo può includere caratteri casuali o un’estensione di dominio non correlata. Questo conferma che la richiesta di verifica non è legittima.

L’email intende creare un senso di urgenza affermando che è necessaria la verifica per mantenere attivo l’account. Questa tattica è comune nelle operazioni di furto di credenziali perché gli utenti possono reagire rapidamente quando ritengono che l’accesso agli account sia a rischio. Un fornitore legittimo non richiede una verifica immediata senza un contesto aggiuntivo o un preavviso. Qualsiasi email che richieda un’azione immediata dovrebbe essere esaminata attentamente prima di ricevere una risposta.

La disposizione dell’email presenta piccole irregolarità che compaiono rispetto alle notifiche di servizio autentiche. La spaziatura, la formattazione e la struttura differiscono dai modelli ufficiali. L’email manca delle informazioni standard al piè di pagina come i contatti dell’assistenza clienti, avvisi legali o dettagli dell’account. Queste omissioni confermano ulteriormente la natura fraudolenta della comunicazione.

Gli utenti che hanno interagito con l’email dovrebbero cambiare immediatamente la password e controllare la casella di posta per eventuali regole di inoltro sconosciute. Abilitare l’autenticazione multifattore può impedire agli attaccanti di accedere all’account anche se le credenziali fossero esposte. Gli utenti dovrebbero anche rivedere l’attività su altri servizi collegati allo stesso indirizzo email. Un’azione precoce riduce il rischio di accesso non autorizzato dopo l’esposizione delle credenziali.