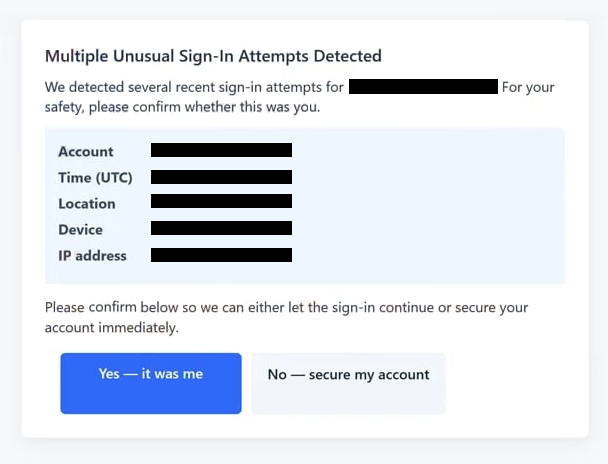

La truffa di phishing Multiple Unusual Sign-In Attempts Detected è un attacco basato su email che si impersonerà come un avviso di sicurezza automatico. Il messaggio afferma che sono stati rilevati ripetuti tentativi di login non autorizzati sull’account del destinatario e che è necessaria un’azione immediata per prevenire la compromessa. Lo scopo dell’email è indirizzare i destinatari verso un sito fraudolento dove possono essere raccolte le credenziali degli account.

L’email si presenta come proveniente da un fornitore di account o da un sistema di sicurezza. Afferma che diversi tentativi di accesso sono stati bloccati o segnalati a causa di attività anomala. La formulazione suggerisce che l’account sia sotto minaccia attiva e che sia necessario intervenire. Non vengono fornite informazioni verificabili a sostegno della tesi. Non ci sono timestamp, identificatori del dispositivo o dettagli di posizione che permettano al destinatario di confermare l’attività.

Un link o un pulsante in evidenza è incluso nell’email, descritto come una revisione della sicurezza o un passaggio di protezione dell’account. Cliccando su questo link il destinatario viene reindirizzato a una pagina di phishing progettata per assomigliare a un legittimo portale di accesso o sicurezza dell’account. La disposizione della pagina, la palette cromatica e il branding sono pensati per rispecchiare le interfacce di servizio autentiche per ridurre i sospetti.

La pagina di phishing invita l’utente a inserire le credenziali di accesso. Questo di solito include un indirizzo email e una password. Alcune versioni della pagina richiedono informazioni di sicurezza aggiuntive, come codici di verifica o dettagli di recupero. Tutti i dati inviati vengono trasmessi agli attaccanti. La pagina può quindi mostrare un messaggio di conferma o reindirizzare l’utente a un altro sito, dando l’impressione che il problema sia stato risolto.

Una volta ottenute le credenziali, gli attaccanti possono accedere all’account compromesso. Questo accesso consente loro di leggere comunicazioni private, reimpostare le password dei servizi collegati e inviare ulteriori email di phishing da un indirizzo affidabile. Gli account email sono spesso utilizzati come punti di recupero per altri servizi, permettendo a una singola violazione di sfociare in una più ampia presa di controllo degli account.

Questa truffa di phishing non si basa su allegati di file, download dannosi o codice di exploit. La sua efficacia dipende interamente dall’ingegneria sociale. Gli attaccanti sfruttano l’aspettativa che gli avvisi di sicurezza siano legittimi e che sia necessaria un’azione urgente. L’email non riflette alcun monitoraggio o analisi effettiva dell’attività dell’account del destinatario.

La truffa mira a un vasto pubblico perché la maggior parte degli utenti mantiene più account online. L’email evita di fare riferimento dettagliato a una piattaforma specifica, permettendo ai destinatari di presumere che si riferisca a un servizio che utilizzano. Questa ambiguità aumenta la probabilità di coinvolgimento.

Sebbene i servizi legittimi inviino notifiche di sicurezza, non richiedono conferme di credenziali tramite link via email. Gli avvisi di sicurezza reali indirizzano gli utenti ad accedere tramite siti web ufficiali o applicazioni accessibili indipendentemente. L’email di phishing imita l’aspetto di un avviso di sicurezza mentre rimuove queste garanzie.

Come identificare le email di phishing

Identificare le email di phishing, come ” Multiple Unusual Sign-In Attempts Detected ,” richiede di valutare sia il contenuto sia l’azione richiesta. Uno degli indicatori principali è l’enfasi sull’urgenza. Il messaggio implica che l’account rimane vulnerabile e che è necessaria una risposta immediata. I fornitori legittimi notificano gli utenti degli eventi di sicurezza ma non esercitano pressioni tramite email non richieste.

Un altro indicatore significativo è l’istruzione di utilizzare un link incorporato per proteggere l’account. I servizi affidabili non chiedono agli utenti di confermare le credenziali tramite link contenuti nei messaggi email. Le azioni di sicurezza vengono eseguite dopo l’accesso tramite siti web ufficiali o applicazioni accessibili direttamente dall’utente.

L’indirizzo del mittente deve essere esaminato con attenzione. Sebbene il nome visualizzato possa sembrare riferire alla sicurezza o al supporto, l’indirizzo email sottostante spesso proviene da un dominio non correlato o non autorizzato. Esaminare tutte le informazioni del mittente può rivelare discrepanze che indicano un’impersonificazione.

Le email di phishing di questo tipo sono volutamente vaghe. Il messaggio afferma che sono stati rilevati diversi tentativi di accesso ma non fornisce dettagli a supporto. Gli avvisi di sicurezza legittimi includono comunemente informazioni come posizioni approssimative, tipi di dispositivi o timestamp. L’assenza di tali dati impedisce la verifica ed è una tattica deliberata.

La destinazione del collegamento embedded è un altro fattore critico. Passando il mouse sopra il link può rivelare un dominio che non corrisponde al servizio impersonato. Le pagine di phishing spesso utilizzano domini non correlati, strutture URL complesse o convenzioni di denominazione pensate per apparire tecniche senza essere legittime.

Possono essere presenti anche incoerenze linguistiche e di formattazione. L’email può utilizzare formulazioni leggermente diverse dalle comunicazioni ufficiali, inclusa una capitalizzazione, una spaziatura o una struttura delle frasi insolite. Anche piccole deviazioni possono indicare che il messaggio non è stato generato da un sistema legittimo.

Un altro segnale d’allarme è la mancanza di metodi alternativi di verifica. Le notifiche di sicurezza autentiche incoraggiano gli utenti a rivedere l’attività degli account tramite dashboard o applicazioni ufficiali. Un messaggio che limita la risoluzione a un singolo link email sta cercando di controllare il percorso di interazione.

Anche il contesto è importante. Se non ci sono stati recenti tentativi di accesso, cambio di password o attività del dispositivo, un avviso imprevisto riguardo a tentativi ripetuti di accesso dovrebbe essere trattato con cautela. Le email di phishing spesso arrivano senza alcun evento preventivo che le giustifichi.

La risposta più sicura è evitare di interagire completamente con l’email. Gli utenti dovrebbero accedere al proprio account inserendo manualmente l’indirizzo ufficiale del sito web nel browser o utilizzando un’applicazione affidabile. Se non appare alcun avviso dopo l’accesso, l’email può essere archiviata in sicurezza.

Le truffe di phishing che fanno riferimento ad attività di accesso insolite riescono sfruttando la fiducia nei sistemi di sicurezza automatizzati. Un attento esame del contenuto dei messaggi e una verifica indipendente dello stato dell’account sono i modi più efficaci per prevenire la compromessa delle credenziali.