La truffa di phishing Important Alert on Your Microsoft Account è un attacco di furto di credenziali basato su email che si impersonerà nelle notifiche di sicurezza degli account Microsoft. L’email afferma erroneamente che è stato rilevato un problema di sicurezza sull’account Microsoft del destinatario e che è necessario agire per prevenire accessi limitati o ulteriori rischi. Il messaggio è progettato per apparire autorevole e urgente, incoraggiando il destinatario a seguire le istruzioni senza verificarne l’autenticità.

L’email si presenta come un avviso automatico generato dai sistemi di sicurezza di Microsoft. Fa riferimento alla protezione dell’account, ad attività sospette o all’applicazione delle politiche, ma non fornisce dettagli tecnici verificabili. Il messaggio evita dati specifici come identificatori di dispositivi, timestamp di accesso o località geografiche. Invece, si basa su affermazioni ampie che implicano il rischio senza fornire prove.

Un link o un pulsante in evidenza è incluso nell’email, spesso etichettato come passaggio di revisione o verifica. Questo link non conduce a un sito web Microsoft legittimo. Reindirizza a una pagina di phishing che imita l’interfaccia di accesso o gestione account di Microsoft. La pagina phishing utilizza elementi visivi simili alle pagine ufficiali Microsoft, tra cui schemi di colori, struttura di layout e segnali di branding, per creare un senso di familiarità.

La pagina di phishing richiede le credenziali dell’account Microsoft dell’utente. Questo di solito include l’indirizzo email e la password. Alcune versioni della truffa richiedono informazioni aggiuntive come numeri di telefono, dati di recupero account o dati di pagamento con il pretesto della verifica dell’identità. Tutte le informazioni inviate tramite la pagina sono raccolte dagli aggressori.

Dopo l’inserimento delle credenziali, la pagina di phishing può mostrare un messaggio di conferma che indica che l’account è stato messo in sicurezza. In alcuni casi, la pagina reindirizza l’utente a un altro sito o lo restituisce a una pagina correlata a Microsoft per ridurre i sospetti. Non avviene alcuna vera azione di sicurezza. L’unico risultato è la divulgazione non autorizzata delle credenziali dell’account.

Con l’accesso a un account Microsoft compromesso, gli attaccanti possono leggere email, accedere a documenti archiviati nel cloud e interagire con i servizi collegati all’account. Questo può includere Outlook, OneDrive, abbonamenti Microsoft 365 e altre piattaforme collegate. Poiché gli account Microsoft sono comunemente utilizzati come fornitori di identità per servizi di terze parti, gli attaccanti possono tentare il reset della password su account esterni utilizzando l’indirizzo email compromesso.

La truffa non coinvolge malware, allegati o codice di exploit. La sua efficacia dipende interamente dall’ingegneria sociale. Gli attaccanti sfruttano l’aspettativa che Microsoft invii avvisi di sicurezza e che tali avvisi richiedano un’azione tempestiva. Il messaggio imita la forma di una notifica legittima, eliminando però le salvaguardie che Microsoft utilizza nelle comunicazioni autentiche.

Questo attacco di phishing è ampiamente distribuito e non richiede che il destinatario abbia effettivamente un account Microsoft. Gli attaccanti si affidano alla probabilità che molti destinatari utilizzino i servizi Microsoft o assumano che l’avviso si applichi a loro. L’email non conferma la proprietà dell’account prima di richiedere le credenziali.

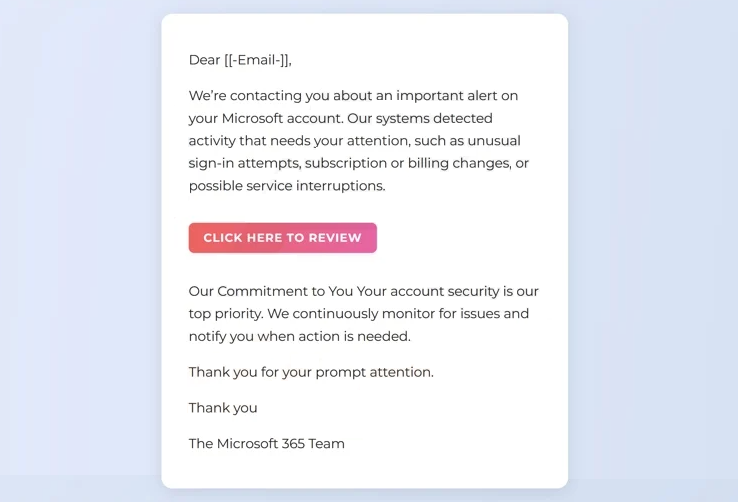

L’email completa di phishing Important Alert on Your Microsoft Account “” è riportata di seguito:

Subject: Security Alert

Dear [[-Email-]],

We’re contacting you about an important alert on your Microsoft account. Our systems detected activity that needs your attention, such as unusual sign-in attempts, subscription or billing changes, or possible service interruptions.

CLICK HERE TO REVIEW

Our Commitment to You Your account security is our top priority. We continuously monitor for issues and notify you when action is needed.

Thank you for your prompt attention.

Thank you

The Microsoft 365 Team

Come identificare le email di phishing che si dichiarano avvisi di sicurezza Microsoft

Identificare email di phishing come ” Important Alert on Your Microsoft Account ” richiede attenzione sia agli indicatori tecnici sia al comportamento dei messaggi. Uno degli indicatori più importanti è come l’email istruisce il destinatario a rispondere. Microsoft non richiede la verifica dell’account tramite link email incorporati che conducono a pagine di inserimento delle credenziali. Gli avvisi di sicurezza legittimi indirizzano gli utenti ad accedere tramite siti web ufficiali o applicazioni accessibili indipendentemente.

L’indirizzo del mittente è un elemento critico. Sebbene il nome visualizzato possa riferirsi alla sicurezza di Microsoft o dell’account, l’indirizzo effettivo del mittente spesso proviene da un dominio non correlato. L’esame delle informazioni complete del mittente rivela se l’email è stata inviata da un dominio Microsoft autorizzato.

Il contenuto del messaggio stesso fornisce ulteriori indizi. Le email di phishing di questo tipo sono volutamente vaghe. Sostengono che esista un problema, ma non includono dettagli tecnici come la posizione di accesso, il tipo di dispositivo o l’orario di rilevamento. Le autentiche notifiche di sicurezza Microsoft includono informazioni contestuali che permettono agli utenti di valutare se l’attività fosse legittima.

Il link incorporato va trattato con cautela. Passando il mouse sul link senza cliccarlo spesso si rivela una destinazione che non corrisponde alla struttura ufficiale del dominio di Microsoft. Le pagine di phishing utilizzano spesso domini non correlati, sottodomini fuorvianti o URL complesse progettate per apparire tecniche piuttosto che affidabili.

La coerenza linguistica è un altro fattore. Anche se ben scritte, le email di phishing possono contenere formulazioni o formattazioni leggermente diverse dallo stile di comunicazione standard di Microsoft. Differenze di spaziamento, maiuscola o costruzione delle frasi possono indicare che il messaggio non è stato generato dai sistemi Microsoft.

Un altro indicatore è la richiesta di informazioni sensibili. Microsoft non chiede agli utenti di inserire password, codici di sicurezza o informazioni di pagamento tramite link via email. Qualsiasi messaggio che richieda tali dati al di fuori di una sessione di login sicura e avviata dall’utente dovrebbe essere considerato fraudolento.

Va anche considerato il contesto. Se non c’è stata alcuna attività recente dell’account, cambio di password o accesso da un nuovo dispositivo, un avviso imprevisto dovrebbe destare sospetti. Le email di phishing spesso arrivano senza alcun evento corrispondente nella cronologia delle attività dell’account.

Gli utenti possono verificare in sicurezza lo stato dell’account navigando manualmente sul sito ufficiale dell’account Microsoft o utilizzando applicazioni Microsoft affidabili. Se esiste un vero problema di sicurezza, sarà visibile dopo l’accesso diretto. Affidarsi all’accesso diretto invece che ai link via email impedisce l’esposizione delle credenziali.

Le truffe di phishing che si spacciano per gli avvisi di sicurezza Microsoft hanno successo sfruttando la fiducia nei sistemi automatizzati e la paura di compromessa degli account. Applicare un controllo tecnico ai dettagli del mittente, alle destinazioni dei link e alle richieste di informazioni permette agli utenti di identificare messaggi fraudolenti ed evitare l’accesso non autorizzato agli account.