La truffa ” Webmail System Update ” via email è un’email ingannevole progettata per mettere pressione sui destinatari affinché interagiscano con un link di phishing con la scusa di un aggiornamento dell’account obbligatorio. L’email viene presentata come notifica ufficiale relativa a un servizio webmail e afferma che un aggiornamento del sistema richiede un’azione immediata per evitare interruzioni dell’account. Il messaggio presenta la situazione come urgente e avverte che il mancato rispetto comporterà un accesso limitato o la sospensione dell’account email.

L’email non è associata a nessun fornitore di servizi legittimo. Viene distribuito da truffatori che si spacciano per amministratori di email o team di supporto tecnico. I contenuti sono strutturati per apparire operativi piuttosto che promozionali. Essa fa riferimento alla manutenzione del sistema, ai miglioramenti della sicurezza o agli aggiornamenti di compatibilità e istruisce il destinatario a confermare o aggiornare i dettagli dell’account. Questa inquadratura è pensata per ridurre i sospetti e incoraggiare la conformità.

I destinatari che seguono il link fornito nell’email vengono indirizzati a una pagina web di phishing progettata per assomigliare a una schermata di login di una webmail legittima. La pagina richiede le credenziali email, inclusi l’indirizzo email e la password. Qualsiasi informazione inserita in questi campi viene trasmessa direttamente ai truffatori. La pagina non svolge alcuna funzione di aggiornamento o verifica. Il suo unico scopo è raccogliere credenziali di accesso.

Gli account email compromessi rappresentano un rischio significativo. L’accesso a una casella email consente ai truffatori di reimpostare le password di altri account, intercettare comunicazioni private e distribuire ulteriori email truffa da un indirizzo affidabile. Gli account email aziendali sono particolarmente preziosi perché possono essere usati per impersonare dipendenti, richiedere pagamenti o accedere a sistemi interni. Gli account email personali possono anche contenere informazioni sensibili come bilanci, liste di contatti e messaggi di recupero conto.

La truffa ” Webmail System Update ” delle email si basa sull’impersonificazione piuttosto che sullo sfruttamento tecnico. L’email non indica un’infezione da malware né afferma che il dispositivo sia compromesso. Invece, si concentra sul linguaggio amministrativo e sulla manutenzione di routine per apparire credibile. Questo approccio riduce gli allarmi pur creando urgenza, rendendo più facile ingannare i destinatari che ricevono regolarmente notifiche legittime di servizio.

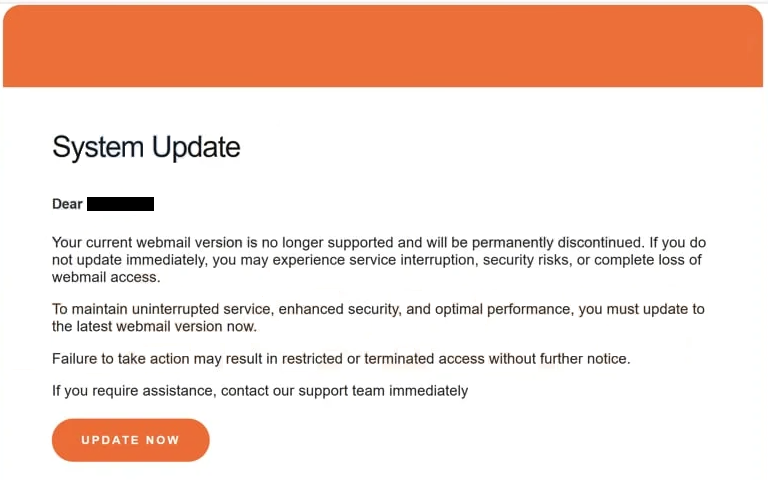

L’email completa di phishing Webmail System Update “” è riportata di seguito:

Subject: URGENT: Immediate Webmail Update Required to Prevent Access Loss.

System Update

Dear -,

Your current webmail version is no longer supported and will be permanently discontinued. If you do not update immediately, you may experience service interruption, security risks, or complete loss of webmail access.

To maintain uninterrupted service, enhanced security, and optimal performance, you must update to the latest webmail version now.

Failure to take action may result in restricted or terminated access without further notice.

If you require assistance, contact our support team immediately

UpDaTe NoWCritical: This update ensures compliance with the latest security standards.

©2026 CPanel Inc

Our Services | Unsubscribe | Contact us

Come vengono consegnate le truffe via email di questo tipo

Le truffe via email come la truffa ” Webmail System Update ” email vengono distribuite attraverso campagne di spam su larga scala. I truffatori ottengono indirizzi email da violazioni di dati, directory pubbliche, liste di marketing e generazione automatica degli indirizzi. I messaggi vengono inviati in massa, spesso utilizzando server compromessi o infrastrutture email abusate per bypassare i sistemi di filtraggio di base.

Le email sono progettate per evitare indicatori evidenti di frode. Le righe di oggetto sono brevi e di tonalità amministrativa, spesso riferendosi ad aggiornamenti, notifiche o azioni necessarie. Il corpo del messaggio tipicamente evita formattazioni o branding eccessivi, così da assomigliare alle email interne del sistema piuttosto che alle comunicazioni di marketing. Questa presentazione minima aiuta la truffa a integrarsi con messaggi operativi legittimi.

Gli indirizzi del mittente sono spesso falsificati per assomigliare a domini reali. Sebbene le intestazioni delle email sottostanti possano rivelare incongruenze, il nome visibile del mittente è progettato per apparire ufficiale. In alcuni casi, il dominio visualizzato assomiglia molto a quello di un fornitore legittimo, basandosi su sottili differenze ortografiche facili da trascurare. Questa tecnica aumenta la probabilità che l’email venga affidabile a colpo d’occhio.

I link incorporati nell’email usano comunemente testo di ancoraggio generico come “aggiorna ora” o “verifica account”. L’indirizzo di destinazione può apparire abbreviato o nascosto dietro un testo che suggerisce un sito web legittimo. Una volta cliccato, il link conduce a una pagina web di phishing ospitata su un sito compromesso o a un dominio registrato specificamente per attività di truffa. Queste pagine vengono spesso rimosse rapidamente e sostituite con nuove per evitare di essere rilevate.

Il successo di questa truffa dipende dallo sfruttamento di comportamenti abituali. Gli utenti email sono abituati a ricevere avvisi di servizio e a verificare occasionalmente gli account. Presentando la richiesta come parte della manutenzione standard del sistema, la truffa evita di destare sospetti immediati. La minaccia di restrizioni dell’account o interruzione del servizio aumenta la pressione, aumentando la possibilità di azioni impulsive.

A differenza delle minacce basate su malware, questa truffa non richiede l’installazione di software né l’interazione con allegati. Si basa interamente sul furto di credenziali tramite input diretto dell’utente. Questo lo rende efficace su dispositivi e sistemi operativi, poiché non dipende da vulnerabilità specifiche. Qualsiasi dispositivo in grado di aprire l’email e caricare la pagina di phishing può essere colpito.