Che cos’è .f1 Files Ransomware

.f1 Files Ransomware si ritiene che sia un’infezione da malware altamente grave, più precisamente classificato come ransomware, che può fare gravi danni al dispositivo. È probabile che non hai mai incontrato questo tipo di malware prima, nel qual caso, potresti essere particolarmente sorpreso. Potenti algoritmi di crittografia vengono utilizzati per la crittografia dei file e, se i tuoi sono effettivamente crittografati, non sarai più in grado di accedervi. Le vittime non sono sempre in grado di recuperare i file, motivo per cui il ransomware è così dannoso.

I criminali informatici vi daranno la possibilità di decifrare i file attraverso la loro utilità di decrittazione, si dovrebbe solo pagare il riscatto, ma che non è un’opzione raccomandata per alcuni dei motivi. Pagare non porta necessariamente a file decifrati, quindi aspettatevi che si può solo sprecare i vostri soldi. Non dimenticare con chi hai a che fare, e non aspettatevi truffatori a preoccuparsi di fornire un programma di decrittazione quando potrebbero semplicemente prendere i vostri soldi. Quei soldi andrebbero anche alle attività future di questi truffatori. Il ransomware costa già milioni di dollari in perdite a varie aziende nel 2017, e questa è solo una stima. E più persone danno alle richieste, più un ransomware aziendale redditizio diventa, e questo attrae sempre più persone nel settore. Investire il denaro che ti viene richiesto nel backup potrebbe essere un’opzione più saggia perché perdere file non sarebbe di nuovo una possibilità. È quindi possibile procedere al recupero dei dati dopo aver risolto .f1 Files Ransomware o minacce simili. I dettagli sui metodi spread più comuni saranno forniti nel paragrafo seguente, nel caso in cui non sei sicuro di come il ransomware è anche entrato nel tuo computer.

Modalità di distribuzione ransomware

La contaminazione ransomware può verificarsi abbastanza facilmente, spesso utilizzando metodi come l’aggiunta di file malware alle e-mail, l’utilizzo di exploit kit e l’hosting di file infetti su piattaforme di download sospette. Dal momento che molte persone non sono attente all’apertura di allegati di posta elettronica o al download da fonti meno affidabili, i distributori di malware di crittografia dei dati non hanno la necessità di utilizzare modi più sofisticati. Tuttavia, alcuni software dannosi per la codifica dei file potrebbero utilizzare metodi molto più sofisticati, che necessitano di maggiori sforzi. Gli hacker non devono fare molto sforzo, basta scrivere una semplice e-mail che gli utenti meno cauti potrebbero cadere, allegare il file contaminato all’e-mail e inviarlo a potenziali vittime, che potrebbero credere che il mittente sia qualcuno credibile. Di conseguenza, ti imbatterai comunemente in argomenti sul denaro in quelle e-mail, perché le persone sono più inclini a innamorarsi di questo tipo di argomenti. È abbastanza spesso che vedrai nomi di grandi aziende come Amazon utilizzato, ad esempio, se Amazon inviasse un’e-mail con una ricevuta per un acquisto che l’utente non ha effettuato, aprirebbe immediatamente l’allegato. È necessario cercare determinati segni quando si ha a che fare con le e-mail se si desidera un dispositivo privo di infezioni. Prima di tutto, se non conosci il mittente, controlla la loro identità prima di aprire l’allegato. Il doppio controllo dell’indirizzo e-mail del mittente è ancora importante, anche se il mittente è noto all’utente. Anche gli errori grammaticali evidenti sono un segno. Un altro suggerimento significativo potrebbe essere l’assenza del tuo nome, se, diciamo che sei un cliente Amazon e che ti invieranno un’e-mail, non userebbero saluti tipici come Caro cliente / membro / utente e userebbero invece il nome con cui hai dato loro. Punti deboli sul computer Il software vulnerabile può anche essere utilizzato come percorso verso il dispositivo. Questi punti deboli nel software vengono generalmente risolti rapidamente dopo che sono stati scoperti in modo che non possano essere utilizzati dal malware. Sfortunatamente, come dimostrato dal ransomware WannaCry, non tutti installano quelle correzioni, per un motivo o per l’altro. Poiché molti software dannosi possono utilizzare questi punti deboli, è così essenziale aggiornare spesso i programmi. Gli aggiornamenti possono anche essere autorizzati per l’installazione automatica.

Cosa fa

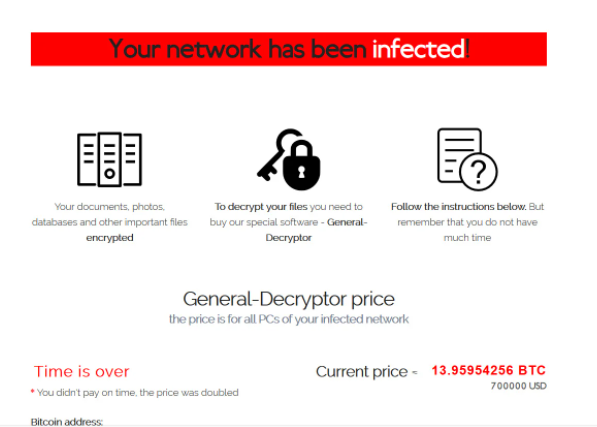

Non appena il malware di codifica dei dati entra nel computer, eseguirà la scansione del dispositivo per determinati tipi di file e una volta identificati, li crittograferà. Se non hai notato il processo di crittografia, saprai sicuramente quando non puoi aprire i tuoi file. Tutti i file codificati avranno un’estensione allegata, che può aiutare gli utenti a scoprire i dati crittografando il nome del software dannoso. Se è stato utilizzato un algoritmo di crittografia forte, potrebbe rendere la decrittografia dei dati piuttosto difficile, se non impossibile. In una nota, i truffatori spiegheranno che hanno bloccato i tuoi dati e ti offriranno un modo per decifrarli. Il metodo che suggeriscono prevede l’acquisto del loro decryptor. Un prezzo chiaro dovrebbe essere mostrato nella nota, ma se non lo è, si dovrebbe utilizzare l’indirizzo e-mail fornito per contattare gli hacker per vedere quanto costa il decryptor. Ne abbiamo già parlato in precedenza, ma non riteniamo che pagare il riscatto sia una buona idea. Prova ogni altra opzione probabile, prima ancora di pensare di dare alle richieste. Cerca di ricordare se hai mai eseguito il backup, forse alcuni dei tuoi dati sono effettivamente archiviati da qualche parte. Uno strumento di decrittazione gratuito può anche essere un’opzione. Dovremmo menzionare che in alcuni casi i ricercatori di software dannoso sono in grado di decifrare un malware di crittografia dei dati, il che significa che si potrebbe trovare uno strumento di decrittazione gratuitamente. Prima di fare una scelta da pagare, considera questa opzione. Usare quei soldi per un backup affidabile potrebbe essere un’idea più intelligente. Se il backup è disponibile, è possibile ripristinare completamente i dati dopo aver cancellato .f1 Files Ransomware completamente il virus. In futuro, assicurati di evitare il malware di codifica dei file e puoi farlo familiarizzando con i suoi modi di distribuzione. Assicurati che il tuo software venga aggiornato ogni volta che un aggiornamento diventa disponibile, non apri casualmente i file allegati alle e-mail e scarichi solo cose da fonti che sai essere sicure.

.f1 Files Ransomware allontanamento

Se il ransomware rimane ancora, un software di rimozione malware dovrebbe essere utilizzato per sbarazzarsi di esso. Per correggere manualmente .f1 Files Ransomware il virus non è un processo semplice e potresti finire per danneggiare accidentalmente il tuo dispositivo. Invece, l’utilizzo di un’utilità anti-malware non danneggerebbe ulteriormente il tuo dispositivo. Potrebbe anche impedire l’ingresso di malware di codifica dei file futuri, oltre ad aiutarti a sbarazzarti di questo. Scegli il software di rimozione malware che meglio corrisponderebbe a ciò di cui hai bisogno, scaricalo ed esegui una scansione completa del computer una volta installato. Non aspettarti che il software anti-malware ti aiuti nel recupero dei file, perché non è in grado di farlo. Se il ransomware è stato terminato completamente, ripristinare i dati dal backup e, se non lo si dispone, iniziare a usarlo.

Offers

Scarica lo strumento di rimozioneto scan for .f1 Files RansomwareUse our recommended removal tool to scan for .f1 Files Ransomware. Trial version of provides detection of computer threats like .f1 Files Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft dettagli WiperSoft è uno strumento di sicurezza che fornisce protezione in tempo reale dalle minacce potenziali. Al giorno d'oggi, molti utenti tendono a scaricare il software gratuito da ...

Scarica|più

È MacKeeper un virus?MacKeeper non è un virus, né è una truffa. Mentre ci sono varie opinioni sul programma su Internet, un sacco di persone che odiano così notoriamente il programma non hanno ma ...

Scarica|più

Mentre i creatori di MalwareBytes anti-malware non sono stati in questo business per lungo tempo, essi costituiscono per esso con il loro approccio entusiasta. Statistica da tali siti come CNET dimost ...

Scarica|più

Quick Menu

passo 1. Eliminare .f1 Files Ransomware utilizzando la modalità provvisoria con rete.

Rimuovere .f1 Files Ransomware da Windows 7/Windows Vista/Windows XP

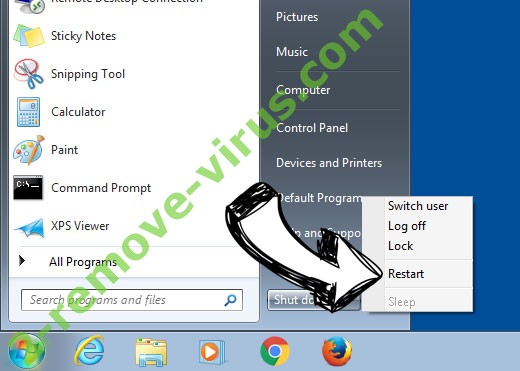

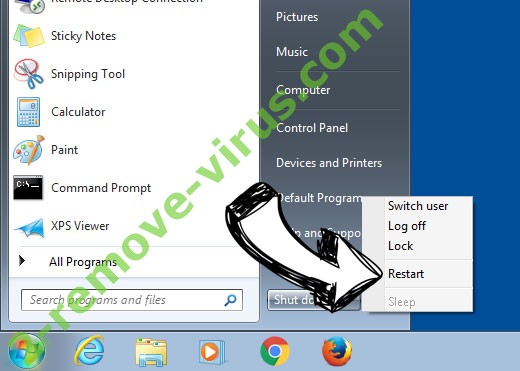

- Fare clic su Start e selezionare Arresta il sistema.

- Scegliere Riavvia e scegliere OK.

- Iniziare toccando F8 quando il tuo PC inizia a caricare.

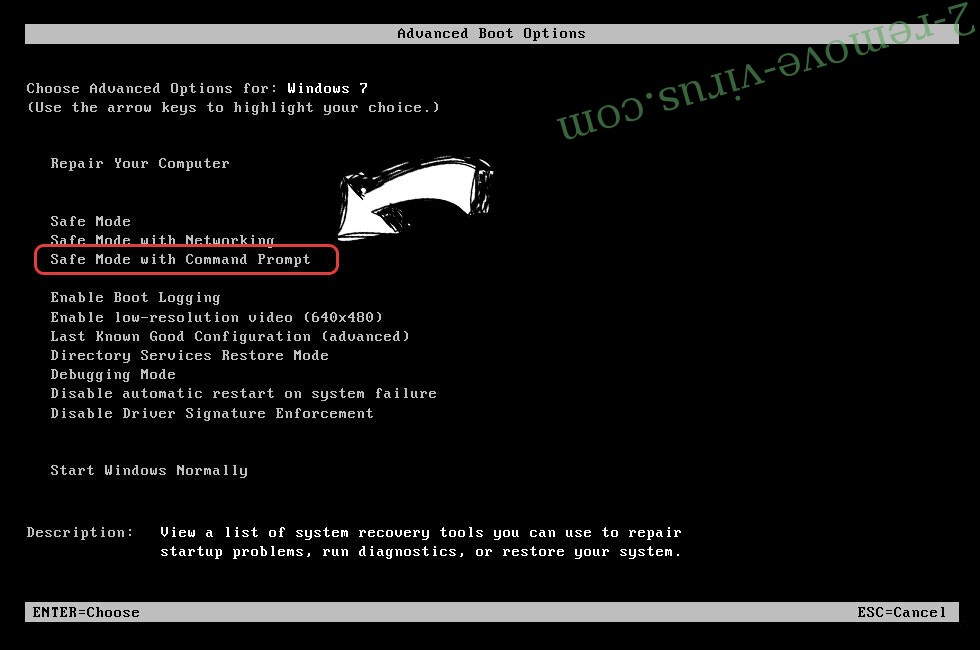

- Sotto opzioni di avvio avanzate, selezionare modalità provvisoria con rete.

- Aprire il browser e scaricare l'utilità anti-malware.

- Utilizzare l'utilità per rimuovere .f1 Files Ransomware

Rimuovere .f1 Files Ransomware da Windows 8 e Windows 10

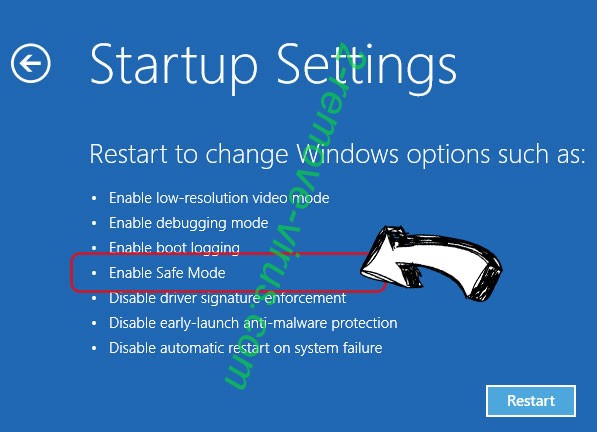

- La schermata di login di Windows, premere il pulsante di alimentazione.

- Toccare e tenere premuto MAIUSC e selezionare Riavvia.

- Vai a Troubleshoot → Advanced options → Start Settings.

- Scegliere di attivare la modalità provvisoria o modalità provvisoria con rete in impostazioni di avvio.

- Fare clic su Riavvia.

- Aprire il browser web e scaricare la rimozione di malware.

- Utilizzare il software per eliminare .f1 Files Ransomware

passo 2. Ripristinare i file utilizzando Ripristino configurazione di sistema

Eliminare .f1 Files Ransomware da Windows 7/Windows Vista/Windows XP

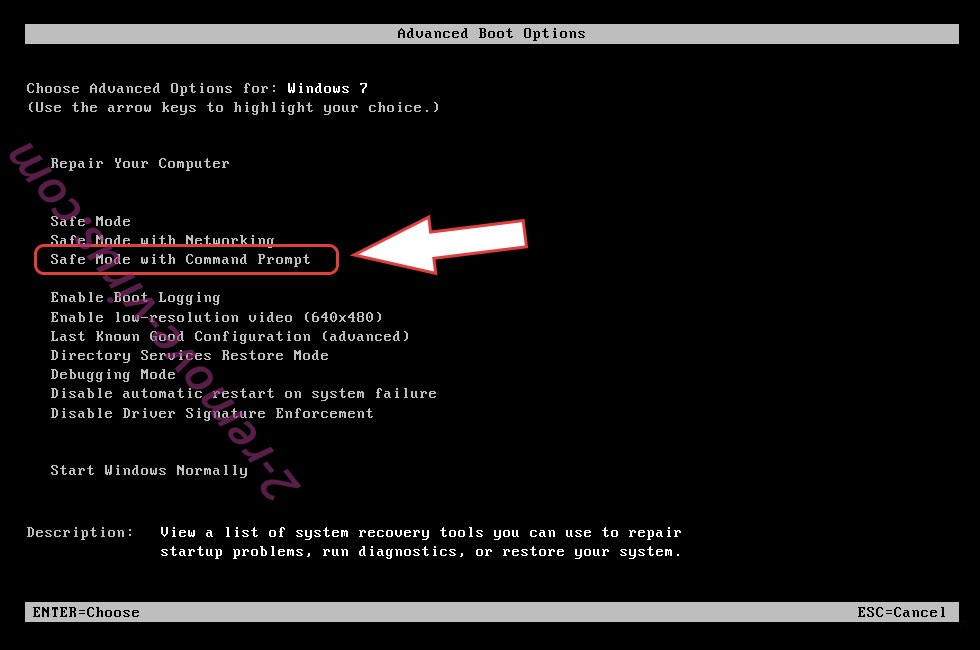

- Fare clic su Start e scegliere Chiudi sessione.

- Selezionare Riavvia e OK

- Quando il tuo PC inizia a caricare, premere F8 ripetutamente per aprire le opzioni di avvio avanzate

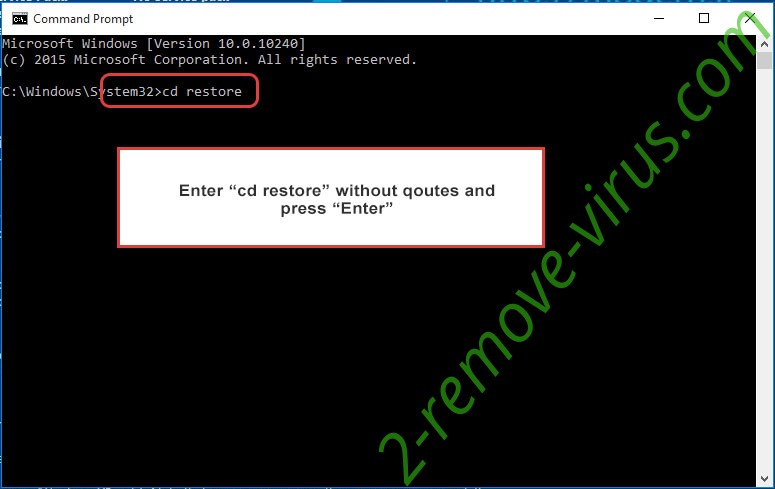

- Scegliere prompt dei comandi dall'elenco.

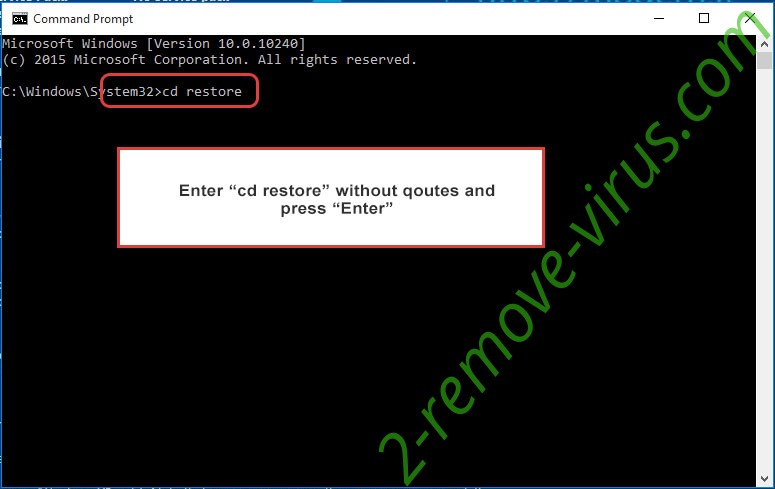

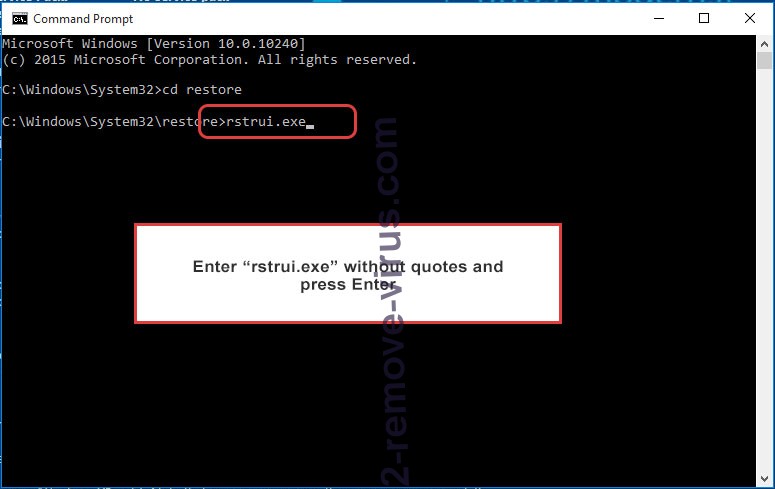

- Digitare cd restore e toccare INVIO.

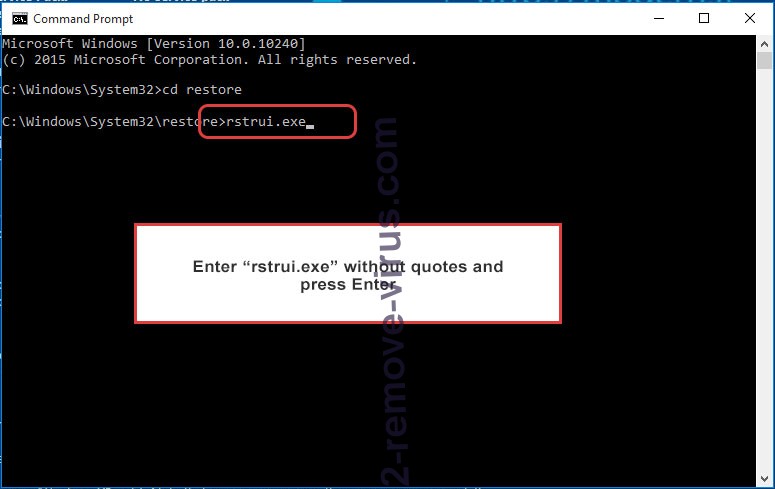

- Digitare rstrui.exe e premere INVIO.

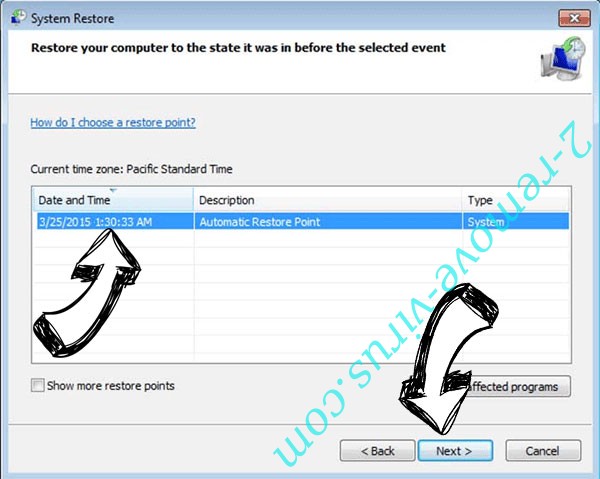

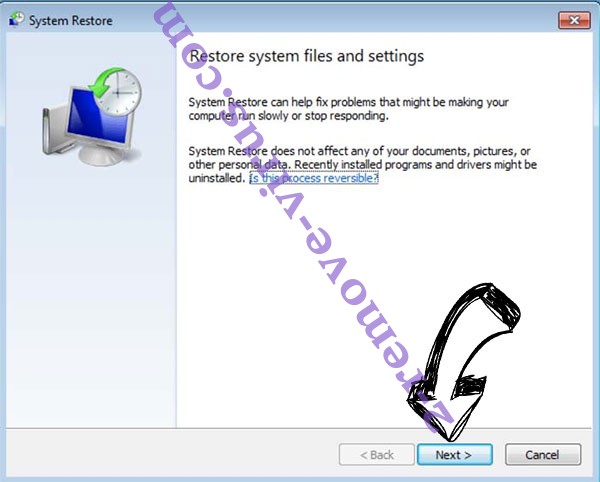

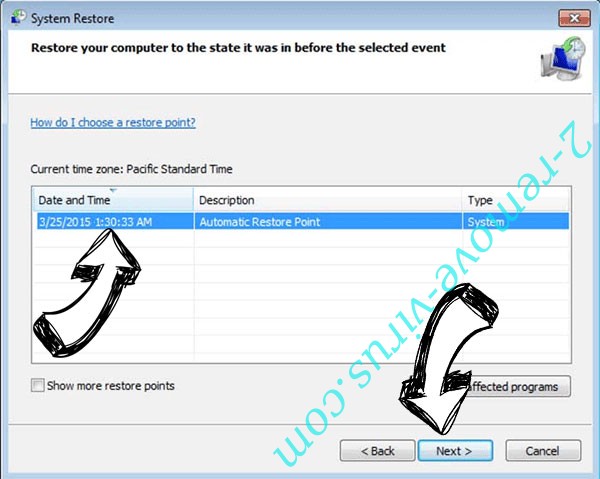

- Fare clic su Avanti nella nuova finestra e selezionare il punto di ripristino prima dell'infezione.

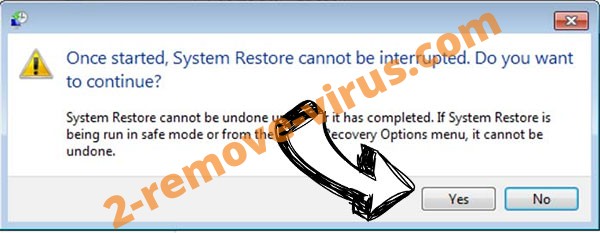

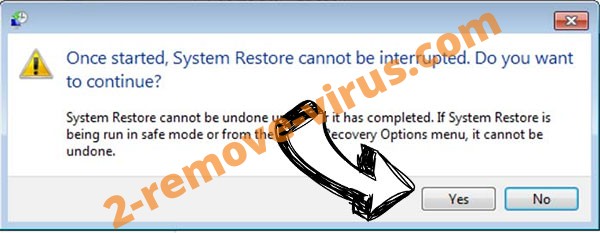

- Fare nuovamente clic su Avanti e fare clic su Sì per avviare il ripristino del sistema.

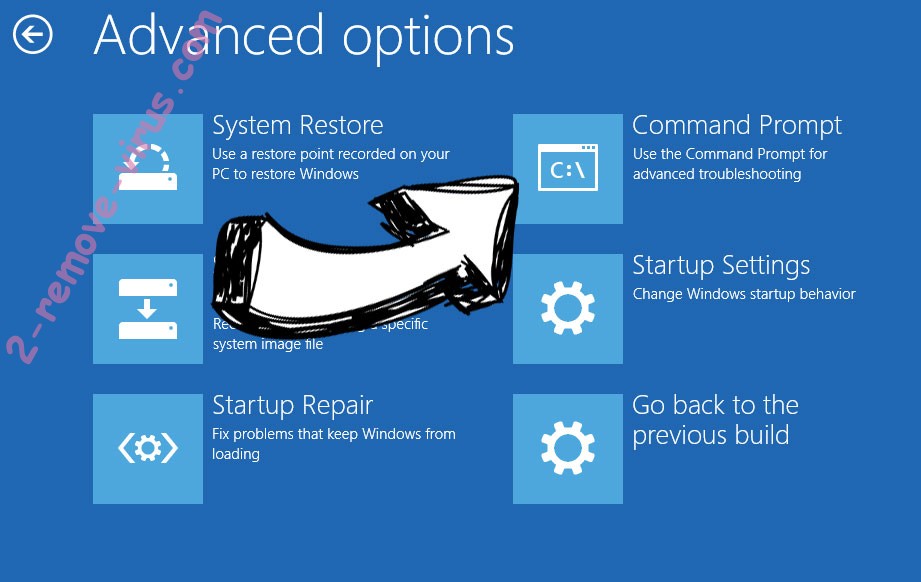

Eliminare .f1 Files Ransomware da Windows 8 e Windows 10

- Fare clic sul pulsante di alimentazione sulla schermata di login di Windows.

- Premere e tenere premuto MAIUSC e fare clic su Riavvia.

- Scegliere risoluzione dei problemi e vai a opzioni avanzate.

- Selezionare Prompt dei comandi e scegliere Riavvia.

- Nel Prompt dei comandi, ingresso cd restore e premere INVIO.

- Digitare rstrui.exe e toccare nuovamente INVIO.

- Fare clic su Avanti nella finestra Ripristino configurazione di sistema nuovo.

- Scegliere il punto di ripristino prima dell'infezione.

- Fare clic su Avanti e quindi fare clic su Sì per ripristinare il sistema.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.