Hva er dine personlige filer er kryptert av CTB-Locker»?

CTB-låst ransomware virus infiltrerer operativsystemer via infiserte e-postmeldinger og falske nedlastinger (for eksempel rogue videospillere eller falske Flash-oppdateringer). Etter vellykket infiltrasjon, ondsinnede programmet krypterer filer (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * AI, * CDR, *.jpg, etc.) lagret på datamaskiner og krever betaling av $300 løsepenger (i Bitcoins) for å dekryptere dem. (krypterte dokumenter får filtypen .ctbl filer).

Cyber kriminelle ansvarlig for å slippe dette falskt program sikrer at det kjøres på alle Vinduer operativsystemversjoner (Windows XP, Windows Vista, Windows 7 og Windows 8). Critroni ransomware skaper AllFilesAreLocked.bmp DecryptAllFiles.txt og [syv tilfeldige bokstaver] HTML-filer i hver mappe som inneholder krypterte filer.

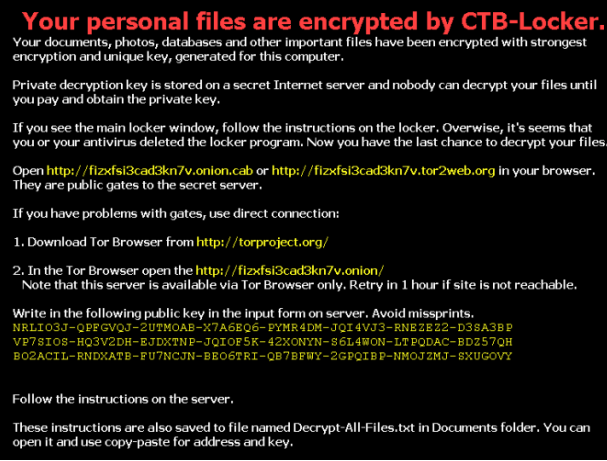

Disse filene inneholder instruksjoner detaljering hvordan brukere kan dekryptere filene, og bruker av Tor nettleseren (en anonym nettleser). Cyber kriminelle bruker Tor for å skjule sin identitet. PC-brukere bør pass at infeksjonen selv er ikke komplisert å fjerne, dekryptering av filer (kryptert bruker RSA 2048 kryptering) berørt av denne ondsinnede programmet er umulig uten å betale løsepenger. Når forskning var det ingen verktøy eller løsninger kan dekryptere filer kryptert med Critroni. Merk at privatnøkkelen må dekryptere filene lagres av CTB-låst kommando-og kontroll servere, som administreres av cyber kriminelle. Derfor er den beste løsningen å fjerne denne ransomware virus og deretter gjenopprette dataene fra en sikkerhetskopi.

Ransomware infeksjoner som CTB-låst (inkludert CryptoWall, CryptoDefense, CryptorBit og Cryptolocker) presenterer en sterk sak for å opprettholde regelmessige sikkerhetskopier lagret dataene. Merk at betale løsepenger som kreves av denne ransomware tilsvarer sende penger til cyber kriminelle – du vil støtte deres ondsinnet forretningsmodell og det er ingen garanti for at filene vil noensinne bli dekryptert. For å unngå datamaskin infisert med ransomware infeksjoner som dette, uttrykke forsiktig når du åpner e-postmeldinger, siden cyber kriminelle bruker ulike fengende titler for å lure PC-brukere til å åpne infiserte e-postvedlegg (for eksempel «UPS unntak anmeldelse» eller «FedEx feil leveringsvarsel»). Forskning viser at cyber kriminelle også bruke P2P nettverk og falske nedlastinger inneholder samlet ransomware infeksjoner å spre Critroni. Foreløpig «personlige filer er krypterte» ransomware trussel leveres på engelsk og russisk språk, og derfor land snakker disse språkene er øverst i mållisten for cyber kriminelle proliferating denne malware.

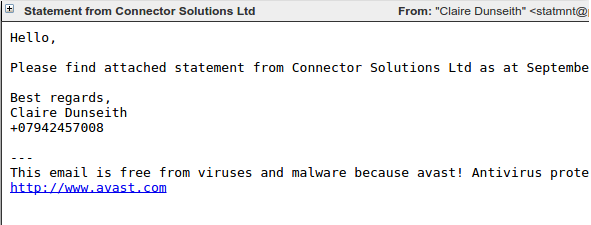

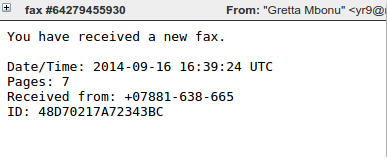

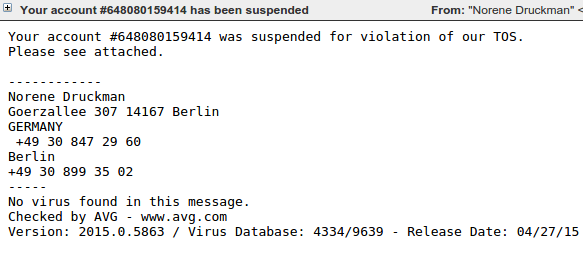

Cyber kriminelle har gitt ut en oppdatert versjon av CTB-låst ransomware rettet mot USA, Italia, Nederland og Tyskland. Denne varianten er hovedsakelig distribuert falske faks varslingsmeldinger med infisert vedlegg. Cyber kriminelle har også utvidet en tidsramme hvor sine ofre må betale løsepengene å gjenvinne kontrollen over sine filer 96 timer (tidligere 72 timer)

Forfatterne av CTB-låst bruker et agentprogram til stasjonen infeksjoner av outsourcing infeksjon prosessen til et nettverk av filialer eller partnere i bytte for et kutt av overskuddet. Affiliate-modellen er en forsøkt, testet og svært vellykket strategi for å oppnå store volumer av malware infeksjoner. Det er brukt til å generere enorme inntekter for forfalskning antivirus, klikker svindel ordninger, og en rekke andre typer skadelig programvare. Det er nå brukes til å distribuere ransomware generelt og CTB-skap spesielt.

Affiliate ordningen for CTB-skapet var første offentlig understreket av forsker Kafeine, i midten av 2014. En 2015 Reddit post hevder å være fra en faktisk deltaker i affiliate-programmet og gir interessant innblikk i sitt arbeid. CTB-låst forfatterne bruke en lignende måte til mange utnytte kit forfattere ved å tilby en vert alternativet der operatøren betaler en månedlig avgift og forfatterne vert alle koden. Dette gjør bli en affiliate enkel og relativt risikofri. Reddit plakaten hevdet å gjøre 15.000 (antagelig dollar) i måneden, med kostnader rundt 7000. Forfatteren nevner også at han bare fokuserer på ofrene fra «tier 1» land som USA, UK, Australia og Canada, som han gjør så lite penger fra andre områder hvor det ikke er verdt tiden.

Bruke en affiliate modell for distribusjon betyr at det er en rekke forskjellige infeksjonsvektorer for CTB-skapet. Vi har sett det distribueres gjennom flere utnytte prosjektpakker inkludert rigg og kjernefysiske. Det er imidlertid gjennom skadelig spam kampanjer at flertallet av CTB-låst infeksjoner er observert.

Vanligvis sett spam kampanjene som distribuerer CTB-låst bruker en dataoverførte komponenten kjent som Dalexis eller Elenoocka. Spam-meldinger selv følger en rekke formater, inkludert tapte faksmeldinger, regnskap, forfalte fakturaer, konto suspensjoner og tapte mms-meldinger. Her er flere eksempler:

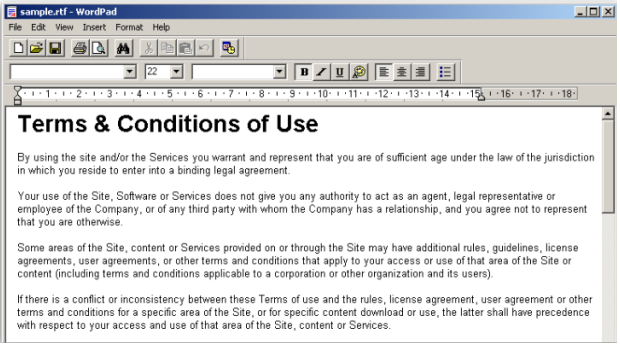

En stor andel av dagens ondsinnede spam kommer som en exe-fil i en zip eller rar arkivet. En uvanlig del av Dalexis er at det nesten alltid kommer i en mindre vanlig arkiv, vanligvis en cab-fil. Arkivet inneholder skadelig prøven, ofte med filtypen scr og en ytterligere arkiv som inneholder en lokkefugl dokumentet som vises for å overbevise offeret at vedlegget var ufarlig.

Skadelig Dalexis prøven bruker flere teknikker i et forsøk på å unngå sandboxes og automatisert analyse systemer, inkludert sove for en periode. Dalexis deretter nedlastinger CTB-låst prøven via HTTP i kryptert form, dekoder og utfører den.

Skadelig Dalexis prøven bruker flere teknikker i et forsøk på å unngå sandboxes og automatisert analyse systemer, inkludert sove for en periode. Dalexis deretter nedlastinger CTB-låst prøven via HTTP i kryptert form, dekoder og utfører den.

Kjøring av

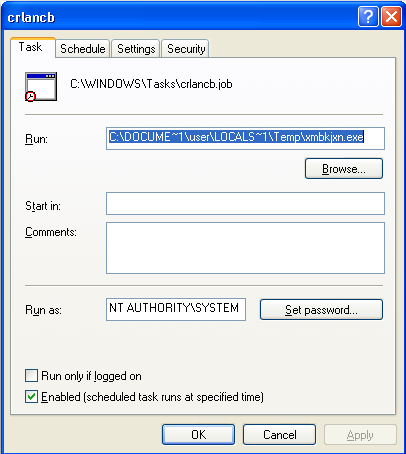

Når CTB-låst utfører, det faller en kopi av seg selv til temp-mappen og oppretter den planlagte oppgaven for å aktivere omstart utholdenhet.

Filsystemet er deretter iterated gjennom og krypteres alle filer med filtyper som samsvarer med CTB-skap og forlengelsen liste. Skrivebordsbakgrunnen endres og CTB-låst overlegg løsepenger meldingen og klikkbare grensesnitt på midten av skjermen.

Filsystemet er deretter iterated gjennom og krypteres alle filer med filtyper som samsvarer med CTB-skap og forlengelsen liste. Skrivebordsbakgrunnen endres og CTB-låst overlegg løsepenger meldingen og klikkbare grensesnitt på midten av skjermen.

I motsetning til noen krypto-ransomware varianter krever CTB-skapet ikke en aktiv Internett-tilkobling før den starter kryptere filer.

Kryptering

CTB-låst står for «Kurve-Tor-Bitcoin-Locker.» Den «Kurve» delen av navnet er tatt fra bruken av Elliptic Curve Cryptography (ECC). ECC er en form for fellesnøkkelkryptografi basert på elliptiske kurver over begrenset felt. Dens styrke er avledet fra elliptic curve diskret logaritmen problemet. De fleste fil-kryptering Ransomware som bruker fellesnøkkelkryptografi gjete å bruk RSA, som er basert på førsteklasses faktorisering. En fordel som ECC har over RSA er at tilsvarende sikkerhet nivåer oppnås med mye mindre nøkkelstørrelser. For eksempel har en 256-biters nøkkelen for ECC tilsvarende sikkerhet til en 3072-biters RSA nøkkel.

Nøkkelstørrelsen fordelene som ECC tilbyr kan ha vært en medvirkende faktor i forfatterens beslutningsprosess, som de bygge en fellesnøkkel i malware prøven og en mindre nøkkel tar mindre plass.

CTB-låst bruker en kombinasjon av symmetriske og asymmetriske krypteringen scramble filer. Kryptering i seg selv er utført med AES og deretter midler til å dekryptere filene er kryptert med fellesnøkkelen ECC. Dette sikrer at bare CTB-låst forfatterne som har den tilsvarende private nøkkelen er i stand til å dekryptere filene. For en detaljert analyse av kryptering brukes av CTB-låst se, denne analysen fra «zairon.»

CTB-skapet vil kryptere filer med følgende filtyper:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, trygg,

grupper, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, rå, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, bay, blanding, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Denne listen har blitt utvidet som nyere varianter er frigitt.

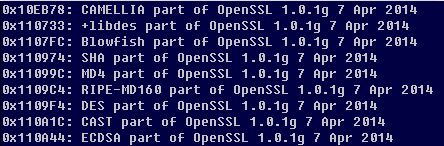

Opprinnelig krypterte filer alle hadde en «.ctbl»-filtype, men det ble snart endret til har filtypen tilfeldig. Det synes at forfatterne har lånt minst noen av deres kryptering kode fra OpenSSL, som store mengder relaterte strengene finnes i utpakket code.

Nettverkskommunikasjon

Siden CTB-skap kan starte kryptere filer uten å måtte kontakte en kommando- og server, trenger det ikke å være noen nettverkskommunikasjon før offeret forsøker å dekryptere filer.

Når dette skjer, all kommunikasjon er utført over Tor (dette er hvor «Tor» fra kurven-Tor-Bitcoin-skapet leveres i), vanligvis gjennom proxy nettsteder som videresender Tor skjult tjenesten at verter back-end infrastruktur.

Når et offer har betalt løsepenger, vil CTB-skapet kontakte kommando- og serveren, sender en datablokk som inneholder informasjonen du trenger for å utlede nøkkelen som dekrypterer offerets filer. Denne datablokk kan bare dekrypteres med hovednøkkelen lagret på serveren.

Løsepenger etterspørselen

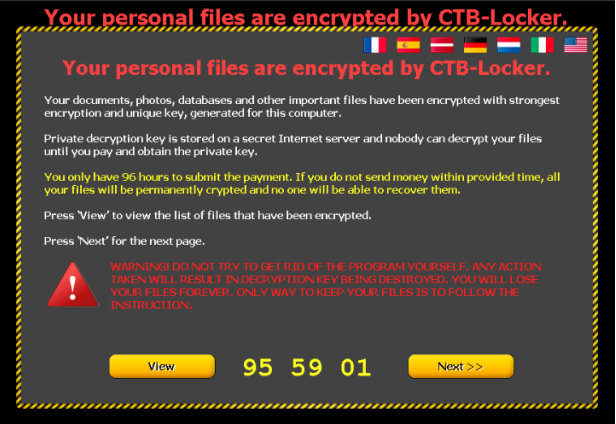

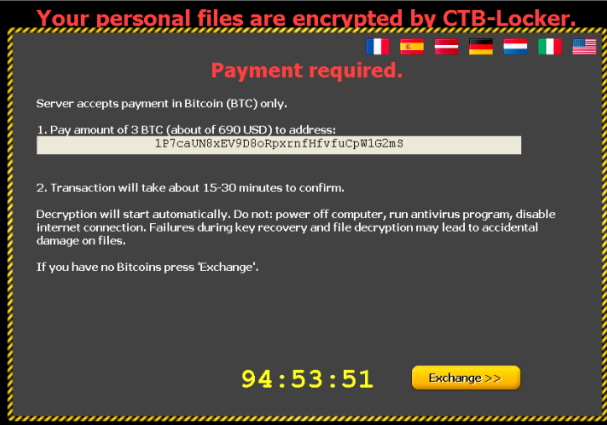

Når alle offerets filene er kryptert, vises løsepenger meldingen ved å endre skrivebordsbakgrunnen og overliggende sentrum av skjermen med viktigste løsepenger etterspørselen og klikkbare grensesnitt.

Dette skjermbildet informerer offeret at «personlige filer er kryptert av CTB-Locker», de er fortalt at de har «96 timer til å betale», og de blir advart at ethvert forsøk på å fjerne malware fra den infiserte systemet vil medføre dekrypteringsnøkkelen blir ødelagt-denne tidsbegrensningen var lavere i tidligere versjoner. Offeret kan klikke knappen «Neste» for å starte dekrypteringsprosessen eller på «View»-knappen for å se en liste over krypterte filer.

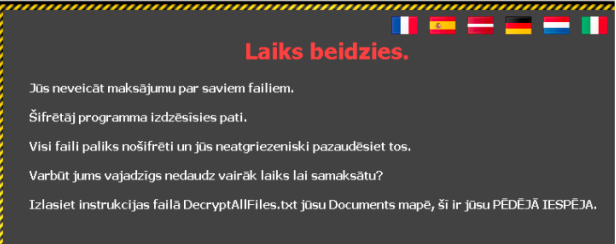

CTB-skapet er svært flerspråklig med løsepenger notatet tilbys i en rekke språk, tilgjengelig gjennom ulike flagget ikonene øverst på skjermen. Valg av språk synes å være minst delvis tilpasses av agent som har kjøpt dette tilfellet CTB-skap, og de tilgjengelige alternativene har vokst over tid. Et siste eksempel hadde følgende språkalternativer-engelsk, fransk, tysk, spansk, latvisk, nederlandsk og italiensk.

CTB-skapet er svært flerspråklig med løsepenger notatet tilbys i en rekke språk, tilgjengelig gjennom ulike flagget ikonene øverst på skjermen. Valg av språk synes å være minst delvis tilpasses av agent som har kjøpt dette tilfellet CTB-skap, og de tilgjengelige alternativene har vokst over tid. Et siste eksempel hadde følgende språkalternativer-engelsk, fransk, tysk, spansk, latvisk, nederlandsk og italiensk.

Latvisk er en uvanlig språk alternativet, som Latvia ikke er generelt sett på som en viktig målgruppe for ransomware og andre typer crimeware. Dette representerer muligens forfatterne ute etter for å bryte inn i nye markeder hvor er lavere, eller kanskje bestemt affiliate har lokalkunnskap og er bedre starte en vellykket kampanje i landet.

Latvisk er en uvanlig språk alternativet, som Latvia ikke er generelt sett på som en viktig målgruppe for ransomware og andre typer crimeware. Dette representerer muligens forfatterne ute etter for å bryte inn i nye markeder hvor er lavere, eller kanskje bestemt affiliate har lokalkunnskap og er bedre starte en vellykket kampanje i landet.

Siste varianter av CTB-låst tilbyr også en måte for offeret å bekrefte at filer kan dekrypteres av unscrambling fem tilfeldig valgt filer gratis. Dette synes å ha blitt introdusert som en måte å få tillit av offeret og øke sannsynligheten for at hele løsepenger betales.

Siste varianter av CTB-låst tilbyr også en måte for offeret å bekrefte at filer kan dekrypteres av unscrambling fem tilfeldig valgt filer gratis. Dette synes å ha blitt introdusert som en måte å få tillit av offeret og øke sannsynligheten for at hele løsepenger betales.

Løsepenger betaling

Når offeret klikker gjennom løsepenger grensesnittet får de detaljerte instruksjoner om hvor mye du skal betale og hvordan å betale den.

CTB-låst krever Bitcoins (BTC) å betale løsepengene («Bitcoin» i kurven-Tor-Bitcoin-låst). Den nøyaktige mengden BTC er satt av agent som har kjøpt CTB-Locker, om forfatterne gir veiledning til å angi løsepenger på et nivå som er sannsynlig å generere maksimal inntekter. Figur 12 ovenfor viser et eksempel krevende 3 BTC. Omtrentlig tilsvarende beløp i lokal valuta vises også-f.eks 690 dollar eller 660 euro.

CTB-låst krever Bitcoins (BTC) å betale løsepengene («Bitcoin» i kurven-Tor-Bitcoin-låst). Den nøyaktige mengden BTC er satt av agent som har kjøpt CTB-Locker, om forfatterne gir veiledning til å angi løsepenger på et nivå som er sannsynlig å generere maksimal inntekter. Figur 12 ovenfor viser et eksempel krevende 3 BTC. Omtrentlig tilsvarende beløp i lokal valuta vises også-f.eks 690 dollar eller 660 euro.

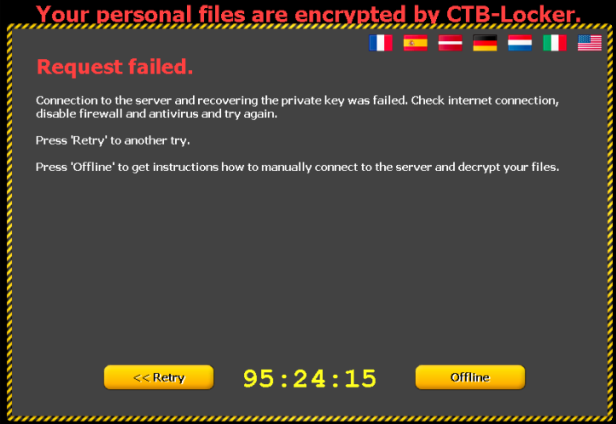

En downside å bruke Tor gjemt tjenestene er at pålitelighet kan være et problem, betyr at kommando- og serveren ikke kan nås når offeret prøver å betale løsepenger.

i et forsøk på å bekjempe dette, CTB-skapet prøver å bruke flere forskjellige Tor proxyservere for å nå skjulte tjenesten, og tilbyr også manuell instruksjoner bør malware prøven fjernes fra den infiserte maskinen. Disse innebærer besøker tjenesten Tor skjult gjennom en nettleser og lime inn et skjema fellesnøkkelen som offeret er gitt.

i et forsøk på å bekjempe dette, CTB-skapet prøver å bruke flere forskjellige Tor proxyservere for å nå skjulte tjenesten, og tilbyr også manuell instruksjoner bør malware prøven fjernes fra den infiserte maskinen. Disse innebærer besøker tjenesten Tor skjult gjennom en nettleser og lime inn et skjema fellesnøkkelen som offeret er gitt.

Pålitelighet

Pålitelighet

Lese gjennom forskjellige offentlig støtte forum innlegg tyder på at i mange tilfeller betale løsepenger vil resultere i CTB-skapet dekryptering offerets filer. Funksjonen «Test dekryptering» er en god indikator på at dekryptering er mulig.

Offeret må imidlertid fortsatt tillit at kriminelle vil gjøre gode på sitt løfte etter overlevere løsepenger beløpet i BTC. Det er også muligheten for at serverkomponentene som vert privatnøklene måtte utføre dekryptering vil bli tatt ned, midlertidig eller permanent, som kan gjøre dekryptering umulig. I det tilfellet er det sannsynlig at kriminelle vil fortsette å godta løsepenger betaling tross vite er det ingen måte å dekryptere offerets filer.

Statistikk

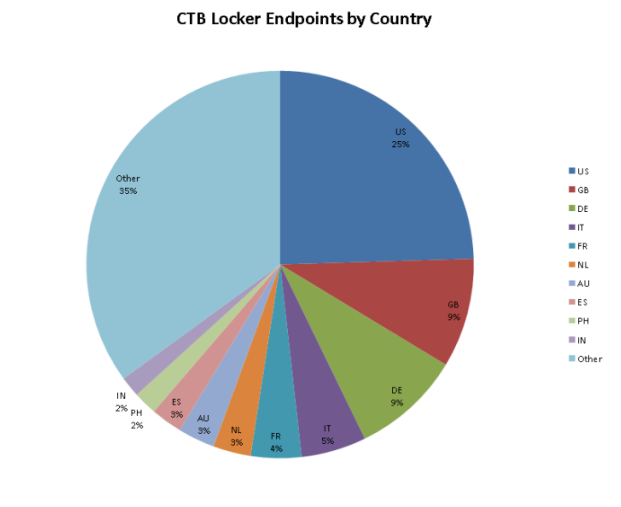

CTB-låst infeksjoner er mest sett i Vest-Europa, Nord-Amerika og Australia. Dette er generelt tier 1 landene beskrevet i Reddit innlegg ovenfor. Ofre i disse landene vises skal målrettes basert på ransomware forfatterens tidligere erfaring vellykket betalinger.

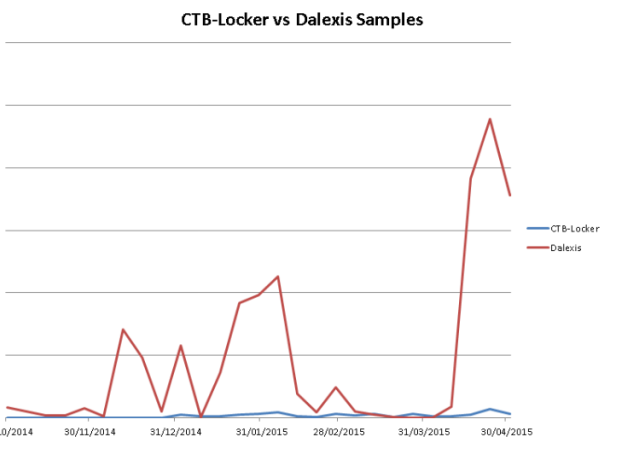

Når du ser på antall prøver kan vi se at antall faktiske CTB-skapet prøver er mye lavere enn Dalexis prøver som brukes til å laste ned CTB-skapet. Dette er fornuftig ettersom dataoverførte er spammet ut i svært store volumer, som lar sikkerhetsprodukter til gjenkjenning svært raskt. Gjør hver prøve unikt ved å endre et lite beløp i hver fil øker sannsynligheten for at noen kontrollsum-basert beskyttelsesløsninger vil mislykkes å gjenkjenne alle prøvene.

Når du ser på antall prøver kan vi se at antall faktiske CTB-skapet prøver er mye lavere enn Dalexis prøver som brukes til å laste ned CTB-skapet. Dette er fornuftig ettersom dataoverførte er spammet ut i svært store volumer, som lar sikkerhetsprodukter til gjenkjenning svært raskt. Gjør hver prøve unikt ved å endre et lite beløp i hver fil øker sannsynligheten for at noen kontrollsum-basert beskyttelsesløsninger vil mislykkes å gjenkjenne alle prøvene.

Beskyttelse

Beskyttelse

Sophos beskytter mot CTB-låst på kjøring med HPmal/Ransom-N og statisk med en rekke oppdagelsen navn inkludert: Troj/Ransom-AKW, Troj/løk-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos oppdager den Dalexis/Elenoocka dataoverførte med en rekke oppdagelsen navn inkludert: Troj/Agent-AMTG, Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-ny, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-B.

Disse HIPS signaturer krever ofte ikke noen oppdateringer som de oppdager på utpakket minne koden uansett filer på disken som er pakket, uklar eller kryptert.

Har Sophos HOFTER anbefales teknologien aktivert sterkt å blokkere ransomware proaktivt.

Hvis du tror du har blitt kompromittert av ransomware, kan du fjerne den skadelige programvaren bruke våre Virus Removal Tool . Dessverre, det er ikke mye du kan gjøre for å få filene tilbake unntatt å betale løsepengene-kryptering er for sterk å sprekk.

Tillegg antivirus oppdatert, finnes det ytterligere systemendringer for å hindre eller avvæpne ransomware infeksjoner som en bruker kan bruke.

1. sikkerhetskopiere filene.

Den beste måten å sikre at du ikke mister filer til ransomware er å sikkerhetskopiere dem regelmessig. Lagre sikkerhetskopien separat er også viktige-som diskuteres, noen ransomware varianter slette Windows skyggekopier som en ytterligere taktikk å hindre restitusjonsperioden, så må du lagre sikkerhetskopien frakoblet.

2. bruke windows og andre programvareoppdateringer regelmessig.

Oppdatere systemet og programmene. Dette gir deg den beste sjansen å unngå systemet utnyttet med drive-by nedlasting angrep og programvare (spesielt Adobe Flash, Microsoft Silverlight, nettleser, etc.) sårbarheter som er kjent for å installere ransomware.

3. unngå å klikke uklarert e-linker eller åpne uønsket e-postvedlegg.

De fleste ransomware kommer via spam e-post ved å klikke koblingene eller som vedlegg. Å ha en god e-post anti-virus skanner, blokkeres også proaktivt kompromittert eller ondsinnet nettside linker eller binære vedlegg som fører til ransomware.

4. deaktiver ActiveX-innhold i Microsoft Office-programmer som Word, Excel, etc.

Vi har sett mange ondsinnede dokumenter som inneholder makroer som kan videre laste ned ransomware stille i bakgrunnen.

5. installere en brannmur blokkere Tor og I2P og begrense til bestemte porter.

Hindre malware i å nå sin ringe-hjem server via nettverket kan avvæpne en aktiv ransomware variant. Slik er blokkerer tilkoblinger til I2P eller Tor servere via en brannmur et effektivt tiltak.

6. deaktivere eksterne skrivebordstilkoblinger.

Deaktiver fjern desktop forbindelser hvis de ikke kreves i miljøet, slik at ondsinnet forfatterne ikke tilgang maskinen eksternt.

7. blokkere binærfiler fra % APPDATA % og % TEMP % baner.

De fleste ransomware filene er falt og utføres fra disse stedene, slik blokkerer kjøring av ville hindre ransomware kjører.