Skadelige programmer som er laget spesielt for Android-telefoner har spredd seg for en stund nå. Noen av dem kan låse enheten og presentere brukeren med en falsk melding hevder å ha kommet fra en regjering anlegget. Andre behandle ikke bare begrense tilgangen til telefonen, men også for å kryptere filene som er lagret på den. En ny trussel mot Android enheter som kan stille få enheten administratorrettigheter og låse ut brukere ved å endre låseskjermen PIN-koden vil bli diskutert i denne artikkelen.

Programmet ransomware, ofte referert til som Android/Lockerpin.A, sprer seg gjennom Sosialt ingeniørarbeid triks. Det ser ut som et program for å vise pornografisk videoer kalt porno Droid. Programmet kan ikke lastes fra Google spille lager, som betyr at den eneste måten å skaffe det er via tredjepartskilder. Ondsinnede programmet infiserer hovedsakelig enheter i USA, men andre land kan påvirkes også.

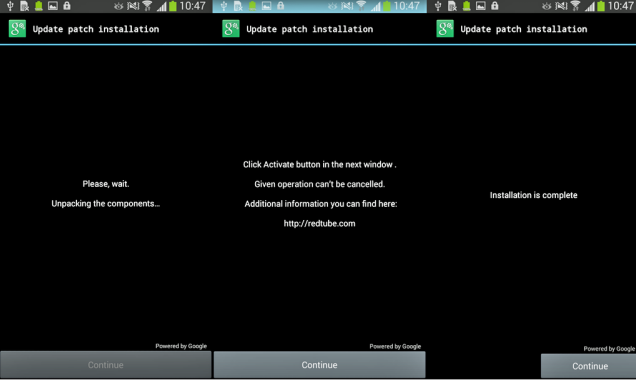

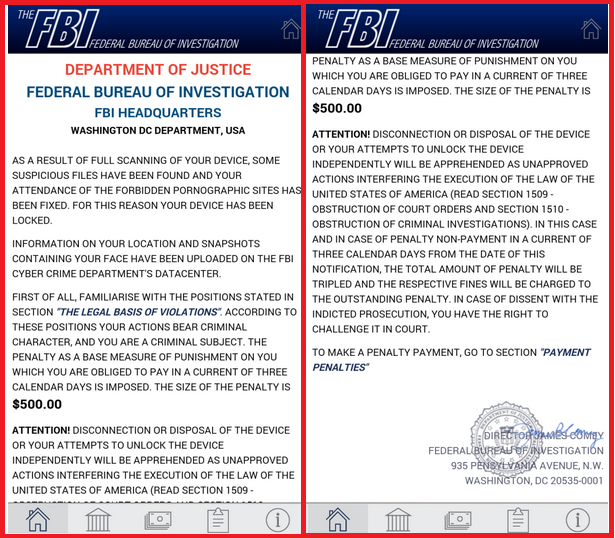

Når malware blir installert, henter det enheten administratorrettigheter ved overliggende vinduet aktivisering med falske «Oppdatere lapp installasjon» vindu. Hvis brukeren godtar denne installasjonen, henter trusselen administratorrettigheter stille. Ikke lenge etter at hevder en falsk melding som tilsynelatende kommer fra FBI at brukeren må betale $500 for visning forbudt pornografisk innhold. Etter den falske meldingen vises, malware låser skjermen og tilbakestiller låseskjermen PIN. Brukeren har ikke lenger tilgang enheten uten root privilegier eller fabrikk restarter den, som vil resultere i tap av alle data lagret på Android.

Et annet aspekt ved dette infeksjoner som bør nevnes er bruken av aggressiv selvforsvar taktikk som aldri brukt i tidligere Android malware. Hvis brukeren prøver å deaktivere enheten administratorrettigheter for ransomware, vil det aktivere privilegiene ved hjelp av funksjonen for allerede registrert tilbakeringing eller viser et falsk vindu, som hevder at operasjonen er forbudt. I tillegg kan ondsinnede programmet selv prøve å drepe anti-virus prosesser for å hindre brukeren i å avinstallere den.

Et annet aspekt ved dette infeksjoner som bør nevnes er bruken av aggressiv selvforsvar taktikk som aldri brukt i tidligere Android malware. Hvis brukeren prøver å deaktivere enheten administratorrettigheter for ransomware, vil det aktivere privilegiene ved hjelp av funksjonen for allerede registrert tilbakeringing eller viser et falsk vindu, som hevder at operasjonen er forbudt. I tillegg kan ondsinnede programmet selv prøve å drepe anti-virus prosesser for å hindre brukeren i å avinstallere den.

Låse opp enheten uten en tilbakestilling er bare mulig hvis det er forankret, eller hvis den har en MDM-løsning som kan gjenopprette PIN. Hvis enheten er forankret, kan brukeren koble til av Android Debug Bridge og slett filen som PIN er lagret. Imidlertid må USB feilretting være aktivert på forhånd å lykkes. Følgende sett av kommandoene kan brukes for å låse opp telefonen:

- > db shell

- > su

- > rm /data/system/password.key

Når du kjører disse kommandoene, passord låseskjermen fjernes og det er mulig å få tilgang til enheten.

Avslutningsvis, vil vi gjerne anbefale at du være spesielt forsiktig med programvare du laster ned på din Android samt andre enheter. Ikke bruk tredjepartskilder med mindre du er sikker på at de kan være klarert. Skadelige programmer blir mer og mer sofistikerte, som betyr at det er svært viktig å ha kraftige anti-malware verktøy i stand til å beskytte deg selv fra de nyeste og farligste truslene.