Lkhy ransomware er en del av løsepengevirusfamilien Djvu/STOP. Det er en type ondsinnet programvare som krypterer personlige filer og i hovedsak tar dem som gisler. Det anses å være veldig farlig fordi filgjenoppretting ikke alltid er mulig hvis ingen sikkerhetskopi er tilgjengelig.

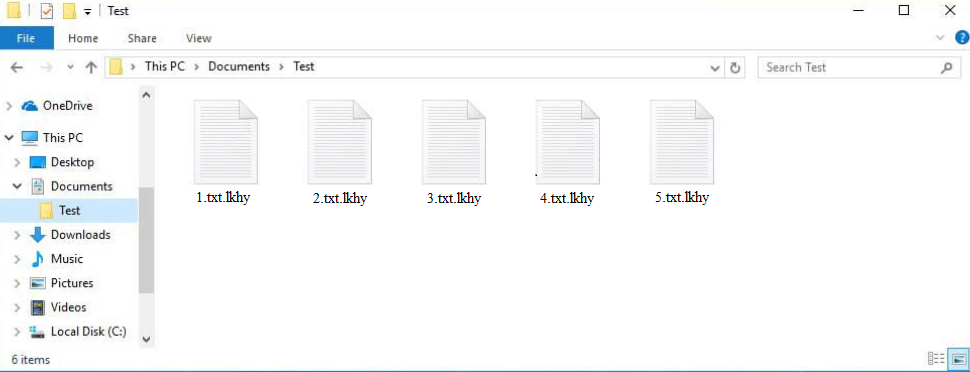

Når brukere åpner en infisert fil, starter løsepengeviruset umiddelbart filkryptering. Den er rettet mot alle personlige filer, inkludert bilder, dokumenter, videoer osv. Krypterte filer gjenkjennes av .lkhy-utvidelsen. For eksempel vil en kryptert image.jpg-fil bli image.jpg.lkhy.

Filer med .lkhy forlengelse vil ikke kunne åpnes med mindre de først dekrypteres med en spesiell dekrypterer. Prosessen med å anskaffe dekrypteren er forklart i _readme.txt løsepenger som er plassert i alle mapper som har krypterte filer. Løsepengene forklarer at for å få dekryptereren, må ofrene først betale 999 dollar i løsepenger. Det er visstnok 50% rabatt for de som tar kontakt med nettkriminelle i løpet av de første 72 timene, samt et alternativ for å dekryptere en fil gratis så lenge den ikke inneholder viktig informasjon.

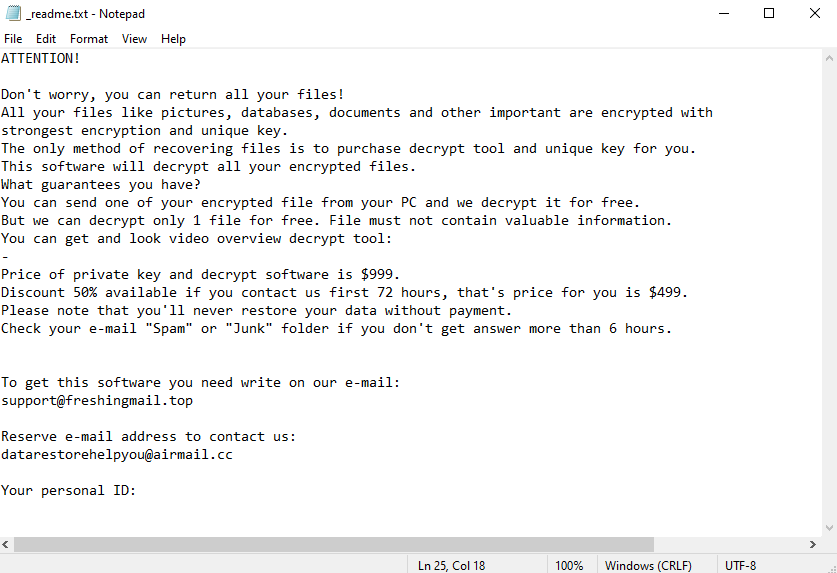

Nedenfor er den fullstendige løsepenger notat for Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Brukere som ikke har sikkerhetskopier av filer, kan vurdere å betale løsepenger. Dette anbefales imidlertid aldri av et par grunner. For det første vil ofre som betaler ikke nødvendigvis motta en dekrypterer. Det brukere bør huske på er at ransomware-operatører er nettkriminelle. Det er ingen garantier for at de vil sende en dekrypterer til de som betaler fordi det ikke er noe som tvinger dem til å beholde slutten av avtalen. Dessverre mottok mange brukere tidligere ikke dekrypteringsprogrammene de betalte for. Videre brukes pengene ofrene betaler til å finansiere andre ondsinnede aktiviteter, hvorav de samme brukerne kan bli ofre.

Så snart brukerne fjerner Lkhy ransomware fra datamaskinene sine, kan de koble seg til sikkerhetskopiene og begynne å gjenopprette filer. Det er viktig å slette Lkhy ransomware fullstendig med anti-malware-programvare før du får tilgang til sikkerhetskopiering for å unngå at sikkerhetskopierte filer også blir kryptert. Hvis brukere ikke har noen sikkerhetskopi, er deres eneste alternativ å vente på at en gratis Lkhy ransomware dekrypteringsprogram blir utgitt.

Hvordan infiserer løsepengevirus brukernes datamaskiner?

Malwareinfeksjoner, inkludert ransomware, distribueres på flere måter som torrenter og e-post. Brukere som har gode nettvaner er generelt mindre tilbøyelige til å plukke opp en infeksjon enn de som engasjerer seg i risikabel oppførsel på nettet som å bruke torrenter for å laste ned opphavsrettsbeskyttet innhold. Å utvikle bedre vaner er et av de beste forebyggende tiltakene.

Ransomware distribueres ofte via e-postvedlegg. Nettkriminelle legger til malware-infiserte filer i e-post, og når brukere åpner nevnte filer, blir datamaskinene deres infisert. Ondsinnede e-poster som retter seg mot et stort antall brukere samtidig er vanligvis ganske åpenbare. Den største giveaway er grammatikk / stavefeil. E-postene er laget for å se ut som de er sendt av legitime selskaper, men fordi de er fulle av feil, blir det ganske åpenbart at de er falske. Ondsinnede avsendere prøver å skynde brukere til å åpne den vedlagte filen ved å hevde at det er et viktig dokument som må gjennomgås.

En ting brukere bør merke seg er hvordan en e-post adresserer dem. Hvis avsenderen hevder å være fra et selskap hvis tjenester brukerne bruker, men adresserer brukere ved hjelp av generiske ord som medlem, bruker, kunde osv., er e-posten sannsynligvis enten spam eller ondsinnet. Legitime e-postmeldinger vil adressere brukere ved navn, eller rettere sagt navnet de har gitt selskapene.

Noen brukere kan være mål for mer sofistikerte angrep. E-postmeldinger som er en del av en sofistikert e-postkampanje, vil se betydelig mer overbevisende ut, uten grammatikk / stavefeil og spesifikk informasjon for å få e-posten til å virke mer troverdig. Det anbefales på det sterkeste å skanne alle uønskede e-postvedlegg med anti-malware-programvare eller VirusTotal før du åpner dem. Dette vil sikre at en ondsinnet fil ikke åpnes på en enhet.

Ondsinnede aktører bruker også torrenter for å distribuere skadelig programvare. Det er en fin måte å spre skadelig programvare fordi torrent-nettsteder ofte er dårlig regulert, og mange brukere kan ikke gjenkjenne skadelig programvare i torrenter. Vanligvis finnes skadelig programvare i torrenter for underholdningsinnhold, inkludert filmer, TV-serier og videospill. Brukere frarådes å piratkopiere opphavsrettsbeskyttet innhold ved hjelp av torrenter og piratkopiering generelt, fordi det ikke bare er innholdstyveri, men også farlig for datamaskinen.

Lkhy ransomware fjerning

Brukere med sikkerhetskopiering kan begynne å gjenopprette filer så snart de fjerner Lkhy ransomware fra datamaskinen. Bruk av et anti-malware-program anbefales å slette Lkhy ransomware fordi det er en svært kompleks infeksjon. Hvis brukere prøver å gjøre det manuelt, kan de ende opp med å forårsake ytterligere skade på enhetene sine.

Når datamaskinen er fri for ransomware, kan brukerne trygt koble seg til sikkerhetskopiene og begynne å gjenopprette filer. For brukere uten sikkerhetskopiering vil filgjenoppretting ikke nødvendigvis være mulig. Brukernes eneste alternativ er å vente på at en gratis Lkhy ransomware dekrypteringsenhet blir utgitt. Om den noen gang vil bli utgitt, er imidlertid ikke klart. Hvis den gjør det, vil den være tilgjengelig på NoMoreRansom . Hvis den ikke kan bli funnet på NoMoreRansom, vil den ikke være tilgjengelig andre steder.

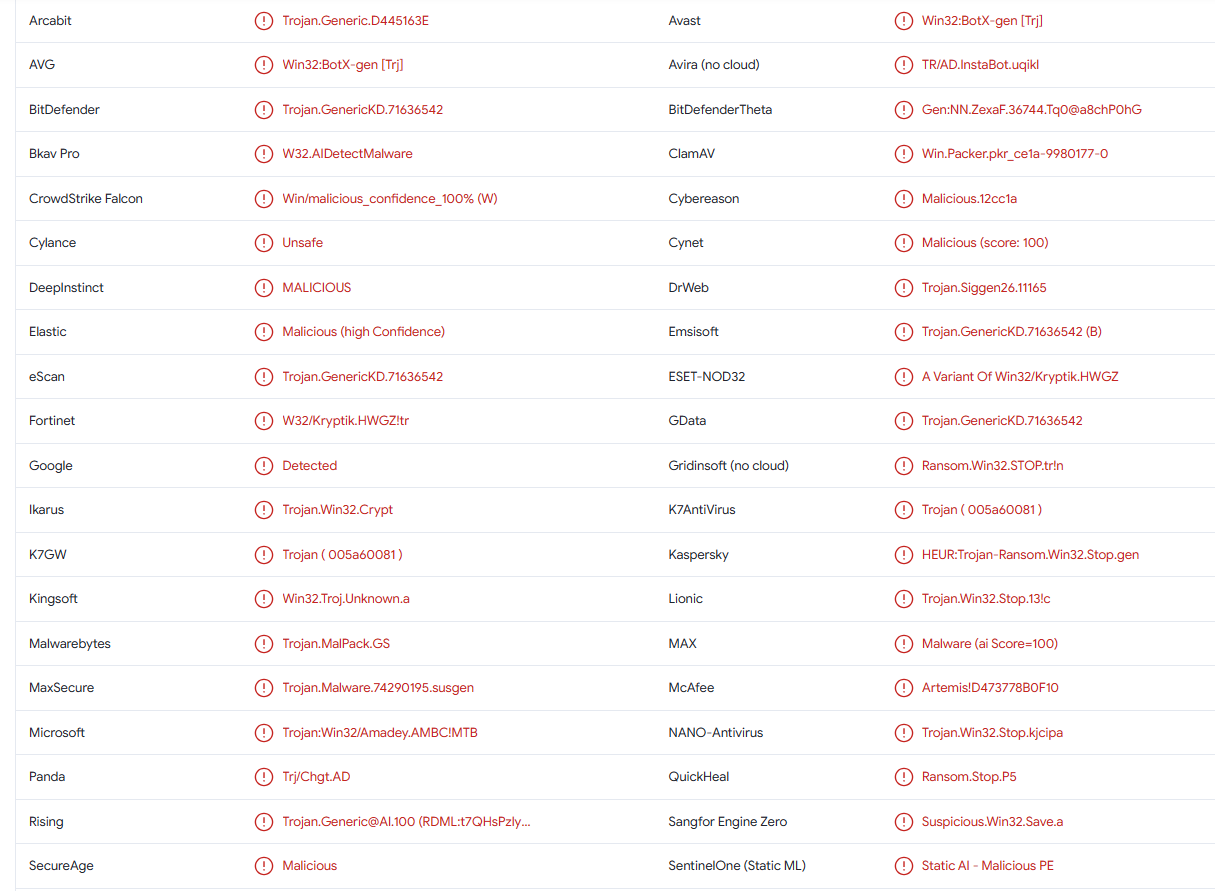

Lkhy ransomware oppdages som:

- Win32: BotX-gen [Trj] av AVG / Avast

- Trojan.GenericKD.71636542 av Bitdefender

- Trojan.MalPack.GS av Malwarebytes

- Trojan:Win32/Amadey.AMBC! MTB fra Microsoft

- Trojan.GenericKD.71636542 (B) av Emsisoft

- En variant av Win32/Kryptik.HWGZ av ESET

- HEUR: Trojan-Ransom.Win32.Stop.gen av Kaspersky

- Ransom.Win32.STOP.YXEBNZ av TrendMirco

- Artemis! D473778B0F10 av McAfee