LockBit 3.0 ransomware er en ny variant av LockBit ransomware. Den retter seg mot personlige filer, krypterer dem og presser deretter i hovedsak penger fra ofre. Ransomware gir nytt navn til alle krypterte filer til tilfeldige tegnstrenger, i tillegg til legger til . HLJkNskOq. Hvis du ser denne filtypen, har filene dessverre blitt kryptert av LockBit 3.0 ransomware . Det finnes for øyeblikket ingen ledig måte å gjenopprette filer på.

LockBit 3.0 ransomware retter seg mot selskaper og bedrifter. Så snart ransomware er startet på en datamaskin, vil den begynne å kryptere alle filer. Den er rettet mot alle viktige filer, inkludert bilder, bilder, videoer, dokumenter, etc. Alle krypterte filer får nytt navn. Tekst.txt for eksempel bli [tilfeldige tegn]. HLJkNskOq når kryptert. Som du sannsynligvis allerede har lagt merke til, vil du ikke kunne åpne noen av de krypterte filene. For å gjenopprette dem trenger du en spesiell dekrypter. Å få det vil imidlertid ikke være lett fordi de eneste menneskene som har det er nettkriminelle som driver denne ransomware.

Ransomware vil også slippe en tekst løsepenger notat som slutter på . README.txt. Notatet er ganske langt. Det forklarer at filer er kryptert og hvordan du kan gjenopprette dem. De ondsinnede skuespillerne som driver denne ransomware presser i hovedsak ofrene til å kjøpe dekrypteren med notatet. Notatet inneholder også mye unødvendig informasjon og skryt, men kjernen i det er at ofrene må betale $ 1 million i løsepenger for å få en dekrypter. Den forespurte summen er i den høyere enden når det gjelder ransomware-målrettede bedrifter.

Generelt anbefales det aldri å betale løsepenger. Mest fordi det ikke garanterer en fungerende dekrypter. Det har vært tilfeller tidligere der selskaper betalte løsepenger bare for å motta dekryptatorer som faktisk ikke fungerer. Det samme med vanlige brukere, utallige ofre har ikke mottatt sine dekrypter. Det er viktig å huske på at ransomware-operatører legger penger over alt annet. Det er ingenting som hindrer dem i å bare ta pengene og ikke sende en dekrypter.

~~~ LockBit 3.0 the world’s fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don’t pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don’t hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.Tor Browser Links:

–Links for normal browser:

–>>>>> What guarantee is there that we won’t cheat you?

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation. We are not a politically motivated group and we want nothing more than money. If you pay, we will provide you with decryption software and destroy the stolen data. After you pay the ransom, you will quickly make even more money. Treat this situation simply as a paid training for your system administrators, because it is due to your corporate network not being properly configured that we were able to attack you. Our pentest services should be paid just like you pay the salaries of your system administrators. Get over it and pay for it. If we don’t give you a decryptor or delete your data after you pay, no one will pay us in the future. You can get more information about us on Ilon Musk’s Twitter hxxps://twitter.com/hashtag/lockbit?f=live>>>>> You need to contact us and decrypt one file for free on TOR darknet sites with your personal ID

Download and install Tor Browser hxxps://www.torproject.org/

Write to the chat room and wait for an answer, we’ll guarantee a response from you. If you need a unique ID for correspondence with us that no one will know about, tell it in the chat, we will generate a secret chat for you and give you his ID via private one-time memos service, no one can find out this ID but you. Sometimes you will have to wait some time for our reply, this is because we have a lot of work and we attack hundreds of companies around the world.

Den beste måten å kjempe mot ransomware er å ha sikkerhetskopier av filer og en god filgjenopprettingsplan. Når filer lagres et trygt sted, blir ransomware et mye mindre alvorlig problem. Både vanlige brukere og selskaper bør ta sikkerhetskopier med jevne mellomrom.

Hvordan infiserer LockBit 3.0 ransomware datamaskinen din?

Brukere utsetter ofte datamaskinene sine for skadelig programvare ved å åpne uoppfordrede e-postvedlegg. Brukere hvis e-postadresser har blitt lekket, er vanligvis målene for ondsinnede e-postmeldinger. Heldigvis er e-postmeldinger som inneholder skadelig programvare veldig åpenbare. Ondsinnede e-poster, for det første, har ofte stave- og grammatikkfeil. Feilene er ekstremt åpenbare, selv for ikke-innfødte engelsktalende, fordi avsendere ofte later til å være fra pålitelige bedrifter. Ondsinnede e-poster kan også referere til brukere som bruker generiske termer som «Bruker», «Kunde», «Medlem», etc. Du har sannsynligvis lagt merke til at når bedrifter sender e-post til kundene sine, refererer de til dem ved navn. Bruk av generiske ord vil se uprofesjonelt ut i en legitim e-post.

Når du er et spesifikt mål, vil e-postene imidlertid ikke være like åpenbare. Hackeres forsøk på å infisere datamaskinen din med skadelig programvare ville være mye mer sofistikert hvis de hadde noe av din personlige informasjon. For eksempel vil navnet ditt bli brukt til å adressere deg, e-posten vil være feilfri, og det kan være noe informasjon i det som vil få e-posten til å se troverdig ut. Dette er grunnen til at det anbefales å alltid skanne e-postvedlegg (spesielt uoppfordrede) med anti-malware-programvare eller VirusTotal før du åpner dem.

Hvis du får en uoppfordret e-post, bør du også bekrefte avsenderens e-postadresse. Det er en veldig betydelig mulighet for at e-posten du mottar er skadelig eller spam hvis avsenderen hevder å være fra et kjent / legitimt selskap, men e-postadressen ser ut til å være helt tilfeldig. Men selv om en e-postadresse ser ut til å være legitim, bør du likevel slå opp avsenderen for å bekrefte at de er den de sier de er.

Torrenter brukes også ofte til å spre skadelig programvare. Fordi mange torrent-nettsteder ofte er dårlig regulert, er det ikke vanskelig for ondsinnede skuespillere å laste opp torrenter med skadelig programvare i seg. Spesielt vil du ofte finne skadelig programvare i torrenter for opphavsrettsbeskyttet innhold, mer spesifikt, filmer, TV-serier og videospill. Hvis du piratkopierer regelmessig ved hjelp av torrenter, kan det være slik du infiserte datamaskinen din med denne ransomware. Generelt sett anbefales det ikke å laste ned opphavsrettsbeskyttet innhold gratis ved hjelp av torrenter fordi det ikke bare setter datamaskinen din i fare, men også i hovedsak utgjør innholdstyveri.

Når selskaper er målrettet, skjer infeksjon vanligvis når ansatte åpner ondsinnede vedlegg. Ransomware kan også bruke sårbarheter for å komme inn, og det er derfor det er så viktig å alltid installere de nødvendige oppdateringene.

LockBit 3.0 ransomware fjerning

Fordi ransomware er en svært kompleks infeksjon, så du må bruke anti-malware programvare for å fjerne LockBit 3.0 ransomware fra datamaskinen. Hvis du prøver å slette LockBit 3.0 ransomware manuelt og gjøre det feil, kan du ende opp med å forårsake mer skade på datamaskinen. Manuell LockBit 3.0 ransomware ville være en kjedelig og lang prosess, så det er ikke bare tryggere å bruke anti-malware, men også enklere.

Når ransomware er fullstendig fjernet, kan du koble til sikkerhetskopien for å begynne å gjenopprette filene dine. Å gjenopprette filer vil være langt vanskeligere, om ikke umulig hvis du ikke har en sikkerhetskopi. Hvis du ikke har til hensikt å betale løsepenger, er det eneste alternativet å vente på at en gratis dekrypter skal frigjøres. Som vi allerede har diskutert, om det ville bli utgitt er ikke sikkert, men du bør fortsatt sikkerhetskopiere krypterte filer og av og til sjekke NoMoreRansom .

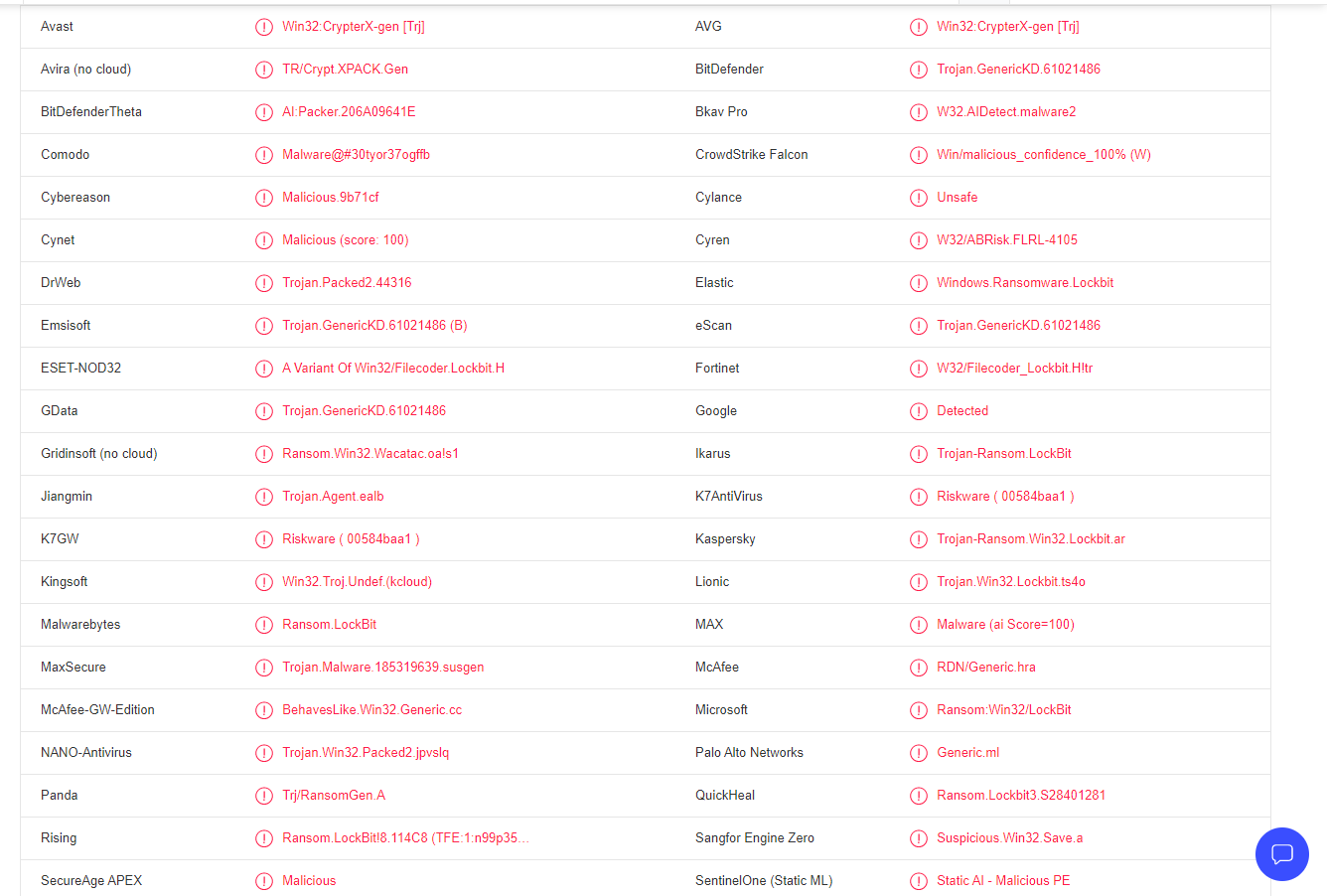

LockBit 3.0 ransomware oppdages som:

- Win32:CrypterX-gen [Trj] fra Avast/AVG

- Trojan.GenericKD.61021486 (B) fra Emsisoft

- En variant av Win32/Filecoder.Lockbit.H fra ESET

- Ransom.LockBit fra Malwarebytes

- Ransom.Win32.LOCKBIT.YXCGD fra TrendMicro

- Trojan.GenericKD.61021486 fra BitDefender

- Trojan-Ransom.Win32.Lockbit.ar av Kaspersky

- RDN/Generic.hra fra McAfee

- Løsepenger:Win32/LockBit fra Microsoft

- Trojan.Gen.MBT fra Symantec